网络安全架构之零信任安全

文章目录

随着云计算、大数据等技术广泛应用,远程办公、移动互联等业务快速发展,企业IT技术设施变得越来越多样化,业务系统访问需求越来越复杂,内部员工、供应商人员、外部合作伙伴等可以通过多种方式灵活接入系统,系统之间的互联互通也将被更多的终端访问,企业原有的网络边界逐渐模糊。

零信任安全时代背景

安全世界“新旧时代”

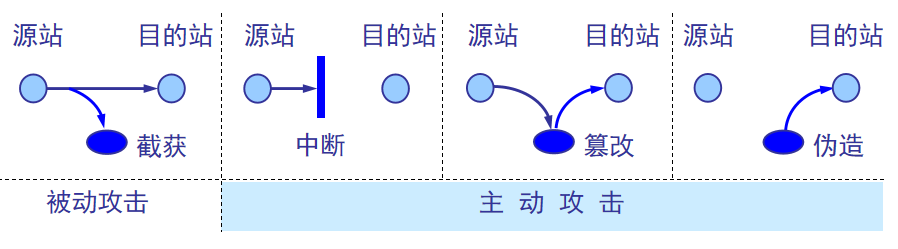

各种攻击风险层出不穷

网络安全边界逐渐瓦解

内外部威胁愈演愈烈

网络安全风险及威胁日益复杂,APT攻击、勒索软件、内部越权操作等新型网络攻击手段层出不穷,让众多企业防不胜防,对其造成了重大的业务损失,而传统的基于边界的网络安全防护手段已难以应对这些潜在的安全威胁。

零信任架构

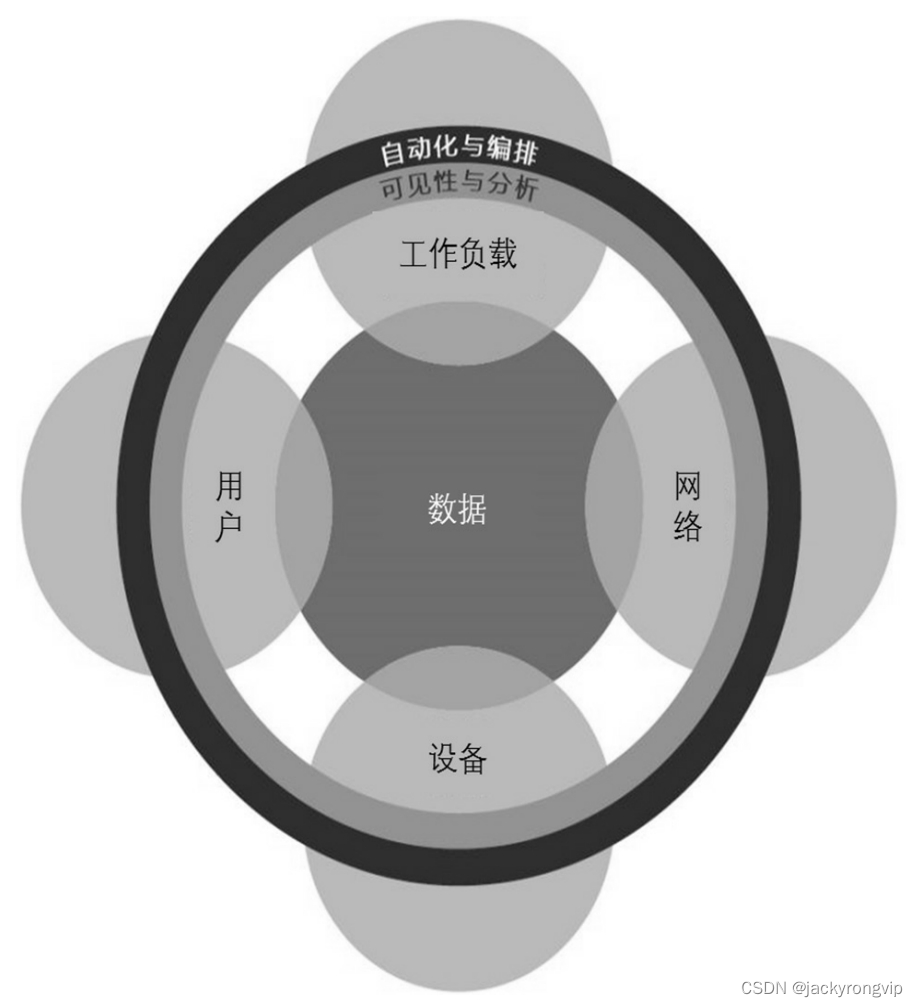

零信任理念最早由研究机构Forrester的首席分析师John Kindervag于2010年提出,经过数年的发展演进,已成为网络安全发展的新趋势。其核心思想是坚守“永不信任,始终验证”的原则,打破了网络边界的概念,企业网络内外的任何人、设备和系统都需要进行持续身份验证和动态授权才能够获得对企业资源的细粒度最小化权限。

零信任重新定义流程,假设每位用户在每次交互开始时都不可信。在这个过程中,系统在授予用户访问任何应用程序、数据库或业务资产的权限之前,会自动进行身份验证并检查用户的授权。此外,在使用应用程序和数据时,每位用户的授权状态都会持续接受验证。

重点是用户工作流和易用性。当涉及到性能问题时,理想的框架应该让所有验证进程都在后台快速执行,最大限度地减少对用户的干扰,同时显著增强业务的安全性。

“零信任安全模型”有时可以与类似或相关术语互换,例如零信任架构、零信任网络架构、零可信网络访问或无边界安全。

零信任的理念

在不可信的网络环境下重建信任

构建自适应内生安全机制

以身份为基石

业务安全访问

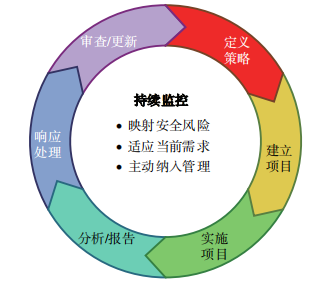

持续信任评估

动态访问控制

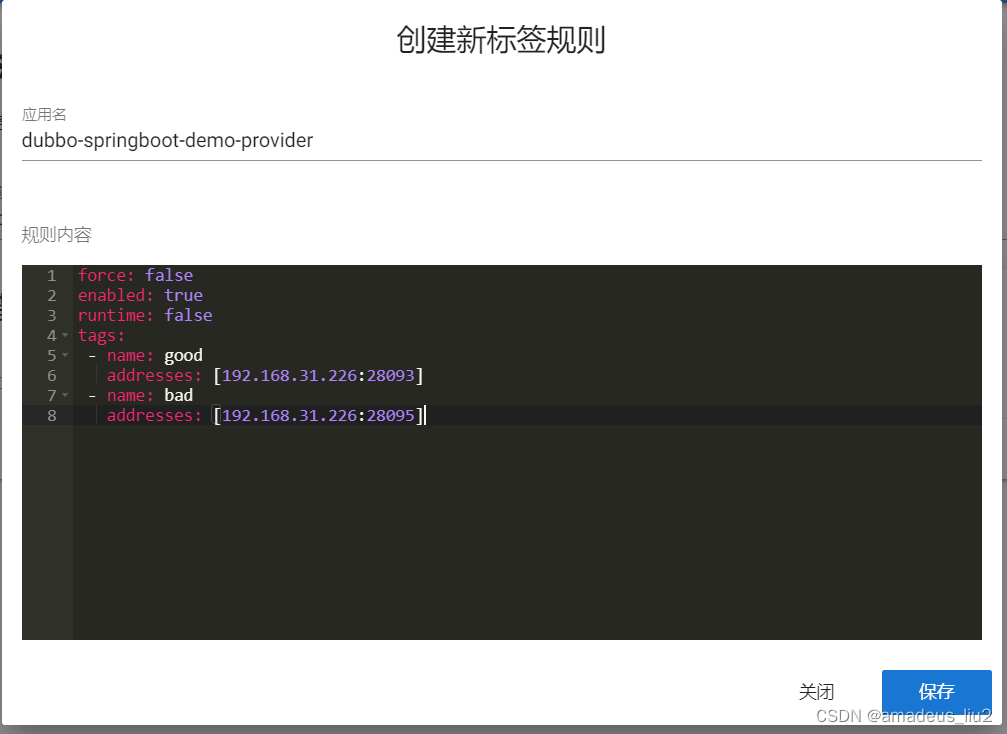

零信任架构实施路径

零信任架构的优势

零信任的常见问题

零信任安全的原则是什么?

零信任的基本原则是“永不信任,持续验证”。零信任架构根据用户的工作岗位和位置、使用的设备以及请求的数据等具体情况,强制执行访问权限控制策略,避免出现违规访问。零信任旨在通过使用强大的身份验证方法、网络分段、防止横向移动和坚持最低访问权限策略来保护现代环境的安全并推动数字化转型。

零信任模型的最大优势是什么?

零信任模型的最大优势是有助于降低业务风险。原因在于应用程序和数据在用户通过身份验证并获准与之交互之前是不可访问且未公开的。如此可以加强对访问权限的控制,组织会重新审视访问授权的合理性,并加强对特定用例中授权持续时间的控制。总体而言,零信任的好处与实施零信任最初遇到的困难相比是利远远大于弊。

如何应用零信任?

在设计零信任架构时,安全团队通常要重点关注两个问题。要保护什么?要免受谁的攻击?明确了问题的答案,安全团队就知道该如何应用零信任了。许多组织分阶段实施零信任,从最关键的资产开始,或者先测试非关键资产,然后将零信任逐步部署到整个网络中。

总结

零信任安全架构的核心基于现代身份管理技术进行构建,增强的身份管理能力具备敏捷、安全、智能的优势。基于敏捷的身份生命周期管理机制,满足企业对内部、外部、客户等不同身份的管理;同时基于智能身份分析和动态访问控制技术,具备对未知风险的防护能力。

但是零信任也可能会带来频繁的身份认证,对用户来说可能就不是特别友好,特别在企业内部对内部资源的访问,频繁的二次认证势必会让很多人反感,如何在保证安全的前提下,有效识别用户身份,提升用户体验满意度,还需要持续的研究和实践。