27.说明CA层次模型中信任建立过程。

一些 NIDS 检测远程缓冲溢出的主要方式是通过监测数据载荷里是否包含“/bin/sh”或是否 含有大量的 NOP。针对这种识别方法,某些溢出程序的 NOP 考虑用“eb02”代替。另外, 目前出现了一种多形态代码技术,使攻击者能潜在的改变代码结构来欺骗许多 NIDS,但它 不会破坏最初的攻击程序。经过伪装的溢出程序, 每次攻击所采用的 shellcode 都不相同, 这样降低了被检测的可能。有些 NIDS 能依据长度、可打印字符判断这种入侵,但会造成大 量的错报。

28.在身份认证中如何对抗重放攻击?在基于时间戳的认证中,当时钟不同步时如何实现身份欺骗?

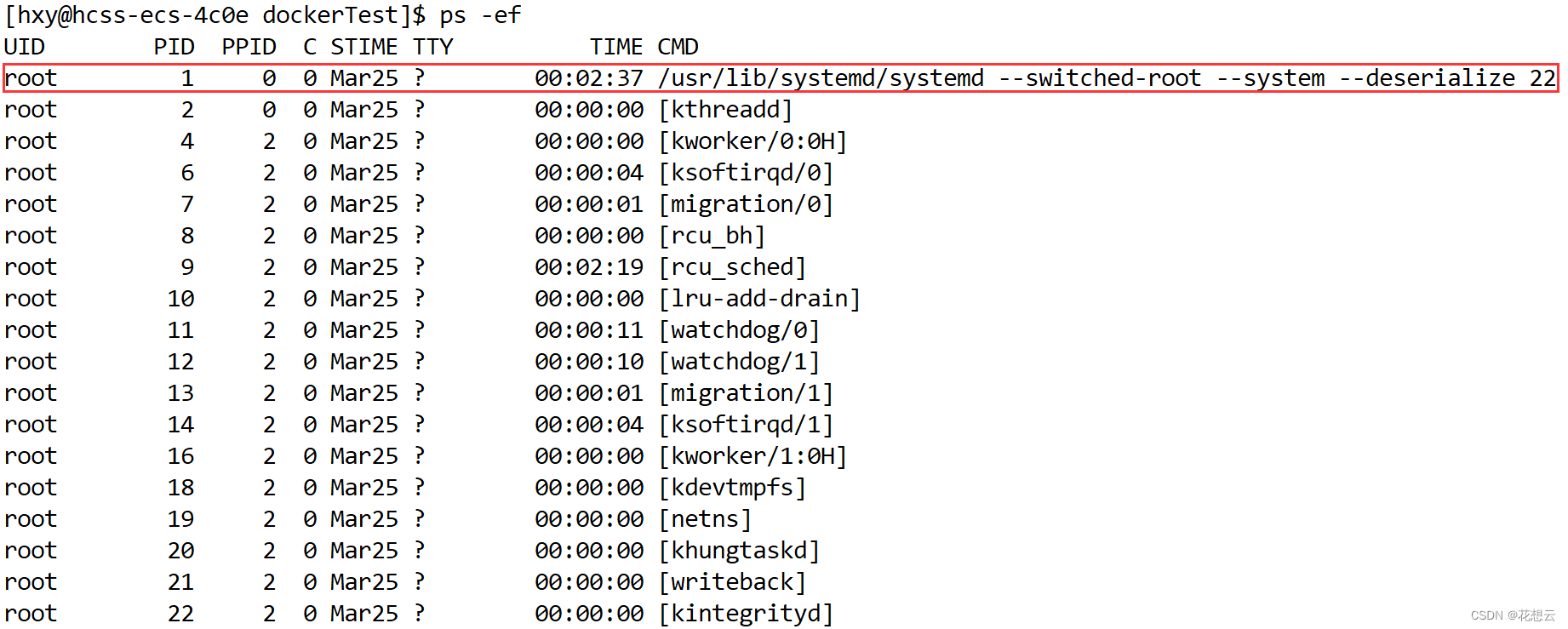

Unix 日志文件可以大致分为三个日志子系统: 连接时间日志, 进程统计日志,错误日志.

1) 连接时间日志由多个程序执行,把记录写入到/var/log/wtmp 和/var/run/utmp 中并通过 login 等程序更新 wtmp 和 utmp 文件.使系统管理员能够跟踪谁在何时登陆到系统.

2)进程统计日志由系统内核执行. 当一个进程终止时,系统往进程统计文件中写一个记录. 进程统计的目的是为系统中的基本服务提供命令使用统计.

3)错误日志由 syslog 执行,各种系统守护进程,用户程序和内核通过 syslog 向文件 /var/log/messages 报告值得注意的事件.另外, 有许多程序也会创建日志.

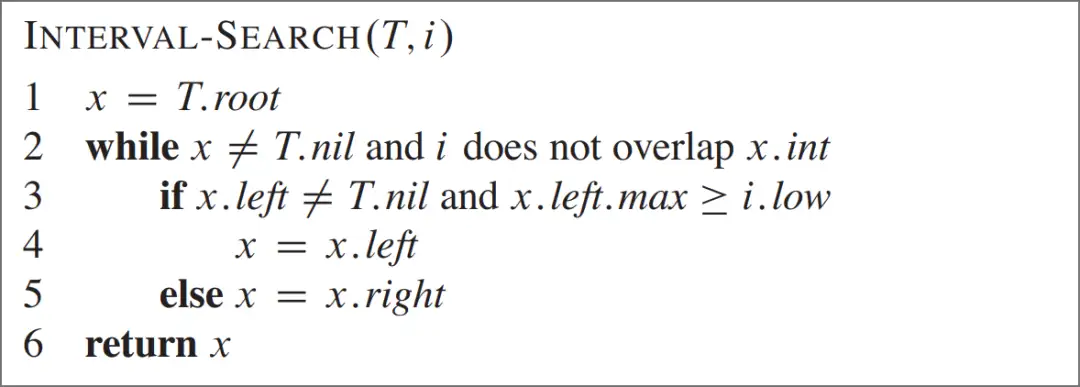

30.对分组密码的常见攻击有哪些?

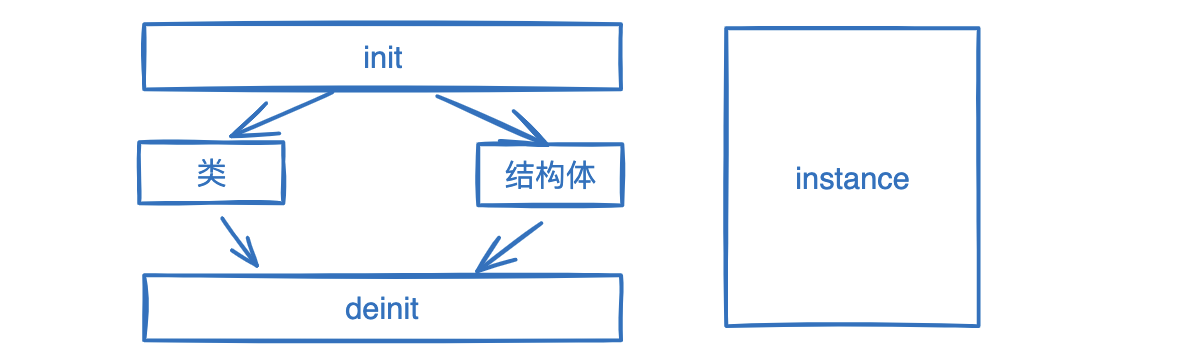

在这个层次模型中, 根 CA 将它的权利授予给多个子 CA,这些子 CA 再将它们的权利授 给它们的子 CA,这个过程直至某个 CA 实际颁发了某一证书。一个终端实体 A 可以如下检 验另一个终端实体 B 的证书。假设 B 的证书由子 CA3 (公钥 K3)签发, 子 CA3 的证书由子 CA2 (公钥 K2) 签发,子 CA2 的证书由子 CA!(公钥为 K1) 签发,子 CA1 的证书由根 CA (公 钥为 K) 签发,拥有 K 的终端实体 A 可以利用 K 来验证子 CA1 的公钥 K1,然后利用 K1 来验 证子 CA2 的公钥 K2,再利用 K2 来验证子 CA3 的公钥 K3,最终利用 K3 来验证 B 的证书。

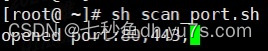

31.安全扫描的目标是什么?如何分类?

防止重放攻击的常用方式有时间戳方式和提问/应答方式两种。时间戳方式的基本思想是: A 接受一个新消息当且仅当该消息包括一个时间戳,并且该时间戳在 A 看来是足够接近 A 所 知道的当前时间。提问/应答方式的基本思想是:A 期望从 B 获得一个新消息,首先发给 B 一个临时值,并要求后续从 B 收到的消息中包括这个临时值或是由这个临时值进行某种事 先约定的计算后的正确结果。时间戳方式要求时钟同步, 如果发送者得时钟比接收者的时钟 快,攻击者就可以从发送者处窃听消息,并等待时间戳对接受者来说成为当前时刻时重放给 接收者,这种重放将会得到意想不到的后果。这类攻击称为抑制重放攻击。

32.比较dsa和rsa算法的异同点。

1)应为安全人员提供足够多的信息,使他们能够定位问题所在;但另一方面,提供的信息 应不足以使他们自己也能够进行攻击。

2)应优化审计追踪的内容,以检测发现的问题,而且必须能从不同的系统资源收集信息。

3) 应能够对一个给定的资源(其他用户页被视为资源) 进行审计分析,分辨看似正常的活 动,以发现内部计算机系统的不正当使用;

4) 设计审计机制时, 应将系统攻击者的策略也考虑在内。审计是通过对所关心的事件进行 记录和分析来实现的,因此审计过程包括审计发生器、日志记录器、日志分析器、和报告机 制几部分。审计发生器的作用是在信息系统中各事件发生时将这些事件的关键要素进行抽去 并形成可记录的素材。日志记录器将审计发生器抽去的事件素材记录到指定的位臵上,从而 形成日志文件。日志分析器根据审计策略和规则对已形成的日志文件进行分析,得出某种事件发生的事实和规律,并形成日志审计分析报告。

33.信息安全的理论、技术和应用是什么关系?如何体现?

唯密文攻击,已知明文攻击,选择明文攻击, 选择密文攻击。

34.PP和ST的作用是什么?区别是什么?

安全扫描技术指手工地或者使用特定的软件工具——安全扫描器,对系统脆弱点进行评估, 寻找可能对系统造成危害的安全漏洞。扫描主要分为系统扫描和网络扫描两方面。系统扫描 侧重主机系统的平台安全性以及基于此平台的应用系统的安全,而网络扫描则侧重于系统提 供的网络应用和服务以及相关的协议分析。扫描的主要目的是通过一定的手段和方法发现系 统或网络存在的隐患,已利用己方及时修补或发动对敌方系统的攻击。

35.如何预防DDOS攻击?

(1)用 dsa 实现数字签名的方法中, 将要签名的消息作为一个散列函数的输入, 产生一个 定长的安全散列码。使用签名者的私有密钥对这个散列码进行加密就形成签名,签名附在消 息后; 而在 rsa 算法中, 签名方先选择全局共钥和用户私钥共钥, 然后利用随机数 k,对消 息 m 计算两个分量: r ,s.生成签名。

(2)对于 dsa,验证者根据消息产生一个散列码, 同时使用签名者的公开密钥对签名进行 解密。如果计算得出的散列码和解密后的签名匹配,那么签名就是有效的。而在 rsa 算法中, 接收方先根据收到的消息签名, 公钥等值进行计算,然后进行比较,若相等则接受签名。

36.简述什么是数字签名。

单位、组织的信息安全管理工作与公安机关公共信息网络安全监察部门之间的配合主要 体现在以下方面:

(1) 单位、组织的信息安全管理,必须遵循信息安全法律、法规对于 安全管理职责、备案、禁止行为、安全管理制度和安全技术机制要求等方面的内容规定。

(2) 法律、法规赋予公安机关公共信息网络安全监察部门对信息安全的监管职责,各单位、组织 必须接受和配合公安机关公共信息网络安全监察部门的监督和检查。

(3) 在发生信息安 全案件后,单位、组织应当及时向公安机关公共信息网络安全监察部门报案,并在取证和调查等环节给予密切配合。

信息安全理论为信息安全技术和应用提供理论依据。信息安全技术是信息安全理论的体现, 并为信息安全应用提供技术依据。信息安全应用是信息安全理论和技术的具体实践。它们之 间的关系通过安全平台和安全管理来体现。安全理论的研究成果为建设安全平台提供理论依 据。安全技术的研究成果直接为平台安全防护和检测提供技术依据。平台安全不仅涉及物理 安全、网络安全、系统安全、数据安全和边界安全,还包括用户行为的安全,安全管理包括 安全标准、安全策略、安全测评等。这些管理措施作用于安全理论和技术的各个方面。