引言

随着互联网的快速发展和普及,人们对网络性能、安全和管理的需求日益增

长。在复杂的网络环境中,了解和监控网络中的数据流量、安全事件和性能

问题变得至关重要。为了满足这些需求,网络嗅探器作为一种重要的工具被

广泛应用。

网络嗅探器是一种能够捕获、监视和分析网络数据包的设备或软件。它通过

监听网络上的数据流量,提供了对网络通信的深入洞察。网络嗅探器可以检

测和分析网络中传输的数据包,包括协议信息、源地址、目标地址、数据负

载等,从而帮助管理员理解和解决网络中的各种问题。

在网络管理方面,网络嗅探器可以用于流量监测和统计,帮助管理员了解网

络的使用情况、瓶颈和流量模式。它还可以用于网络故障排查和性能优化,

通过分析网络流量和识别异常情况,帮助管理员快速定位和解决问题。此

外,网络嗅探器还可以用于网络安全监控和入侵检测,帮助管理员发现潜在

的安全漏洞和恶意行为,保护网络免受攻击和数据泄露的威胁。

随着网络嗅探技术的不断发展和改进,网络嗅探器在实际应用中变得更加强

大和灵活。它们可以适应不同类型的网络环境,并提供高级的分析和报告功

能。然而,网络嗅探器的应用也面临着一些挑战,如隐私和安全问题。因

此,正确理解和有效使用网络嗅探器是网络管理和安全领域的重要议题,本

报告将探讨网络嗅探器的实现与使用,为读者提供相关知识和指导。

原理

网络嗅探器的工作原理基于数据包的捕获和分析。它通常位于网络的某个关

键节点上,可以直接访问网络传输的数据流量。以下是网络嗅探器的基本原

理:

捕获数据包:网络嗅探器使用特定的技术和接口,如网络适配器或网络

交换机的监控 端口,捕获数据包:网络嗅探器使用特定的网络接口来捕

获经过网络的数据包。它可 以设置过滤条件,只选择感兴趣的数据包进

行捕获,以减少数据量和提高效率。

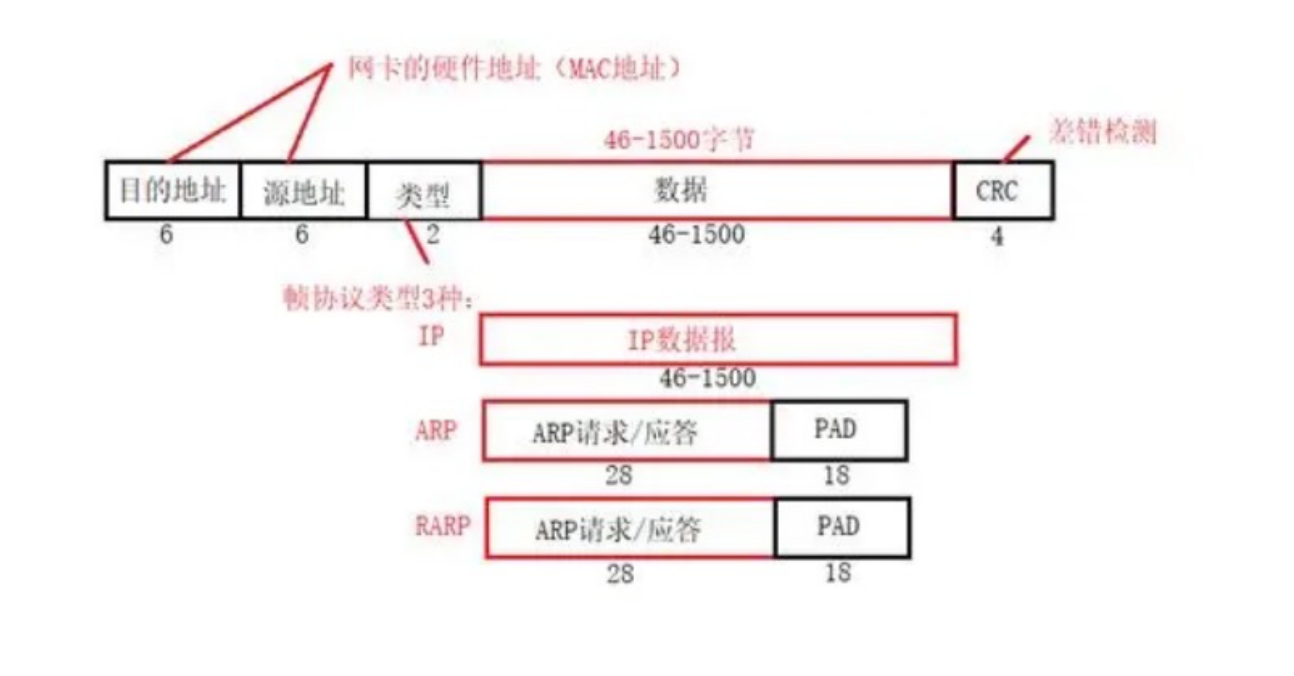

解析数据包:捕获到的数据包经过解析,提取出关键的信息。这包括源

地址、目标地址、 协议类型、端口号、数据负载等。解析过程根据不同

的网络协议进行,以确保准确获取 数据包的各个字段。

存储和分析:解析后的数据包可以被存储在网络嗅探器的内部存储器或

外部存储设备 中,以便后续分析和查询。存储的数据包可以用于统计、

故障排查、安全检测等目的。分 析过程可以包括流量统计、协议分布、

网络性能指标等。

报告和可视化:网络嗅探器通常提供报告和可视化功能,将分析结果以

图表、图形或 表格的形式展示给管理员。这样可以更直观地理解网络通

信的模式、异常情况和安全事 件,方便管理员做出相应的决策和措施。

网络嗅探器可以在不干扰正常网络通信的情况下对数据包进行捕获和分

析。它的原理基于对数据包的监听和解析,使管理员能够深入了解网络

流量,发现潜在问题并采取相应的措施。

已有的网络嗅探器

思路

- 获取数据包的包头:获取时间、mac地址、ip地址和端口号等信息。

- 获取数据包的内容:将包头过滤之后,就是数据包内容,用16进制打印

出来即可。

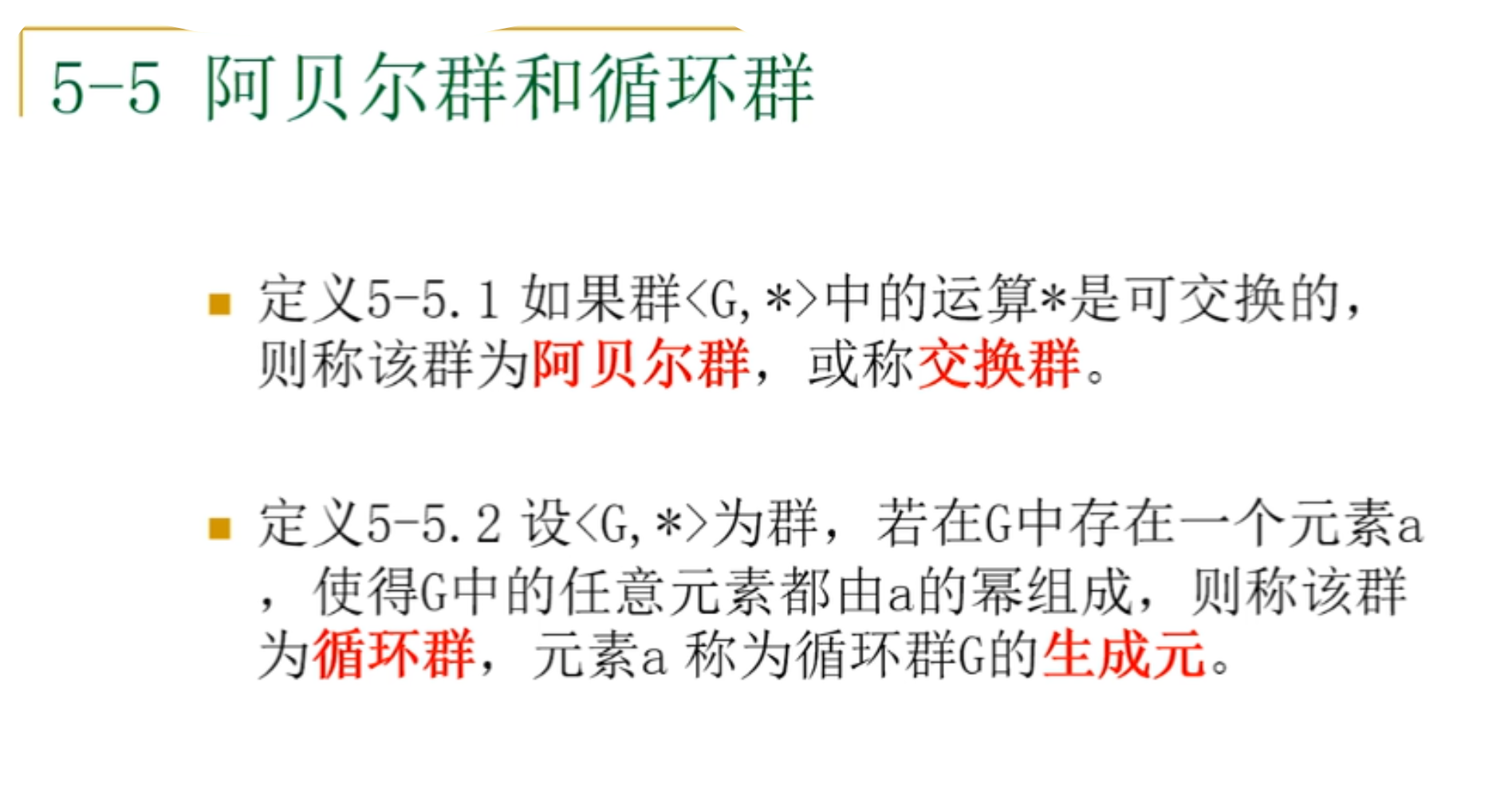

原始套接字是⼀种不同于 SOCK_STREAM 和 SOCK_DGRAM 的套接字,它

实现于系统核⼼。创建⽅式与TCP或UDP差不多,但是功能与 TCP 或者

UDP 类型套接字的功能有很⼤的不同:TCP/UDP 类型的套接字只能够访问

传输层以及传输层以上的数据,因为当 IP 层把数据传递给传输层时,下层的

数据包头已经被丢掉了。⽽原始套接字却可以访问传输层以下的数据,所以

使⽤ raw 套接字你可以实现上⾄应⽤层的数据操作,也可以实现下⾄链路层

的数据操作。

实现步骤

第一步考虑全局变量,提供给所有文件使用,我们建立一对叫recourse

的源文件和头文件

#ifndef RECOURSE_H

#define RECOURSE_H

#define HAVE_REMOT

#include "pcap.h"

#include "protocol.h"

#include <QObject>

extern pcap_if_t *alldevs;

extern pcap_if_t *d;

extern bool isRun;

extern pkg_count *pkgCnt;

extern QList<u_char *> netpkgList;

#endif // RECOURSE_H

#include "recourse.h"

pcap_if_t *alldevs = NULL;

pcap_if_t *d = NULL;

bool isRun = false;

pkg_count *pkgCnt = NULL;

QList<u_char *> netpkgList;

这边着重讲一下全局变量,因为涉及到WinPcap库(以下简称wp)函数

的使用:

extern pcap_if_t *alldevs:wp的类型,指向⼀个存储所有⽹卡的容器

extern pcap_if_t *d:wp的类型,指向⼀个⽹卡的设备

extern bool isRun:程序运⾏标志

extern pkg_count *pkgCnt:IP数据包计数

extern QList<u_char *> netpkgList:IP数据包内容容器

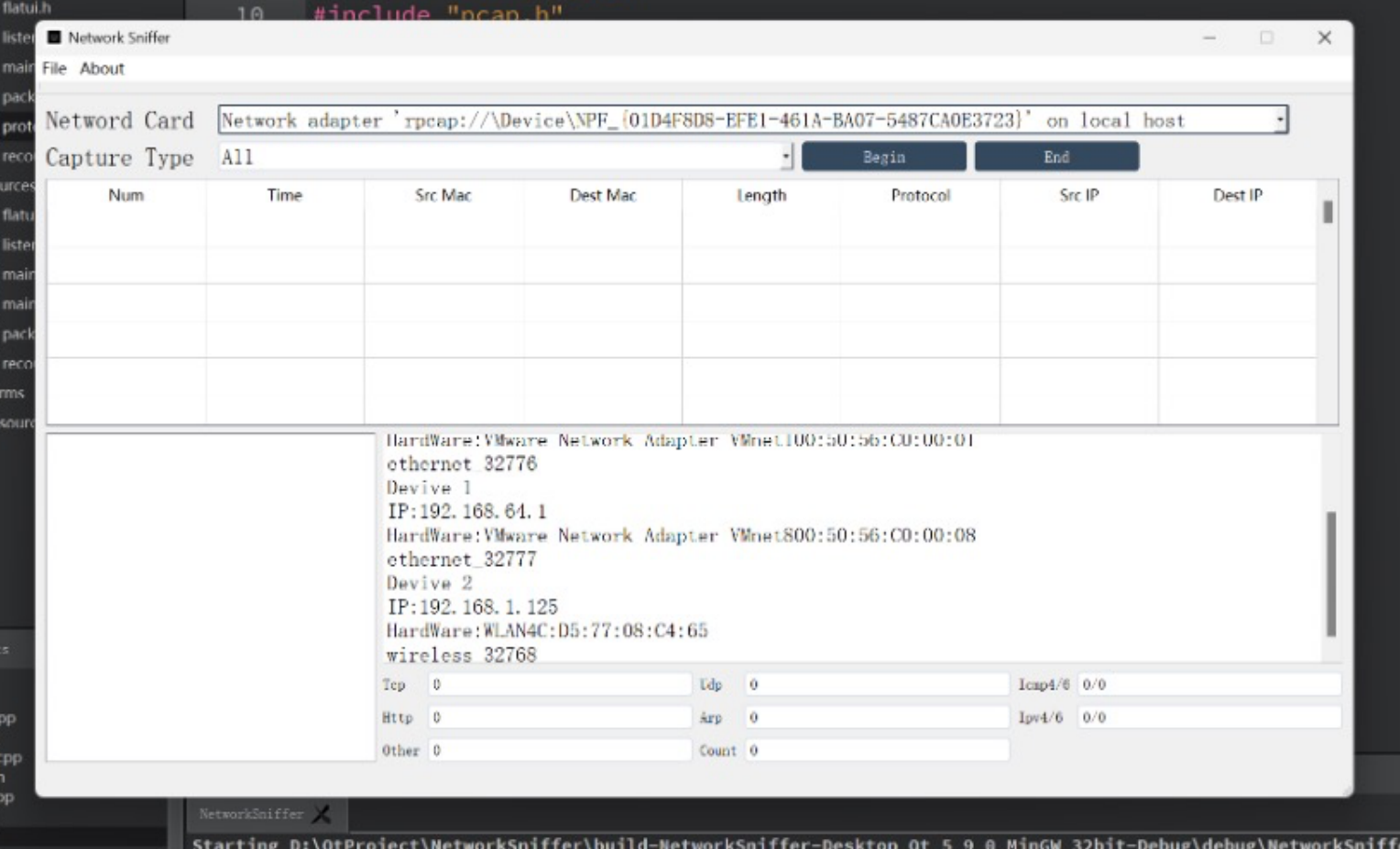

下一节是MainWIndow窗口逻辑