前言

SQL注入是一种常见的安全漏洞,它发生在应用程序没有对用户输入的数据进行充分的清理或验证,从而允许攻击者在数据库查询中插入恶意的SQL代码。这种攻击可能导致数据泄露、数据篡改或服务中断。

SQL注入原理

当应用程序构建SQL查询时,如果直接将用户输入的数据拼接到SQL语句中,攻击者可以通过精心设计的输入来操纵查询的行为。例如,攻击者可能会尝试关闭WHERE子句的条件,或者添加额外的查询语句。

示例代码

import java.sql.*;

public class LoginExample {

public static void main(String[] args) {

String username = "admin' OR '1'='1"; // 攻击者输入

String password = ""; // 密码在这里并不重要

String query = "SELECT * FROM users WHERE username='" + username + "' AND password='" + password + "'";

try (Connection conn = DriverManager.getConnection("jdbc:mysql://localhost:3306/mydatabase", "root", "password");

Statement stmt = conn.createStatement()) {

ResultSet rs = stmt.executeQuery(query);

if (rs.next()) {

System.out.println("Login successful!");

} else {

System.out.println("Invalid credentials.");

}

} catch (SQLException e) {

e.printStackTrace();

}

}

}

在这个例子中,如果攻击者输入 “admin’ OR ‘1’='1” 作为用户名,那么SQL查询将会变成:

SELECT * FROM users WHERE username='admin' OR '1'='1' AND password=''

因为 ‘1’=‘1’ 总是真,所以查询将返回所有用户,绕过了密码验证。

防止SQL注入的方法

为了避免SQL注入,应该使用参数化查询或预编译语句,这样可以确保用户输入不会被解释为SQL代码的一部分。

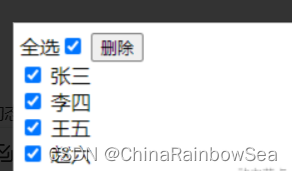

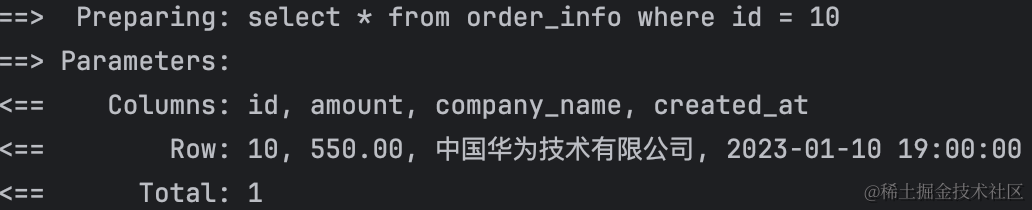

在 MyBatis 中,使用 # 符号包裹的参数可以有效地防止 SQL 注入攻击。这是通过预编译 SQL 语句和参数绑定机制实现的。下面是具体的解释和过程:

1、预编译 SQL 语句: 当你在 MyBatis 的映射文件中使用 #{} 包裹参数时,MyBatis 会生成一个预编译的 SQL 语句(PreparedStatement)。预编译 SQL 语句的好处是,SQL 语句的结构和参数是分开处理的,这可以防止恶意的 SQL 代码被注入到 SQL 语句中。

2、参数绑定: 参数绑定意味着实际的参数值不会直接插入到 SQL 语句中,而是作为独立的参数传递给预编译的 SQL 语句。在执行 SQL 语句时,数据库驱动会自动将这些参数值绑定到预编译语句的占位符上,通常是 ?。

3、类型安全和转换: MyBatis 还会根据参数的类型自动进行类型转换和适当的转义。例如,如果参数是一个字符串,MyBatis 会自动添加必要的引号,并转义特殊字符,如单引号 ’ 或双引号 "。

4、示例: 假设你有以下 MyBatis 映射文件中的 SQL 查询:

<select id="findUserById" parameterType="int" resultType="com.example.User">

SELECT * FROM users WHERE id = #{id}

</select>

如果你传入的 id 参数值是 “1 OR 1=1”,在使用 ${} 时,这将直接被插入到 SQL 语句中,导致 SQL 注入。然而,使用 #{} 时,MyBatis 会生成类似于以下的预编译 SQL 语句:

SELECT * FROM users WHERE id = ?

实际执行时,参数值 “1 OR 1=1” 会被绑定到 ? 上,只是作为一个条件,变成where id=‘1 OR 1=1’,而不是作为 SQL 语句的一部分,因此无法改变 SQL 语句的逻辑结构。

总结

MyBatis 通过使用预编译 SQL 语句和参数绑定机制,将查询参数用#做占位符,不会改变SQL语句逻辑;而$因为不是预编译,会变成SQL语句的一部分,改变原来的SQL逻辑结构。