视频链接:第2讲:隐私计算开源如何助力数据要素流通丨隐私计算实训营 第1期_哔哩哔哩_bilibili

具体内容如下:

从开源视角来看隐私计算开源如何助力数据要素流通。具体包括以下四方面的内容:

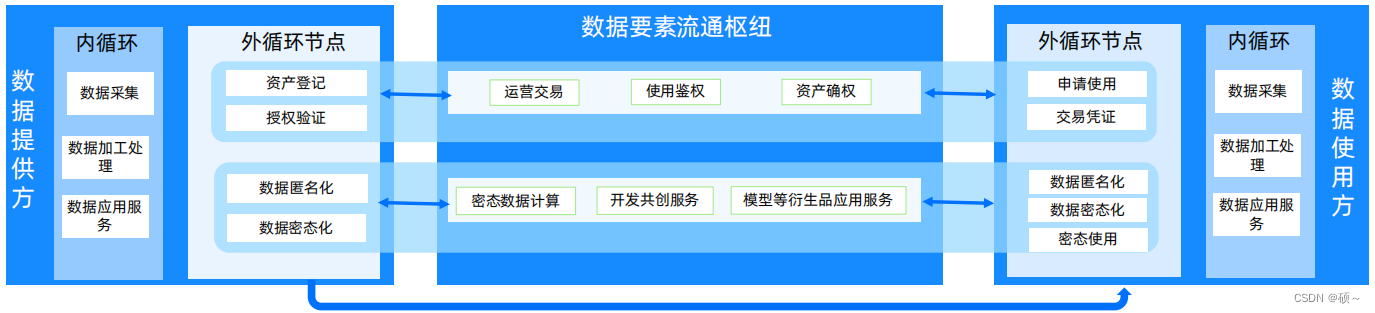

1、数据要素流转域数据内外循环的关系

从数据生命周期视角,数据流转大致可以分为两个阶段,一是数据采集加工阶段,二是数据价值释放阶段。数据采集加工一般都比较熟悉,重点来看数据价值释放阶段。

数据价值释放一般分为两种形式,一是内循环即数据在内部使用,支持内部业务。二是外循环即与外部合作,共享使用。数据内外循环有很大的差别,这一点在第1讲中已经详细论述。

数据外循环是构建数据要素市场的核心。通过数据外循环,数据提供方和数据使用方都可以受益,前者可以获得数据新的增长点和数据资本化机会,后者可以提升业务效果,扩大营收。目前数据外循环显然没有达到预期的效果。

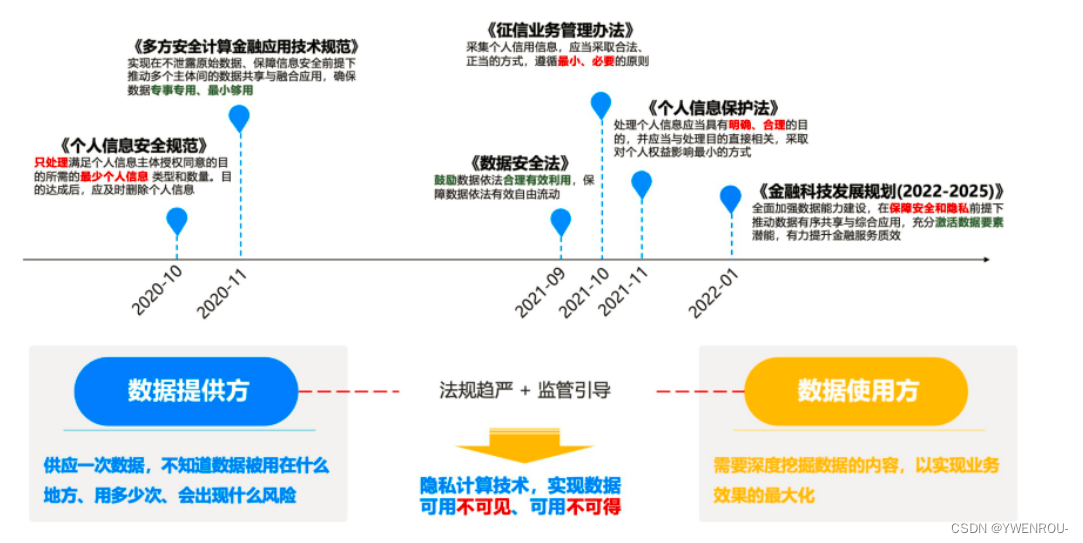

2、数据外循环中的面临的信任焦虑问题

数据外循环中会存在各种各样的信任焦虑问题,如不可信内部人员产生的数据泄漏问题;不按约定使用的问题,从而造成数据滥用,进而产生连带责任;数据来源是否合规;用户隐私泄露的问题等。信任焦虑问题并不是无中生有,背后都有很多代表性的案例

过去数据流通的主要模式,是将数据打包交付,从某种意义上来讲是将数据所有权完全交付,这是一个关键,随着我国数据二十条的出台,数据三权分置(数据资源持有权,数据加工使用权,数据产品经营权)也成为了大趋势。三权分置的目的是把数据持有权和使用权分离,这样才能保障持有者的持有权被全面保障,而使用权用于流通,减轻信任焦虑。在基础上如何实现三权分置成为了关键。

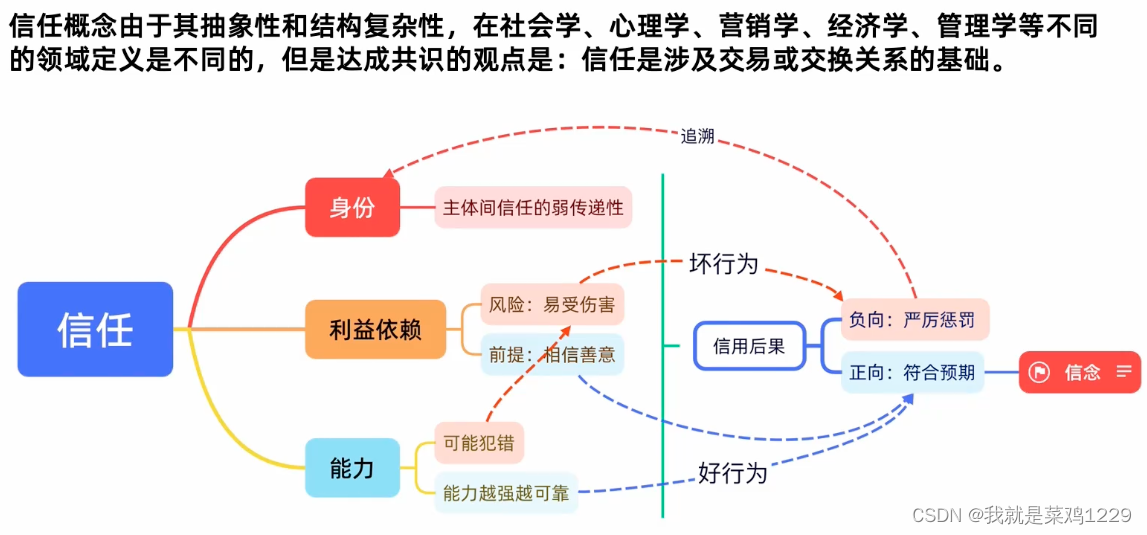

信任的本质是对不确定性和复杂性产生的心理依赖,从主体信任到技术信任可以类比传统中医诊断和现代医学技术诊断。基于安全可信的技术信任体系是支撑全行业数据要素安全可控流转的基础。

构建这样安全可信的技术信任体系,大致需要如下3类技术,一是匿名化技术,用于解决隐私保护问题;二是在数据互联层面,采用以隐私计算为核心支撑技术构建的密态数联网,包括密态枢纽和密态管道;三是在控制层面,采用以区块链、可信计算为核心支撑技术构建的数据使用权跨域管控层。

数据要素流通中的技术信任的核心,还是底层需要有一个完备的信任链,从信任根、硬件平台、操作系统、应用系统整个链路的可信认证;同时运维权限需要最小化;并且远程验证的能力也是必不可少的,数据的使用必须由持有者进行决策是否授权,无论数据流转到哪个环节。

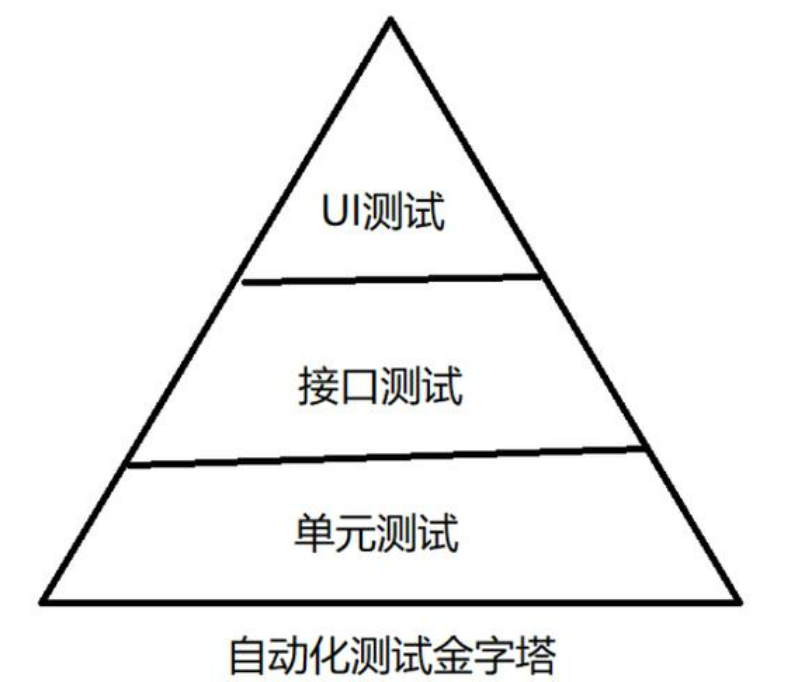

3、数据要素流通对隐私计算的期望和要求

数据要素行业在发展,对隐私计算技术给予了更多的期望和要求,同样隐私计算技术也在不断发展,内涵也在不断丰富。从数据可用不可见到数据可算不可识以及数据使用过程中可控可计量。

目前的数据要素流通中,经常需要用到隐私计算产品,由于隐私计算技术路线、产品都很多,不同的技术路线安全水位并不相同,性能差异也很大,平台产品使用方也难以作出选择。所以隐私计算产品度量尺度要一致,需要通用的安全分级和评测方式,甚至权威机构的测评认证。

4、隐私计算开源如何助力数据要素流通

随着数据要素行业的发展,有使用隐私计算需求的机构也越来越多,但由于隐私计算专业性强,技术门槛高,所以一般的企业很难快速接入并使用。如果隐私计算要得到大规模的普及应用,需要通过开源降低接入门槛,让更多企业轻松使用隐私计算技术,让技术产品的安全可信性更加透明,进一步促进数据要素刘庄中事实标准的发展。

蚂蚁集团开源了隐私计算框架:隐语,目前已在金融/医疗/保险/政务等多个行业应用时间,并收获了众多高校/企业/开源社区的共建支持。隐语在技术上有四大优势,即统一架构,开放拓展,原生应用,性能卓越。隐语可信隐私计算框架在开源之前已经经过多轮安全验证,在安全性上有足够的保障,隐语也得到多项权威认定和荣誉奖项,也为多项国内外标准制定提供参考依据。隐语也在不断推动行业生态共建共享。

总结:

数据要素大潮带来了全新的数据安全外循环技术挑战,其中信任焦虑是我们看到的数据要素流通面临的问题和关键挑战,我们需要从主体信任逐步走向技术信任,构建技术信任体系。

在这种情况下,隐私计算也会因此面临新的机会,其中隐私计算内涵在不断丰富,从可用不可见逐步发展到到可算不可识以及可控可计量。而隐私计算产品的能力也需要标准化的度量尺度,能够统一衡量。数据要素流通需要开源的隐私计算,从而使得隐私计算降低接入门槛,开源隐语可以助力数据要素流通。

![[<span style='color:red;'>隐私</span><span style='color:red;'>计算</span><span style='color:red;'>实</span><span style='color:red;'>训</span><span style='color:red;'>营</span>学习<span style='color:red;'>笔记</span>] <span style='color:red;'>第</span><span style='color:red;'>1</span><span style='color:red;'>讲</span> <span style='color:red;'>数据</span><span style='color:red;'>要素</span><span style='color:red;'>流通</span>](https://img-blog.csdnimg.cn/direct/803fdf0209e94e5eb7005ebf4ea1779e.png#pic_center)