目录

微分段Microsegmentation简介

微分段(Microsegmentation)是一种细粒度的安全策略,通过将数据中心网络中的工作负载细分为多个独立的安全区域,从而增强网络的安全性。每个区域内部的通信受到严格控制,以防止潜在威胁在网络中的横向移动(东西向流量)。

什么是微分段?

大型船舶的甲板下方通常被分成多个舱室,每个舱室都不透水,并且可以与其他舱室隔离开来。这样,即使一个舱室因漏水而被水填满,其余舱室仍保持干燥,船仍能漂浮。

网络微分段的概念与此类似:网络的一个部分可能会遭到入侵,但它可以很容易地与网络的其余部分隔离开来。

- 传统的网络注重的是对外服务的流量(南北流量),一般使用防火墙的安全设备防护边界,默认认为内部均是安全的。

- 而微分段则侧重于网络的内部安全,微分段将网络划分为较小网段或区域,并对每个网段使用精细的安全控制。这使企业能控制网络内的“东西向”横向流量,并在应用或工作负载层面减少潜在的攻击面

工作负载是在网络上运行的计算或处理单元,工作负载可以是应用、服务或进程

微分段的防范措施

- 基于

网络虚拟化:- 以VxLAN网络,通过对报文进行分组,并结合分组间的策略来控制流量。其核心思想是将网络中的终端设备(如虚拟机、物理服务器等)划分为不同的安全组(Endpoint Group,EPG),并定义组间访问策略,从而实现细粒度的访问控制。

本文主要介绍这种方式的微分段,以华为的方式为视角 - 以

NGFW,NGFW 具有应用程序感知能力,使它们能够在应用程序层分析网络流量。

- 以VxLAN网络,通过对报文进行分组,并结合分组间的策略来控制流量。其核心思想是将网络中的终端设备(如虚拟机、物理服务器等)划分为不同的安全组(Endpoint Group,EPG),并定义组间访问策略,从而实现细粒度的访问控制。

- 基于

软件/代理,在进入网络之前就进行微分段的配置,使得不用修改网络设备的配置。(例如VMWare NSX、Cisco Tertation Analytics) - 基于

云原生,利用云服务提供商中嵌入的功能(例如,Amazon 安全组、Azure 防火墙或 Google Cloud 防火墙)。

微分段的防护层级

应用分段

应用分段通过制定安全策略,控制对特定应用资源(如数据库、API 和 Web 服务器)的访问来保护各应用,从而防止未授权访问和数据泄露。应用分段还允许组织执行最低权限访问控制,确保用户和应用只能访问执行特定任务所需资源。

层级分段

层级分段能保护 Web 层、应用层、数据库层等应用堆栈的不同层级,以防止攻击者在应用堆栈内横向移动并访问敏感数据或资源。环境分段

保护网络中的不同环境或区域,如开发、测试和生产环境,使企业能够对这些环境实施严格的访问控制,并确保仅获授权用户和应用能访问敏感数据和资源。容器分段

容器分段能保护容器化环境中的单个容器或容器组,从而减少攻击面,防止攻击者在容器环境中横向移动。如果没有适当分段,容器可能访问彼此的数据和配置文件,从而引起安全漏洞。

基于容器的微分段

这里主要介绍基于网络的微分段,以下是我认为还可以的介绍材料:

什么是微分段?- paloalto

零信任与微分段

这篇文章适合关联零信任、云、虚拟化、微分段等知识:

零信任安全,从微分段做起 - smartx

虚拟化平台的微分段

这篇文章以VMWARE虚拟化平台为视角,以不经由网络设置的微分段为内容,也很适合阅读:

云化环境安全微分段功能及实现 - vmware

基于网络的微分段

以华为的网络微分段为视角切入,其他方向请参考其他文章或本文其他链接。

微分段基本工作机制

微分段借鉴了安全设备Security Zone的概念,将数据中心业务单元按照一定的原则分组,然后通过分组间策略实现流量控制

微分段的角色

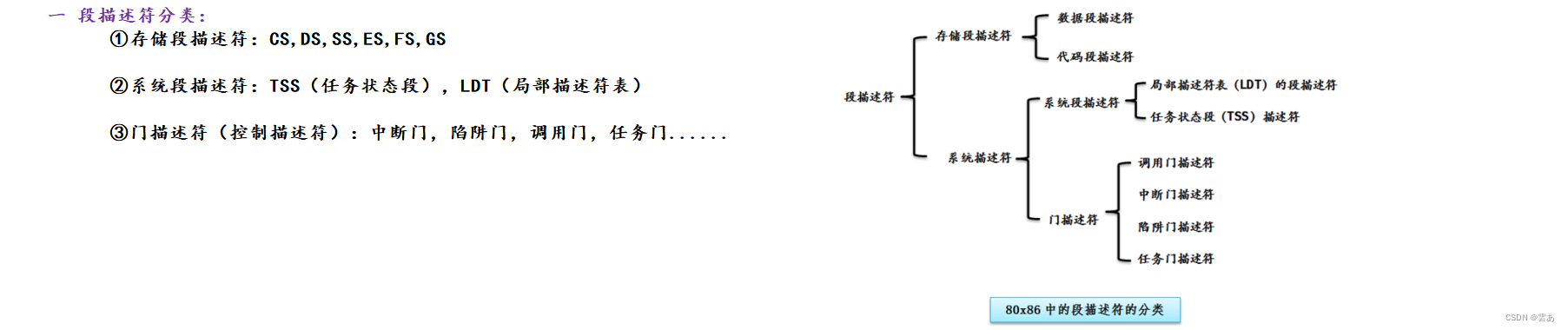

- EP(End Point):承载业务的实体,如虚拟机、裸金属、终端设备等,

基于IP地址、MAC地址、VM名、应用等分组策略。 - EPG(End Point Group):对服务器、虚拟机等承载业务的EP实体进行的分组,按照所属EPG分组不同,服务器可以分成以下几类:

- 未知EPG分组成员:不属于任何EPG分组的服务器(如VM5、VM6)。

- EPG分组成员:属于任一EPG分组的服务器(如VM1、VM2、VM3、VM4)。

- EPG分组的组内成员:属于同一个EPG分组的服务器(如VM1和VM2,或VM3和VM4)。

- 不同EPG分组的成员:属于不同EPG分组的服务器(如VM1和VM3等)。

- GBP(Group Based Policy):基于EPG分组的流量控制策略,可基于EPG分组+协议号+端口号配置,规定了EPG分组内部、EPG分组之间、以及EPG分组和未知分组之间的策略:

- 默认策略1:未知EPG分组成员的默认访问所有,包括已知组和未知组

- 默认策略2:EPG分组成员的默认访问控制策略为deny,组成员和组成员之间不能互访

组内成员之间互访策略不同型号存在差异,6881为none即使用策略2,组内成员也不能互访

对于CE6857EI、CE6857E、CE6857F、CE6865EI、CE6865E、CE8861EI、CE8868EI,EPG分组的组内成员的默认访问控制策略固定为permit,且不可修改,也即相同EPG分组的成员可以相互访问。

对于CE6881、CE6881K、CE6881E、CE6863、CE6863E、CE6863K、CE6820、CE5881,缺省情况下,EPG分组的组内成员的默认访问控制策略为none(可修改)

华为的微分段是在目的Leaf进行判断,VMware NSX的微分段则是在源Leaf进行判断(deny流量不进物理网络)

VxLAN的额外字段

华为的微分段目前仅支持应用在VxLAN网络中,是根据对报文进行分组后的组标识结合组标识间策略来控制流量。

- G bit:该位默认为0,当此标志位为1时,表示VxLAN报文头中通过Group Policy ID字段携带EPG ID

- Group Policy ID:当G标志位为1时,Group Policy ID字段值为EPG ID

业务链分组与传输策略

- 若源端Leaf存在源和目的分组信息以及组间策略,则在源端Leaf处理业务流量

- 若源端Leaf仅存在源IP分组信息,目的端存在目的IP分组信息、组间策略,则在目的Leaf处理业务流量

- 若源端Leaf不存在源IP分组信息,目的端存在分组信息、组间策略,则在目的Leaf匹配未知组策略

- 若源端Leaf存在源IP分组信息,目的端不存在目的IP分组信息、组间策略,则在目的Leaf匹配未知组策略

- 若源端Leaf存在源IP分组信息,目的端存在目的IP分组信息,不存在组间策略,则在目的Leaf丢弃业务报文

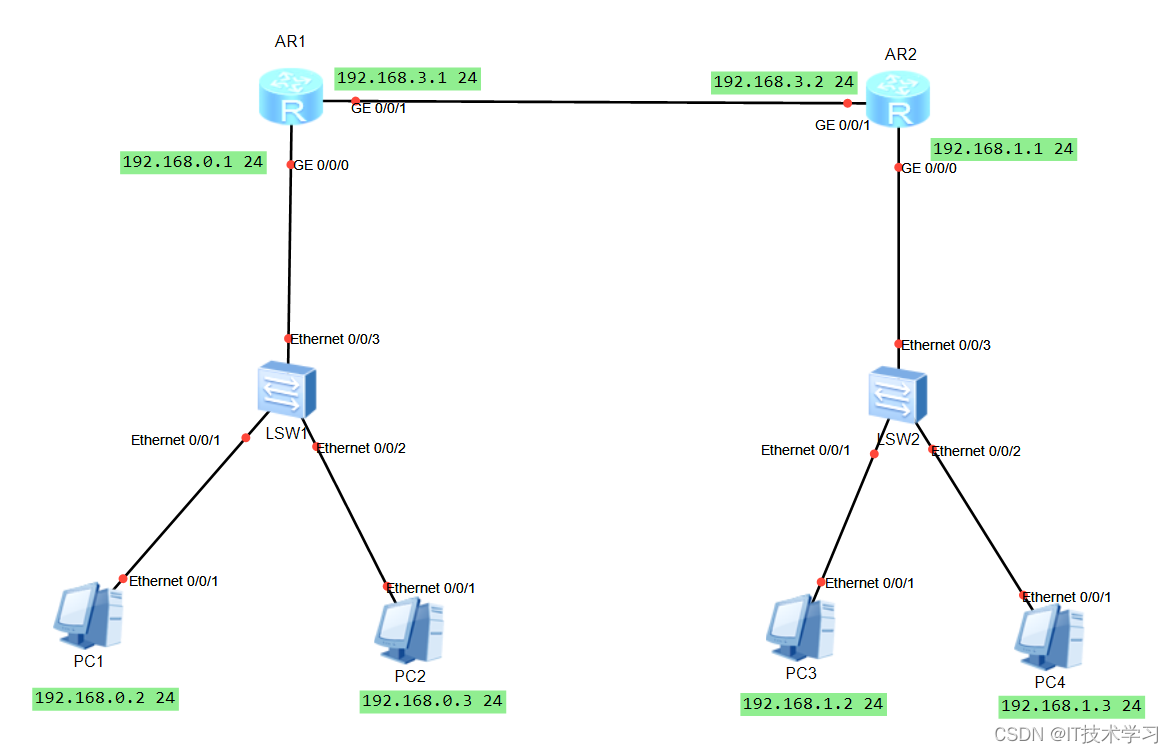

场景1:三层报文本地转发场景

- Leaf1收到VM1发送给VM2的报文后,从报文中获取源IP地址(192.168.10.1)和目的IP地址(192.168.10.2)。

- Leaf1根据源IP地址按照最长匹配原则

查找TCAM(ternary content-addressable memory,三重内容寻址内存)表项,获取源端VM1所属的EPG组号(EPG1),根据目的IP地址查找路由表信息,发现目的端VM2也连接在Leaf1下面,报文只需进行本地转发。因此,Leaf1根据目的IP地址,按照最长匹配原则查找TCAM表项,获取目的端VM2所属的EPG组号(EPG2)。 - Leaf1根据源端VM1所属的组号(EPG1)和目的端VM2所属的组号(EPG2),查找TCAM表项,

获取这两个组之间的GBP策略(GBP1),并按照GBP策略对报文进行流量控制。

在本例中,这两个组之间的GBP策略是deny,因此Leaf1将报文丢弃。

查询TCAM:

场景2:三层报文跨设备转发场景

- Leaf1收到VM1发送给VM3的报文后,从报文中获取源IP地址(192.168.10.1)和目的IP地址(192.168.30.3)。

- Leaf1根据源IP地址,按照最长匹配原则查找TCAM表项,

获取源端VM1所属的EPG组号(EPG1)。 - Leaf1根据目的IP地址查找路由表信息,发现目的端VM3连接在对端Leaf2下面,报文需进行VXLAN封装后,经由VXLAN隧道进行

跨设备转发。在进行VXLAN封装时,Leaf1将VXLAN报文头中的G标志位置1,并将源端VM1所属的EPG组号(EPG1)封装在VXLAN报文头的Group Policy ID字段中,然后把经过VXLAN封装的报文发送给对端Leaf2。 - Leaf2收到Leaf1发送的VXLAN报文后,对VXLAN报文进行解封装,发现其中的G标志位置1,则从

Group Policy ID字段中获取源端VM1的EGP组号(EPG1)。Leaf2根据VXLAN报文的内层目的IP地址(192.168.30.3),按照最长匹配原则查找TCAM表项,获取目的端VM3所属的EPG组号(EPG3)。 - Leaf2根据源端VM1所属的组号(EPG1)和目的端VM3所属的组号(EPG3),查找TCAM表项,

获取这两个组之间的GBP策略(GBP3),并按照GBP策略对报文进行流量控制。

在本例中,这两个组之间的GBP策略是deny,因此Leaf2将报文丢弃。

微分段的约束:

仅支持在分布式VXLAN三层网关组网使用微分段特性。

V200R019C10之前版本,微分段特性仅对VXLAN Overlay网络的、IPv4的三层已知单播流量有效。

微分段特性对VXLAN Overlay网络的、IPv6的三层已知单播流量有效。微分段特性不支持编号为0的EPG分组,该值为无效的EPG分组编号:

同一个成员仅能加入一个EPG分组。

云上/虚拟化的组策略,则可以匹配多个,满足

且的关系即可。(实际这两者是有区别的)

常见的微分段与其他技术的对比与关联

| 特性/概念 | 网络分段 | 微分段 | 防火墙策略 | 应用依赖性 | 虚拟网络 |

|---|---|---|---|---|---|

| 网络划分 | 较大网段,根据功能或位置 | 较小网段,使用独特安全策略 | 控制网段间流量 | 影响微分段策略实施 | 在物理网络内创建隔离环境 |

| 流量方向 | 北南向(客户端到服务器) | 东西向,提供精细控制 | 网络内外流量控制 | - | - |

| 安全策略 | 网络层面 | 单个工作负载或应用层面 | 预定规则过滤 | - | - |

| 零信任 | 不涉及 | 强制实施 | 不涉及 | - | - |

| 实施前提 | - | 需映射应用依赖性 | - | - | - |

| 硬件依赖 | 传统物理网络模式 | - | - | - | 使用软件连接,无需硬件 |

配置指南

参考华为官方的微分段配置指南:

CloudEngine 8800, 7800, 6800, 5800 V200R019C10 配置指南-安全