ARP(Address Resolution Protocol,地址解析协议)欺骗是一种网络攻击手段。

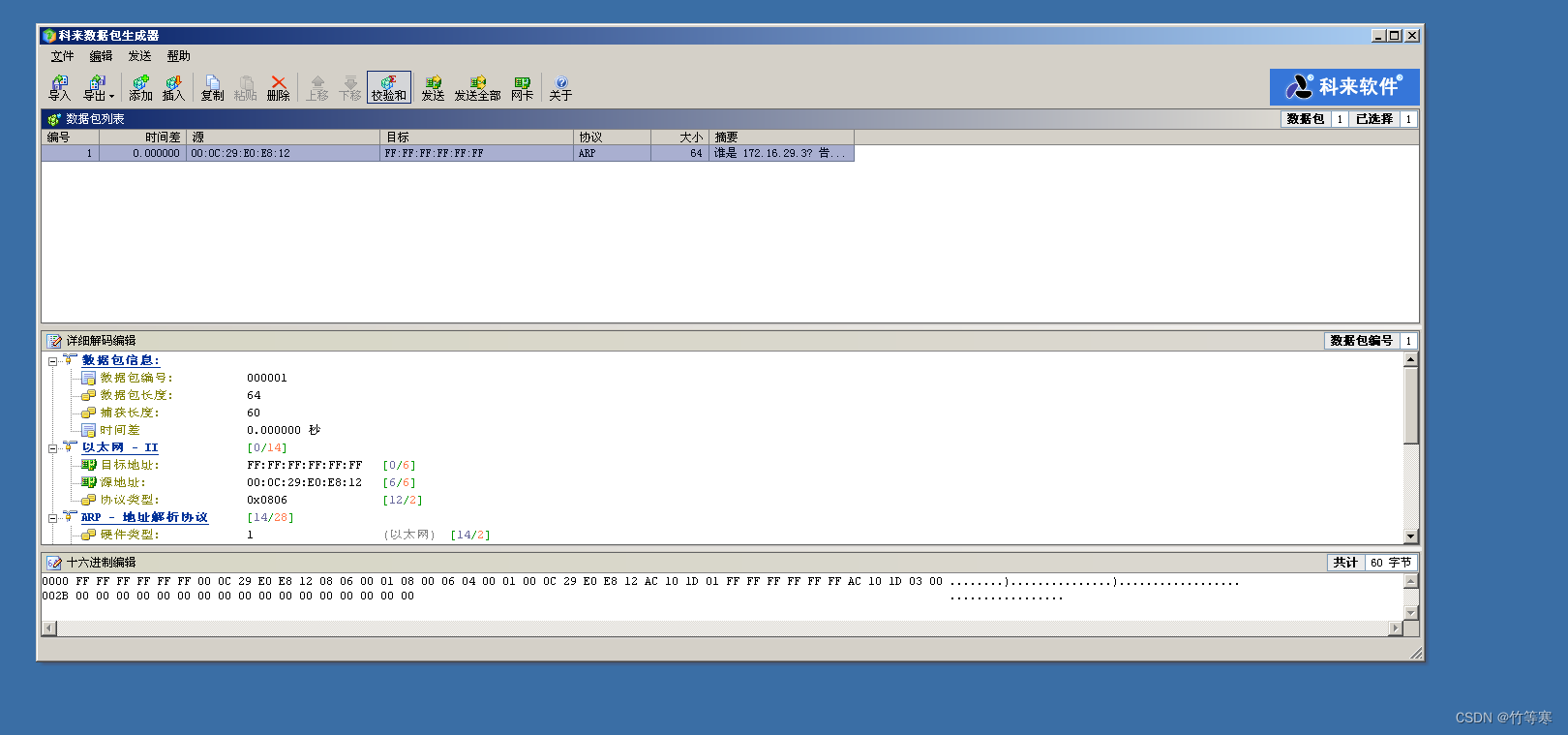

原理方面,在以太网中,主机之间进行通信时,需要知道对方的 MAC 地址(Media Access Control Address,媒体访问控制地址)。ARP 协议用于将网络层的 IP 地址转换为数据链路层的 MAC 地址。当一台主机需要向另一台主机发送数据时,它会在本地的 ARP 缓存表中查找目标 IP 地址对应的 MAC 地址。如果没有找到,它会发送一个 ARP 请求广播包,网络中的其他主机收到该请求后,如果目标 IP 地址是自己的,就会回复一个 ARP 应答包,告知请求方自己的 MAC 地址。

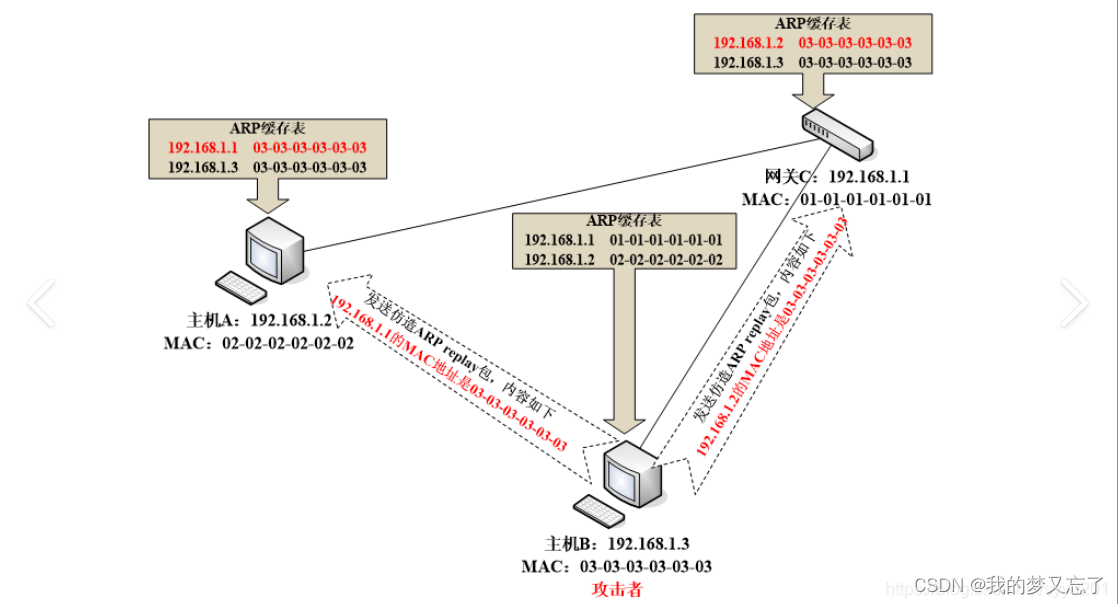

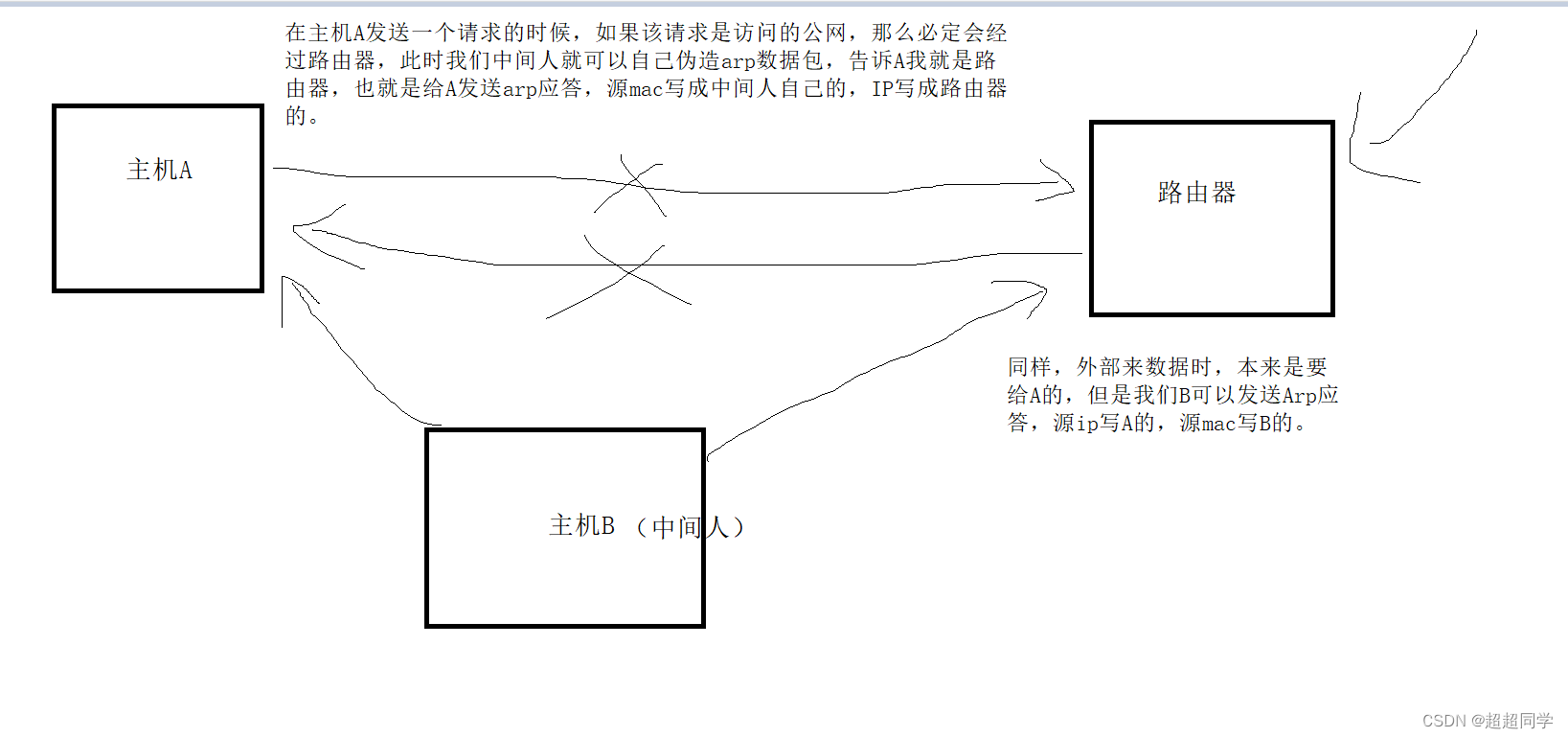

ARP 欺骗就是攻击者利用 ARP 协议的漏洞,通过发送伪造的 ARP 应答包,来修改网络中其他主机的 ARP 缓存表。例如,攻击者可以伪装成网关,使得被攻击主机将发往网关的数据发送到攻击者的主机上,或者伪装成其他主机,使得数据流向错误的方向。

ARP 欺骗的危害包括但不限于:

1. 窃取数据:攻击者可以拦截网络中的数据,获取敏感信息,如用户名、密码、文件等。

2. 中断网络通信:由于数据流向错误,可能导致网络通信中断或异常。

3. 实施中间人攻击:攻击者可以在通信双方之间插入自己,对通信数据进行篡改、窃取等操作。

防范 ARP 欺骗的方法主要有:

1. 静态绑定:在主机上手动将重要的 IP - MAC 地址绑定关系进行静态设置,防止被欺骗。

2. 使用网络安全防护软件:如防火墙等,可以检测和防范 ARP 欺骗攻击。

3. 网络设备配置:在网络中的交换机、路由器等设备上进行相应的安全配置和策略设置,如开启 ARP 检测、IP 与 MAC 地址绑定等功能。

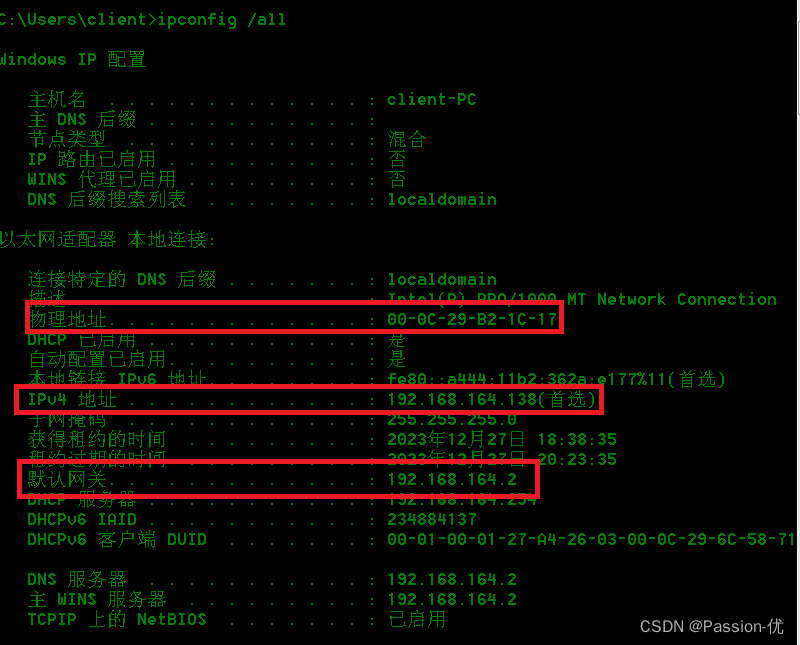

kali使用ARP欺骗:

arpspoof -i 你的kali网卡名称 -t 攻击目标的IP地址 攻击目标的网关地址