目录

网络类型和数据链路层协议

一、网络类型

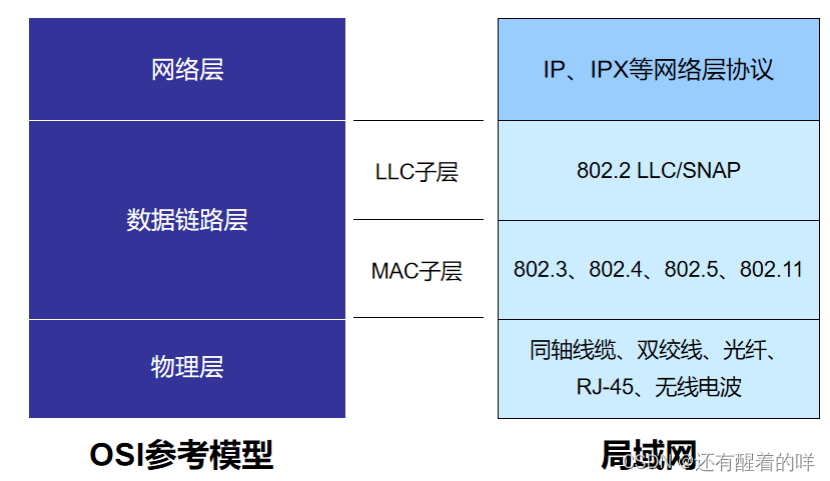

分类

P2P网络 --- 点到点网络

MA网络 --- 多点接入网络

BMA网络 --- 广播型多点接入网络

NBMA网络 --- 非广播型多点接入网络

以太网协议

以太网下独有地址 --- MAC地址

二、P2P(点对点)网络

定义:

在一个网络中只能存在两台设备的情况下,不需要对通讯的对象进行区分,这样的网络实际上不需要MAC地址也能够通讯,称为点对点网络(Peer-to-peer),又称对等网络。

传输介质

支持以太网协议:网线 光纤 无线 同轴电缆

支持P2P协议:串线

串线标准:

T1标准 --- 北美:1.544Mbps

E1标准 --- 欧洲:2.048Mbps

网线双绞线,以太网研发了频分技术,相较于串线带宽大数百倍,可达千兆带宽。

三、点到点网络协议

基础配置

首先对路由器进行串口的添加(如图选择2SA),然后使用Serial串线进行连接。

然后我们使用display ip interface brief命令查看接口信息表;可以发现,Serial接口直接具备物理/协议双层面up,而以太网正常连线只有物理层面up。

接口

# 进入相应接口 [R1]interface Serial 4/0/0 # 配置静态IP地址 [R1-Serial4/0/0]ip address 12.0.0.1 24 # 查看接口信息 [R1-Serial4/0/0]display interface Serial 4/0/0 # R2 同理配置... [R2-Serial4/0/0]ip address 12.0.0.2 24

这里发现接口的连接协议是PPP

HDLC协议

定义

HDLC(High-Level Data Link Control,高级数据链路控制),是数据链路层协议的一项国际标准,用以实现远程用户间资源共享以及信息交互;是一种面向比特的网络节点间同步传输数据的数据链路层协议,兼容性差。

分类:

标准HDLC协议

非标准HDLC协议(nonstandard HDLC)

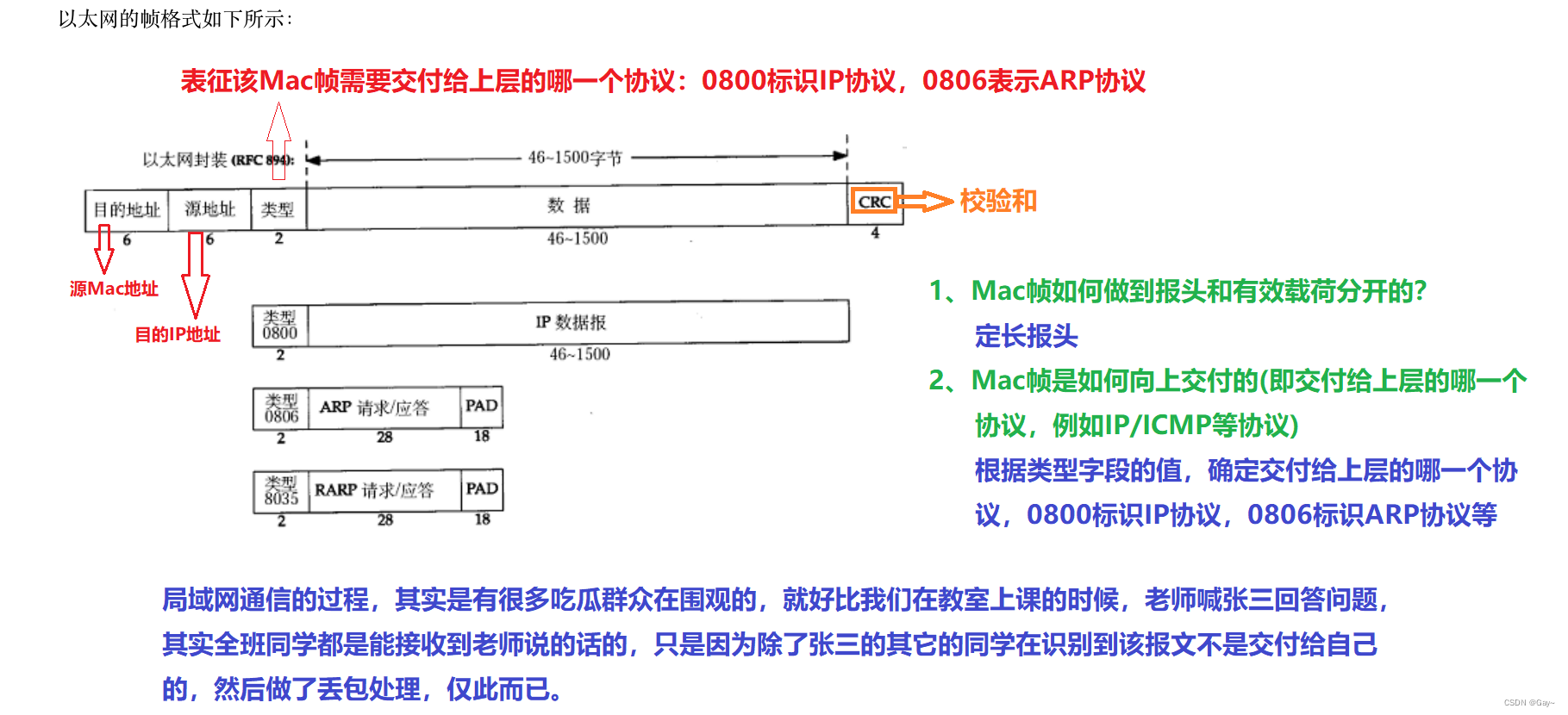

协议字段 --- 类似以太网协议中的类型字段,标注上层(网络层)使用的是哪一种协议,方便解封装。

配置

配置数据链路层协议

link-protocol [协议名]

在上一个配置的拓扑图基础下进行以下修改:

# 查看接口信息 [R1]display interface Serial 4/0/0 # 将接口默认PPP协议修改为hdlc协议,注意要改就都改 [R1-Serial4/0/0]link-protocol hdlc [R2-Serial4/0/0]link-protocol hdlc # 进行连接测试,发现已ping通 [R1-Serial4/0/0]ping 12.0.0.2

查表发现配置的HDLC协议都是非标准的。

右键路由器进行抓包,注意选择HDLC链路类型。

PPP协议

定义:PPP(Point-to-Point Protocol 点对点协议),使用串行线路通信的面向字节的协议,该协议应用在直接连接两个结点的链路上,主要用来通过拨号或专线方式建立点对点连接发送数据。支持多种网络协议的封装,例如IP、IPX等,使得数据可以在不同网络之间传输。

特点:

兼容性好 --- PPP协议只有一个版本,只要支持全双工的线缆都可以使用PPP协议。

通讯方式:

单工 --- 单向通讯,只能向对方通讯而对方不能传讯

半双工 --- 同一时刻不能同时通讯(对讲机)

全双工 --- 可以互相通讯(电话)

可以进行认证和授权。

可移植性强。

工作过程

共三个阶段,类似于TCP协议的三次握手。

链路协商阶段

LCP协商 --- LCP链路控制协议,去协商PPP链路会话

认证阶段(可选)--- 认证参数(PAP CHAP)

网络层协议协商阶段

NCP协商 --- NCP网络控制协议,根据网络层协议的不同,NCP协议会存在一个对应的NCP协议。

PPP报文结构

协议阶段

链路协商阶段

LCP协商 --- 去协商PPP链路会话

协商参数:

- MRU --- 协商二层数据最大可用携带的数据量,默认1500字节

- MTU --- 最大传输单元,网络能够传输的最大数据包大小,以字节为单位

2.协议认证阶段 (协商是否认证以及认证采用的协议)

3. NCP协商阶段 --- IPCP:互联网协议协商阶段

-

- 压缩格式必须统一

- IP地址正确配置

PAP认证

PAP(Password Authentication Protocol 密码认证协议)

PAP是PPP协议集中的一种链路控制协议,通过两次握手建立认证,用于在PPP连接建立时进行用户身份验证。PAP通过对等结点持续重复发送ID/密码(明文)给验证者,直至认证得到响应或连接终止,常见于PPPOE拨号环境中。安全性较低,因此在实际应用中不太常用。

认证过程

首先被认证方向认证方发送认证请求(包含用户名和密码),以明文形式进行传输,认证方接到认证请求,再根据被认证方发送来的用户名去到自己的数据库认证用户名密码是否正确,如果密码正确,PAP认证通过;如果用户名密码错误,PAP认证未通过。

缺点:PAP并不是一种强有效的认证方法,其密码以文本格式在电路上进行发送,对于窃听、重放或重复尝试和错误攻击没有任何保护。

配置

首先进行基础的IP配置。

创建登陆账户

local-user [用户名] password cipher [密码]密文密码(更安全)

local-user [用户名] password simple [密码]明文密码

定义认证模式PPP/CHAP

ppp authentication-mode [pap/chap]

认证方 R3(ISP)

# 使用PAP协议对huawei用户进行账号密码认证(拨号) [R3-Serial4/0/0]ppp pap local-user huawei password cipher 123456 # 此时再进行ping通测试发现成功连通

可以观察到,现在R3与R4间无法通信,链路物理状态正常,但是链路层协议状态不正常,这是因为此时PPP链路上的PAP认证未通过,现在仅仅配置了认证方设备R3,还需要配置相关PAP认证参数.

被认证方 R4(用户)

# 进入AAA密码账号空间(3A空间) [R4]aaa # 设置账号和密码分别为 huawei 和 123456 [R4-aaa]local-user huawei password cipher 123456 Info: Add a new user. # 指定账号的服务对象 [R4-aaa]local-user huawei service-type ppp # 修改链路层协议为PPP [R4-Serial4/0/0]link-protocol ppp # 指定PPP协议的认证协议 [R4-Serial4/0/0]ppp authentication-mode pap # 配置完成后,关闭接口后再重新打开,使链路重新连接协商 [R3-Serial4/0/0]shutdown [R3-Serial4/0/0]undo shutdown # 此时我们进行连通测试检查 [R3-Serial4/0/0]ping 12.0.0.2

CHAP认证

CHAP (Challenge Handshake Authentication Protocol 挑战握手认证协议)

CHAP通过三次握手验证被认证方的身份(密文),在初始链路建立时完成,为了提高安全性,在链路建立之后进行周期性验证,目前在企业网的远程接入环境中用的比较常见。

认证过程

链路建立阶段结束之后,认证方主动向被认证方发送Challenge挑战包(认证序列号id+认证方主机名+随机数)

被认证方到自己的数据库查询认证方主机名对应的密码,用该密码结合认证方发来的认证序列号id和随机数,将单向哈希函数MD5的计算摘要值写入Response应答包。

HASH算法:将任意长度的输入转换为固定长度的输出。

相同输入相同输出

不可逆性

雪崩效应:两次输入的值

认证方根据被认证方发来的认证用户名,在本地数据库中查找被认证方对应的密码,结合id找到先前保存的随机数和id根据MD5加密算法算出一个Hash值,与被认证方得到的Hash值做比较,如果一致,则认证通过返回Sucess;如果不一致,则认证不通过返回Failure。

经过一定的随机间隔,认证方发送一个新的Challenge包给被认证方,重复步骤1到3 。

配置

认证方 R1(ISP)

# 进入串行接口 [R1]interface Serial 4/0/0 # 将接口协议修改为PPP协议,注意要改就都改 [R1-Serial4/0/0]link-protocol ppp # 在3A空间配置账号密码 [R1]aaa [R1-aaa]local-user huawei password cipher 123456 Info: Add a new user. # 指定huawei账户的服务类型为PPP协议 [R1-aaa]local-user huawei service-type ppp # 指定接口认证协议为CHAP认证协议 [R1-Serial4/0/0]ppp authentication-mode chap

被认证方 R2(用户)

# 注意:CHAP的拨号需要账号密码分别单独配置 [R2]interface Serial 4/0/0 [R2-Serial4/0/0]ppp chap user huawei [R2-Serial4/0/0]ppp chap password cipher 123456 # 关闭接口后再重新打开,使链路重新连接进行协商 [R2-Serial4/0/0]shutdown [R2-Serial4/0/0]undo shutdown

在重启接口之前在认证方进行抓包,得到了三次握手的数据包信息。

PS:以上进行的都是单向认证,如果想实现双向认证,只需要两台路由器都进行接口的认证协议和账户设置即可。

IPCP地址协商

IPCP:互联网协议控制协议/IP控制协议

IPCP主要负责完成IP网络层协议通信所需配置参数的选项协商,负责建立,使用和中止IP模块。IPCP在运行的过程当中,主要是完成点对点通信设备的两端动态的协商IP地址。IPCP包在PPP没有达到网络层协议阶段以前不能进行交换,如果有IPCP包在到达此阶段前到达会被抛弃。

一旦地址协商成功会自动生成一条去往该IP地址的主机路由。

协商过程

访问分公司和总公司

NAT

物理专线---成本 地理位置本身的限制

配置

在CHAP认证的基础上继续配置。

认证方 R1

# 配置IP地址 [R1-Serial4/0/0]ip address 12.0.0.1 24 # 指定设备下发的地址,地址任意 [R1-Serial4/0/0]remote address 23.0.0.2 # 查表检验 [R1-Serial4/0/0]display ip routing-table

这里下发地址时不用指定掩码,默认为32。

被认证方 R2(用户)

# 配置IP地址获取方 [R1-Serial4/0/0]ip address ppp-negotiate # 查表检验 [R2-Serial4/0/0]display ip routing-table # 连通测试,成功 [R2-Serial4/0/0]ping 12.0.0.1

四、VPN技术

VPN (Virtual Private Network 虚拟专用网络)

是一种通过公共网络(如互联网)建立加密连接的技术,用于在远程地点之间创建安全的通信通道。VPN可以为用户提供安全性和隐私性,使其可以通过不安全的公共网络访问私人网络资源或传输数据。

核心:隧道技术,通过在用户端和目标网络之间建立加密隧道,以加密数据传输并确保数据的机密性和完整性。这种加密隧道可以保护用户免受窃听、数据篡改和信息泄露的威胁。

隧道技术 --- 核心:封装技术

在数据层之上加上新的三层头部

GRE协议

定义

GRE(通用路由封装协议),协议号47

是对某些网络层协议的数据报文进行封装,使其能够在另一个网络层协议中传输。GRE采用了隧道技术,是VPN的第三层隧道协议。它在网络中的应用场景包括VPN和流量工程等。

必须在 多节点 的VPN网络下,选择一台 边界路由器 成为中心。

NHRR(下一跳解析路由器):负责接收分支汇报的信息(分支隧道接口配置的IP地址和隧道接口对应的物理地址),之后分支之间想要互相访问,只需要找中心获取NHRP表即可构建隧道。

访问分公司和总公司的方法

NAT协议

物理专线 --- 两个公司之间拉一根网线

有成本和地理位置本身的限制。

配置

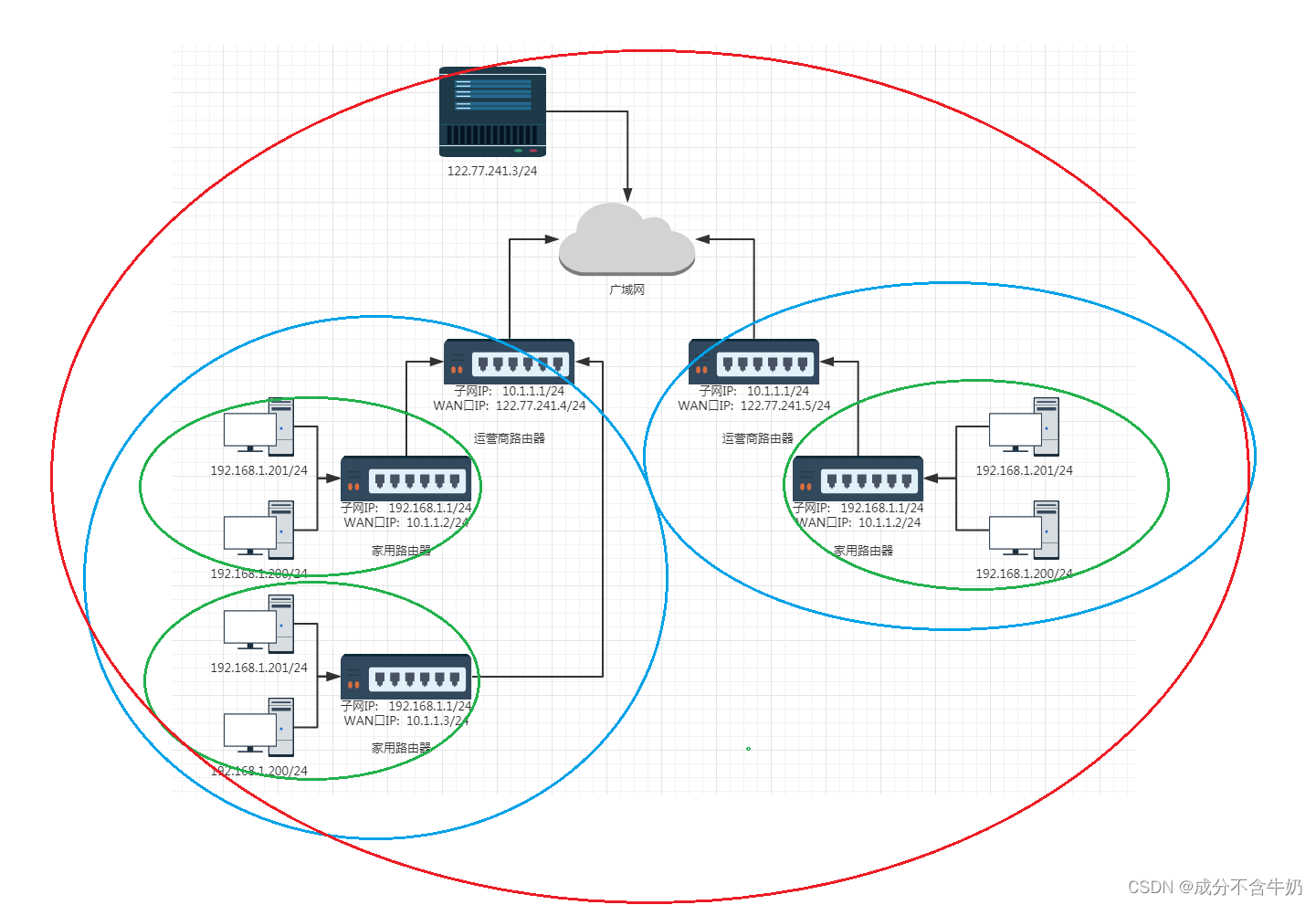

蓝色线为连接的VPN虚拟网线,并不真实存在。而配置VPN的前提是保证公网的连通性。

# 公网连通 # R1 [R1]interface GigabitEthernet 0/0/0 [R1-GigabitEthernet0/0/0]ip address 12.0.0.1 24 # 网络运营商ISP [ISP]interface GigabitEthernet 0/0/0 [ISP-GigabitEthernet0/0/0]ip address 12.0.0.2 24 [ISP]interface GigabitEthernet 0/0/1 [ISP-GigabitEthernet0/0/1]ip address 23.0.0.1 24 # R3 [R3]interface GigabitEthernet 0/0/0 [R3-GigabitEthernet0/0/0]ip address 23.0.0.2 24 # 私网环境基础配置 # 创建环回接口 [R1]interface LoopBack 0 [R1-LoopBack0]ip address 192.168.1.1 24 [R3]interface LoopBack 0 [R3-LoopBack0]ip address 192.168.2.1 24

公网连通

必须在边界路由器上配置缺省路由指向ISP(网络运营商)的设备,保证公网已经连通。

# 配置R1缺省路由,指向下一跳;R3同理 [R1]ip route-static 0.0.0.0 0 12.0.0.2 [R3]ip route-static 0.0.0.0 0 23.0.0.1 # ping -a 指定连接的对象,发现此时R1 R3已经连通 [R1]ping -a 12.0.0.1 23.0.0.2

此时公网环境已经连通,但是私网环境未连通。

隧道接口

首先创建Tunnel隧道接口,范围为0~511

interface Tunnel 0/0/[0~511]

指定隧道接口的封装协议

tunnel-protocol [封装协议]

指定隧道接口的源IP和目标IP,注意必须是公网IP,也可以用接口来指定。

source/destination [IP地址]

source [接口]

# 创建Tunnel隧道接口 [R1]interface Tunnel 0/0/0 # 配置IP地址,必须为私网地址 [R1-Tunnel0/0/0]ip address 192.168.3.1 24 # 指定封装协议为GRE协议 [R1-Tunnel0/0/0]tunnel-protocol gre # 指定封装内容,源IP地址:自身物理接口的公网IP地址 [R1-Tunnel0/0/0]source 12.0.0.1 # 指定封装内容,目标IP地址:建立隧道对端物理接口的公网IP地址 [R1-Tunnel0/0/0]destination 23.0.0.2 # 查看接口信息 [R1-Tunnel0/0/0]display this # R3 同理配置 [R3]interface Tunnel 0/0/0 [R3-Tunnel0/0/0]ip address 192.168.3.2 24 [R3-Tunnel0/0/0]tunnel-protocol gre # 和对端接口刚好源IP和目标IP相反 [R3-Tunnel0/0/0]source 23.0.0.2 [R3-Tunnel0/0/0]destination 12.0.0.1

私网连通

配置静态路由

ip route-static [目标网段] [下一跳IP]

# R1 配置静态路由,目标网段到下一跳的静态IP [R1]ip route-static 192.168.2.0 24 192.168.3.2 # R3 配置目标网段到下一跳的静态IP [R3]ip route-static 192.168.1.0 24 192.168.3.1 # 检测私网连通性,发现可以ping通 [R1]ping -a 192.168.1.1 192.168.2.1

整个过程

首先R1使用ping命令指定SIP和DIP为192.168.1.1到192.168.2.1,然后GRE协议对访问信息进行封装,把隧道接口指定的 SIP 12.0.0.1 和 DIP 23.0.0.2 再次封装到数据包头部(外层封装),发送到ISP中。

ISP收到DATA包后查询自身路由表,发现具有GRE封装的路由信息,根据路由表接口信息发送到R3边界路由器。

R3收到ISP发送过来的DATA包,对其进行外层解封装看到GRE的头部,发现其 DIP 为自身的物理接口配置的IP地址,才会接收数据包,否则丢弃。

R3成功接收并解封装后,再次进行解封装,看到真实的私网访问信息,通过查询自身路由表比对过后,DIP为自身直连IP,最后成功跨越公网实现私网IP的信息传输。

MGRE协议

定义

MGRE (Multipoint Generic Routing Encapsulation 多点GRE协议),又称为 DSVPN 动态智能VPN = MGRE + IPSEC,属于 NBMA 网络类型,是一种基于GRE的隧道协议,它允许在多点网络中建立虚拟点对点连接。

MGRE必须在多节点的VPN网络下,选择一台边界路由器成为中心NHS(NHS --- 下一跳解析路由器:负责接收分支汇报的信息(分支隧道接口配置的IP地址和隧道接口对应的物理地址),之后分支之间想要互相访问,只需要找中心获取NHRP表即可构建隧道,注意隧道是虚拟的一条线。

区别

在GRE的基础上增加了多点支持,使得多个站点可以在一个单一的GRE隧道中进行通信。这种方式可以简化网络拓扑,提高网络灵活性,并优化多点通信的路由处理。多个节点构建为一个网段,结构为中心到站点结构,站点可以基于NHRP实现IP地址不固定。

GRE的缺点

多个局域网若使用普通的GRE来进行互通,建立形成一个整体网络时,Tunnel隧道接口的数量成指数上升,路由表的信息量变大,且不易管理。

普通的GRE为点到点网络类型;若将多个节点使用普通GRE连接起来,将配置大量的网段和路由信息,且所有节点为固定IP地址。

NHRP协议

NHRP(Next Hop Resolution Protocol 下一跳解析协议):是一种用于建立和维护VPN隧道的协议,通常用于在GRE隧道中解析下一跳的IP地址,以便路由器能够直接与目标主机通信,而无需通过中间路由器。可以在虚拟专用网络(VPN)或广域网(WAN)中建立动态的点对点连接。NHRP 旨在解决动态点对点连接的地址解析问题,允许网络设备在需要时动态地确定下一跳路由器的地址。

配置

基础配置

首先进行接口IP地址和私网环回IP地址的配置(物理接口IP地址)。

# R1 配置 [R1]interface GigabitEthernet 0/0/0 [R1-GigabitEthernet0/0/0]ip address 15.0.0.1 24 [R1]interface LoopBack 0 [R1-LoopBack0]ip address 192.168.1.1 24 # R2、R3、R4 同理配置 # ISP 配置 [ISP-GigabitEthernet0/0/0]ip address 15.0.0.2 24 [ISP-GigabitEthernet0/0/1]ip address 25.0.0.2 24 [ISP-GigabitEthernet0/0/2]ip address 35.0.0.2 24 [ISP-GigabitEthernet4/0/0]ip address 45.0.0.2 24

公网连通

然后进行静态IP地址的配置,注意下一跳ISP的IP都是0.2。必须在边界路由器上配置缺省指向ISP设备。以保证公网IP之间的连通性。

# 配置静态路由,缺省路由到下一跳均为0.2 [R1]ip route-static 0.0.0.0 0 15.0.0.2 [R2]ip route-static 0.0.0.0 0 25.0.0.2 [R3]ip route-static 0.0.0.0 0 35.0.0.2 [R4]ip route-static 0.0.0.0 0 45.0.0.2 # 全部配置完后进行连通测试 [R1]ping 15.0.0.1 [R1]ping 25.0.0.1 [R1]ping 35.0.0.1 [R1]ping 45.0.0.1

中心配置

宣告NHRP的ID,ID必须相同。

nhrp network-id [1~4294967295]源IP配置的另一种方式

source [接口]

这里规定 R1 为中心路由器,NHRP可以动态的确认下一跳路由器的IP地址。注意隧道接口的IP为私网IP,且宣告的ID必须相同。

# R1 配置隧道接口和私网IP [R1]interface Tunnel 0/0/0 [R1-Tunnel0/0/0]ip address 192.168.5.1 24 # 指定封装协议为MGRE,即gre p2mp [R1-Tunnel0/0/0]tunnel-protocol gre p2mp # 配置源IP [R1-Tunnel0/0/0]source 15.0.0.1 # 指定NHRP协议并进行宣告,id为100(任意) [R1-Tunnel0/0/0]nhrp network-id 100 # R2、R3、R4 同理配置 # 源IP配置也可以使用接口 [R2-Tunnel0/0/0]source GigabitEthernet0/0/0

私网连通

# R1 配置静态路由,目标私网网段指向自己的下一跳IP [R1]ip route-static 192.168.2.0 24 192.168.5.2 [R1]ip route-static 192.168.3.0 24 192.168.5.3 [R1]ip route-static 192.168.4.0 24 192.168.5.4 # R2、R3、R4 同理配置,注意是配置自己缺少的网段路由

分支配置

指定中心的条目信息,以注册的方式告知

nhrp entry [中心的隧道IP地址] [中心隧道对应的物理地址] register

查看NHRP表

display nhrp peer all

# 分支向中心汇报,告诉分支中心是谁,以及把汇报信息发给中心 [R2-Tunnel0/0/0]nhrp entry 192.168.5.1 15.0.0.1 register # R3 同理配置,汇报信息不用改变,因为中心都是R1 # 最后在R1查看完整的NHRP表 [R1]display nhrp peer all

整个过程

创建 MGRE 隧道接口

首先,在路由器上创建 MGRE 隧道接口,并配置相关参数,如隧道接口 IP 地址、隧道源地址、隧道目的地址等。

配置隧道终结点

为每个站点配置 MGRE 隧道终结点,将站点的 IP 地址映射到对应的隧道终结点地址。

封装数据包

当某个站点发送数据包到另一个站点时,路由器会将数据包隧道封装。首先会在数据包头部添加 MGRE 头部信息,包含隧道源地址、隧道目的地址等信息。

路由选择

路由器根据路由表信息选择正确的出接口将封装后的数据包发送到对应站点的隧道终结点。

解封数据包

接收数据包的路由器根据隧道头部信息解封数据包,并根据隧道终结点地址将数据包发送到目标站点。

目标站点接收

最终目标站点收到数据包后,解析数据包内容,并进行相应的处理。

RIP环境下的配置

启动时定义进程号,默认为 1,仅具有本地意义。

rip [进程号]

版本选择 ,分为 v1和 v2两个版本,v1为广播协议,v2为升级改进版,支持组播的协议。

version [版本号]

宣告

network [网段所属主类]

注意:我们在这里宣告的是网段所属的主类,即保留宣告位,其他均为0;

A类 宣告前 8 位,B类 宣告前 16 位,C类 宣告前 24 位。

其中,A类:1-126;B类:128-191;C类:192-223

RIP进程

清空所有配置命令,必须在用户视图下使用。

<ISP>reset saved-configuratio

重新启动,必须在用户视图下使用。第一次输入n(意思是不保存配置),第二输入y确认重启。

<ISP>reboot

首先将之前添加的静态路由给删除,使用undo命令。

# 启动rip进程 [R1]rip 1 # 选择V2版本 [R1-rip-1]version 2 # 宣告网段(主类宣告),前者私网网段,后者公网网段 [R1-rip-1]network 192.168.4.0 [R1-rip-1]network 192.168.5.0 # R2、R3、R4 同理配置 # 查看路由表,添加rip协议的限制条件 [R1]display ip routing-table protocol rip

此时我们发现在R1中可以查询到R4的RIP协议信息,但是在分支路由器中却查不到,这是因为RIPV2协议支持组播:

NBMA:非广播型多点接入网络 --- MGRE实际上是一种类似NBMA的网络,不支持广播和组播(只能支持单播)

所以这里网络协议起了冲突,中心路由R1不知道将信息发送给哪条分支,那么如何解决呢?

RIP(OSPF)只能通过广播和组播传递数据包,但是MGRE环境是一种类似NBMA的网络环境,不支持广播和组播,所以中心在面对多个分支是因为只能单播发送数据,就没有办法发送数据

解决方法:在中心开启伪广播,让中心面对多个分支时发送多个单播的数据包。

在中心开启伪广播之后,分支只能收到中心的路由信息,无法学习到分支之间的路由信息。

解决方法,在中心关闭RIP的水平分割,但是这样会导致可能出现环路,发出不了信息,所以不建议在MGRE环境下使用RIP协议。

水平分割:在某个接口只会接收其他路由器发送的数据包信息,但不会进行转发。

解决方法

# 问题一 # 中心开启伪广播(多播) [R1-Tunnel0/0/0]nhrp entry multicast dynamic # 问题二 # 在中心关闭rip的水平分割 [R1-Tunnel0/0/0]undo rip split-horizon

五、作业

完成RIP环境下的MGRE实验

要求:

R5为ISP,只能进行IP地址配置;其所有地址均为公有IP地址

R1和R5之间使用PPP协议的PAP认证,R5为主认证方;

R2和R5之间使用PPP协议的CHAP认证,R5为主认证方

R3和R5之间使用HDLC协议进行封装

R1/R2/R3间构建一个MGRE环境,R1为中心站点;

R1、R4间为点对点的GRE协议。

整个私有网络基于RIP全网可达

所有PC设置私有IP为源IP,可以访问R5环回

1.PPP认证

### 主认证方创建账户 # ISP 创建用户 [ISP-aaa]local-user huawei password cipher 123456 # 指定封装协议 [ISP-aaa]local-user huawei service-type ppp # 指定认证协议 [ISP-Serial4/0/0]ppp authentication-mode pap ### 被认证方拨号认证 # 查看接口连接状态发现串口协议层状态为down [R1-Serial4/0/0]display ip interface brief # 使用PAP协议对huawei用户进行账号密码认证 [R1-Serial4/0/0]ppp pap local-user huawei password cipher 123456 # 配置完后重启接口 [R1-Serial4/0/0]shutdown [R1-Serial4/0/0]undo shutdown # 再次查看接口连接状态发现串口物理层协议层双up即可证明配置成功,注意协商需要一定时间 [R1-Serial4/0/0]display ip interface brief

2.CHAP认证

### 认证方 [ISP-Serial3/0/1]link-protocol ppp # 创建用户和指定封装协议已在上一题中进行 # 指定串口认证协议 [ISP-Serial3/0/1]ppp authentication-mode chap ### 被认证方 # 同样重启接口后查询接口连接状态发现协议层为down [R2-Serial4/0/0]display ip interface brief # chap认证账号密码认证必须分两步认证 [R2-Serial4/0/0]ppp chap user huawei [R2-Serial4/0/0]ppp chap password cipher 123456 # 成功ping通 ### 重启接口后再次查询接口信息表检查发现物理层和协议层端口双up [R2-Serial4/0/0]display ip interface brief

3.HDLC封装

### 指定封装协议 [ISP-Serial4/0/0]link-protocol hdlc [R3-Serial4/0/0]link-protocol hdlc ### 查询接口信息表检查发现物理层和协议层端口双up [R3]display ip interface brief

4.MGRE环境

这里题中要求拨号上网,直接边界路由器直连ISP,只用配置公网环境,无需进行私网连通,所以不用配置静态路由。

### 基础配置 [R1-GigabitEthernet0/0/0]ip address 192.168.1.1 24 [R1-Serial4/0/0]ip address 15.0.0.1 24 [R2-GigabitEthernet0/0/0]ip address 192.168.2.1 24 [R2-Serial4/0/0]ip address 25.0.0.1 24 [R3-GigabitEthernet0/0/0]ip address 192.168.3.1 24 [R3-Serial4/0/0]ip address 35.0.0.1 24 [R4-GigabitEthernet0/0/0]ip address 192.168.4.1 24 [R4-GigabitEthernet0/0/1]ip address 45.0.0.1 24 # ISP [ISP-Serial3/0/0]ip address 15.0.0.2 24 [ISP-Serial3/0/1]ip address 25.0.0.2 24 [ISP-Serial4/0/0]ip address 35.0.0.2 24 [ISP-GigabitEthernet0/0/0]ip address 45.0.0.2 24 ### 公网连通,配置缺省路由 [R1]ip route-static 0.0.0.0 0 15.0.0.2 [R2]ip route-static 0.0.0.0 0 25.0.0.2 [R3]ip route-static 0.0.0.0 0 35.0.0.2 # 检查连通性,发现公网已连通 [R1]ping -a 15.0.0.1 25.0.0.1 ### 中心路由配置 [R1]interface Tunnel 0/0/0 # 新配置一个网段(任意未使用过的),题中给出的5.0网段 [R1-Tunnel0/0/0]ip address 192.168.5.1 24 # 指定隧道协议 [R1-Tunnel0/0/0]tunnel-protocol gre p2mp # 配置源IP [R1-Tunnel0/0/0]source 15.0.0.1 # 指定NHRP协议并宣告,id设置为100 [R1-Tunnel0/0/0]nhrp network-id 100 ## R2、R3 同理配置 # 源IP页可以用接口来配置 [R3-Tunnel0/0/0]source Serial 4/0/0 ### 分支配置 # 分支向中心汇报 [R2-Tunnel0/0/0]nhrp entry 192.168.5.1 15.0.0.1 register [R3-Tunnel0/0/0]nhrp entry 192.168.5.1 15.0.0.1 register # 在中心R1 查看NHRP表,信息完整 [R1]display nhrp peer all ### 检查连通性,R1路由成功ping通PC2和PC3 [R1]ping -a 15.0.0.1 192.168.2.2 [R1]ping -a 15.0.0.1 192.168.3.2

5.GRE环境

注意中心R1要另外新建一个隧道接口,即新拉一条网线,避免与GRE冲突。

### 公网连通配置缺省路由 [R4]ip route-static 0.0.0.0 0 45.0.0.2 # 检查连通性,发现公网已连通 [R1]ping -a 15.0.0.1 45.0.0.1 ### 隧道接口,注意新加一个接口 [R1]interface Tunnel 0/0/1 [R1-Tunnel0/0/1]ip address 192.168.6.1 24 # 指定隧道协议 [R1-Tunnel0/0/1]tunnel-protocol gre # 配置源/目标IP [R1-Tunnel0/0/1]source 15.0.0.1 [R1-Tunnel0/0/1]destination 45.0.0.1 # R4 同理 [R4-Tunnel0/0/0]ip address 192.168.6.2 24 [R4-Tunnel0/0/0]tunnel-protocol gre [R4-Tunnel0/0/0]source 45.0.0.1 [R4-Tunnel0/0/0]destination 15.0.0.1 ### 检查连通性,R1路由成功ping通PC4 [R1]ping -a 192.168.1.1 192.168.4.2 [R1]ping -a 15.0.0.1 192.168.4.2

因为路由器接口无法触发NAT,所以要让PC1直接ping PC4的话,得在PC1上进行连通测试。

6.RIP全网可达

### RIP进程 [R1]rip 1 [R1-rip-1]version 2 # 宣告网段,只用宣告私网网段 [R1-rip-1]network 192.168.1.0 [R1-rip-1]network 192.168.5.0 [R1-rip-1]network 192.168.6.0 ## R2、R3、R4 同理配置 # 注意R4的目标宣告网段为6.0不是5.0 [R4-rip-1]network 192.168.6.0 # 查表检验发现R2、R3、R4没有显示 [R1]display ip routing-table protocol rip ### 中心开启伪广播并关闭水平分割 [R1-Tunnel0/0/0]nhrp entry multicast dynamic [R1-Tunnel0/0/0]undo rip split-horizon # 查表检验,成功全网通 [R2]display ip routing-table protocol rip

7.环回访问

使PC能够访问ISP的网络,对路由器进行NAT配置。

标准ACL 编号范围:2000~2999。

0.0.0.255 为 192.168.1.0 的 通配符。

ACL的 通配符 与 OSPF 的 反掩码 规则相同,唯一区别在于 通配符 可以进行 0 1 穿插。

nat outbound 2000通过出接口出站的数据包进行网络地址转换,将内部私有地址转换为公共地址,以确保内部主机能够与外部网络进行通信。

### ISP配置环回接口 [ISP]interface LoopBack 0 # 任意配置一个未使用的IP地址 [ISP-LoopBack0]ip address 5.5.5.5 24 ### NAT配置 # 创建扩展ACL,编号为2000 [R1]acl 2000 # 按题目要求设置私有网段为源IP # 添加一个规则,规则编号为5,允许源IP通过 [R1-acl-basic-2000]rule 5 permit source 192.168.1.0 0.0.0.255 # 在出接口处配置NAT出站规则,编号为2000 [R1-Serial4/0/0]nat outbound 2000 # 在PC端测试是否连通,成功访问ISP环回 PC>ping 5.5.5.5 ## R2、R3、R4 同理配置,注意配置各自的私有网段