一、upload-labs靶场安装

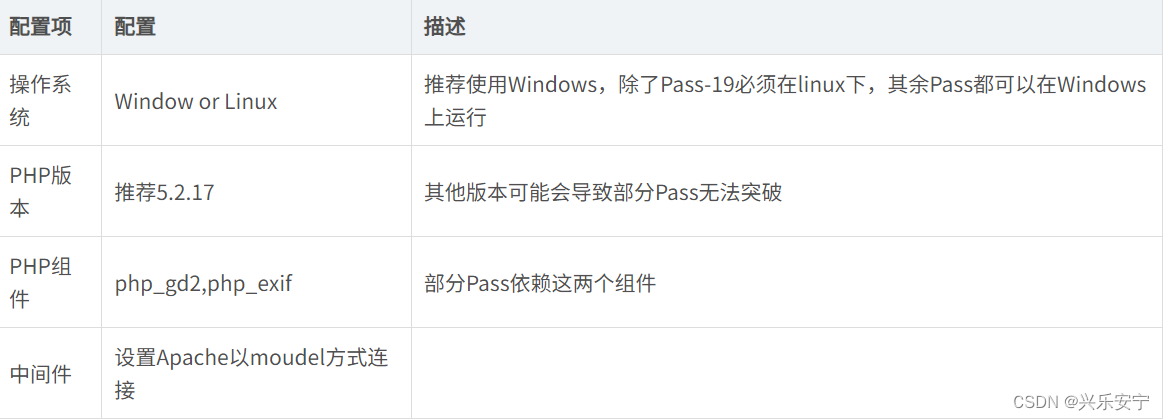

安装:Windows下的Upload-labs环境搭建(Upload文件夹不存在报错)_upload-labs文件夹不存在-CSDN博客

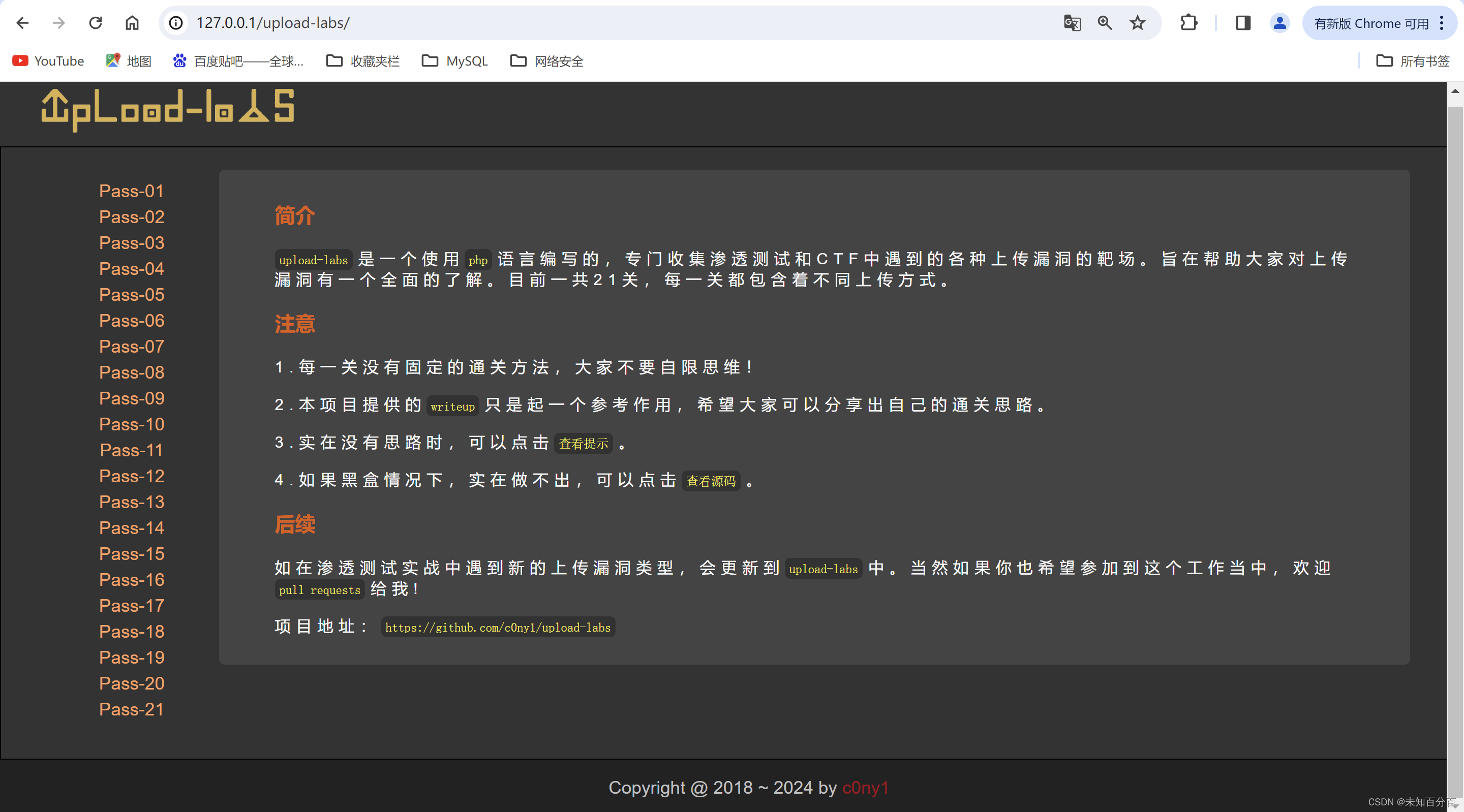

当安装好phpstudy之后,在网址栏输入:localhost或127.0.0.1,如果没问题,就将下载好的 upload-labs文件复制到phpstudy的WWW目录下。

此时,输入网址:127.0.0.1/upload-labs即可进入靶场

但是,点击第一个任务时,出现问题

这应该是因为,可能当时使用的是剪切,不是复制。这可能会造成对文件的读写权限出现问题。

重新将upload-labs文件复制到phpstudy的WWW目录,问题解决了

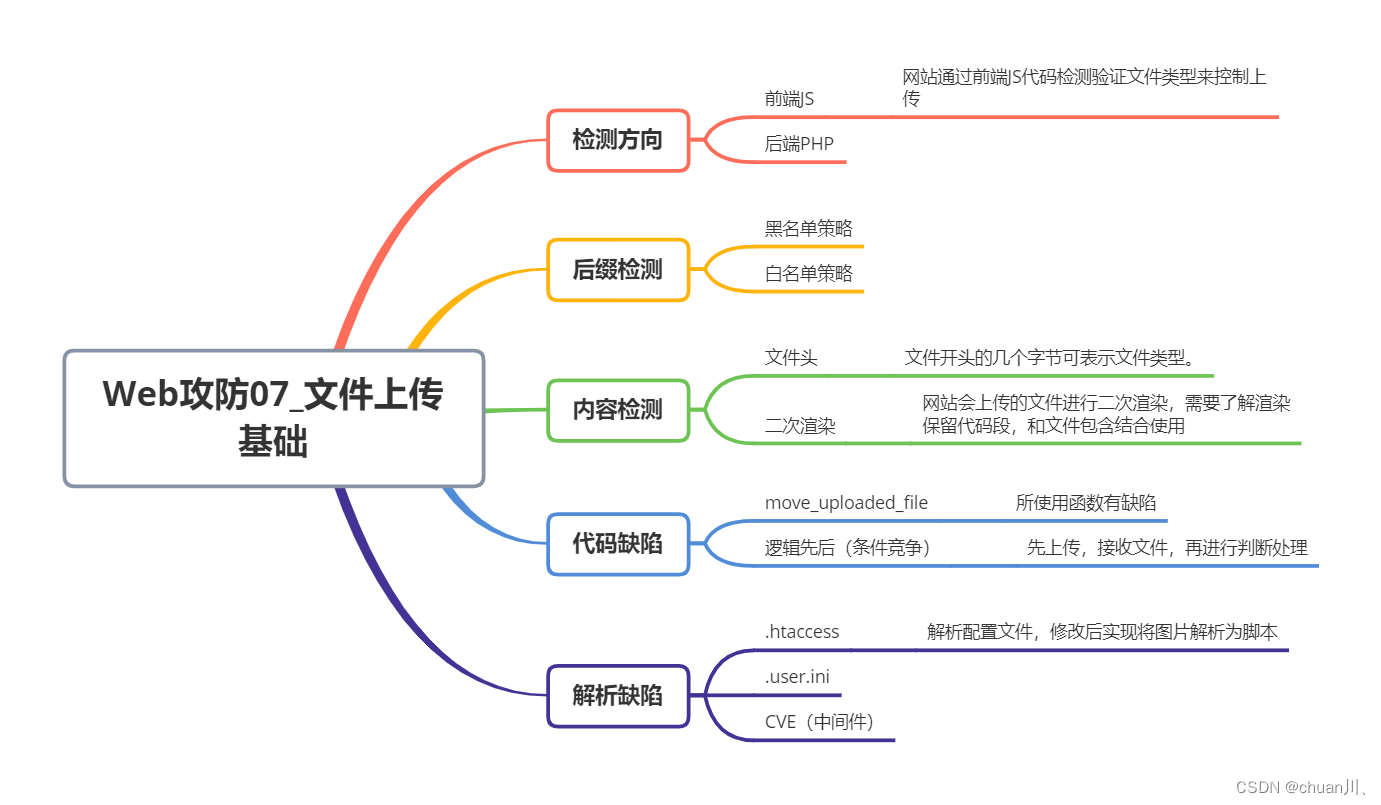

二、文件上传

参考:文件上传漏洞:upload-labs靶场通关_文件上传漏洞靶场-CSDN博客

1.Pass-01

编写

或者一句话木马:Web安全-一句话木马_yijuhuamuma-CSDN博客

如

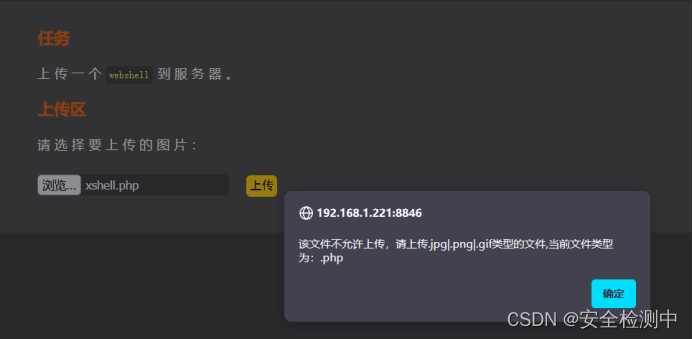

直接上传显示

查看页面源代码

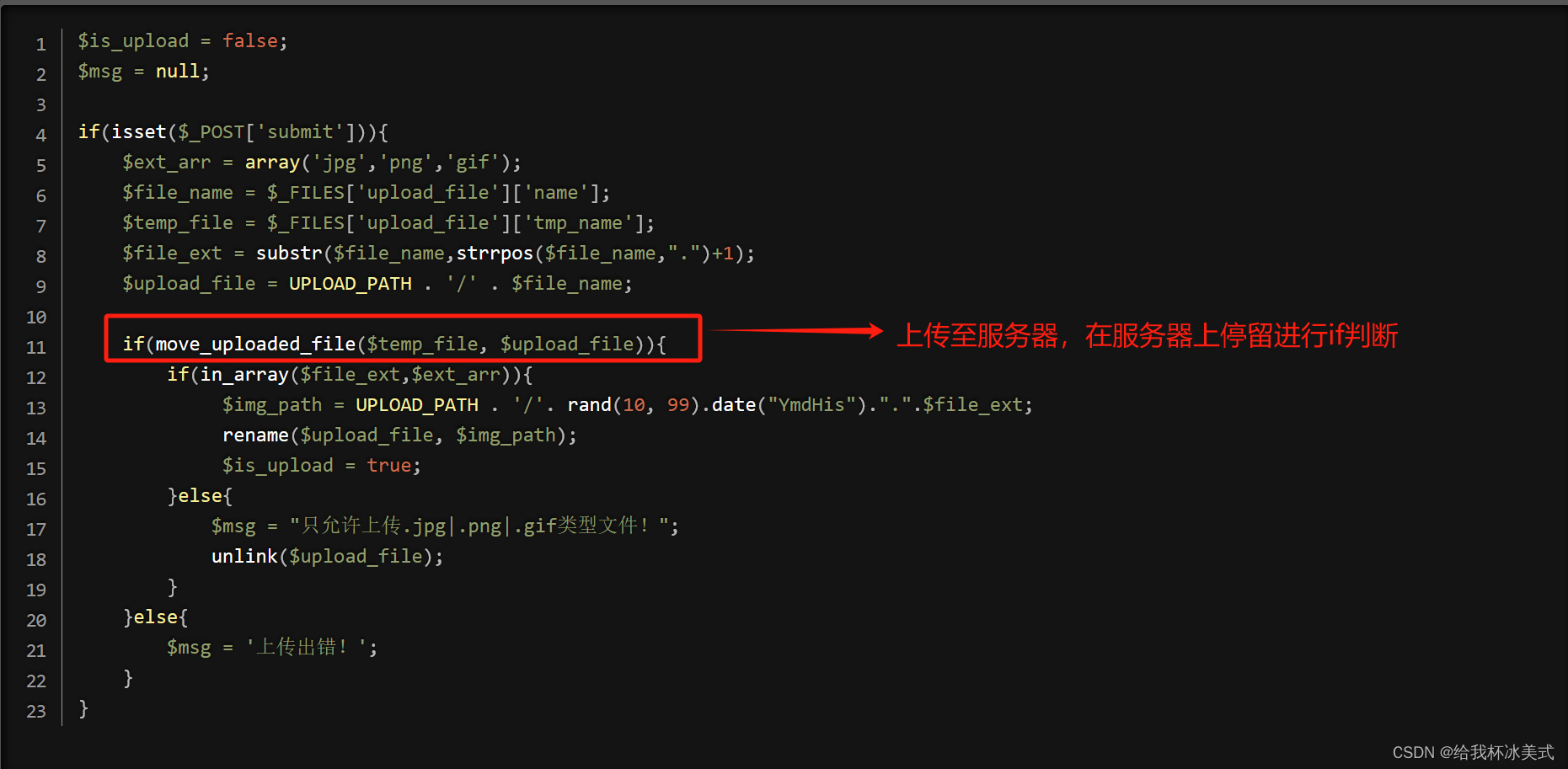

发现只是在前端页面对输入的文件进行检查,因此可以使用下面方式来进行绕过上传php文件

生成图片马

然后上传图片,抓包

改包

发现上传成功

在upload-labs文件夹下的upload文件夹中,能看到文件已经上传成功

可以看到,文件最后就是我们插入的webshell,在上传成功后,进行漏洞利用可以做更多的事情。

本题可以绕过的原因是因为它只在前端做了过滤,后端并没有过滤。因此,安全的上传文件需要前端都对上传的文件进行过滤。

2.Pass-02

aa

3.Pass-03

在考虑上传漏洞时,先尝试上传.php文件,看反馈是什么

这里看到是设置了黑名单,那么我们就可以上传一些没有限制的后缀,如php3 php4 php5 phtml

可以看到上传成功了