声明:本文档或演示材料仅供教育和教学目的使用,任何个人或组织使用本文档中的信息进行非法活动,均与本文档的作者或发布者无关。

文章目录

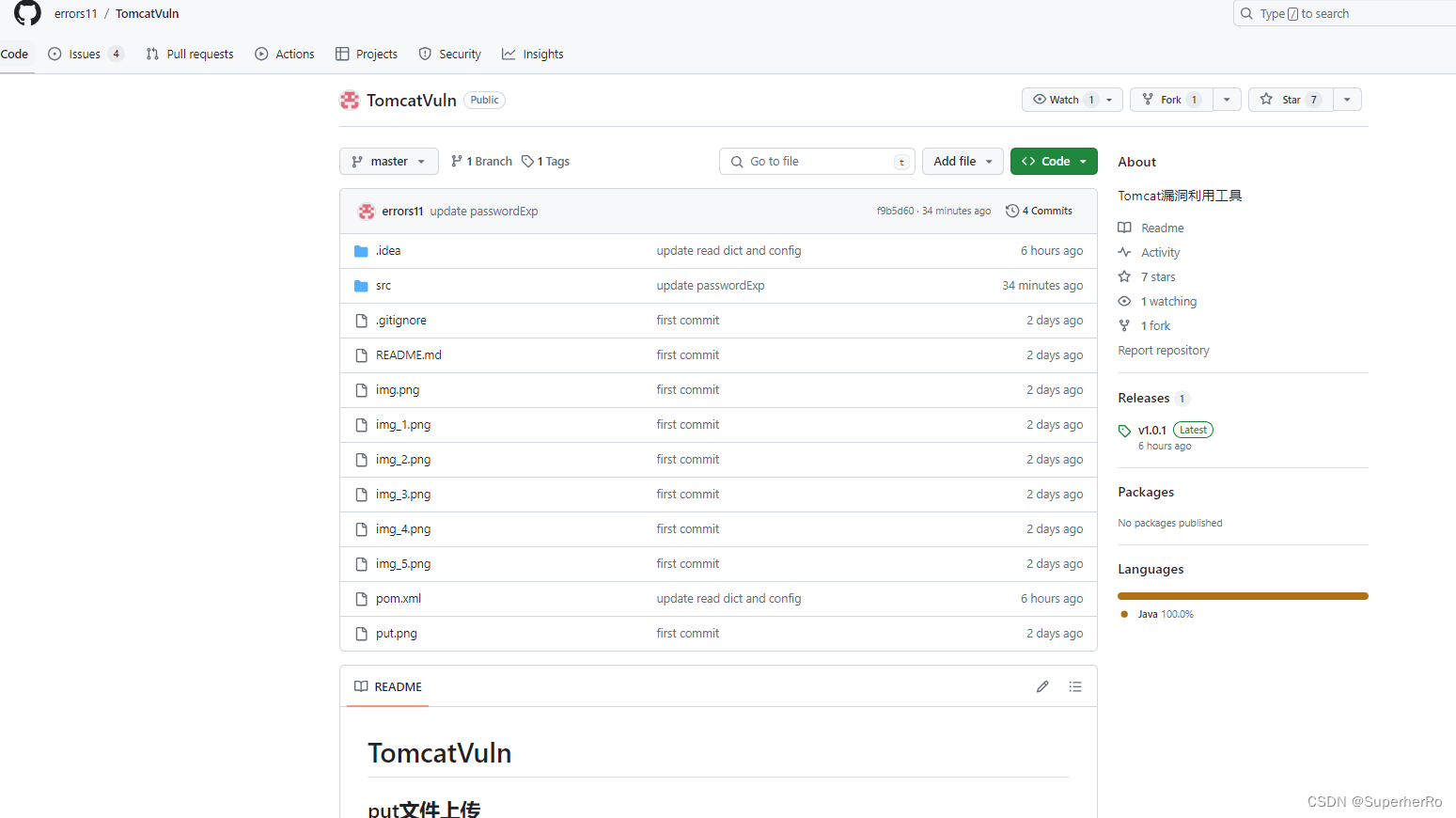

GitHub项目地址:https://github.com/R4gd0ll/I-Wanna-Get-All

I-Wanna-Get-All

I-Wanna-Get-All是由Github作者R4gd0ll开发的一款针对主流OA漏洞检测利用工具,包含Nday、1day等POC。包含主流OA:用友、泛微、蓝凌、万户、致远、通达、帆软、金蝶、金和、红帆、宏景、浪潮等漏洞的检测和利用。同时包含了功能模块:OA漏洞检测利用、MemShell模块、Sqlmap模块、Crypt模块、TaskList模块。目前(v1.3)集成348漏洞,包括nday、1day(未公开poc)。

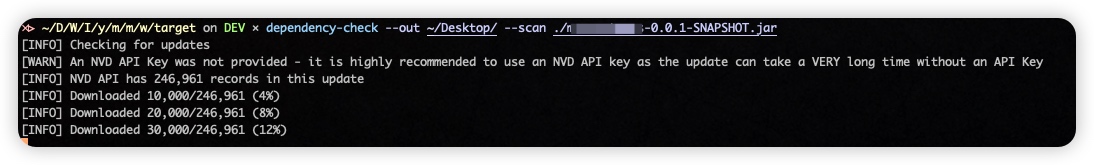

安装方式

需要安装java环境 :

java version “1.8.0_121”

Java™ SE Runtime Environment (build 1.8.0_121-b13)

Java HotSpot™ 64-Bit Server VM (build 25.121-b13, mixed mode)执行CMD命令启动:

java.exe -jar .\IWannaGetAll-v1.3.0.jar

功能介绍

以下内容来自R4gd0ll大佬的介绍:

ATT模块

用友NC 漏洞检测 (选择OA类型 – 选择漏洞 – 输入URL – 检测)

用友NC 漏洞利用(选择OA类型 – 选择漏洞 – 输入URL – 输入命令 – 执行)

用友NC 文件上传(选择OA类型 – 选择漏洞 – 输入URL – 上传文件 – 执行)

MemShell模块

1. 支持冰蝎3.0、哥斯拉、蚁剑、suo5、cmdecho、neoReGeorg、自定义内存马 2. 支持输出源码、Base64、hex、gzip格式payload 3. 用友NC反序列化 集成接口反序列化(测试环境) 4. 用友U8C反序列化 集接口反序列化(测试环境) 5. 亿赛通XStream反序列化 集接口反序列化(测试环境) 6. 用友NC内存马支持bypass脏数据传入,默认为100字节

(*ActionHandlerSevlet及其他接口均使用CC6NC链注入)

用友NC冰蝎内存马

用友NC 哥斯拉内存马注入

用友NC cmdEcho内存马注入

用友NC 自定义内存马注入(使用蚁剑ClassByte字节码),输入类名、Base64编码字节码、脏数据(可选)

用友U8Cloud 冰蝎内存马注入(其余内存马均可实现注入)

用友U8Cloud cmdEcho内存马注入

冰蝎内存马payload 源码、base64 payload等生成展示(用友NC示例)

Sqlmap模块

根据提示输入内容执行,集成调用sqlmap

泛微CheckServer-Sql注入,检测漏洞存在后,将payload字段下内容保存为req文件,使用sqlmap模块构造参数

Crypt模块

1. 各类OA加解密 2. 各类编码解码 3. Class类反编译、class字节码生成(base64格式、gzip-base64格式) 4. Class反编译仅文件读取、base64格式(yv66)、gzip-base64格式(H4sI)可反编译用友NC数据库密码 加解密

classbyte字节码解码(class文件导入加解码,base64字节码编码解码)

恶意类常用加解码方式: Base64-Gzip、Hex-Gzip等

TaskList模块

保留Apt-T00ls原有功能:杀软识别

Command Create模块

保留Apt-T00ls原有功能:常用命令创建

免责说明

本工具仅面向合法授权的企业安全建设行为,如您需要测试本工具的可用性,请自行搭建靶机环境。

在使用本工具进行检测时,您应确保该行为符合当地的法律法规,并且已经取得了足够的授权。请勿对非授权目标进行扫描。

如您在使用本工具的过程中存在任何非法行为,您需自行承担相应后果,本人将不承担任何法律及连带责任。

冬天之所以那么冷是为了告诉大家身边人的温暖有多重要。