SSRF漏洞简介

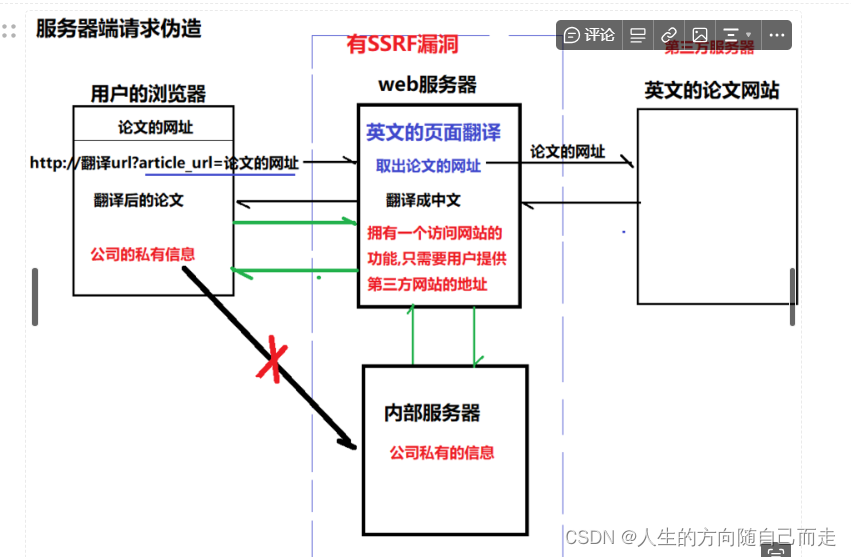

服务端请求伪造(Server Side Request Forgery, SSRF)指的是攻击者在未能取得服务器所有权限时,利用服务器漏洞以服务器的身份发送一条构造好的请求给服务器所在内网。SSRF攻击通常针对外部网络无法直接访问的内部系统。

SSRF漏洞原理

漏洞形成的原因大多是因为服务端提供了从其他服务器应用获取数据的功能且没有对目标地址作正确的过滤和限制。

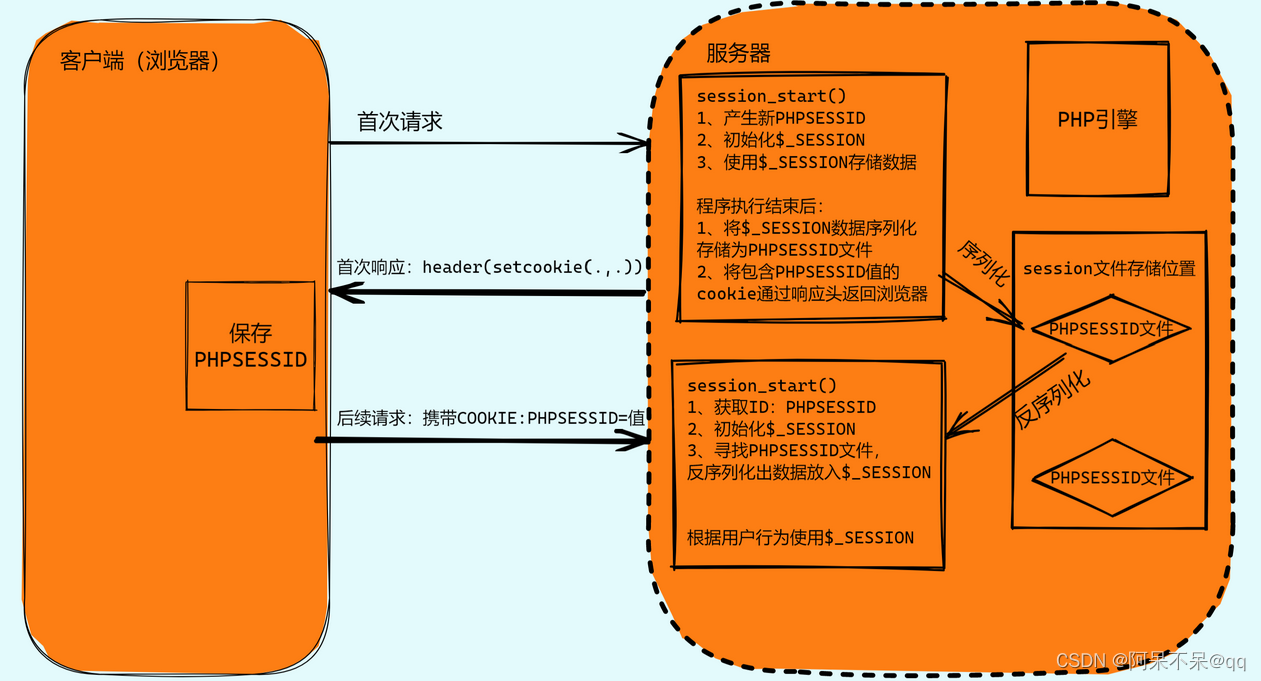

csrf攻击的原理实际上是攻击者伪造一个请求,这个请求一般是一个链接。然后通过邮件或者其它方式发送给攻击目标去欺骗攻击目标进行点击,用户一但点击了这个请求,那么整个攻击也就完成了。

SSRF 形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能,且没有对目标地址做过滤与限制。比如从指定URL地址获取网页文本内容,加载指定地址的图片,文档等等。SSRF漏洞通过篡改获取资源的请求发送给服务器(服务器并没有检测这个请求是否合法的),然后服务器以他的身份来访问服务器的其他资源。SSRF利用存在缺陷的Web应用作为代理攻击远程和本地的服务器。

SSRF漏洞危害

SSRF可以对外网、服务器所在内网、本地进行端口扫描,攻击运行在内网或本地的应用,或者利用File协议读取本地文件。

内网服务防御相对外网服务来说一般会较弱,甚至部分内网服务为了运维方便并没有对内网的访问设置权限验证,所以存在SSRF时,通常会造成较大的危害。

以curl为例, 可以使用dict协议操作Redis、file协议读文件、gopher协议反弹Shell等功能

SSRF涉及到的危险函数主要是网络访问,支持伪协议的网络读取。

涉及到的PHP危险函数

以PHP为例,涉及到的函数有 file_get_contents() / fsockopen() / curl_exec() 等。

伪协议

file://:从文件系统中获取文件内容,如,file:///etc/passwd dict://:字典服务器协议,访问字典资源,如,dict:///ip:6739/info gopher://:分布式文档传递服务,可使用gopherus生成payload。

SSRF与CSRF的区别

CSRF是服务器端没有对用户提交的数据进行严格的把控,导致攻击者可以利用用户的Cookie信息伪造用户请求发送至服务器。 而SSRF是服务器对用户提供的可控URL地址过于信任,没有经过严格检测,导致攻击者可以以此为跳板攻击内网或其他服务器。

可能的利用点

内网服务

Apache Hadoop远程命令执行

axis2-admin部署Server命令执行

Confluence SSRF

counchdb WEB API远程命令执行

dict

docker API远程命令执行

Elasticsearch引擎Groovy脚本命令执行

ftp / ftps(FTP爆破)

glassfish任意文件读取和war文件部署间接命令执行

gopher

HFS远程命令执行

http、https

imap/imaps/pop3/pop3s/smtp/smtps(爆破邮件用户名密码)

Java调试接口命令执行

JBOSS远程Invoker war命令执行

Jenkins Scripts接口命令执行

ldap

mongodb

php_fpm/fastcgi 命令执行

rtsp - smb/smbs(连接SMB)

sftp

ShellShock 命令执行

Struts2 命令执行

telnet

tftp(UDP协议扩展)

tomcat命令执行

WebDav PUT上传任意文件

WebSphere Admin可部署war间接命令执行

zentoPMS远程命令执行

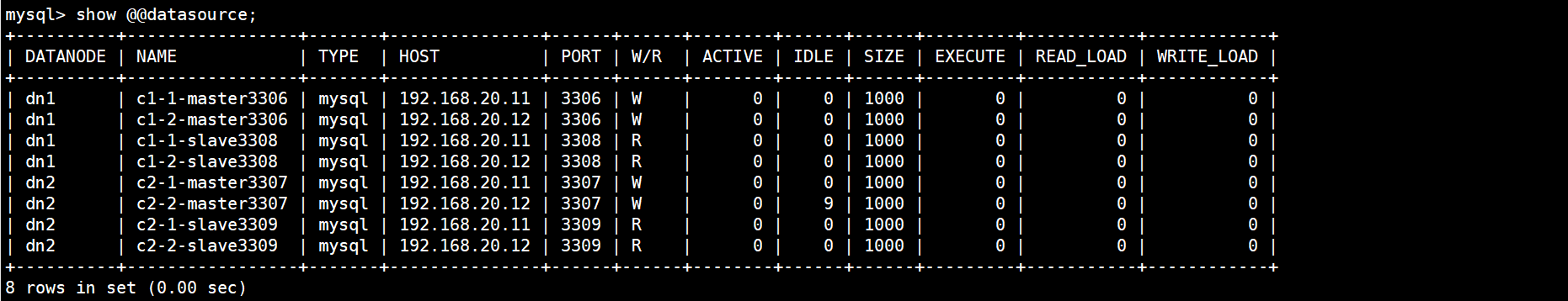

Redis利用

写ssh公钥

写crontab

写WebShell

Windows写启动项

主从复制加载 .so 文件

主从复制写无损文件

SSRF防御手段

过滤返回的信息

统一错误信息

限制请求的端口

禁止不常用的协议

对DNS Rebinding,考虑使用DNS缓存或者Host白名单