一、SSRF简介

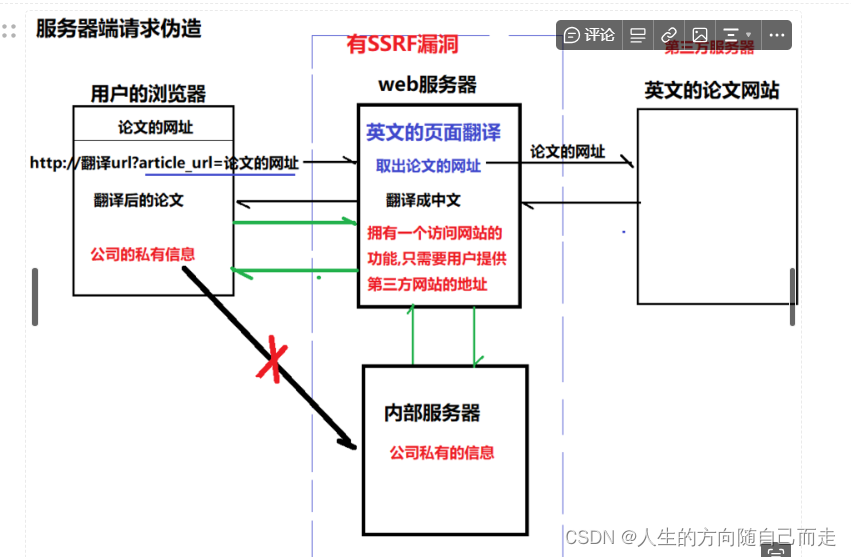

服务器端请求伪造(SSRF)是一种安全漏洞,允许攻击者通过构造恶意请求并利用存在缺陷的Web应用作为代理,向内外网发送请求,以实现攻击目的。SSRF攻击主要利用了服务端提供的某些功能,这些功能能够从其他服务器或服务获取数据,但未对目标地址进行严格的过滤与限制。攻击者可以通过这些缺陷让服务器发出请求,访问通常无法直接访问的内部系统。这种攻击方式不仅能探测内部网络结构、端口和服务项目,还可能用于读取本地文件、执行命令等行为。

二、SSRF的原理

服务器端请求伪造(SSRF)漏洞的原理主要涉及服务端对外部请求的特殊处理和攻击者利用这一点构造恶意请求,进而利用存在缺陷的Web应用作为代理,向内外网发送请求以实现攻击目的。SSRF漏洞的产生,大多是由于Web应用提供了从其他服务器获取数据的功能,但没有对目标地址进行严格的过滤与限制。这种功能可以包括加载指定地址的图片、下载文件、获取网页内容等。如果攻击者能够控制这些请求的目标地址,即可实施SSRF攻击。常见的导致SSRF的PHP函数有file_get_contents()、fsockopen()和curl_exec()等。这些函数在正常使用时能够帮助开发者从指定URL获取数据或执行其他操作,但在没有适当验证机制的情况下,它们可能成为SSRF攻击的工具。例如,使用file_get_contents($_GET['url'])直接从用户输入获取URL并请求,是非常危险的操作。

三、SSRF的危害

服务器端请求伪造(SSRF)漏洞的危害极大,不仅能够泄露敏感信息,还可能对内网和外网系统造成严重威胁。

- 端口扫描

- 探测网络结构:攻击者可以利用SSRF漏洞对目标系统的端口进行扫描,从而了解目标系统开放的服务和端口,进一步识别其网络结构。

- 获取Banner信息:通过端口扫描,攻击者可以获取服务的Banner信息,这些信息有助于分析应用的操作系统、版本号等重要数据,为进一步的攻击提供基础。

- 敏感信息窃取

- 读取本地文件:攻击者可以通过file协议加载本地文件,例如读取Windows系统的win.ini文件或Linux的/etc/passwd文件,从而获取敏感信息。

- 访问数据库配置文件:通过SSRF漏洞,攻击者可以读取数据库的配置文件,从而获取数据库连接信息,进一步窃取数据库中的数据。

- 内网应用攻击

- Web应用指纹识别:攻击者可以对内网中的Web应用进行指纹识别,获取Web应用的具体版本和服务信息,然后利用已知的漏洞进行攻击。

- 利用内网漏洞:SSRF漏洞还可以结合内网中其他应用的漏洞实施攻击,例如SQL注入、命令执行等,从而控制内网中的应用。

- DOS攻击

- 分布式拒绝服务攻击:攻击者可以利用SSRF漏洞向内网或互联网上的多个服务器发送大量请求,发起DDoS攻击,导致服务不可用。

- 恶意利用云服务API:在云环境中,SSRF漏洞可以用来攻击元数据服务、Kubelet API等,通过这些服务执行恶意操作,例如获取临时密钥、访问数据库等。

- 企业安全威胁增强

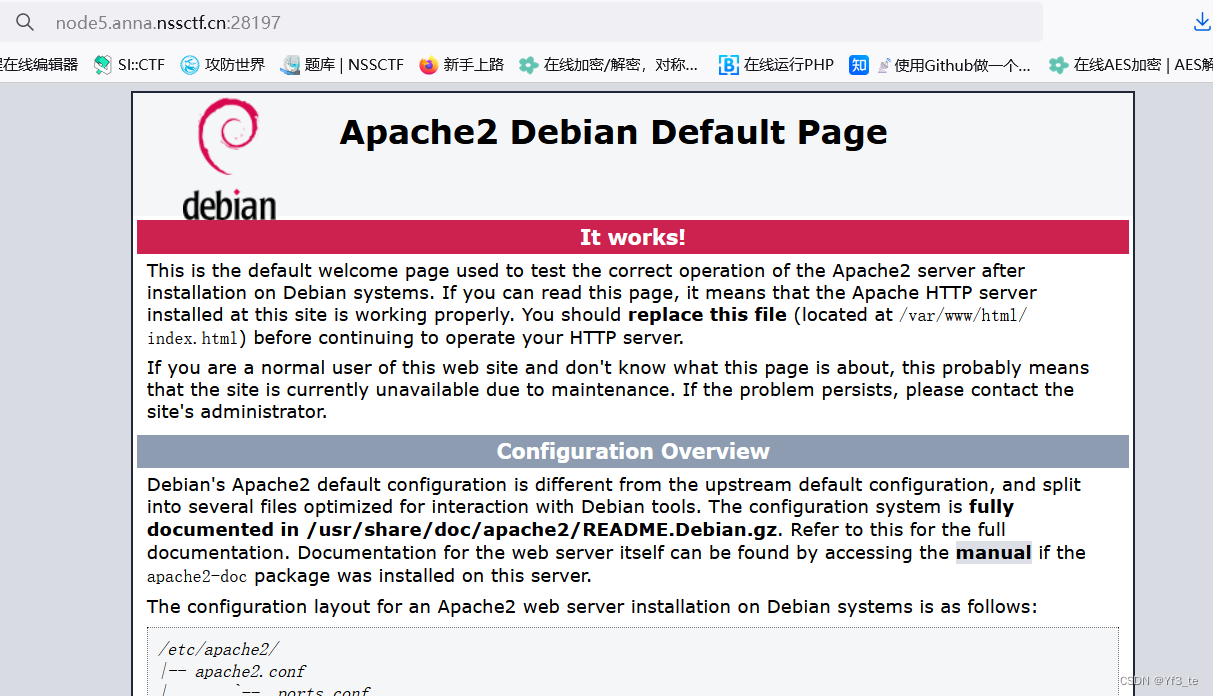

- 突破网络边界:SSRF漏洞可以帮助攻击者突破企业的网络边界防护,访问通常无法从外部直接访问的内部系统。

- 越权操作:在云平台中,如果某个服务存在SSRF漏洞,攻击者可以构造请求使该服务访问其他受信任的服务,从而实施越权操作。

四、SSRF防范措施

服务器端请求伪造(SSRF)漏洞的防范措施包括对用户输入进行严格校验、使用白名单机制、使用安全的编码库、定期进行安全测试等。

- 对用户输入进行严格校验

- 限制URL地址:对用户输入的URL进行严格的校验,限制只能指向特定的域名或IP地址。这可以防止攻击者构造恶意的URL来访问内网资源。

- 使用安全编码库:利用安全的编码和解码库对用户输入进行处理,以防止特殊字符被用于构造恶意URL。

- 使用白名单机制

- 限定目标地址:应用程序只允许向白名单中指定的域名或IP地址发送请求。通过白名单过滤,可以避免应用程序向不受信任的系统发起请求。

- 限制协议和端口:在白名单中明确指定允许的协议(如HTTP、HTTPS等)和端口范围(如80、443等),以减少攻击面。

- 使用黑名单机制

- 禁止访问已知威胁:将已知存在威胁的域名或IP地址加入黑名单,禁止应用程序向这些地址发送请求。

- 监控并更新黑名单:持续监控安全动态,及时更新黑名单,防止新型攻击手段。

- 使用安全的编码库

- 选择安全的编码库:使用经过广泛测试和验证的安全编码库,防止因编码问题导致的漏洞。

- 定期更新编码库:保持编码库的最新版本,以修复潜在的安全问题。

- 限制服务器权限

- 最小化权限:避免赋予服务器不必要的网络访问权限,特别是对于内部网络的访问。

- 定期审查权限:定期审查和调整服务器的权限设置,确保没有未授权的访问。

- 限制网络访问

- 配置防火墙规则:通过防火墙规则限制服务器只能访问必要的外部网站和服务,禁止其对内网的访问。

- VPN隔离内部资源:对于不需要外部访问的内部网络资源,可以通过VPN进行安全隔离。

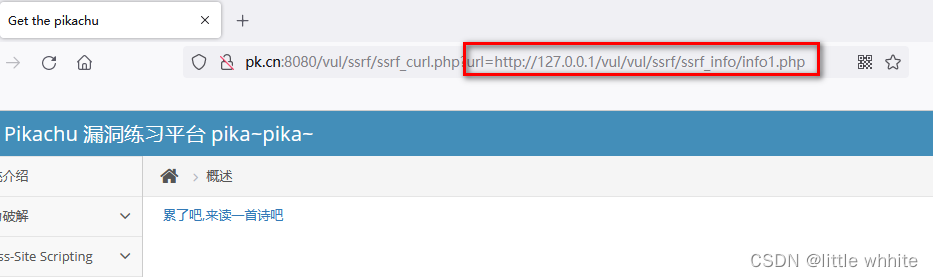

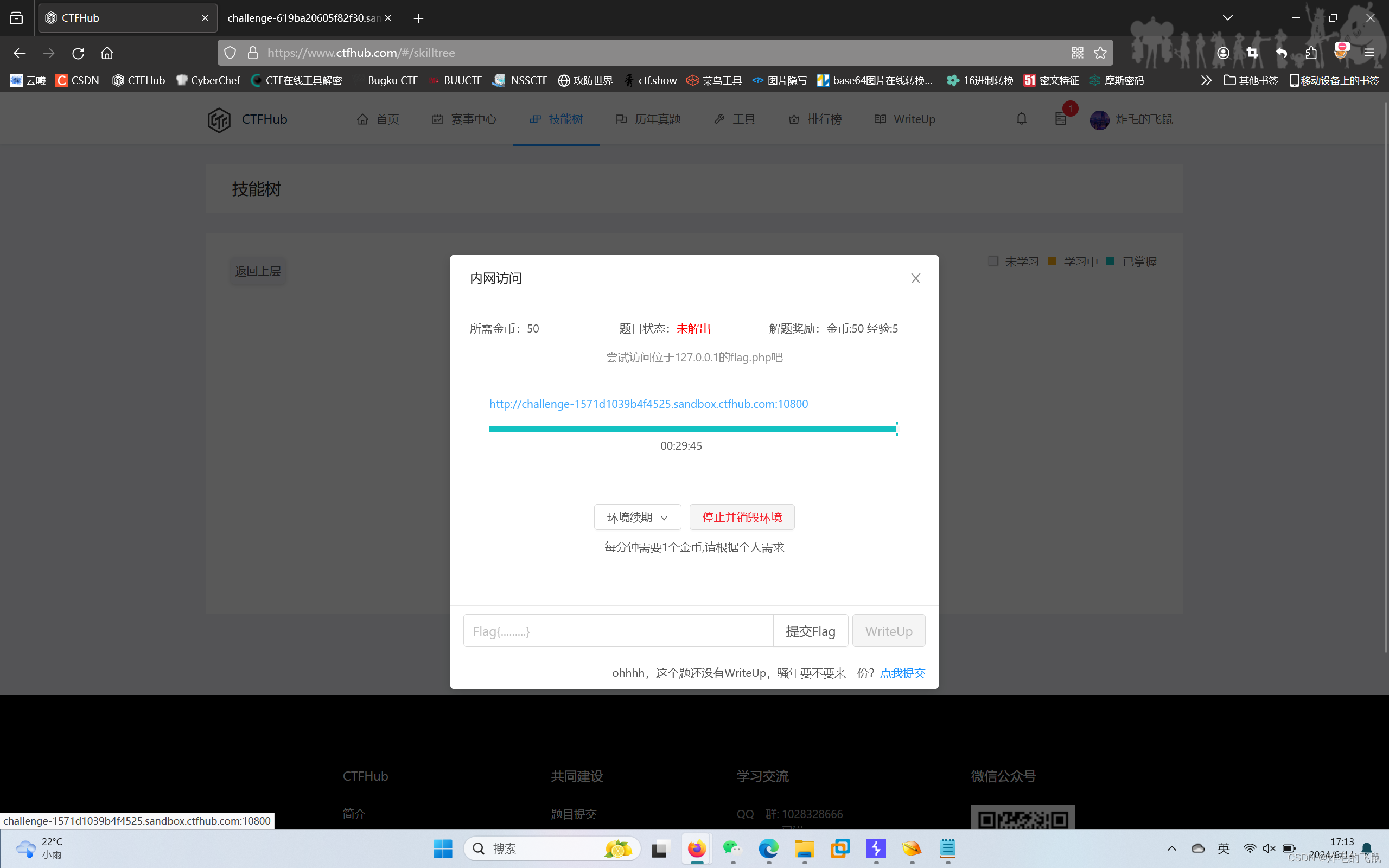

五、SSRF漏洞利用

- 端口扫描

- 探测内网主机和端口:攻击者可以通过SSRF漏洞向内网主机和端口发送请求,通过分析响应来探测哪些主机和端口是开放的。例如,使用

http://192.168.1.1:80这样的URL,更改IP地址和端口号进行大范围扫描。 - 获取服务Banner信息:对于开放的端口,攻击者可以尝试连接并读取服务返回的Banner信息,以识别运行的服务版本及相关信息。

- 探测内网主机和端口:攻击者可以通过SSRF漏洞向内网主机和端口发送请求,通过分析响应来探测哪些主机和端口是开放的。例如,使用

- 读取本地文件

- File协议读取文件:攻击者可以构造

file://URL,指定要读取的本地文件路径。如http://payloads.net/ssrf.php?url=file:///c:/windows/win.ini,服务器将尝试读取该文件并返回其内容。 - 伪协议利用:PHP等支持多种伪协议,如

php://input和php://output,这些伪协议可以被用来读取或写入服务器上的信息。

- File协议读取文件:攻击者可以构造

- 攻击内网应用

- 常见协议利用:攻击者可以尝试利用

dict://等协议访问内网中的应用服务,如Redis、MySQL等。比如通过dict://192.168.1.10:6379尝试与Redis服务交互。 - Gopher协议利用:Gopher协议可用于发出GET、POST等请求,并且能够对内网中的FastCGI、Mysql、Ftp等服务进行攻击。

- 常见协议利用:攻击者可以尝试利用

- 利用协议跳转

- 302跳转绕过限制:一些SSRF漏洞会过滤特定字符或域名。通过利用302跳转,攻击者可以绕过这些限制。比如将

http://192.168.1.1转换成跳转链接,使其符合过滤条件但仍指向内网地址。 - 利用短网址服务:使用短网址服务(如Bitly)将长URL缩短,以绕过对长URL的检测。

- 302跳转绕过限制:一些SSRF漏洞会过滤特定字符或域名。通过利用302跳转,攻击者可以绕过这些限制。比如将

- 盲打后台请求

- 盲注利用:即使无法直接看到响应,攻击者仍可通过发送请求并观察服务器行为(如响应时间)来推断信息。比如通过

http://payloads.net/ssrf.php?url=http://192.168.1.1:3306,尝试连接数据库服务并从响应时间判断端口开放情况。

- 盲注利用:即使无法直接看到响应,攻击者仍可通过发送请求并观察服务器行为(如响应时间)来推断信息。比如通过

每篇一言:天空本是一种风景,可是遇见你之后,它变成了一种心情。

![[Redis]典型应用——缓存](https://i-blog.csdnimg.cn/direct/198a0b16789a493d811d97445bfdca6f.png)