Dos/DDos攻击原理

Dos/DDos概述

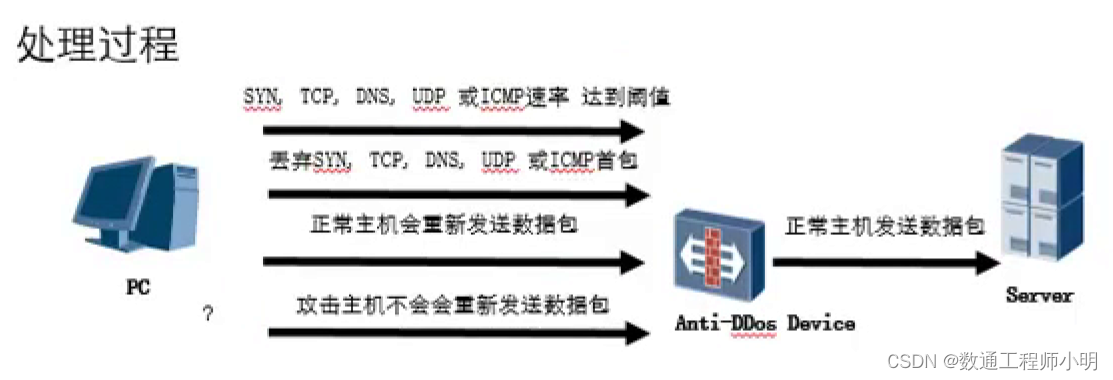

TCP/IP网络协议的设计本身有许多缺陷。当网络用户无意或者恶意利用这些缺陷进行网络操作,有可能导致网络设备的CPU,内存资源过度消耗在处理大量特殊的TCP/IP协议报文上,造成网络设备拒绝正常的业务服务请求。导致这种拒绝服务的行为,通常被称为拒绝服务(DOS, Denial of Service)攻击。

DDOS全名是Distribution Denial of service (分布式拒绝服务攻击)。分布式拒绝服务攻击指借助于客户端/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DoS攻击,从而成倍地提高拒绝服务攻击的威力。通常,攻击者使用一个偷窃帐号将DDoS主控程序安装在一个计算机上,在一个设定的时间主控程序将与大量代理程序通讯,代理程序已经被安装在Internet上的许多计算机上。代理程序收到指令时就发动攻击。利用客户/服务器技术,主控程序能在几秒钟内激活成百上千次代理程序的运行。

Dos攻击原理

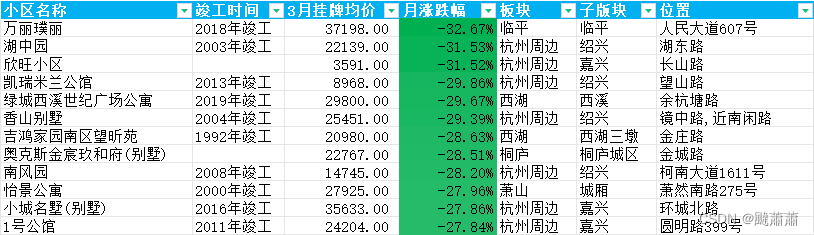

常见的dos攻击及其原理如下表:

抗land攻击 |

“陆地”攻击将SYN 攻击和IP 欺骗结合在了一起,当攻击者发送含有受害方IP 地址的欺骗性SYN 包,将其作为目的和源IP 地址时,就发生了陆地攻击。接收系统通过向自己发送SYN-ACK 封包来进行响应,同时创建一个空的连接,该连接将会一直保持到达到空闲超时值为止。向系统堆积过多的这种空连接会耗尽系统资源,导致DoS。攻击者发送特殊的SYN包,其中源 IP 地址、源端口和目的 IP 地址、目的端口指向同一主机,早期的操作系统收到这样的 SYN 包时可能会当机。 |

| WinNuke 攻击 |

WinNuke 是一种常见的应用程序,其唯一目的就是使互联网上任何运行Windows 的计算机崩溃。这种专门针对Windows 3.1/95/NT的攻击曾经猖獗一时,受攻击的主机可以在片刻间出现蓝屏现象(系统崩溃)。WinNuke通过已建立的连接向主机发送带外(OOB) 数据,通常发送到NetBIOS 端口(TCP139端口),攻击者只要先跟目标主机的139端口建立连接,继而发送一个带URG标志的带外数据报文,引起NetBIOS 碎片重叠,目标系统即告崩溃。重新启动后,会显示下列信息,指示攻击已经发生:An exception OE has occurred at 0028:[address] in VxD MSTCP(01) + 000041AE. This was called from 0028:[address] in VxD NDIS(01) + 00008660. It may be possible to continue normally.(00008660。有可能继续正常运行。)Press any key to attempt to continue.(请按任意键尝试继续运行。) Press CTRL+ALT+DEL to restart your computer. You will lose any unsaved information in all applications.(按CTRL+ALT+DEL 可尝试继续运行。将丢失所有应用程序中的未保存信息。) Press any key to continue. (按任意键继续。) 原因是系统中某些端口的监听程序不能处理“意外”来临的带外数据,造成严重的非法操作。 |

Queso攻击 |

Queso是由savage@apostols.org提供的免费端口扫描工具。这里的抗Queso扫描是指抗利用Queso,通过TCP/IP堆栈特征探测远程操作系统的扫描。 |

SYN&FIN位攻击 |

正常数据包中,不会同时设置TCP Flags中的SYN和FIN标志,因为SYN标志用于发起TCP连接,而FIN标志用于结束TCP连接。不同的OS对同时包含SYN和FIN标志的数据包有不同处理方法,攻击者可利用这种数据包判断被攻击主机的OS类型,为后续攻击做准备。 |

TCP无标记攻击 |

正常数据包中,至少包含SYN、FIN、ACK、RST四个标记中的一个,不同的OS对不包含这四个标记中任何一个标志的数据包有不同处理方法,攻击者可利用这种数据包判断被攻击主机的OS类型,为后续攻击做准备。 |

圣诞树攻击 |

TCP Xmas扫描是FIN扫描的变种。Xmas扫描打开FIN,URG和 PUSH标记。当一个这种数据包到达一个关闭的端口,数据包会被丢掉,并且返回一个RST数据包。否则,若是打开的端口, 数据包只是简单的丢掉,不返回RST。 |

无确认FIN攻击< |