1 木马

1.1 木马简介

木马是攻击者编写的一段恶意代码,它潜伏在被攻击者的计算机中。攻击者通过这个代码可远程控制被攻击者的计算机,以窃取计算机上的信息或者操作计算机。从本质上讲,木马也是病毒的一种,因此不少用户也把木马简单称为病毒。

木马通常有两个可执行程序:一个是客户端,即控制端(攻击者),另一个是服务端,即被控制端(被攻击者)。植入被攻击者电脑的是“服务端”部分,而攻击者利用“控制端”远程控制运行了“服务端”的电脑。

1.2 木马的特征

(1)隐蔽性:如其他所有的病毒一样,木马必须隐藏在系统之中。

(2)自动运行性:计算机系统启动时木马会自动运行。

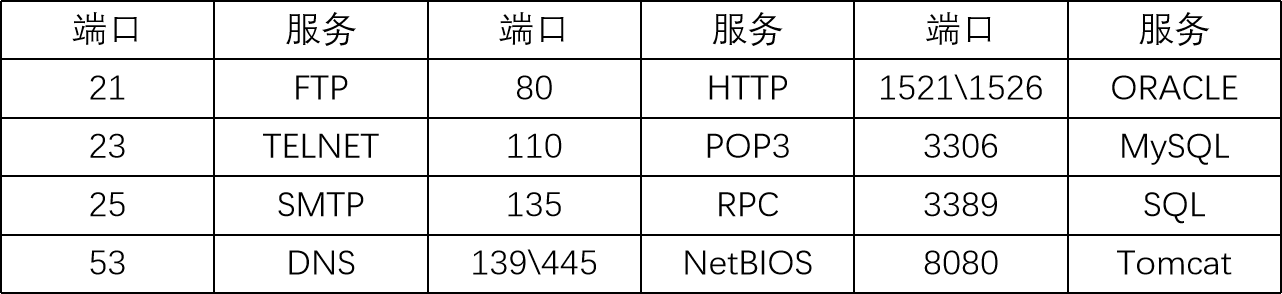

(3)能自动打开特别的端口:木马程序潜入计算机后,会打开TCP/IP协议的某些端口,等待控制端进行连接,从而实现远程控制的目的。现在的木马还会主动连接到控制端。

(4)功能的特殊性:很多木马的功能十分特殊的,除了普通的文件操作以外,有些木马具有搜索Cache中的口令、设置口令、扫描目标计算机的IP地址、进行键盘记录、远程操作注册表、锁定鼠标、打开摄像头等功能

1.3 木马的种类

(1)破坏型:其功能就是破坏并且删除文件,可以自动删除电脑上的DLL、INI、EXE文件。

(2)密码发送型:可以找到隐藏密码并把它们发送到指定的信箱。

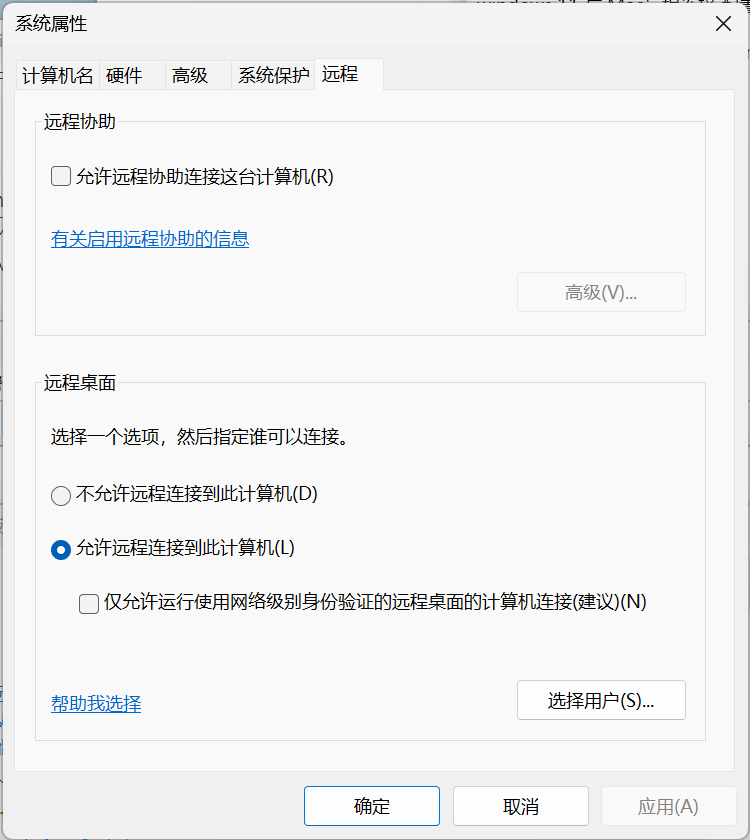

(3)远程访问型:可以实现远程控制。

(4)键盘记录木马:记录受害者的键盘敲击并且在LOG文件里查找密码。

(5)DoS攻击木马:计算机成为黑客DoS攻击的最得力助手了,称为肉鸡。

(6)代理木马:变成攻击者发动攻击的跳板,攻击者可以隐蔽自己的踪迹。

(7)程序杀手木马:关闭对方计算机上运行的防病毒软件,让木马更好地发挥作用。

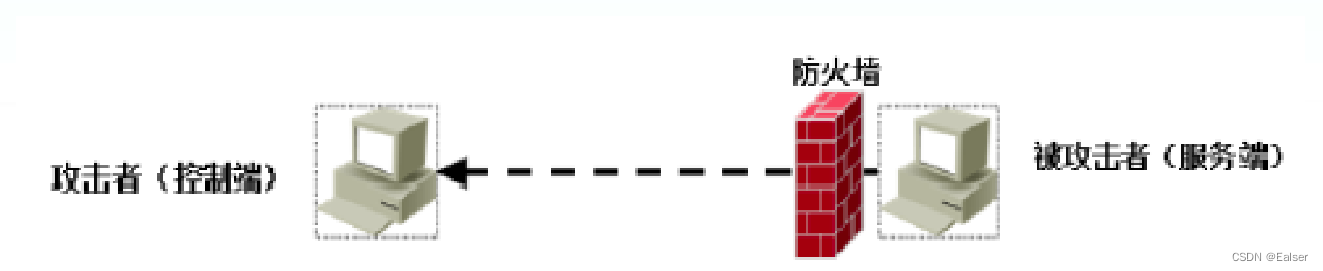

(8)反弹端口型木马:服务端(被控制端)使用主动端口,客户端(控制端)使用被动端口。木马服务端定时监测控制端的存在,发现控制端上线立即主动连接控制端。

1.4 冰河木马

冰河木马属于第二代木马

刚开始是一个远程控制软件

国产木马的标志和代名词

冰河的服务器端程序为G-server.exe,客户端程序为G-client.exe,默认连接端口为7626。一旦运行G-server,那么该程序就会在C:/Windows/system目录下生成Kernel32.exe和sysexplr.exe,并删除自身。

Kernel32.exe在系统启动时自动加载运行,sysexplr.exe和TXT文件关联。即使你删除了Kernel32.exe,但只要你打开TXT文件,sysexplr.exe就会被激活,它将再次生成Kernel32.exe,于是冰河又回来了。

DEMO

1.配置冰河木马的服务器端

2.使用冰河木马远程控制计算机

1.被攻击者计算机运行木马服务端后,攻击者在客户端上可以手动添加计算机,可是攻击者无法知道服务端的IP地址。

2.在茫茫大海似的Internet中搜索冰河服务端也是一件纯粹靠运气的事情。

3.如果服务端采用私有网络的IP地址,或者是在防火墙的保护之内,控制端也将无法搜索或者连接到这些服务端。

4.于是反弹木马应运而生。

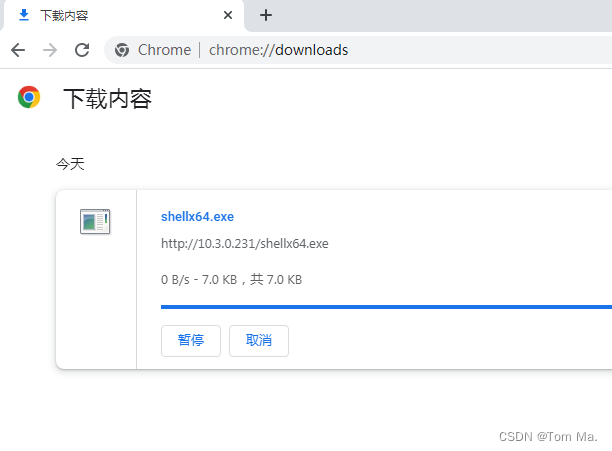

1.5 反弹木马

防火墙可以阻挡非法的外来连接请求,所以可以有效防范冰河这样的木马。然而再坚固的防火墙也不能阻止内部计算机对外的连接。反弹木马服务端在被攻击者的计算机启动后,服务端主动从防火墙的内侧向木马控制端发起连接,从而突破了防火墙的保护。反弹木马还有另外一个优点,服务端运行后会主动连接控制端,攻击者只需要开启控制端坐等服务端的连接就行了,而无需像使用冰河木马一样盲目地搜索服务端。

1.6 Rootkit介绍

Rootkit是一种特殊的、小巧的木马,Rootkit是攻击者用来隐藏自己的踪迹和保留Root访问权限的工具。

通常攻击者通过远程攻击获得目标主机的Root访问权限后,攻击者会在目标主机安装Rootkit,此后他将通过Rootkit这一后门软件保持对目标主机的持续控制。

wollf是一个典型的Rootkit工具,它扩展Telnet服务,集成文件传输、Ftp服务器、键盘记录、Sniffer(forwin2konly)、端口转发等功能,可反向连接,可通过参数选择随系统启动或作为普通进程启动。

wollf[选项]:

-install:安装wollf服务,默认参数

-remove:停止并清除wollf服务

-update:升级wollf服务

-debug:调试wollf服务,用于安装失败后查看出错信息

-once:作为普通进程运行,重启后不自动加载

-connect[host][port]:连接到远程wollf服务,主要用于连接后传输文件

-listen[port]:监听指定端口,等待远程连接,主要用于反向连接方式

-setup:对wollf.exe进行设置,包括监听端口、访问口令或设置为反向连接方式,完成后将生成wollf_new.exe,设置内容及示例见“config_howto.txt”。wollf使用案例

1.“wollf”安装并启动服务,监听默认端口7614

2.“wolf -remove”停止并卸载服务

3.“wolf -update”用当前wollf升级旧版本

4.“wollf- debug”无法安装服务,加-debug参数运行,以便查看失败原因

5.“wolf -once”作为普通进程运行,重新启动后不自动加载,指定监听2000端口

6.“wolf –connect 192.168.0.1 7614”连接到远程主机7614端口

7.“wolf –listen 2000”监听2000端口,等待远程机器主动连接

8.“wolf -setup”对wollf.exe进行配置,并生成wollf_new.exe

2 木马免杀

木马要发挥作用,必须能经得起防病毒软件的查杀,这个就称为木马免杀。木马免杀技术和防病毒软件查杀技术之间的关系,可谓是“魔高一尺,道高一丈”。一旦有的新木马出现,防病毒软件厂商很快就找到查杀新木马的方法;而造马者也总是不时地推出新的木马。任何木马和木马免杀技术一旦广泛使用,都将被防病毒软件所识别,因此木马的生存周期也就是被防病毒软件识别之前的那一小段时间。

防病毒软件对病毒的查杀是建立在拥有该病毒的特征码的基础上的。黑客为了让木马程序不被防病毒软件查杀,会通过各种方法对它进行修改或伪装,也就是进行免杀处理。

目前常见的免杀方法有加壳、加花(指令)、修改特征码、变换入口点、入口点加密等。同时当前主流的防病毒软件都采用了复合特征码,因此很多时候通过一种方法很难达到免杀效果,这时需要几种方法配合才能起到免杀效果。

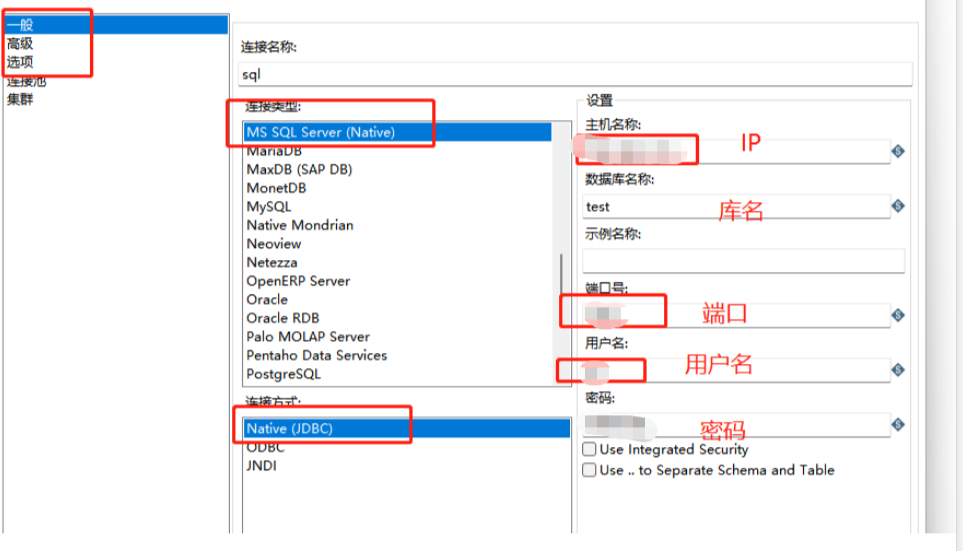

2.1 加壳工具的使用

所谓加壳,是一种通过一系列数学运算,将可执行程序文件(EXE)或动态链接库文件(DLL)的编码进行改变(目前加壳软件还可以压缩、加密),以达到缩小文件体积或加密程序编码的目的。当被加壳的程序运行时,外壳程序先被执行,然后由这个外壳程序负责将用户原有的程序在内存中解压缩,并把控制权交还给脱壳后的真正程序。

较常见到的压缩壳有“UPX”、“北斗程序压缩”、“ASPack”等,加密壳有“PE-Armor”、“ASProtect”等等。

2.2 加花工具的使用

和对文件进行加壳一样,加花也是一种木马免杀的手段。所谓的加花是在木马程序中加入一段无用代码或者垃圾代码,有了这些代码程序还是正常运行,当然没有这些代码程序也是正常运行。这些代码实际上是一些汇编代码,让程序到处转跳,这样防病毒软件将难以查找病毒特征码,从而实现木马免杀的目的。

有很多的加花工具,例如:牧马游民的“超级加花器”、“怒剑狂花加花器”等。

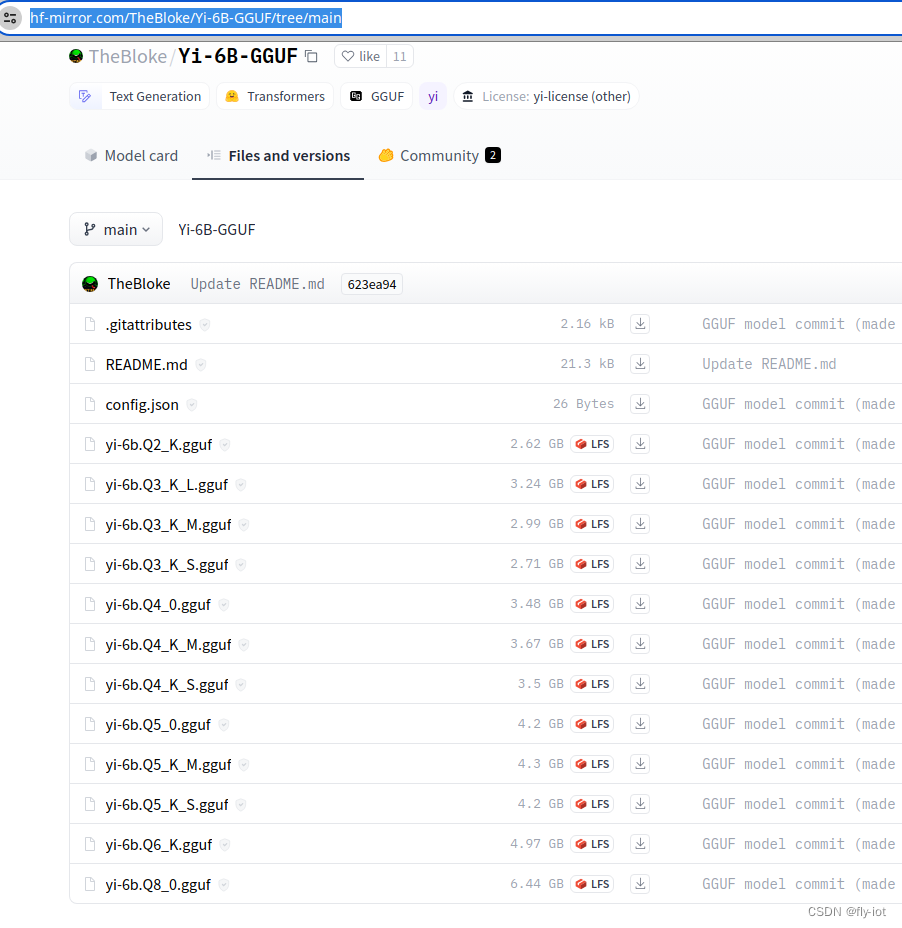

2.3 VMProtect软件的使用

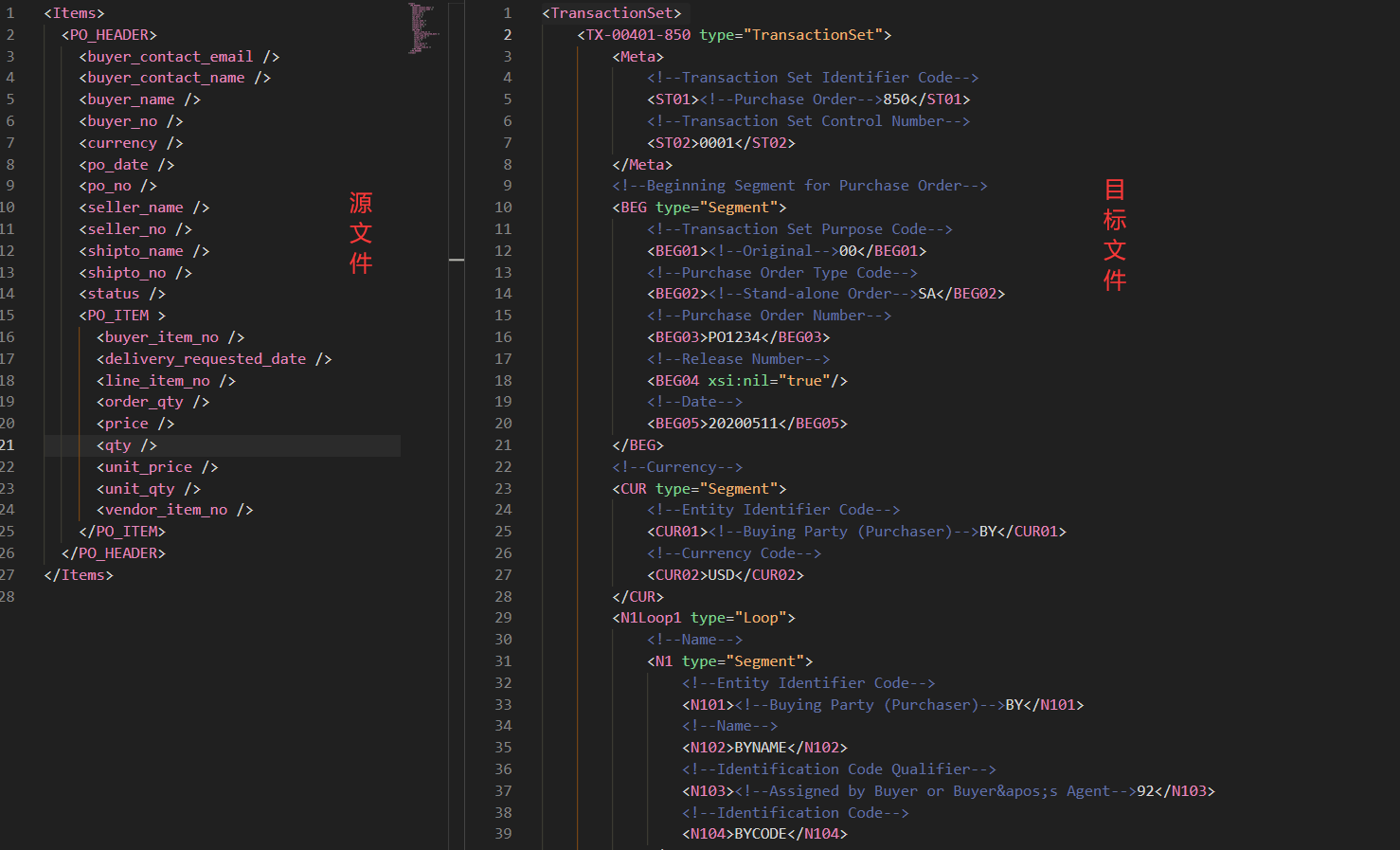

VMProtect是一个软件保护软件。通过这个软件保护的代码部分在虚拟机上执行,这使得被保护的程序很难被分析与破解。VMProtect可将被保护文件中的部分代码转化到在虚拟机(以下称作VM)上运行的程序。可也把VM想象为具备命令系统的虚拟处理器,该命令系统与X86处理器所使用的完全不同。用VMProtect保护的木马服务端,很可能躲过防病毒软件的查杀。

3 木马的传播

木马只有在被攻击者的电脑中运行才能发挥作用,所以攻击者经常采取各种办法传播木马。木马的传播主要有以下方式:

(1)利用系统漏洞:攻击者通过网络扫描程序扫描到有漏洞的电脑,再利用漏洞进入电脑,在电脑上中偷偷安装上木马程序。

(2)文件捆绑:这是黑客种植木马最常用的手段之一。将木马程序捆绑在正常的程序中,当别人下载并运行后,被捆绑了木马的程序可以正常运行,但在运行正常程序的过程中木马程序也已经悄悄运行了。黑客通常会将木马程序捆绑到一个广为传播的热门软件上来诱使他人下载,并把它放到下载网站或网站论坛中使其在网络上传播。

(3)文件伪装:将木马程序伪装成其他文件是黑客种植木马最简单也是最常用的手段之一。比如修改木马程序的图标、文件名或后缀名,使它看起来与另外一个正常文件别无二样,而且为了让人容易接受,常常会伪装成热门文件来诱使对方打开。伪装木马最常用的传播方式就是通过电子邮件和QQ等即时通信软件来传播。

(4)网页木马:网页木马是通过网页浏览传播的一种木马种植方式,这是黑客种植木马最常用的手段之一。此方法非常隐蔽,常常让人在不知不觉间中招。黑客会将制作好的木马程序放到网页中,当人们在浏览这些网页时木马程序会通过系统或软件的漏洞自动安装,或是以浏览该网页必须的插件等名义诱骗用户点击安装。

3.1 文件捆绑

Demo

EXE捆绑机

Winrar压缩捆绑

插入捆绑

3.2 木马伪装

1.图片捆绑机

2.资源编辑器

3.伪造数字签名

4 木马的防范

对于普通用户来说,掌握防范某个木马的方法或者检查木马的某一方法已经没有实际的意义。用户需要有普遍意义上的木马防范方法,如下:

(1)及时升级浏览器,安装防病毒软件、修复系统漏洞,务必及时更新病毒库。

(2)不下载来历不明的文件,更不要运行这些文件。

(3)不浏览身份不明的网站,特别注意浏览网页时不安装不明的控件。

(4)收到来历不明的邮件直接删除,不要打开或运行邮件中的文件。

(5)和他人QQ聊天时,不打开来历不明的链接。

国内的防病毒软件主要有瑞星、金山、360、腾讯的电脑管家、卡巴斯基、诺顿等。建议每天进行软件更新,并且定期(每周、每个月)进行全盘查杀