1.AES Advanced Encryption Standard 高级加密标准

高级加密标准,称为 AES,是一种使用加密算法保护数据的技术。它在全球范围内广泛用于保护敏感信息,并且是美国政府的数据加密标准。

20 世纪 70 年代 AES 加密首次出现时,美国政府开始寻求新的加密标准来取代过时的 DES。经过几年的研究和测试,美国国家标准技术研究院 (NIST) 于 2001 年宣布 AES 为新标准。此加密方法使用的对称密钥算法使用相同的密钥对数据进行加密和解密。这意味着只有拥有密钥的人才能访问加密数据。

2. AWGN additive white Gaussian noise 加性高斯白噪声

加性高斯白噪声(AWGN)是一个数学模型,用于仿真发射机和接收机之间的信道。这个模型是线性增加的宽带噪声,具有恒定的频谱密度和高斯分布的幅度。AWGN 不适用于衰落、互调和干扰测试。

3. BC broadcast channel 广播信道

广播信道(broadcast channel)是通过广播的方式传输信息。

4. BCC broadcast channel with confidential messages 带有机密信息的广播信道

在广播时,会传输一些秘密信息,比如私钥,密文等等。

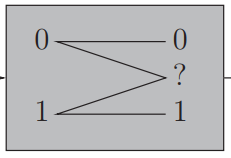

5.BEC binary erasure channel 二进制擦除信道

看一张图就明白了:

左边代表输入,右边代表输出。“?”代表擦除,中间的横线代表信道传输过程。

6. BSC binary symmetric channel 二进制对称信道

左边代表输入,右边代表输出。0变1代表错误概率,1变0也代表错误概率。对称的意思是这两个概率相等。

7. CA certification authority 认证中心

协议承认的权威机构,负责发放和管理电子证书(比如公私钥对等等),目的是使网上交易的各方能相互确认身份,从而保证网上交易的安全性。

8. DES Data Encryption Standard 美国数据加密标准

1977年1月,美国政府颁布:采纳IBM公司设计的方案作为非机密数据的正式数据加密标准(DES Data Encryption Standard)。

DES属于对称加密技术。DES(数据加密标准)算法主要采用替换和移位的方式进行加密,它用56位(64位密钥只有56位有效)对64位二进制数据块进行加密,每次加密对64位的输入数据进行16轮编码,经过一系列替换和移位后,输入的64位原数据转换成完全不同的64位输出数据。

9. DMC discrete memoryless channel 离散无记忆信道

在一个离散的无记忆信道中,信道的输入和信道的输出都被视为随机变量——从时间上离散的有限或无限的字母集中取值。

无记忆条件表明,信道的输出在任何时候都只在统计学上取决于当前的输入。

10. DMS discrete memoryless source 离散无记忆信源

离散指的是信源可能输出的消息的种类是有限的或者是可数的。消息的样本空间R是一个离散集合。

由于信源的每一次输出都是按照消息发生的概率输出R中的一种消息,因此信源输出的消息可以用离散随机变量X表示。无记忆是指不同的信源输出消息之间相互独立。

11. DSRC Dedicated Short-Range Communication 专用短程通信

专用短程通信是专门用于机动车辆在高速公路等收费点实现不停车自动收费EFC(Electronic Fee Collection)的技术,也就是长距离RFID射频识别(又称电子标签E-tag)。

12. DSS direct sequence spreading 直接序列扩频

直接序列扩频通信系统(DSSS)在发送端,直扩系统将发送序列用伪随机序列扩展到一个很宽的频带上去,在接受端又用相同的扩频序列进行解扩,恢复出原有信息。

由于干扰信息与伪随机序列不相关,扩频后能够使窄带干扰得到有效的抑制,提高输出信噪比。

13. DWTC degraded wiretap channel 退化窃听信道

Wyner在香农保密通信模型的基础上引入了噪声和窃听信道。他指出通过编码可以实现完美保密传输,并提出了保密容量以衡量安全性能。Wyner提出利用信道特征在物理层实现信息的安全传输,其核心思想是利用无线信道的随机性如干扰、衰落和噪声等来实现安全传输。

通过对原始信息x进行编码后形成X,经过无线信道后合法接收者接收到的信号为Y,而窃听者得到的信息为Z。

“退化”指的是窃听信道的噪声大于合法信道,那么合法接收者以可以忽略的误差来对接收信号进行解码,而窃听者则完全不能解码。

14. EAP Extensible Authentication Protocol 可扩展身份验证协议

EAP 是基于端口的访问控制标准,是一种授权架构,允许或阻止流量通过端口访问网络资源。类似于密码学中的身份认证协议。

主要是三部分构成:

1 请求方:也就是需要链接网络的设备

2 认证方:也就是认证你这个设备是否可以进入这个网络里面

3 认证服务器 :对请求方进行身份验证,并将认证结果告诉认证方

将2和3合并,偶尔简化成两方的认证也可以。

可扩展性一般指的是“扩展了点对点协议 (PPP) 的任意长度的交换”。

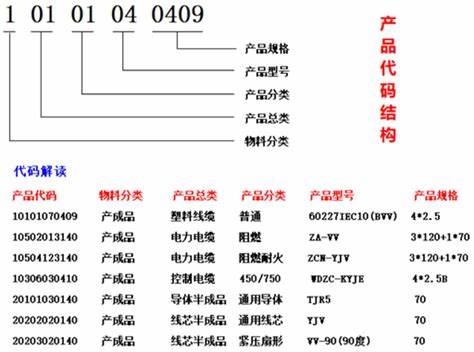

15. EPC Electronic Product Code 电子产品码

电子产品代码跟我们通常所说的条形码差不多。条形码是用全球标准代码形成的,类似一条条竖线。电子产品码是利用射频技术生成的,由一系列数字组成。通过电子产品码,我们能知道该产品的生产商家,产品、定义,序列号等等,比如上图。

16. ESP Encapsulating Security Payload 封装安全载荷

封装安全载荷可以提供保密功能,包括报文内容的机密性,也可以提供鉴别服务,也就是通俗意义上的认证服务。

怎么处理?在每一个数据包的IP报头和传输报头之间可以添加一个ESP报头

怎么加密? 将需要保密的用户数据加密后再封装到一个新的IP包中

怎么鉴别?ESP只鉴别ESP头之后的信息,包括ESP头。需要注意的是,加密是ESP头之后信息,不包含ESP头

谁来控制?加密算法和鉴别算法由安全关联(SA)指定。

17. FH frequency hopping 跳频技术

物理层无限通信中经常会用到,简单来讲,就是通过在不同的频率上发送数据来避免干扰和窃听。

18. GPRS General Packet Radio Service 通用分组无线业务

GPRS是通用分组无线服务技术,是在原有的GSM的基础上演变而来的,是介于2G和3G之间的一种技术,一般都把它称为2.5G。GPRS是以封包式来传输的,封包式是将数据一个一个地分装成独立的封包,再一个个地传送出去,就像快递一样,把一个个东西打包起来,再一个个地送给客户。就像我们现在的流量计费一样,用户需要承担的费用是以用户自己所用的传输资料量来计价,不是按照时间单位秒。

19. GSM Global System for Mobile Communications 全球移动通讯系统

俗称"全球通",是一种起源于欧洲的移动通信技术标准,是第二代移动通信技术,其开发目的是让全球各地可以共同使用一个移动电话网络标准,让用户使用一部手机就能行遍全球。

最初是由欧洲电信标准组织ETSI制订的一个数字移动通信标准。GSM系统主要由:移动台(MS)、移动网子系统(NSS)、基站子系统(BSS)和操作维护中心(OMC)这四部分组成。

20. IETF Internet Engineering Task Force 互联网工程任务组

本质就是一个组织。互联网工程任务组(IETF)是由网络设计师、运营商、供应商和关注互联网架构演变和互联网平稳运行的研究人员组成的大型国际团体。换句话说,感兴趣的个人和团体都可以加入这个组织。

21. IP Internet Protocol 互联网协议

IP协议,是TCP/IP协议栈中最核心的协议之一,通过IP地址,保证了联网设备的唯一性,实现了网络通信的面向无连接和不可靠的传输功能。

22. LDPC low-density parity-check 低密度校验码

跟极化码,奇偶校验码等类似,LDPC码也是一种用于纠错编码的技术,主要应用于通信和数据存储领域,以提高数据传输的可靠性。

23. LLC logical link control 逻辑莲路控制

LLC 层又叫做逻辑控制链路层,它主要用于数据传输,它充当网络层和数据链路层中的媒体访问控制(MAC)子层之间的接口。

LLC 层的主要功能如下:

- 发送时在 MAC 层上多路复用协议,并在接收时同样地多路分解协议。

- 提供跳到跳的流和差错控制,像是路由器和路由器之间这种相邻节点的数据传输称为 一跳。

- 允许通过计算机网络进行多点通信。

24. LLR log-likelihood ratio 对数似然比

对数似然比(Log-Likelihood Ratio,LLR)是 QAM 的一种常用软解调方式。

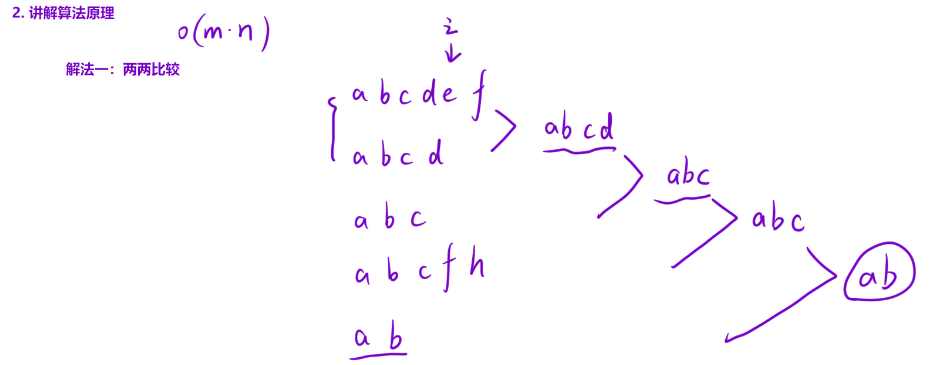

以二进制举例,当接收信号为 r 时,我们希望根据接收信号的信息来推断发送信号到底是0还是1,本质就是 1 的概率大还是 0 的概率大:

当计算出的为正数时,说明解码成1的概率更大;

当计算出的为负数时,说明解码成0的概率更大;

25. LPI low probability of intercept 低拦截概率

以雷达举例,我们希望雷达在搜索目标或进行目标跟踪时,不会被敌人的雷达警告接收机或电子支持接收机探测到。如果探测的概率很低,就称之为低拦截概率。

26. LS least square 最小二乘法

最小二乘法是由勒让德在19世纪发现的,我们希望(观测值-理论值)的平方求和最小。观测值就是观察到的多组样本,理论值就是实际的值。

27. LTE Long Term Evolution 长期演进技术

LTE是移动通信系统中使用的创新高性能空中接口的项目名称。LTE 由第三代合作伙伴计划(3GPP)开发,是通用移动电信系统(UMTS)朝向全 IP 宽带网络的演进。其中包括我们耳熟能详的OFDM(正交频分多址),BPSK、QPSK、8PSK , 16QAM,MIMO,高频谱效率,FDD , TDD 等。

28.MAC multiple-access channel 多址接入信道

多址接入信道的本质是建立多个用户无线信道的连接。多址技术解决的就是多个用户同时接入网络时,如何有效区分的问题。在无线接入网中,多个用户会同时通过同一个基站和其他用户进行通信,因此必须对不同用户和基站之间传输的信号赋予不同的特征。这些特征使基站能够从众多用户手机发射的信号中,区分出是哪一个用户的手机发出来的信号。当然,各用户的手机能够从基站发出的信号中,区分出哪一个是发给自己的信号。

从1G到4G,多址技术发展出多种形式,包括FDMA、TDMA、CDMA、OFDMA等。

当接入用户增多时,这些技术为了让不同用户信号能被完整区分出来,会保持信号之间的正交性或准正交,因此可以统称为正交多址技术(OFDM)。

29. MIMO multiple-input multiple-output 多输入多输出

MIMO 技术允许多个天线同时发送和接收多个信号,并能够区分发往或来自不同空间方位的信号。通过空分复用和空间分集等技术,在不增加占用带宽的情况下,提高系统容量、覆盖范围和信噪比。

MIMO是利用多天线收发信号的技术,最开始用于对单用户的数据传输。但随着多用户传输技术的发展,在MIMO的基础上出现了多种多用户类型的MIMO技术,为了便于区分,将单用户类型的MIMO称为SU-MIMO(Single-user MIMO)。多用户类型的MIMO技术则主要包含以下几种:

- MU-MIMO(Multi-user MIMO):允许发射端同时和多个用户传输数据。Wi-Fi 5标准开始支持4用户的MU-MIMO,Wi-Fi 6标准将用户数增加到了8个。

- CO-MIMO(Cooperative MIMO):将多个无线设备组成虚拟的多天线系统,实现相邻的发射设备同时和多个用户传输数据。

- Massive MIMO:大规模天线技术,极大提升了天线的数量,传统MIMO一般使用2~8天线,而Massive MIMO则可达到64/128/256个天线。可大幅提高系统容量和传输效率,是5G移动通信的关键技术。

31. NFC near-field communication 近场通信

NFC是一种短距离的高频无线通信技术,允许电子设备之间进行非接触式点对点数据传输。

其中的关键词包括: 短距离、高频、非接触式、点对点。NFC与蓝牙(bluetooth)相比,不仅更加安全,而且建立连接只需要0.1秒不到。NFC还具有卡模拟功能,让手机同时成为公交卡、门禁卡甚至银行卡,可以说NFC全方面碾压蓝牙。

32. NIST National Institute of Standards and Technology, USA 美国国家标准技术局

NIST是美国国家标准技术研究所,前身是美国国家标准局,目前是隶属于商务部的政府实验室。NIST主要从事标准测量方面的研究,职能类似中国计量院,为业界提供国家计量标准,计量检测和校准技术,参加标准委员会制定标准等,但本质上还是一个大型的实验室。

33. OSI open system interconnection 开放式系统互连

OSI体系结构定义了一个7层模型,来表示进程间的通信,并作为一个概念性框架来协调各层标准的制定:

OSI服务定义了每一层提供的服务,层间的服务通过定义好的接口完成,交互时使用服务原语,当然OSI协议规范说明控制信息的内容。

34. PKI public key infrastructure 公钥基础设施

公钥基础设施(Public Key Infrastructure, PKI)主要存在于公钥密码学中。在 PKI 系统中, 由证书认证机构(Certification Authority, CA)签发数字证书、绑定 PKI 用户的身份信息和公钥。 PKI 依赖方(Relying Party)预先存储有自己所信任的根 CA 自签名证书,,用来验证与之通信的 PKI 用户的证书链,,从而可信地获得该用户的公钥、用于各种安全服务。发展历程如下:

- 1978 年, L. Kohnfelder 首次提出证书的概念;

- 1988 年,第一版本的 X.509 标准推出,发展至 2005 年的版本 3 标准;

- 1995 年,IETF 成立 PKIX 工作组,将 X.509 标准用于 Internet

- 2013 年,,IETF PKIX 工作组结束工作任务

35. RFID radio-frequency identification 射频识别

射频识别是一种通信技术,可通过无线电信号识别特定目标并读写相关数据。

一套完整RFID硬件统由Reader与Transponder两部份组成,其原理为由Reader发射一特定频率的无线电波能量给Transponder,用以驱动Transponder电路将內部的ID Code送出,由Reader接收此ID Code。

36. RSA Rivest–Shamir–Adleman

RSA属于非对称加密算法。RSA公钥密码算法中有两个密钥:公钥和私钥。如果用公钥进行加密,只有用对应的私钥才能解密;如果用私钥进行签名,只有用对应的公钥才能验签。

RSA加密算法的实现过程:

- 甲方生成一对RSA密钥并将其中一个作为公钥向其他方公开;

- 得到该公钥的乙方使用该密钥对机密信息进行加密后发送给甲方;

- 甲方再用自己的另一个专用密钥对加密后的信息进行解密。

37. SIM subscriber identity module 用户识别模块

就是通常所说的手机里面的SIM卡。实际上,SIM卡是一个装有微处理器的芯片卡。也就是,SIM卡里有个CPU!除了CPU之外,SIM卡上面还有程序存储器ROM、工作存储器RAM、数据存储器EEPROM,以及串行通信单元。类比一台计算机有CPU、ROM、RAM、I/O设备,所以说,一个SIM卡,基本上就是一个微型计算机了。

在SIM卡上,存储了我们手机用户的信息,如下:

1、由SIM卡生产厂商存入的系统原始数据。

2、由移动运营商在将卡发放给用户时注入的网络参数和用户数据。包括鉴权和加密信息、算法、参数。

3、由用户自己存入的数据。比如,短消息、通讯录、话费记数等。

4、用户在用卡过程中自动存入和更新的网络接续和用户信息类数据。包括最近一次位置登记时的位置信息,临时移动用户号(TMSI)等。

38. SSL Secure Socket Layer 安全套接层

SSL类似传输层安全(Transport Layer Security,TLS)是为网络通信提供安全及数据完整性的一种安全协议。如今被广泛使用,如网页,电子邮件,互联网传真,即时消息和VoIP电话。其中网站是通过使用TLS来保护WEB浏览器与服务器之间的通信安全。

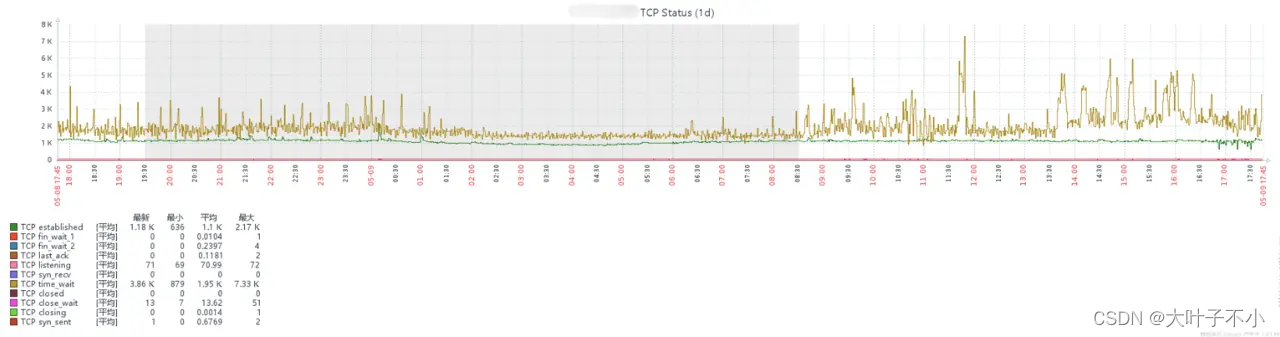

39. TCP Transmission Control Protocol 传输控制协议

TCP工作在网络OSI的七层模型中的第四层——传输层,IP在第三层——网络层,ARP 在第二层——数据链路层.

40. TDD time-division duplex 时分双工

时分双工是利用时间分隔多工技术来分隔传送及接收的信号,也就是信号频率一样。与之相反的是FDD(频分双工)。

41. TLS transport layer security 传输层安全

与第38条的SSL类似。

![【无标题】[广东省大学生攻防大赛 2022]pyre](https://img-blog.csdnimg.cn/direct/777d220aa8634c29b482beed71faebb8.png)

![[每周一更]-(第41期):深入探索docker的部署方式docker-compose](https://img-blog.csdnimg.cn/direct/ca4985878d4d44fb8af88b4448c2639a.jpeg#pic_center)