中间件安全:Weblogic 漏洞.(使用工具可以利用多种类型漏洞)

WebLogic 是美国 Oracle 公司出品的一个 application server,确切的说是一个基于 JAVA EE 架构的中间件,WebLogic 是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的 Java 应用服务器。将 Java 的动态功能和 Java Enterprise 标准的安全性引入大型网络应用的开发、集成、部署和管理之中。

目录:

中间件安全:Weblogic 漏洞.(使用工具可以利用多种类型漏洞)

靶场准备:Web安全:Vulfocus 靶场搭建.(漏洞集成平台)_vulfocus靶场搭建-CSDN博客

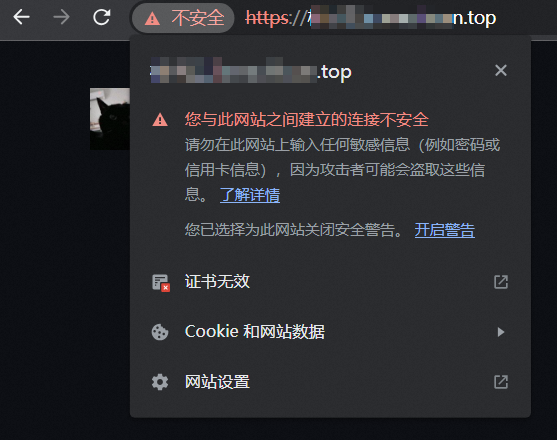

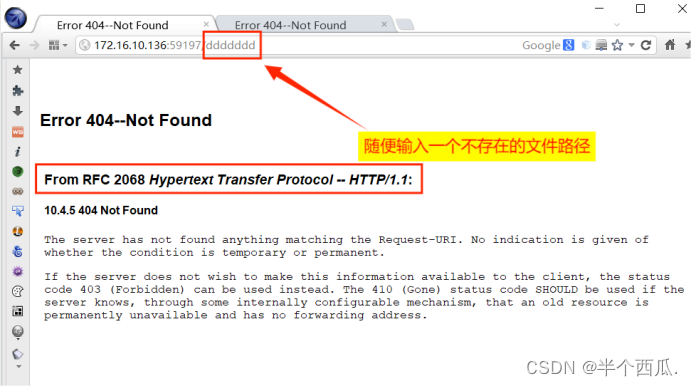

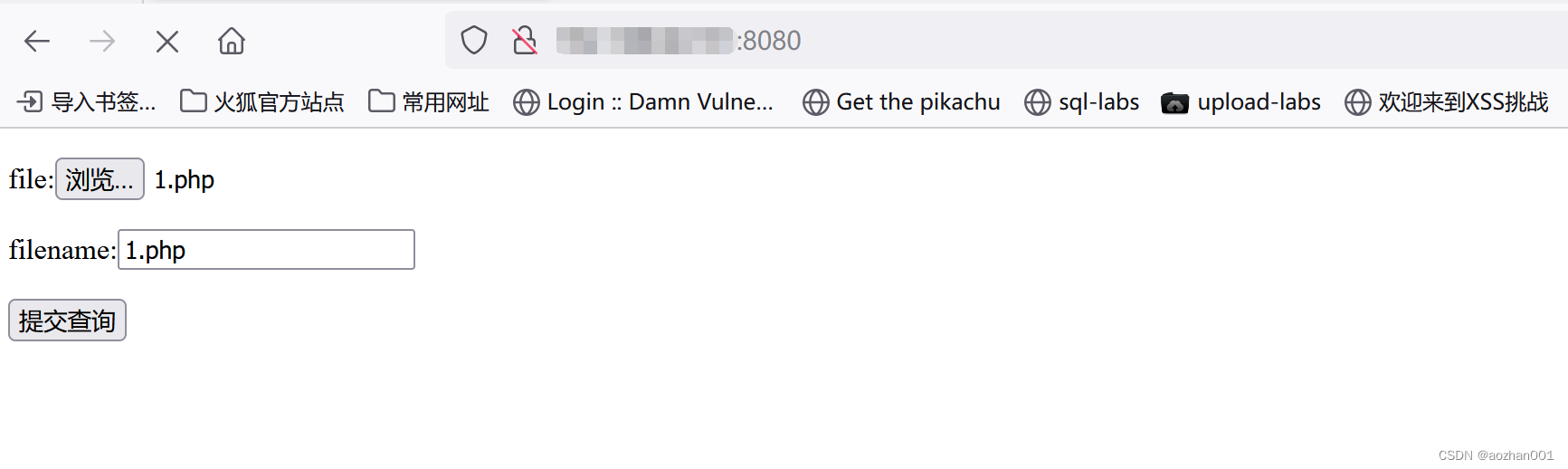

第一步:判断 这个网站使用的是 Weblogic 中间插件.

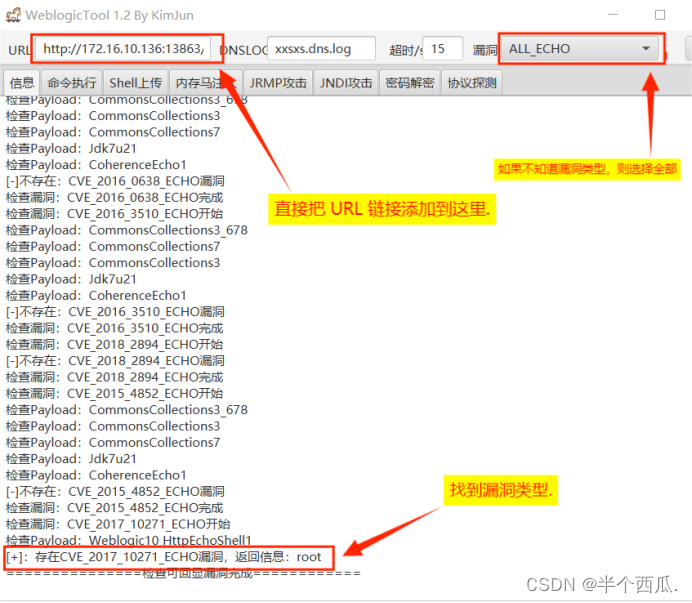

第二步:使用 Weblogic 漏洞利用工具 ,把 URL 链接添加进去 进行检测.

第一步:判断 这个网站使用的是 Weblogic 中间插件.【一样的测试方法】

第二步:使用 Weblogic 漏洞利用工具 ,把 URL 链接添加进去 进行检测.【一样的测试方法】

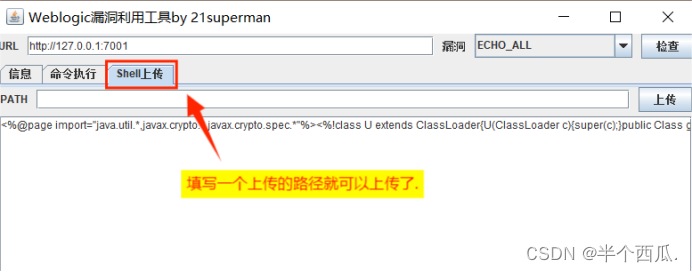

第四步:可以测试 shell 上传.【一般测试的话,尽量不要上传后门.】

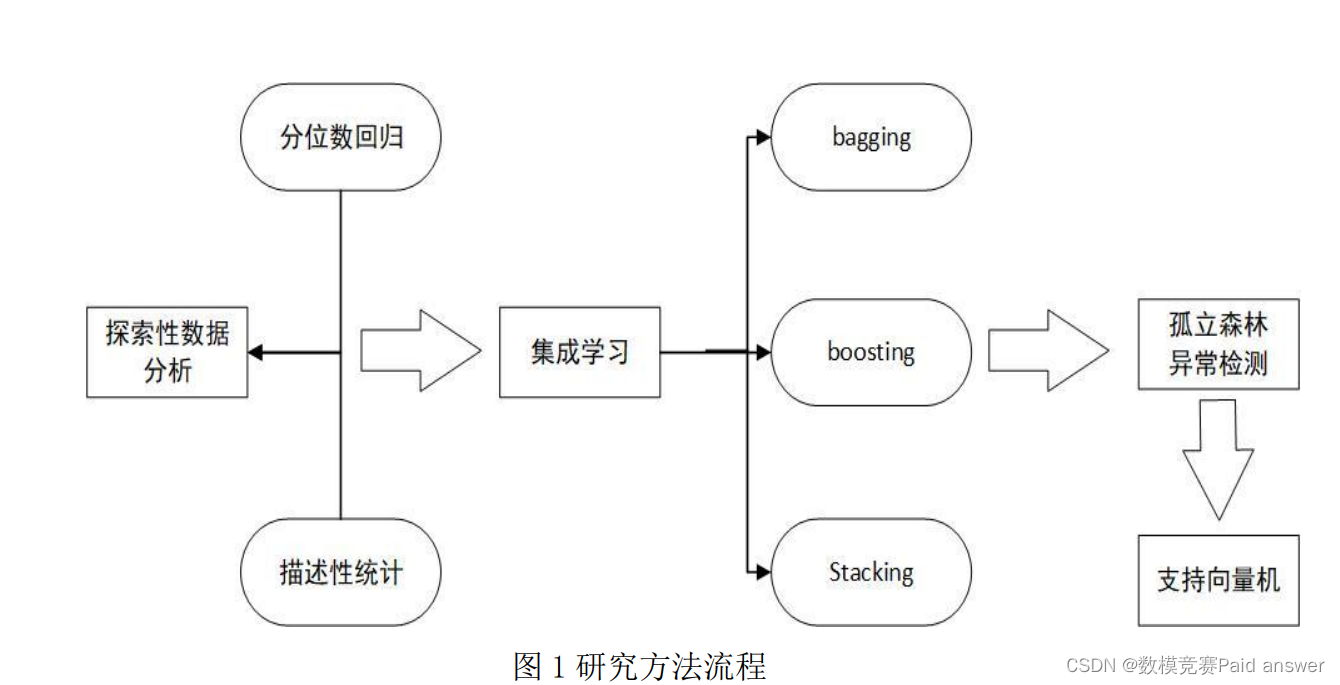

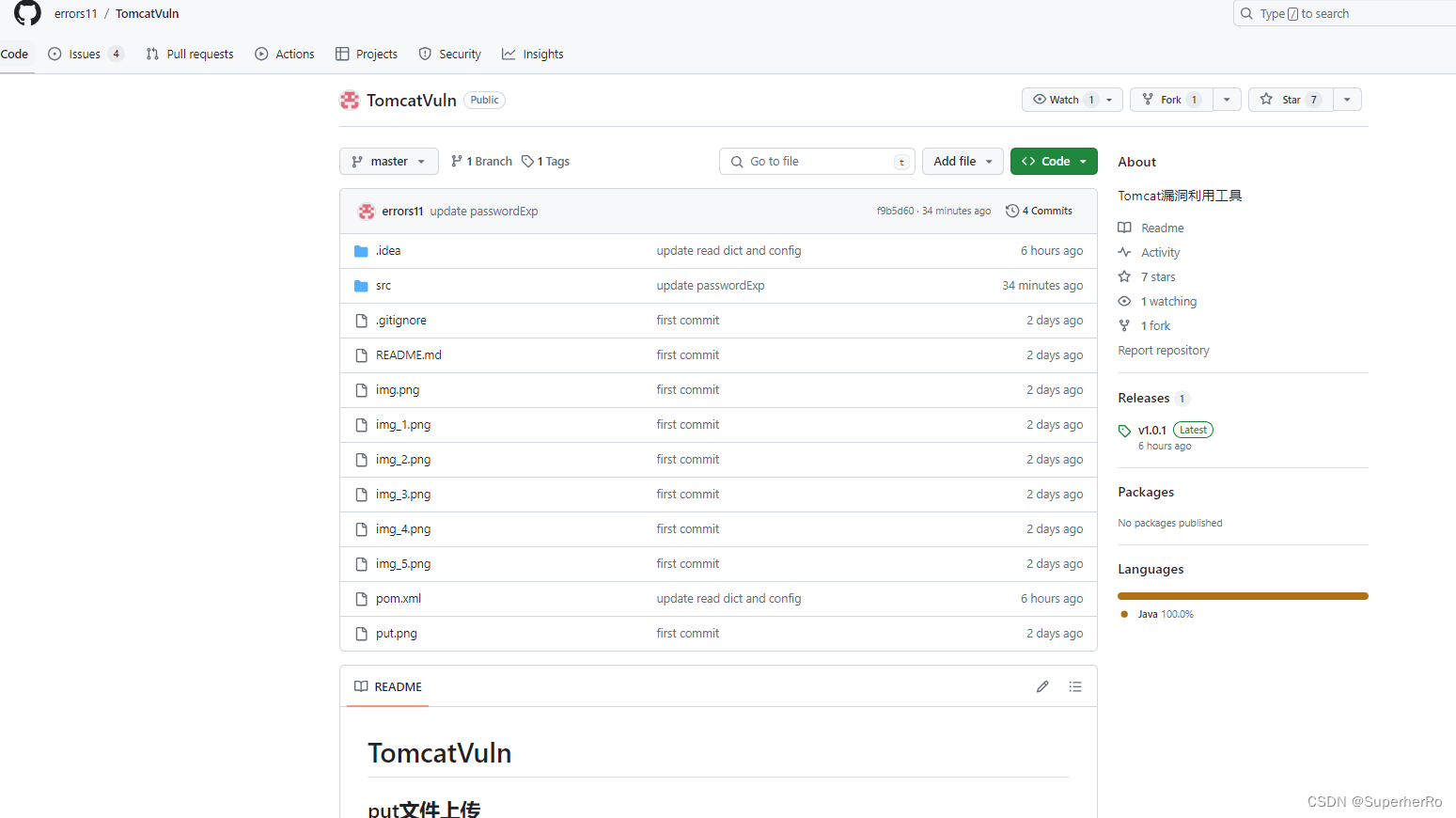

可测试的漏洞版本:

默认端口:7001

工具包含可以测试漏洞版本: CVE_2020_2551 (IIOP反序列化漏洞)

CVE_2016_0638 (反序列化)

CVE_20119_2729 (反序列化远程代码执行漏洞)

CVE_2018_2894 (任意文件上传漏洞)

CVE_2015_4852 (T3反序列化)

CVE_2020_2555 (反序列化远程命令执行)

CVE_2016_3510 (反序列化)

CVE_2017_10271 (XMLDecoder 远程代码执行漏洞)

CVE_2018_3252 (RCE反序列化漏洞分析)

CVE_2019_2725 (xmldecoder反序列化漏洞)

CVE_2018_2628 (T3协议反序列化)

CVE_2017_3248 (反序列化漏洞)

CVE_2018_2893 (反序列化漏洞)

CVE_2018_3245 (远程代码执行漏洞)

CVE_2020_2551_NOECHO (IIOP反序列化漏洞)

CVE_2020-2551 (IIOP反序列化漏洞)

CVE_2020-2555 (反序列化远程命令执行漏洞)

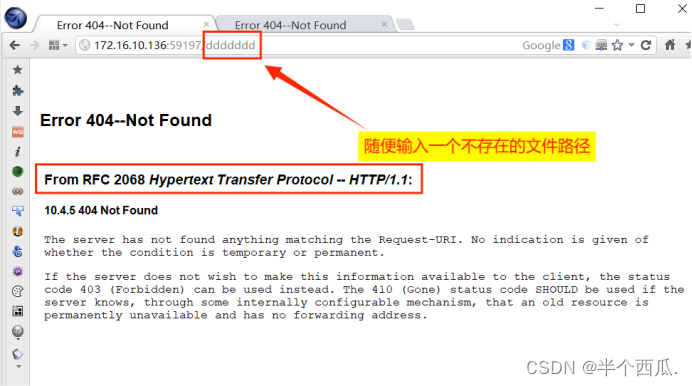

CVE_2020-2883 (远程代码漏洞)判断 网站是不是使用 Weblogic 中间件.

如果是使用这个中间件,则会这些字眼.

From RFC 2068 Hypertext Transfer Protocol

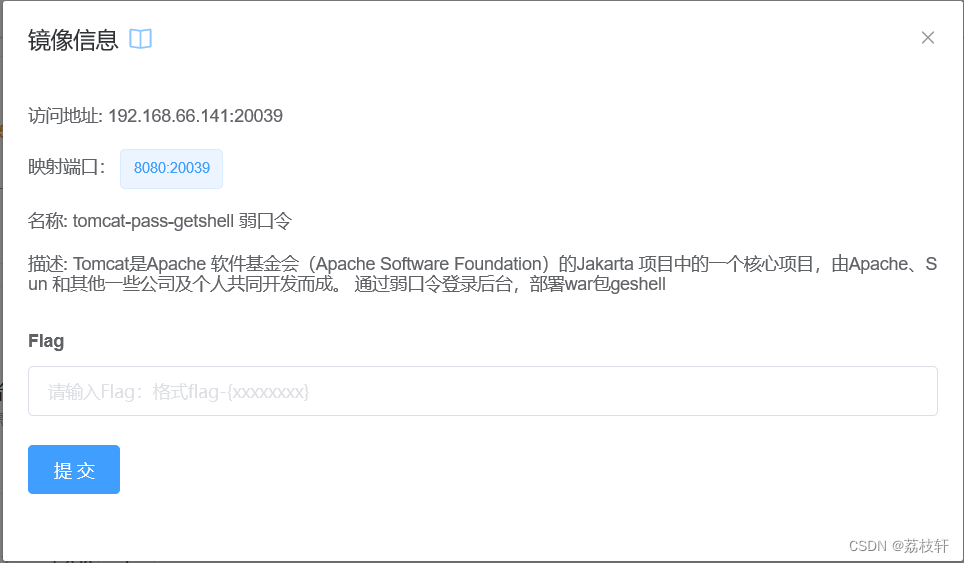

漏洞靶场:

靶场准备:Web安全:Vulfocus 靶场搭建.(漏洞集成平台)_vulfocus靶场搭建-CSDN博客

漏洞测试【一】:

这个漏洞可以直接使用工具测试就好了.(简单容易上手)

工具:Weblogic 漏洞利用工具. 第一步:判断 这个网站使用的是 Weblogic 中间插件.

第二步:使用 Weblogic 漏洞利用工具 ,把 URL 链接添加进去 进行检测.

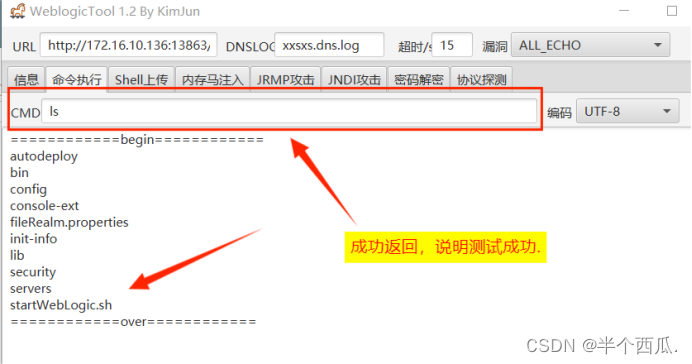

第三步:找到漏洞 进行测试漏洞的存在.

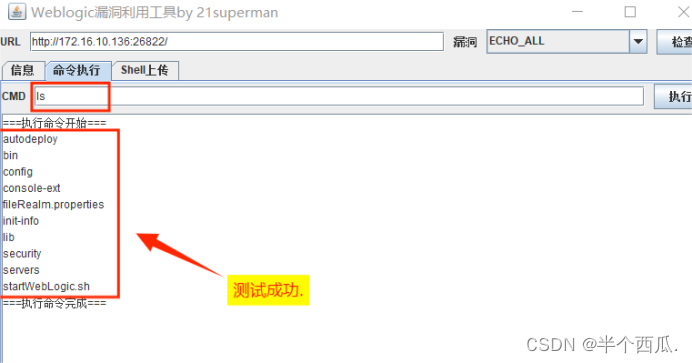

漏洞测试【二】:

第一步:判断 这个网站使用的是 Weblogic 中间插件.【一样的测试方法】

第二步:使用 Weblogic 漏洞利用工具 ,把 URL 链接添加进去 进行检测.【一样的测试方法】

第三步:找到漏洞 进行测试漏洞的存在性.【一样的测试方法】

第四步:可以测试 shell 上传.【一般测试的话,尽量不要上传后门.】

![DPtech SSL VPN Service任意文件读取漏洞复现 [附POC]](https://img-blog.csdnimg.cn/direct/101e53b5cc2444ce95bfca8bab264581.png)