https://mp.weixin.qq.com/s/K7Xv-72TaJ9KGBCUJqqJcA

https://mp.weixin.qq.com/s/u-BmmCyTPlh_wCMrkzaFkw

账户安全排查

https://blog.csdn.net/qq_55675216/article/details/125171539

net user 查看用户

net user username 查看用户登录情况

lusrmgr.msc 打开本地用户和组 或者 [控制面板]->[用户账户]。确保只有授权用户拥有系统访问权限,及时禁用或删除未授权的用户账号,以防止未经授权的访问。

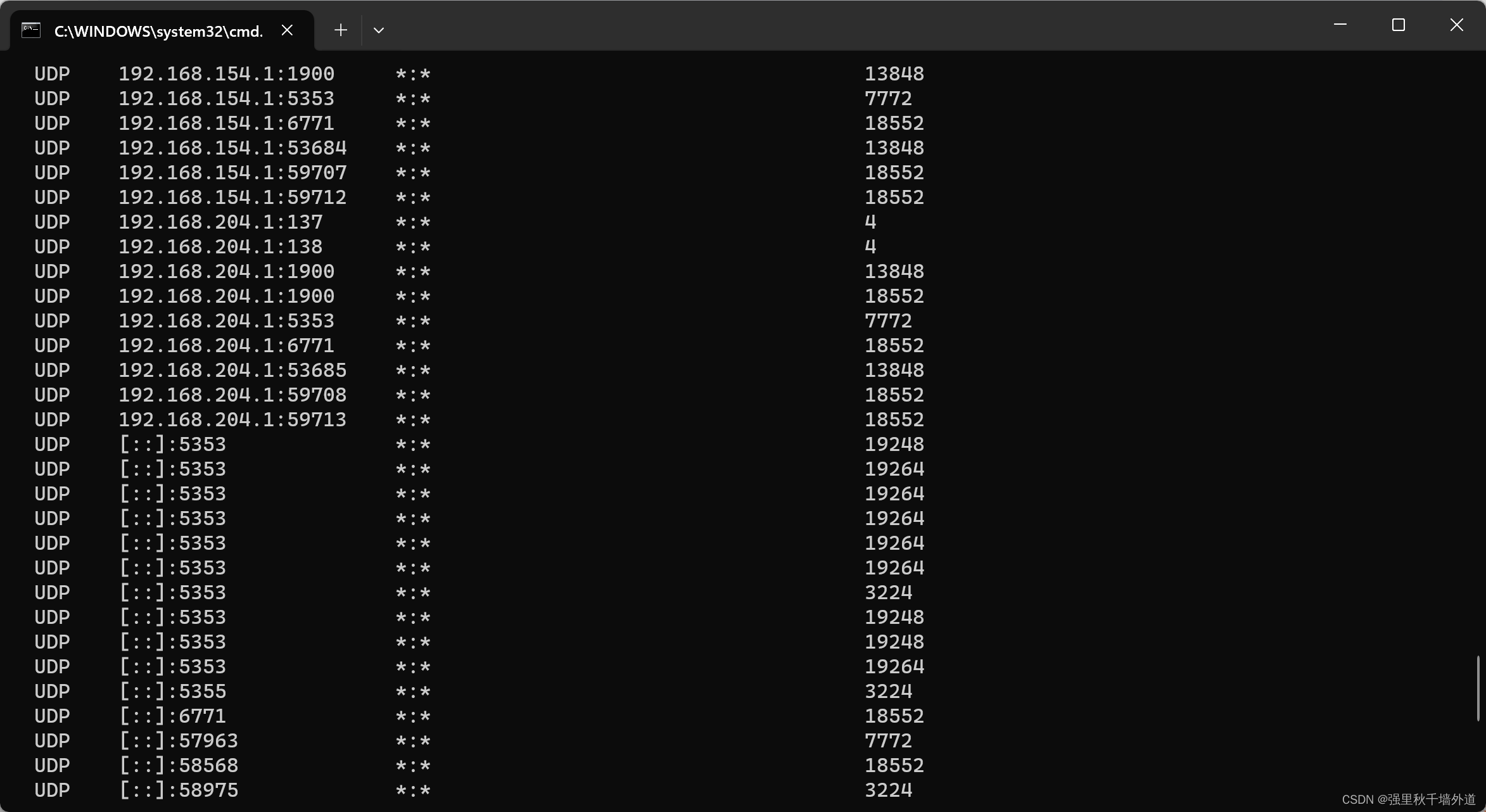

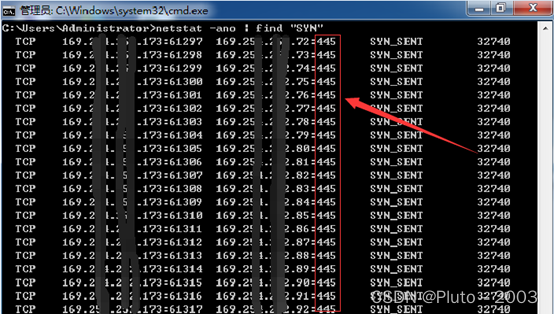

端口、进程、服务和启动项

端口进程

查看目前连接:

netstat -ano

一般是查看已经成功建立的连接:

netstat -ano | findstr "ESTABLISHED"

根据pid定位程序名称

tasklist | findstr "pid"

/svc参数用于显示与每个进程相关联的服务信息。

tasklist /svc | findstr pid

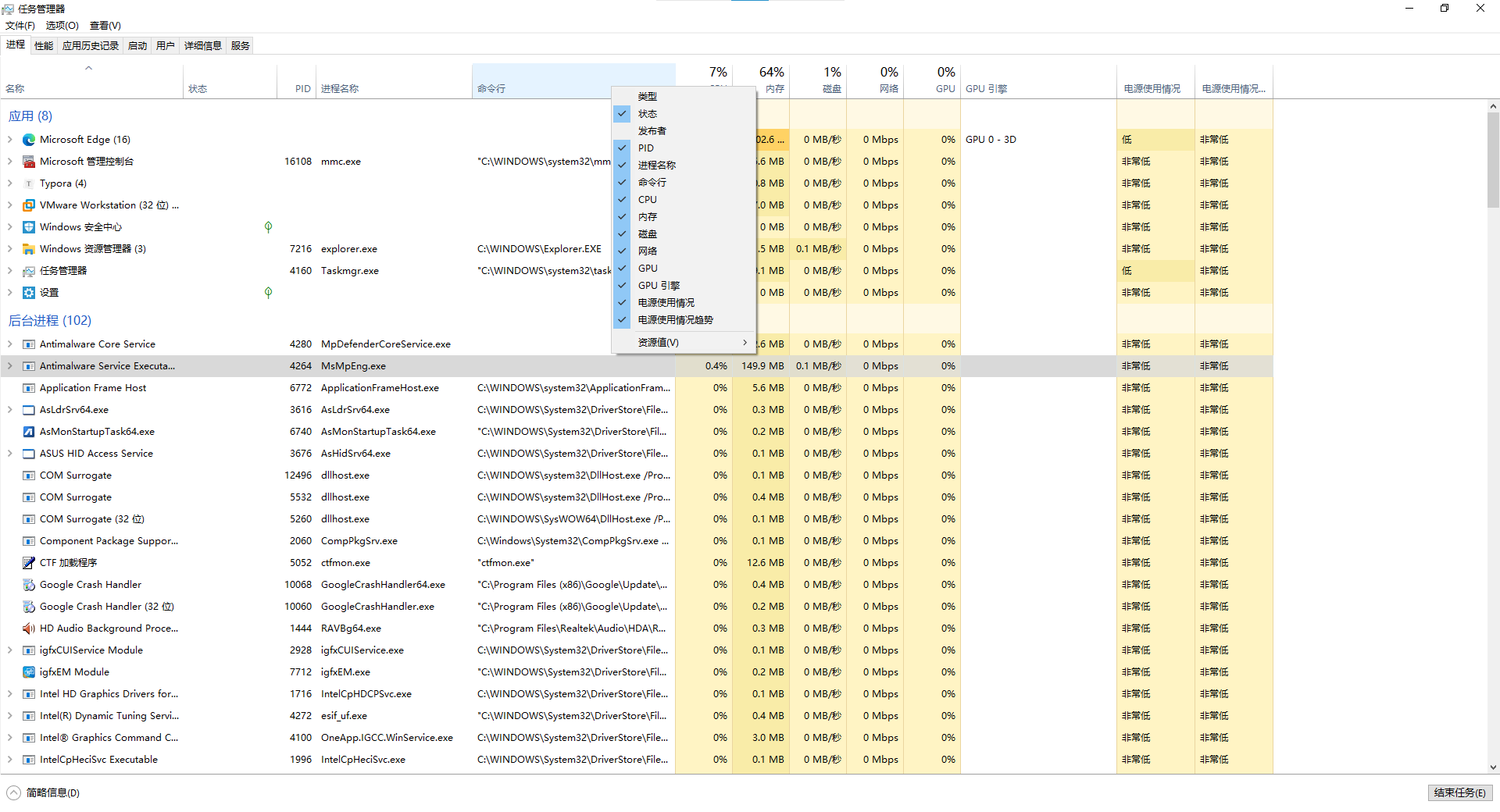

根据wmic process获取进程的全路径[任务管理器也可以定位到进程路径]

wmic process | findstr [进程名称]

利用wmic查看进程执行时的命令

Wmic process where name='irefox.exe' get name,Caption,executablepath,CommandLine ,processid,ParentProcessId /value

msinfo32,使用系统信息工具查看系统进程信息,排查可疑进程。也可以借助进程管理工具如Process Explorer,进一步检查系统进程

服务

查看系统服务:

services.msc

关闭服务:

sc stop [服务名称]

删除服务:

sc delete [服务名称]

启动项

msconfig

查看注册表是否有异常启动项

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

计划任务

- C:\Windows\System32\Tasks

C:\Windows\SysWOW64\Tasks

C:\Windows\tasks\ - taskschd.msc

- schtasks

- at

- gpedit.msc

- 计算机管理->计划任务

- 1、HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tasks

2、HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree

删除任务计划

建议删除任务计划时以管理员登录

schTasks /Delete /TN 任务计划名称

隐藏计划任务创建

https://blog.csdn.net/weixin_44893633/article/details/136168138

创建一个普通计划任务

schtasks /create /TN Calc /SC MINUTE /MO 3 /TR "c:\windows\system32\calc.exe" /U Administrator /F

/TN taskname 以路径\名称形式指定

对此计划任务进行唯一标识的字符串。

/SC schedule 指定计划频率。

有效计划任务: MINUTE、 HOURLY、DAILY、WEEKLY、MONTHLY, ONCE,

ONSTART, ONLOGON, ONIDLE, ONEVENT.

/MO modifier 改进计划类型以允许更好地控制计划重复

周期。

/TR taskrun 指定在这个计划时间运行的程序的路径

和文件名。

/F 如果指定的任务已经存在,则强制创建

任务并抑制警告。

/RU username 指定任务在其下运行的“运行方式”用户

帐户(用户上下文)。

此时我们可以通过删除注册表HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\下的SD记录,隐藏计划任务。

reg delete "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\Calc" /v SD /f

隐藏计划任务的检测和清除

1、查看恶意进程父进程是否为计划任务进程,计划任务进程一般为svchost.exe -k netsvcs:

2、查看日志文件Microsoft-Windows-TaskScheduler%4Operational.evtx中事件ID 200/201/102关于计划任务的执行和完成情况:

3、检查在C:\windows\system32\Tasks下是否存在执行恶意文件的计划任务配置文件,有的话提取相关证据后删除

4、检查注册表如下2个键:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tasks

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree

在Tree下面找到恶意计划任务名称后,根据ID的值在TaskCache\Tasks下面找实际的配置数据。提取相关证据后删除上面2个记录。

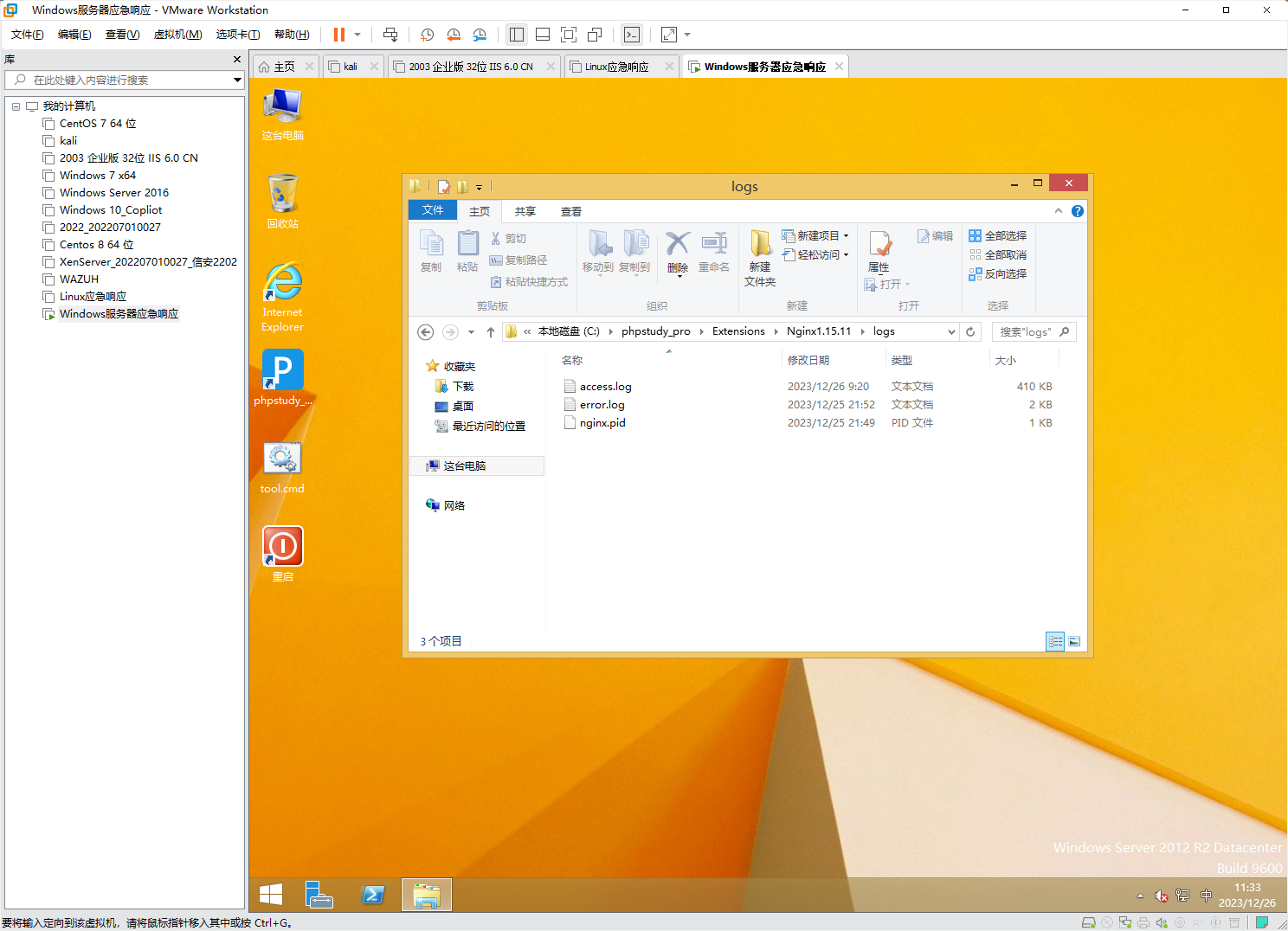

异常文件

1、临时文件夹

各个盘下的temp(tmp)相关目录(windows产生的临时文件)下查看有无异常文件

2、最近文件

查看最近打开的文件,运行窗口中输入"%UserProfile%\Recent"

3、查看C:\Documents and Settings,C:\Users下是否存在可疑用户或文件

4、查看浏览器浏览记录

5、修改时间在创建时间之前的为可疑文件

6、查看回收站

日志

eventvwr.msc

操作系统日志

登录成功的所有事件:

LogParser.exe -i:EVT –o:DATAGRID “SELECT * FROM c:\Security.evtx where EventID=4624″

指定登录时间范围的事件:

LogParser.exe -i:EVT –o:DATAGRID “SELECT * FROM c:\Security.evtx where TimeGenerated>’2018- 06-19 23:32:11′ and TimeGenerated<’2018-06-20 23:34:00′ and EventID=4624″

提取登录成功的用户名和IP:

LogParser.exe -i:EVT –o:DATAGRID “SELECT EXTRACT_TOKEN(Message,13,’ ‘) as EventType,TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,’|') as Username,EXTRACT_TOKEN(Message,38,’ ‘) as Loginip FROM c:\Security.evtx where EventID=4624″

登录失败的所有事件:

LogParser.exe -i:EVT –o:DATAGRID “SELECT * FROM c:\Security.evtx where EventID=4625″

系统历史开关机记录:

LogParser.exe -i:EVT –o:DATAGRID “SELECT TimeGenerated,EventID,Message FROM c:\System.evtx where EventID=6005 or EventID=6006″

![[笔记]Fluke3563 振动分析仪](https://i-blog.csdnimg.cn/direct/f718e91b210d4014b6e4bf5d971c72ba.png)