1. 上线的方法

- exe上线→开360晶核的情况比较困难

2)白加黑

接下来的讲解就是基于白加黑上线,看如何应对应急

2. 演示

360环境启动

shell whoami →死 -beacon

如何去查杀

看外联:

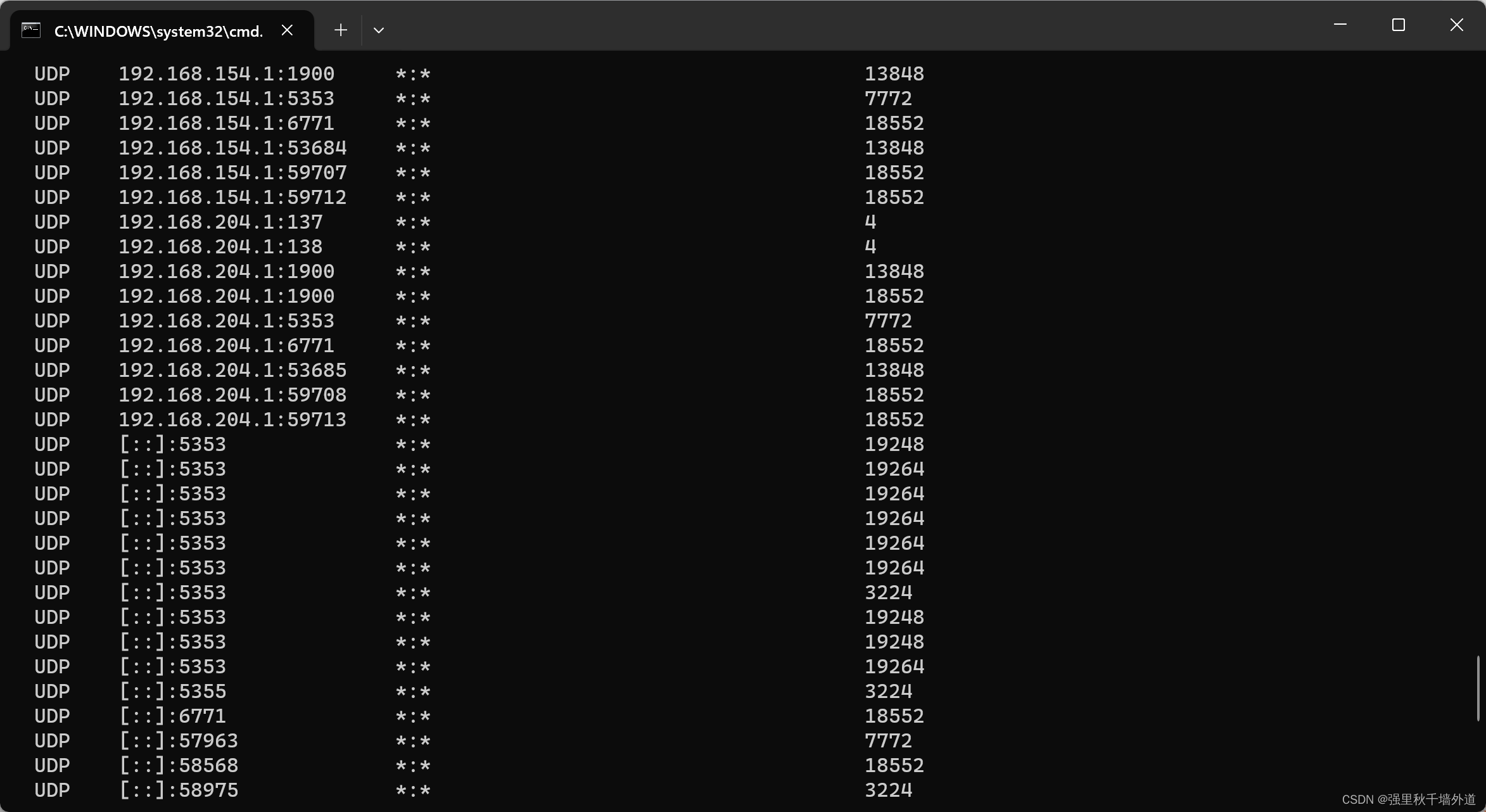

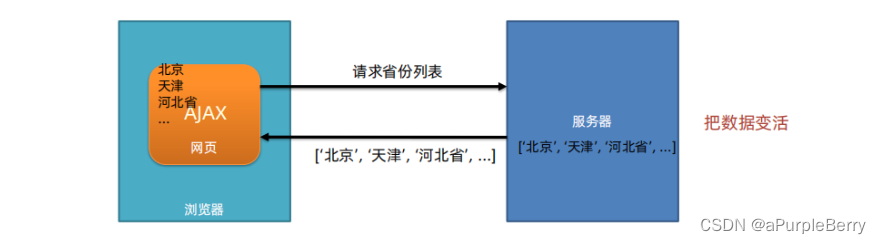

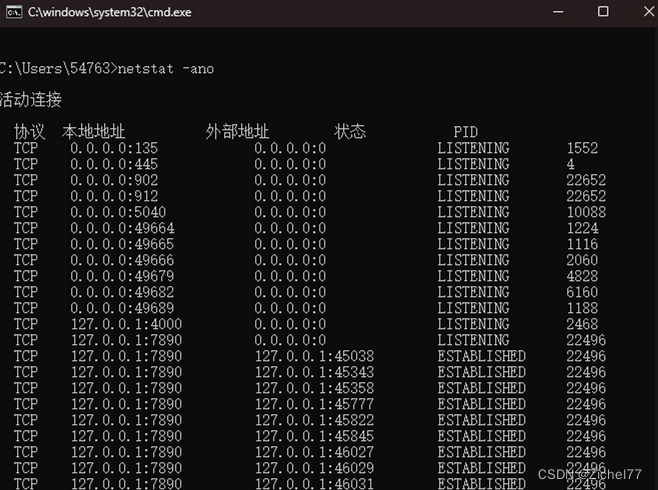

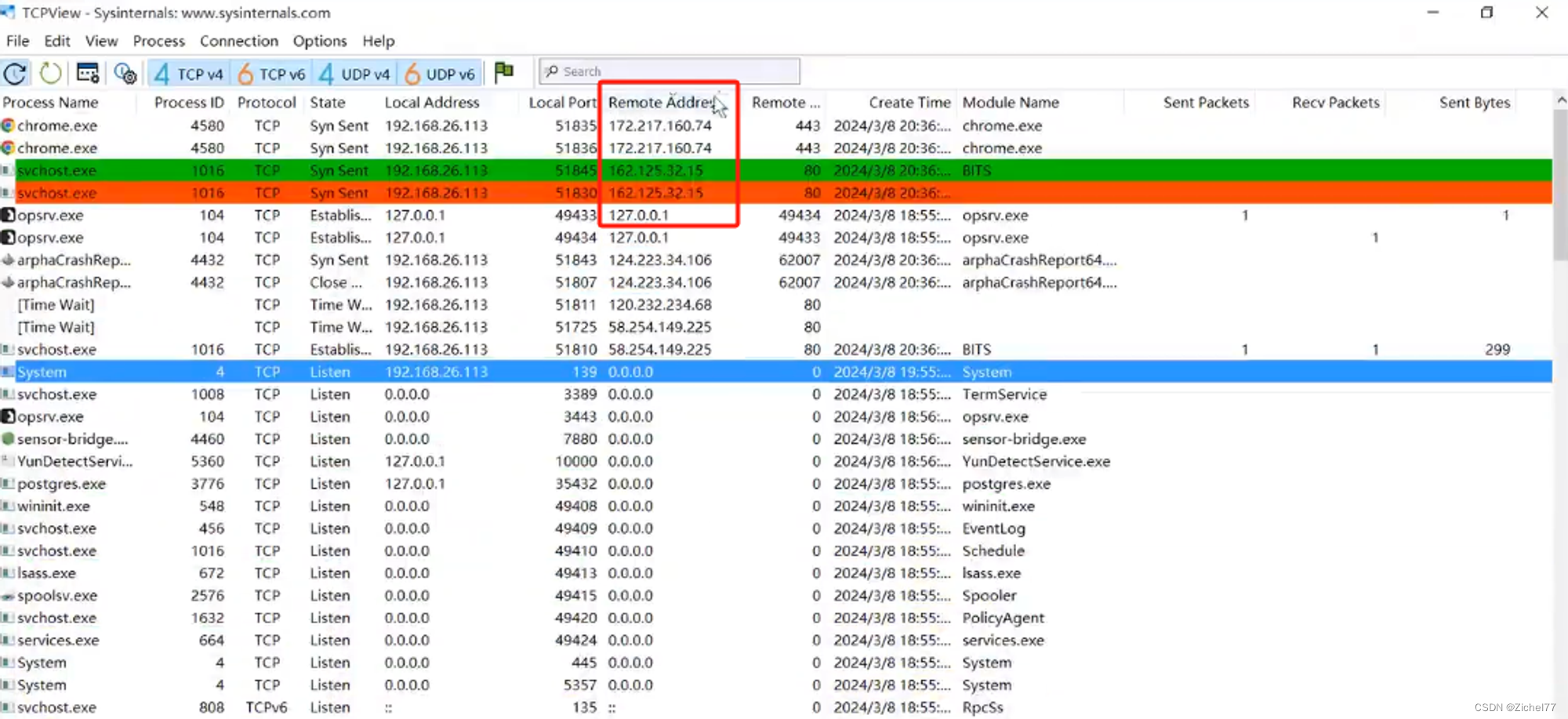

netstat -ano 提取IP

威胁情报api调用→查是否是恶意ip→根据恶意IP对应的pid去查找恶意文件

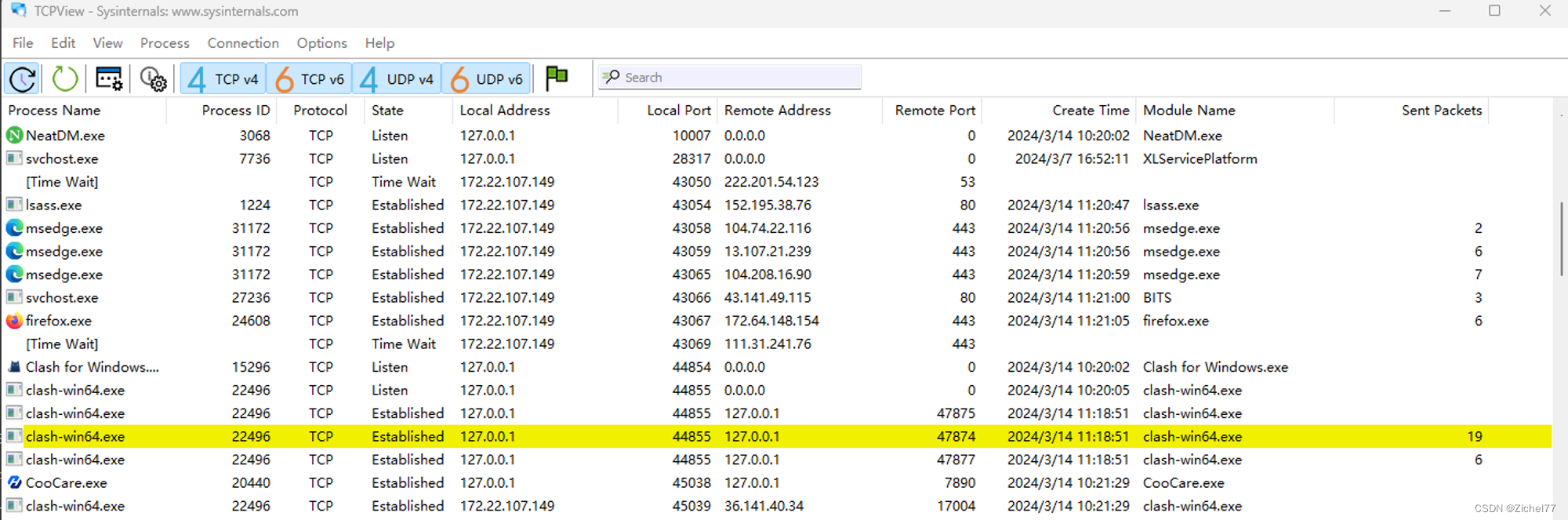

tcp view工具可以很好地用来定位外联→找恶意文件

该工具可以看远程地址端口等

通过看是否有远程外联来判断是否存在进程注入

有的时候找不到会断是因为心跳包的机制

有的时候找不到会断是因为心跳包的机制

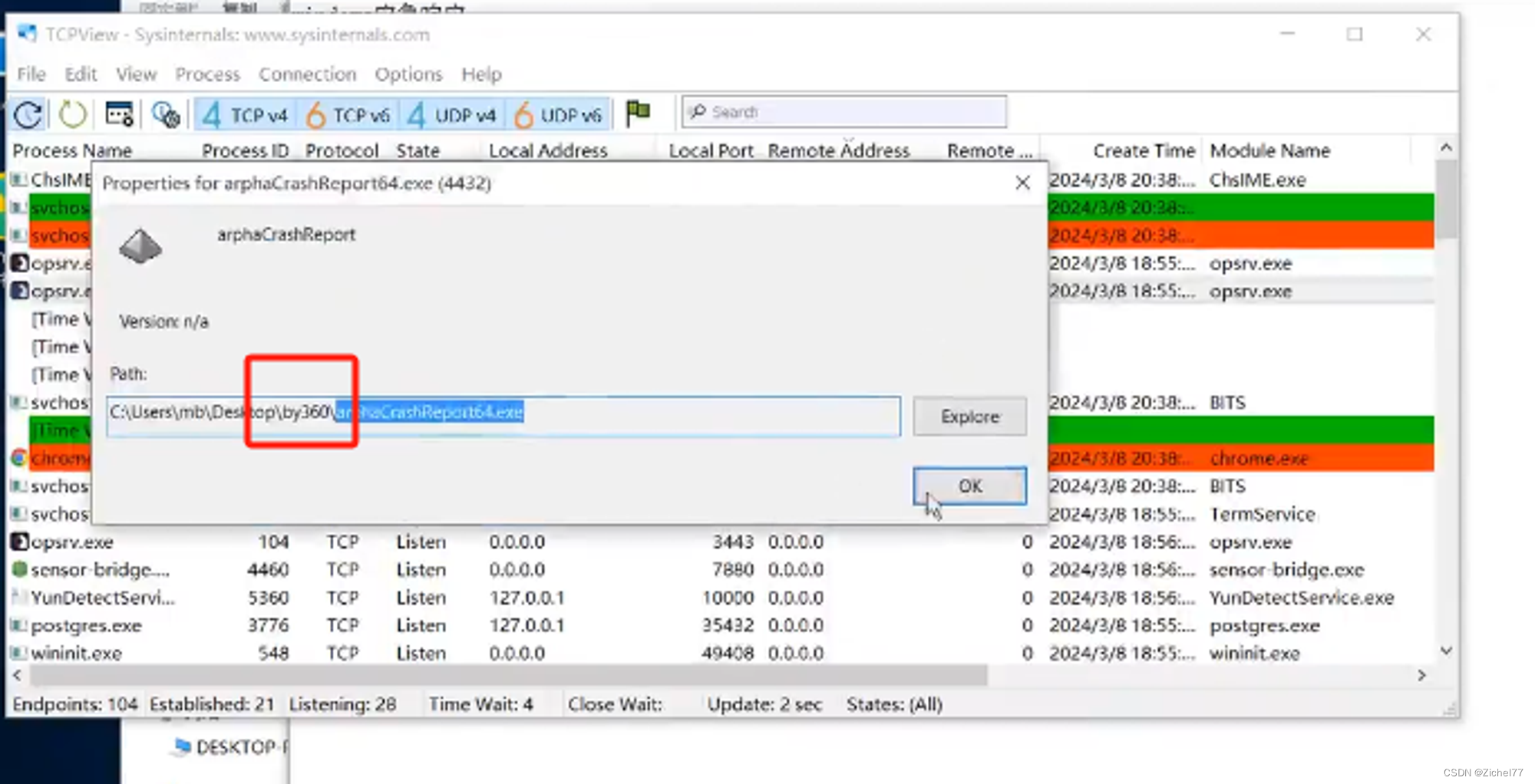

双击打开会发现可疑的目录,找到真实的恶意软件

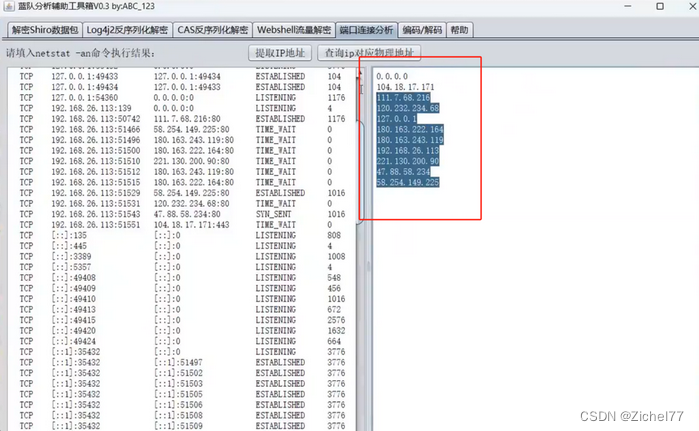

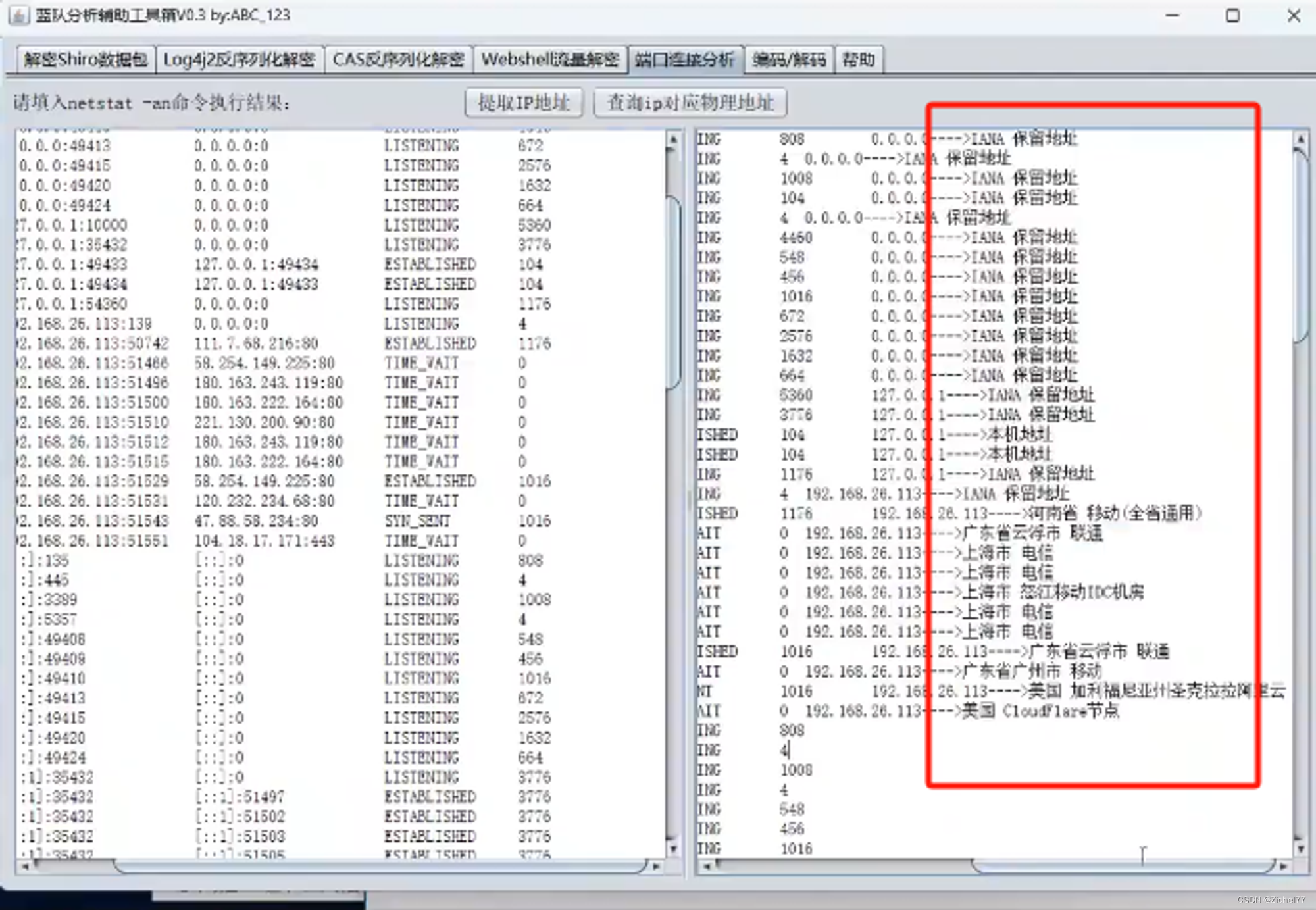

蓝队的工具还能够解析对应的物理地址

蓝队的工具还能够解析对应的物理地址

任务管理器→不推荐,效果甚微,CPU占用并没有很多

360晶核 —ppid注入肯定不行 最好的方式是白加黑 →公开的白 未公开不拦截 →反向隧道 dumplsass白加黑去做

维持权限

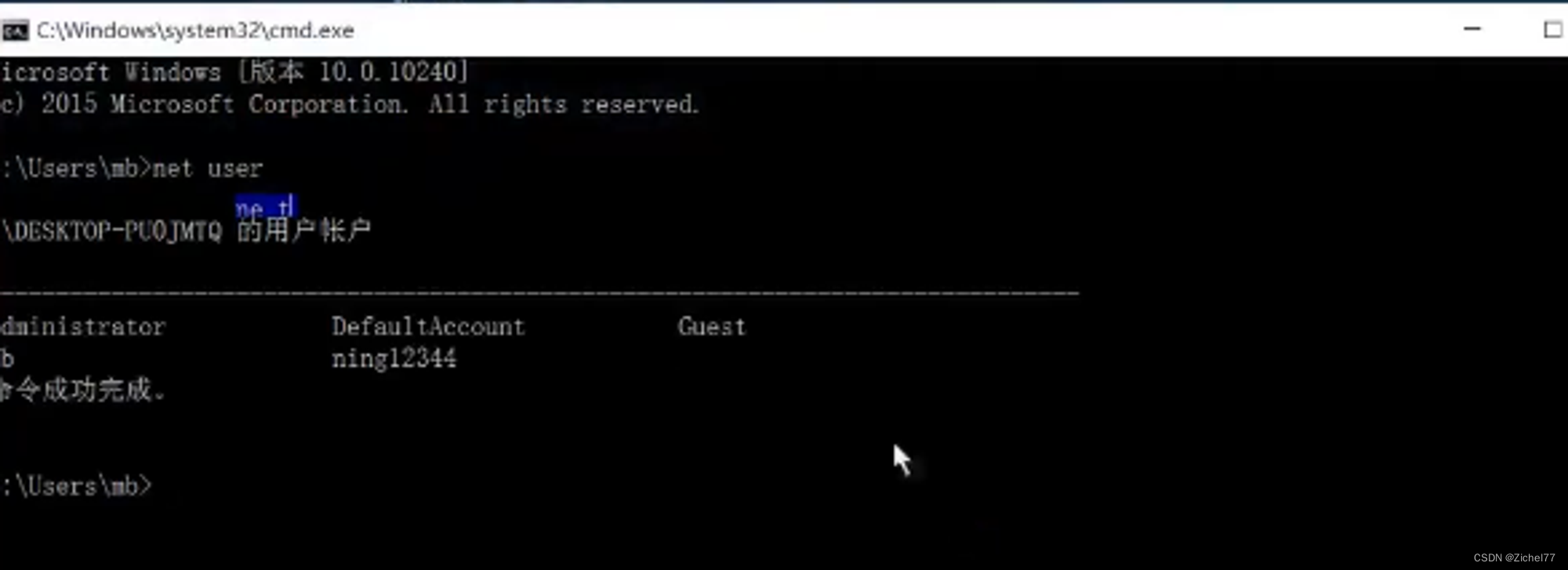

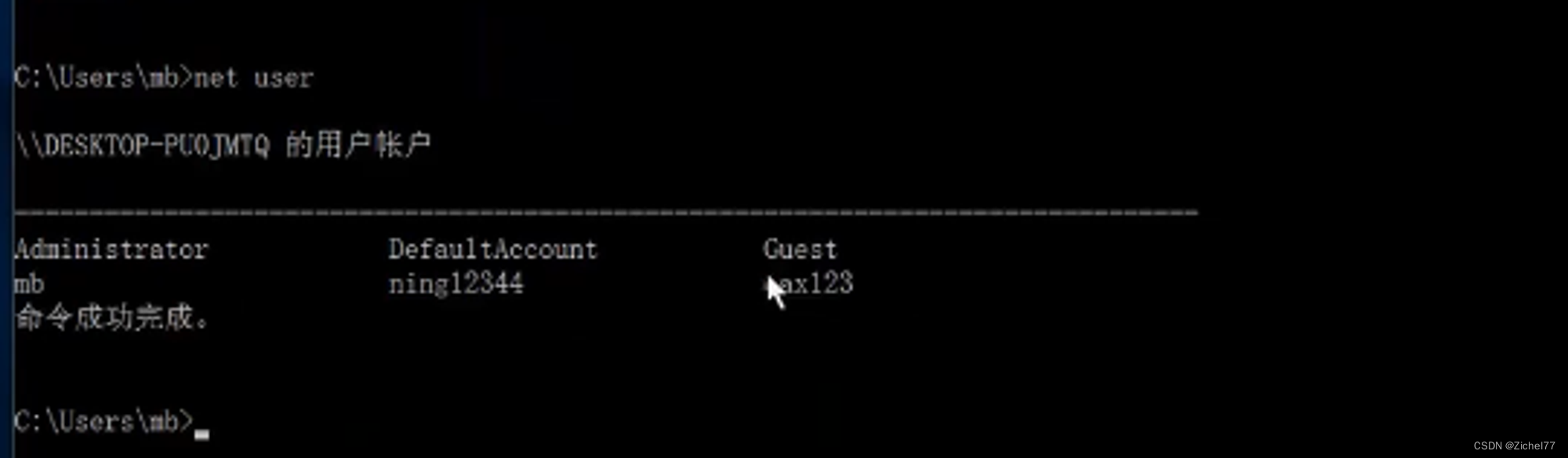

维权:添加用户windowsapi 重写bof,这种方式火绒和360都不会告警

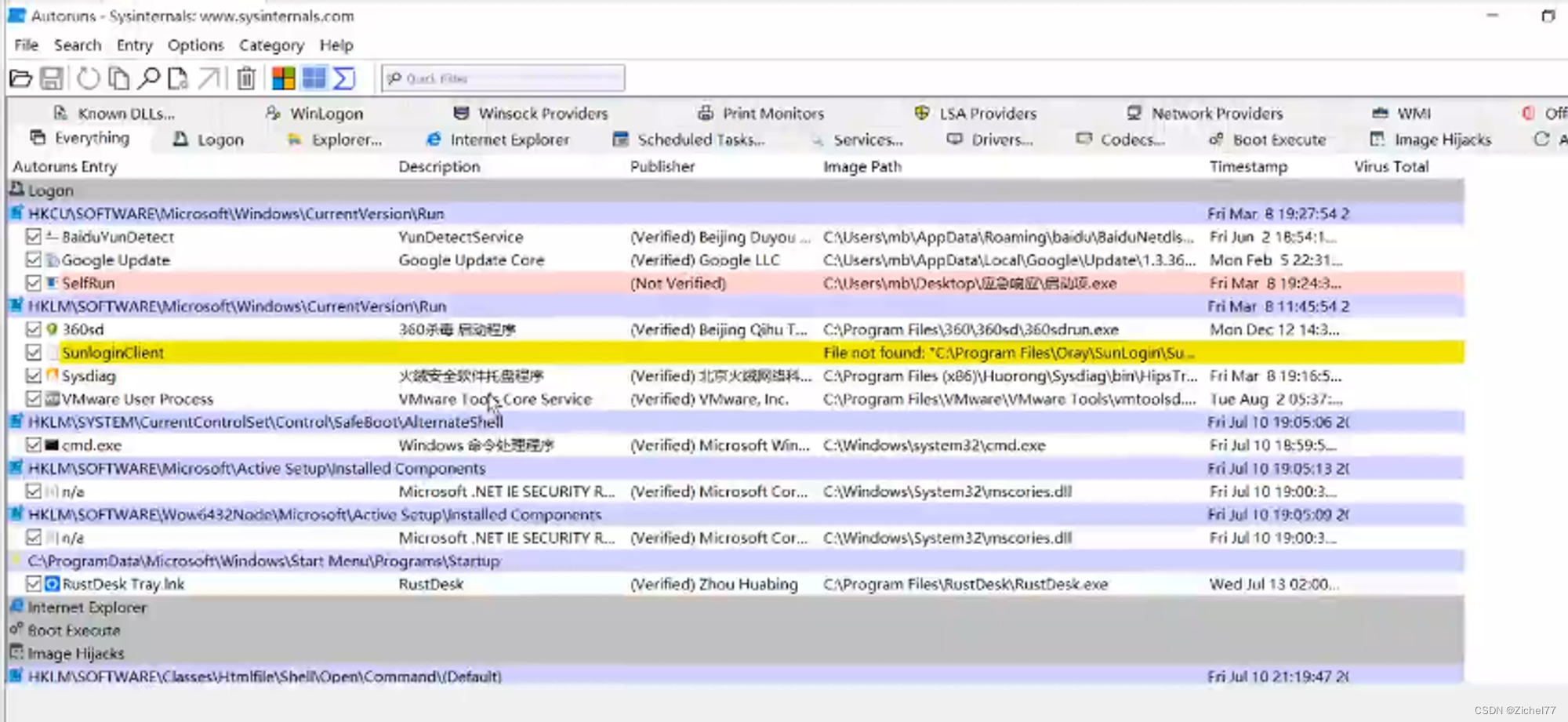

改注册表:360环境→必须是未公开的白,一般不会用这么高深

计划任务:PRC→不会被拦截 dll劫持 白加黑上线 白exe本身就有计划任务更好

启动项:Windowsapi去写,白加黑

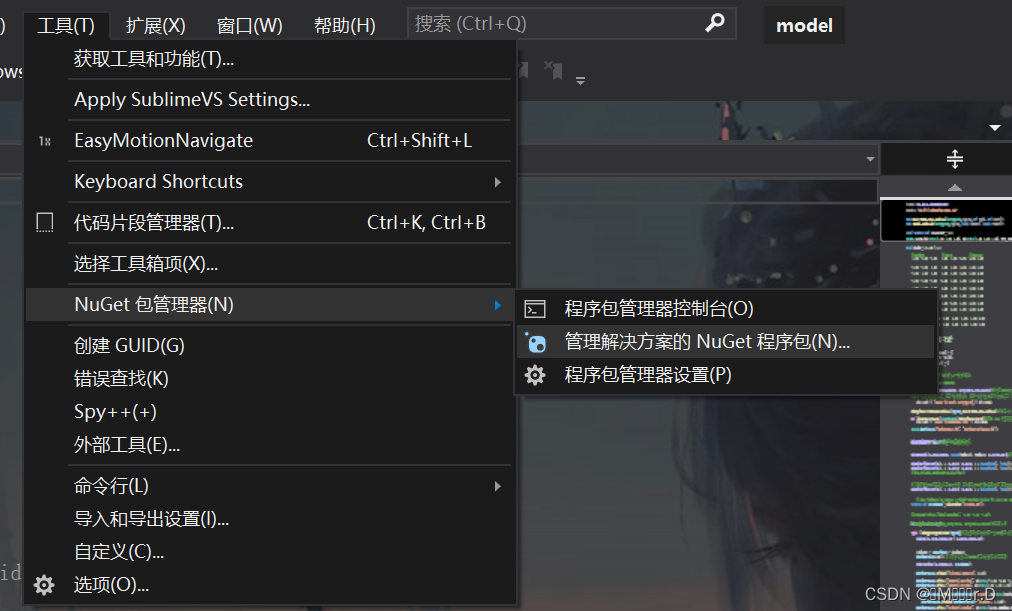

用Autoruns64.exe 火绒来排查注册表和启动项

windows rootkit→驱动

explorer.exe →cmd.exe→whoami.exe

explorer.exe→cmd.exe→土豆。exe→cmd.exe→360会死

explorer.exe→白.exe

3. 内网环境中出现应急事件如何响应

- EDR存在大量内网告警 —防守方如何应急

定位扫描源头,dmz区还是个人PC钓鱼

DMZ区→web为主

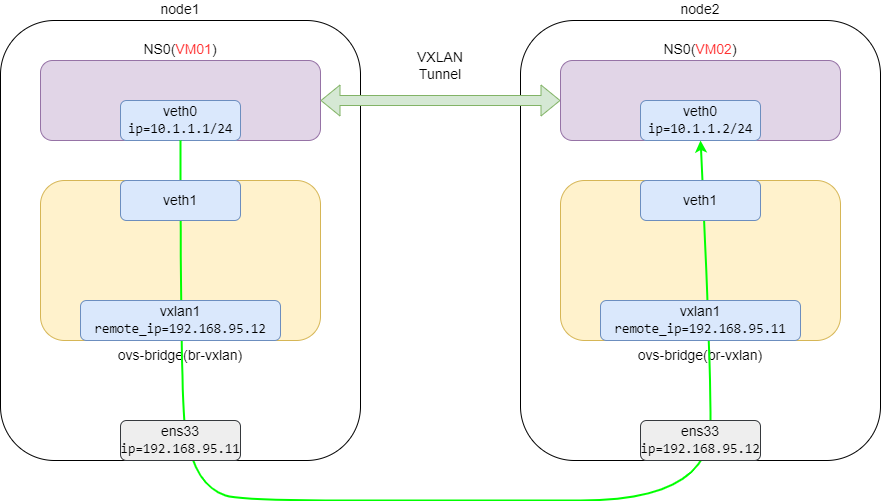

webshell→隧道 有无横向

- 域控被打穿排查哪些

主要是存在后门

需要加固:使用krbtgt的账号hash, 钻石和蓝宝石 acl策略改写 域控伪造 ssp注入 高权限的域用户

委派

- web端192.168.1.2 →192.168.3.4主机CS上线,经过研判发现是真实的,怎么快速应急

内网多网卡机器 通 →web直接能访问 不通→多段跳板