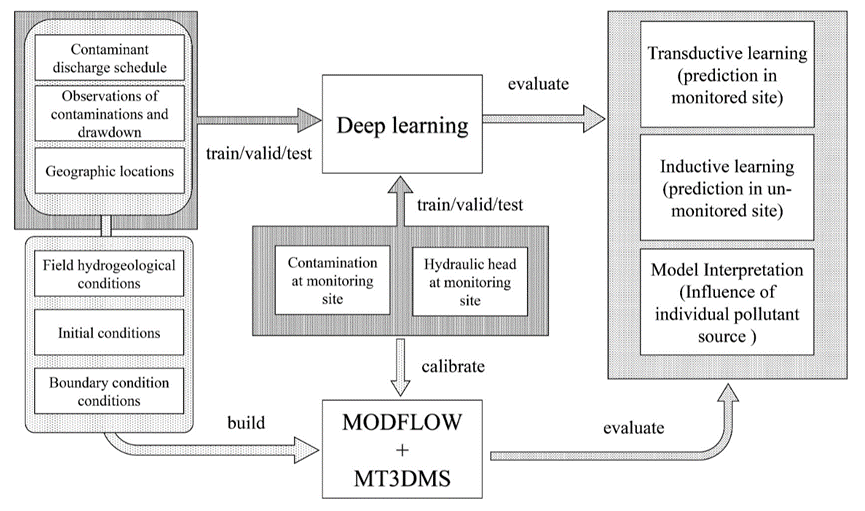

网站是什么工作的?

php写的代码电脑不认识,脚本引擎就是做翻译的,把高级代码翻译为机器语言

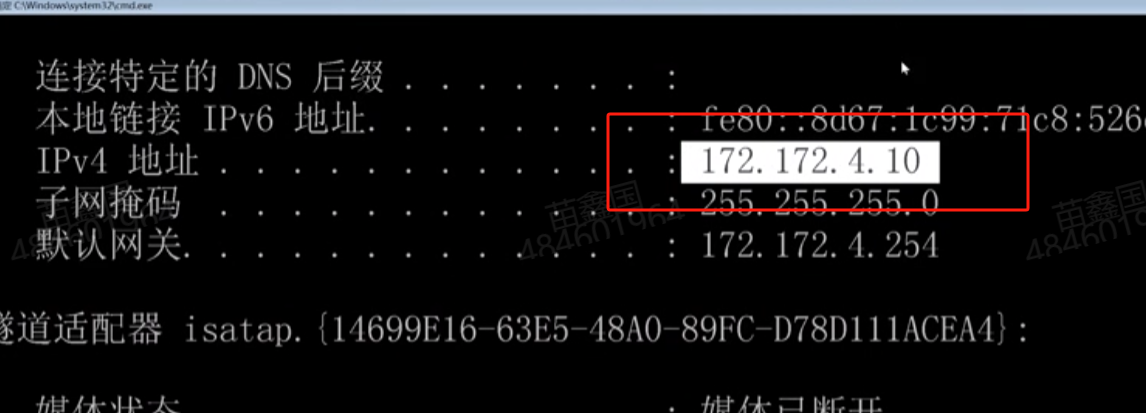

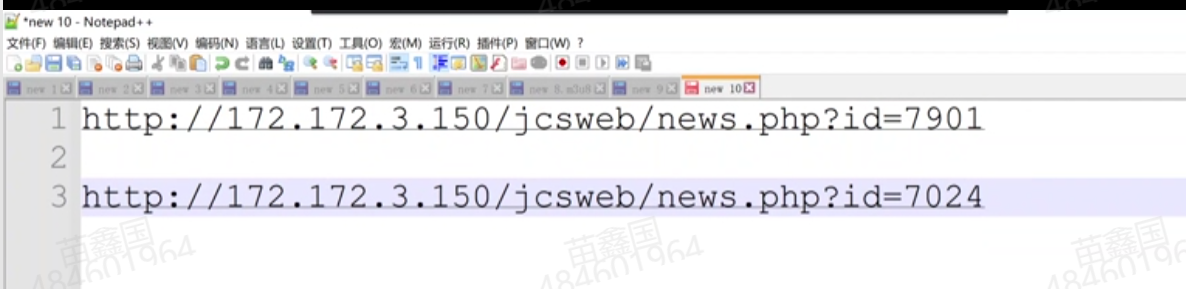

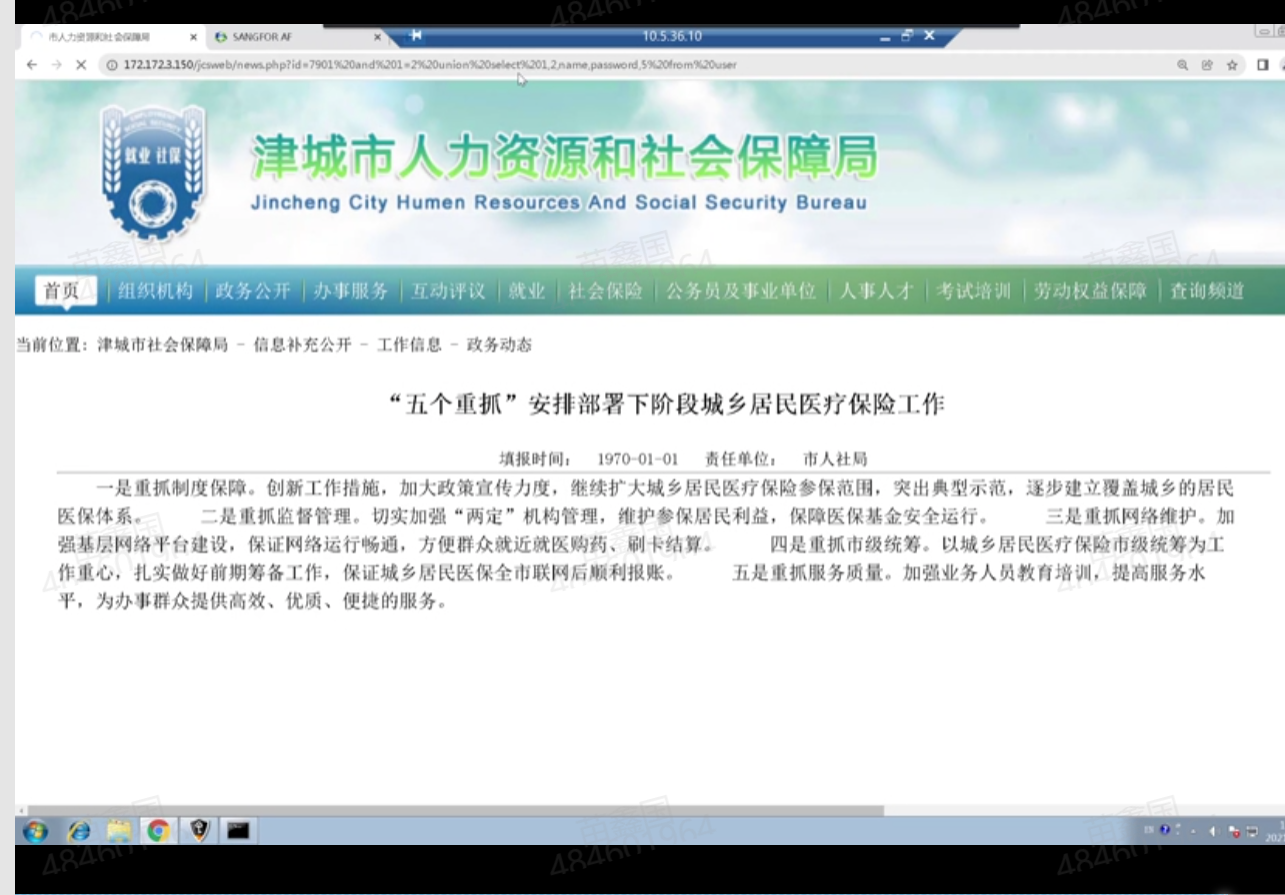

访问网站的地址,不同的新闻的id是不一样的,就是对应数据库的不同位置

访问网站的地址,不同的新闻的id是不一样的,就是对应数据库的不同位置

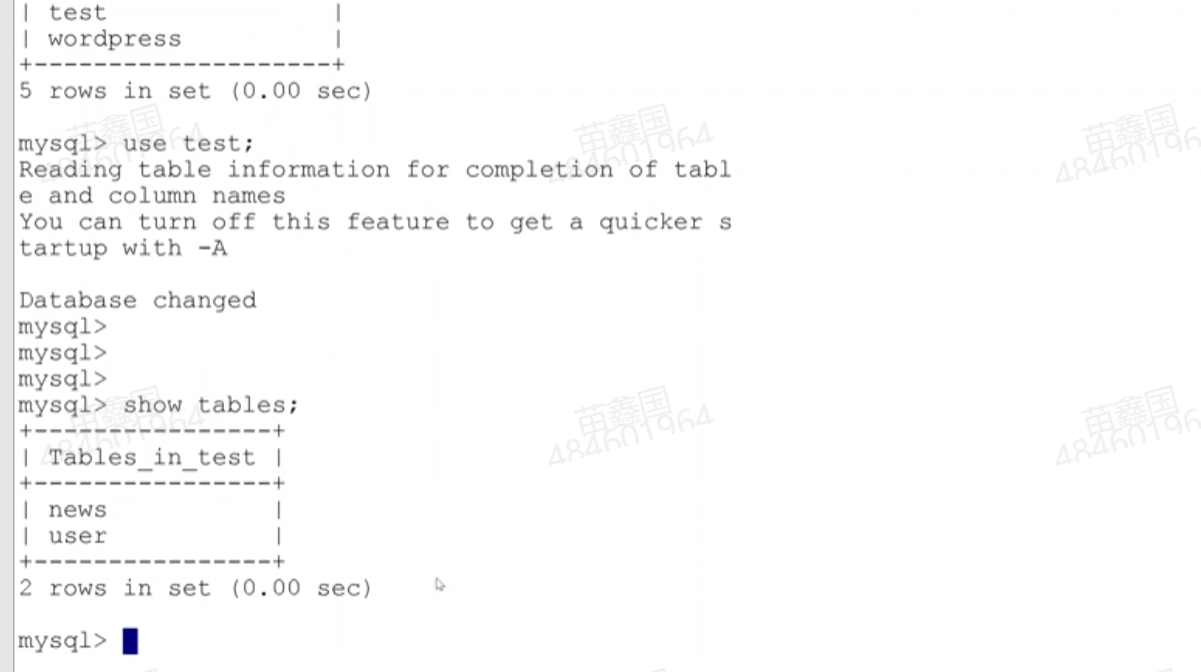

这里面一个ip地址对应三个网站(怎么能对应多个呢??)

这里面一个ip地址对应三个网站(怎么能对应多个呢??)

所以这里面至少有三个数据库

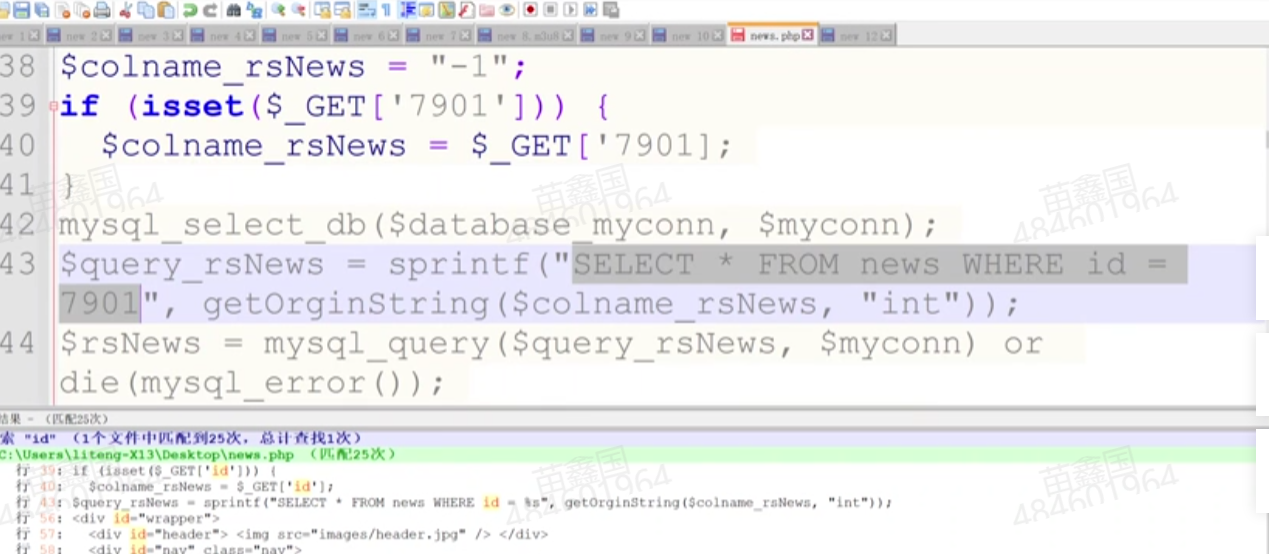

这是程序员写的脚本代码

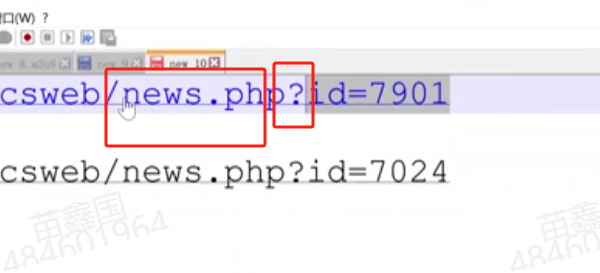

news.php就相当于f(x)的f,?就相当于f(x)的(),后面的id就相当于是给x赋值了

news.php就相当于f(x)的f,?就相当于f(x)的(),后面的id就相当于是给x赋值了

可以控制id的参数可以改变数据获取的内容

我作为黑客我不关心读取的内容,我关心的是管理员的账号和密码

我盲猜数据库里有存账号密码的,我就是试

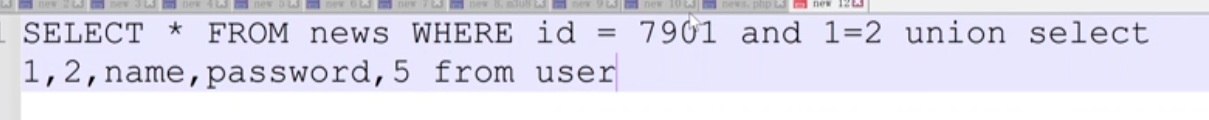

联合查询,id and 1= 2 union **

3和4都可以被控制,在3显示管理员的账号,4显示管理员账号对应的密码

3和4都可以被控制,在3显示管理员的账号,4显示管理员账号对应的密码

传到这里去执行了

上面的语句都是sql语句,所以这个就是sql注入攻击,对象是攻击网站背后的数据库

上面的语句都是sql语句,所以这个就是sql注入攻击,对象是攻击网站背后的数据库

造成以上的原因是没有对id做任何的过滤,正常你只能输入id,后面那一段语句你不应该出现

所以对任何用户能输入的地方都要做过滤

开启防火墙在输入上面的攻击语句,被防火墙识别到这个攻击语句,然后断开与服务器的连接

上面的union算是敏感字,所以被屏蔽了

在安全运营中心就能看到攻击的日志了

在安全运营中心就能看到攻击的日志了

攻击类型和攻击语句都给记录下来了

攻击类型和攻击语句都给记录下来了