第8章 软件定义安全案例

1.国外案例

1.1 Fortinet:传统安全公司的软件定义方案

Fortinet的软件定义安全架构强调与数据中心的结合,旨在将安全转型为软件定义的模式,使安全运维能够与数据中心的其他部分一样灵活、弹性。在Fortinet看来,安全本身就应该作为IT架构的一个功能层面。与SDN控制器或平台的结合能保障安全运维的灵活性,同时安全运维也要与Hypervisor和云平台管理相结合。

数据平面

主要实现设备和服务抽象,目的是通过灵活利用虚拟化的安全设备和服务,增强执行的安全性。除防火墙和其他网络安全设施向更大、更快的硬件演化之外,安全引擎和功能同样需要通过虚拟设施来呈现。虚拟设施主要是指将L4~L7的服务,如防火墙或负载均衡设备,在虚拟机中封装成软件引擎。虚拟防火墙可以向下部署到虚拟交换层,即离虚拟机工作更近的地方,以得到虚拟机东西向流量和数据更高的可视性。硬件设施虽然仍需要提前部署,但其部署可以通过虚拟域(VDOM)和VLAN而变得更灵活。

控制平面

即平台编排和自动化,主要实现平台的协作和自动化,通过与底层网络和平台架构的协作体现系统的灵活性和弹性。安全平台需要支持运算、网络和其他基础设施层的动态变化。

管理平面

利用物理设备、虚拟设备和云平台架构提供统一的管理策略和分析。无论工作负载在何处运行,以何种方式运行,安全管理需要提供安全策略和事件的统一的显现窗口。更进一步,安全管理自身也可以更多地作为一种服务来呈现。例如,在虚拟机上运行策略和日志引擎,甚至作为云中的SaaS应用。

Fortinet的软件定义安全架构认为软件定义安全中安全应用和管理产品不应完全与其他基础设施孤立,而要使安全应用与管理能够实时掌握数据中心的变化,安全运维必须建立在一个可扩展的平台上。可扩展性具体体现在:

❋ 通过可编程API与其他交互点和其他基础设施整合与交互。但目前用于扩展的API接口是使用开放的标准化接口还是私有的接口尚存争议,它们在互用性、上市时间和其他因素上各有利弊。

❉ 供应商需要致力于让它们的平台更灵活,以便服务提供商、企业和其他技术伙伴能够将其他SDN控制器、编排平台、云管理和可视化分析工具整合进来。

✺ 安全供应商及其合作方必须为先进的基础设施平台提供开箱即用的安全解决方案,使大多数公司不需要本地编程和其他附着措施就可完成配置和部署。

1.2 Embrane Heleos:软件定义的NFV方案

Embrane是一家虚拟设备提供商,由Cisco公司前员工创立,该公司致力于实现网络功能实体的软件化,旨在研发出多服务、分布式软件架构的网络服务产品。它于2015年4月被Cisco公司收购。

Embrane的软件定义架构称为Heleos,利用虚拟通信设备代替原有基于专有硬件平台的设备,通过一个集中的控制台对虚拟设备进行管理和控制。Heleos与原来的应用交付网络(ADN)产品较为接近,是基于软件的L4~L7虚拟设备,包括负载均衡产品、防火墙、VPN产品和SSLOffload Engine。其中最著名的是防火墙实现。

Embrane将这些以软件形式存在的网络功能命名为Heleos分布式虚拟设备(Distributed Virtual Appliance,DVA),受统一的Heleos弹性服务管理器(Elastic Service Manager,ESM)管理,对外提供RESTfulAPI接口。理论上,DVA可以部署到任何Hypervisor平台上。DVA架构如下:

①数据平面是实际的网络功能执行体,接收ESM下发的策略;

②数据调度平面是和网络接口直接进行信息交互的平面,负责L2转发逻辑处理,以及将报文分发到相应的数据平面,当一个DVA动态增加数据平面时,数据调度平面可以感知,并将报文分发到相应的数据平面实例上;

③数据管理平面是一个DVA的本地控制面。一个DVA可以配置多个数据平面,以扩充系统的性能。

特点

DVA可并充分利用X86架构下分布式体系结构来提高可扩展性和灵活性。利用Heleos的分布式体系结构,企业和服务提供商可以快速部署功能齐全、敏捷的L3~L7网络服务。从软件、硬件设备的性能和规模上来说,这些服务速度快,具有灵活性和弹性。

Embrane被Cisco收购后,产品已经融入进思科的体系内:

1.3 CloudPassage:安全服务快速编排能力

CloudPassage是一家云安全服务开发商,其产品Halo是一个为云计算中心的服务器提供可视化的安全和合规性服务的平台,可将安全功能抽象成SaaS安全服务。其安全功能主要有:多因子认证、服务器访问管理、密钥管理、基于工作负荷的防火墙管理、基于日志的入侵检测、文件完整性监测、软件脆弱性评估和配置安全监测等。

要在动态的、分布式的云计算中心提供如此敏捷的服务,在CloudPassage看来,软件定义主要体现如下五大特征。

⓵自动化意味着在系统部署、配置、操作、移除等方面减少人为参与,即一旦策略成功建立,在以后每个控制阶段都完全不再需要人为参与。

⓶抽象。CloudPassage将安全功能抽象成独立于底层硬件、网络环境的SaaS服务,可以部署于不同规模的硬件平台上;要保护的对象则被抽象成逻辑的工作负荷组,通过这种抽象可实现安全的自动化。

⓷编排通过动态、自动、集中管理将多个独立控制的安全功能重组成集成的、全方位的安全服务。

⓸按需弹性部署安全运维系统要根据云计算中心规模的变化自动进行调整。

⓹应用接口API这些接口应该在保障安全的条件下尽量给开发者提供更大的使用权限。利用API接口,还可以把非软件定义安全架构的系统接入软件定义安全架构的系统中。

Halo提供RESTful API接口,可以集成更多的安全和运维方案,开放接口包括独立控制的安全功能的开放以及平台层面的开放。在CloudPassage网站上列出了一些可通过API接口集成的安全服务、云提供商产品等。安全用户可通过安装Halo Agent访问Halo安全分析引擎的开放接口。

Halo的一个典型的编排过程是,管理员为不同的上下文定义关联的安全策略和服务,上下文信息包括:是私有云还是公有云,用户的地理位置是美国还是欧洲,数据的分类等;编排平台根据所定义的编排策略和用户上下文信息自动合成高层的安全服务。

1.4 Securosis:利用AWS和Chef的软件定义安全

Securosis公司给出了一种通过集成现有工具实现自动安全运维的软件定义安全实践。它通过集中管理系统Chef,将安全策略自动推送到云计算中心的所有实例并执行,并利用AWS的安全功能保证策略下发的安全性,利用云基础设施平台配置管理功能完成服务器自动化部署并执行安全策略。它的总体流程如下。

➀通过基础设施的配置管理,启动新的Amazon EC2实例,并运行cloud-init脚本。

➁利用Chef将策略推送到服务器,包括初始化策略和升级策略。

➂确保策略正确部署。

➃利用脚本不断监控离群系统,对离群系统进行孤立、整合或移除。

Chef是一款自动化服务器配置管理工具,可以对所管理的对象实行自动化配置,如系统管理、软件安装等。Chef由三大组件组成:

- Chef Server:核心服务器,维护了一套配置脚本(Cookbook),与每个被管节点(Chef Node)交互并给出配置指令。

- Chef Node:安装了Chef-client并注册了的被管节点。Chef Node每次运行Chef-client时都会从Chef Server端取得最新的配置脚本并按指令进行配置。

- Chef Workstation:提供了与Chef Server交互的接口,在Chef Workstation上创建定义配置脚本,并上传到Chef Server,以保证被管机器能从Chef Server取得最新的配置指令。

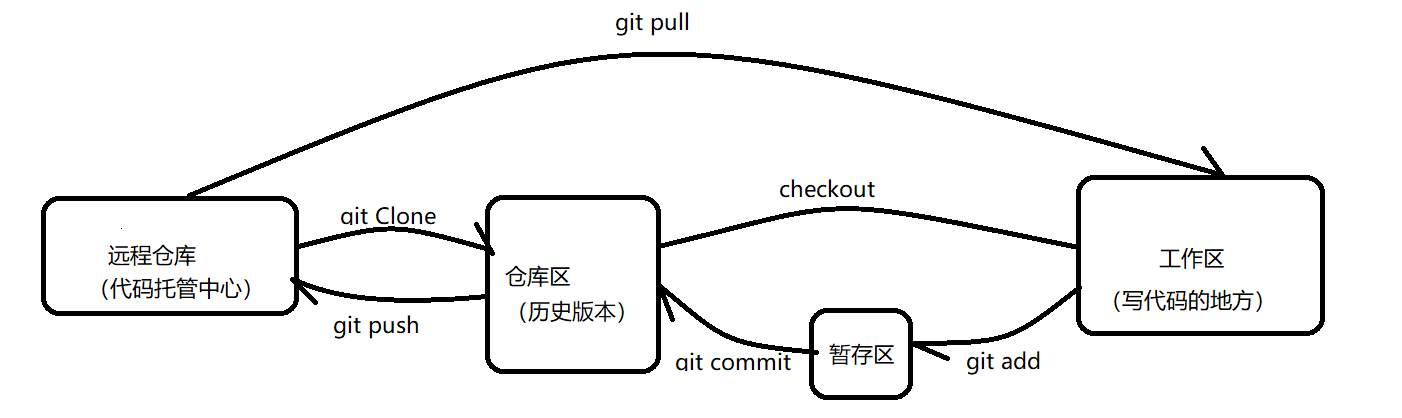

Chef的认证基于非对称加密机制。下图所示为Chef Server和客户端之间的认证过程。Chef Server为每个客户端生成一对独立的公钥和私钥,将私钥返回给客户端,而自己持有所有客户端的公钥。当持有私钥的客户端发送请求时,必须用自己的私钥对请求内容计算数字签名,并随同请求一起发送。Chef Server用该客户端的公钥对请求中的数字签名进行验证,如果成功,则认为请求发送方可以信任。

1.5 Catbird:软件定义分段

➊控制中心(Catbird Control Center):中心策略定义点,管理其他组件,将虚拟化、分析、告警和报告的数据进行中心化。

➋虚拟设备(Catbird VMA):旁路部署在虚拟网络中,用于收集数据和执行控制的节点。

Catbird的软件定义安全所实现的具体功能有:统计虚拟资产表并按要求划分组别,分析虚拟资产验证和安全策略调整方案,部署自动安全策略,实现系统向SDN的平滑过渡。它的具体应用领域包括:

- 微分段(Micro-segmentation)

- 对横向拓展攻击的保护(Protection Against Lateral Spread Attack)

- 实现以应用为中心的安全防护(Implement Application-centric Security)

- 为VDI的实行提供安全维护(Securing VDI Implementations)

- 持续的监测追踪(Continuous Monitoring)

Catbird提出了“软件定义分段”(Software Defined Segmentation),可将内部网络流量可视化,并实现细粒度的按需防护。

首先,利用VMA收集到的访问控制、NetFlow和Hypervisor事件,可以自动持续地发现虚拟系统中的资产,并将其划分为一个个安全域,且通过可视化的方式使域间流量可见。

然后,Catbird Secure产品可在域间应用自动化的安全策略,使得安全团队可以对东西向流量进行访问控制、DPI防护等。

2 国内案例

2.1 绿盟科技:可软件定义的智慧安全

绿盟推出的安全控制器在南向可支持安全设备的资源池化管理,北向可部署各类安全控制和数据分析的安全应用;同时在东西向通过开放的API,适配VMware vSphere和基于OpenStack的各类云平台,也可与华为SNC、Cisco ACI和武汉绿网公司的GNFlush等SDN控制器平台进行整合。

目前这套软件定义安全体系支持抗APT、云环境Web安全、企业混合IT环境下的自适应访问控制、态势感知等安全应用。

绿盟科技建立了面向安全的应用商店,客户可以查找、购买、下载和部署自己业务所需的安全应用。客户在线支付,并通过软件定义的安全控制平台部署和运行云端下载的软件,可使安全能力交付到客户的速度大大加快。

2.2 云杉LiveCloud:SDN起家的安全防护支撑

云杉网络(Yunshan Network)是清华大学从事SDN研究的学生团队创办的云计算服务商。

云杉网络本质上是一家SDN和云计算服务商,它本身不做安全防护。但为了支持第三方安全厂商的接入,云杉网络实现了“引流模型”,即在云端构建服务链,实现安全引流。

云杉的云计算平台2Cloud实现了满足安全需求的网络管理功能,如微分段和服务链,可与安全公司的软件定义安全体系很好地结合,很容易构建一个安全云:动态按需根据任意粒度划分安全域,将数据牵引到多个安全设备进行处理。其中,微分段技术可应用于私有云环境,而服务链可应用于私有云环境、传统环境,或混合云环境。