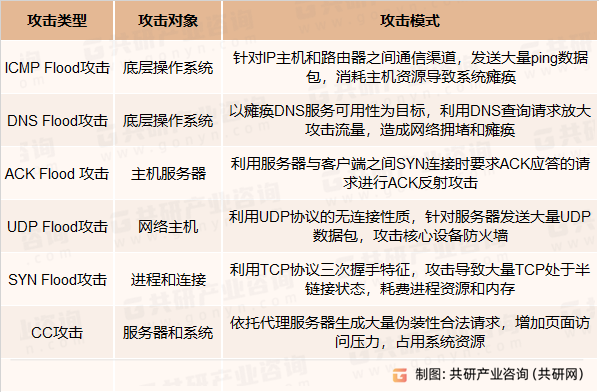

2023年,数字领域面临着分布式拒绝服务(DDoS)攻击的变革浪潮,攻击速度创纪录地达到了每秒700 Gbps和8000万数据包。这些事件跨越了从游戏到金融服务的各个行业,突显了DDoS是一种普遍存在的风险。

值得注意的是,黑客行动主义已经成为这些攻击背后的主要动机,这种向政治化网络策略的转变,凸显了网络对国家安全和全球外交的影响越来越大。

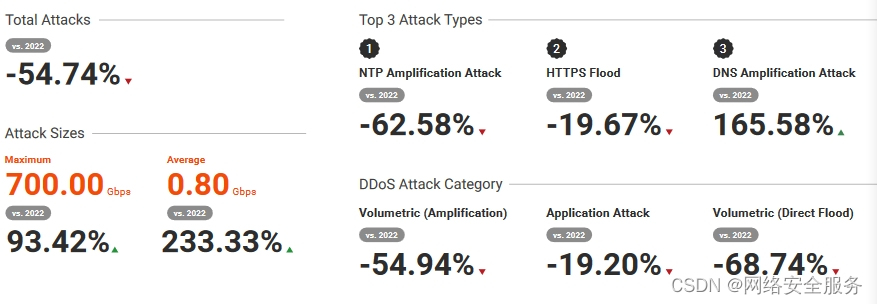

Nexusguard 《2024年度DDoS趋势报告》提供了一份深刻的分析,显示攻击频率下降了54.74%,但平均攻击规模却显著上升了233.33%,这表明攻击的破坏性越来越大。尽管基于UDP、TCP、放大(Amplification)和应用层攻击的流行率有所下降,但2023年最大的攻击达到了700Gbps,比上年增长了93.42%。这些全面的数据对于组织应对不断变化的威胁形势至关重要,为加强网络安全防御提供了战略基础。

2023年的主要发现

- 与2022年相比,2023年的总攻击次数下降了74%,但平均攻击规模飙升了233.33%。

- 2023年最大攻击规模达到700 Gbps,比2022年增加了42%。

- 基于UDP的攻击仍然是2023年最主要的攻击类型,同比下降29%。基于TCP的攻击数量同比下降37.20%。

- 放大攻击(Amplification attacks)同比下降94%,而应用攻击同比下降19.20%。

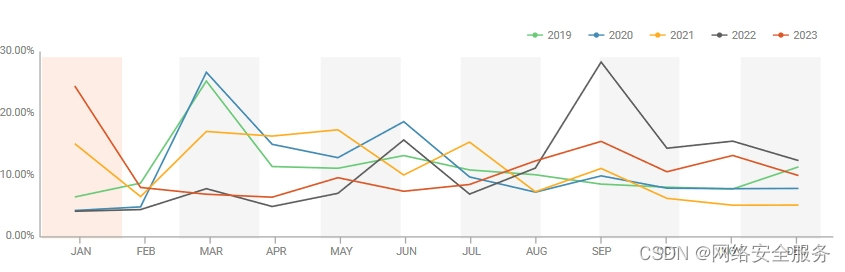

5年趋势分析

从2019年到2023年的5年间,DDoS攻击趋势受到各种全球事件的影响,这些事件与DDoS活动的波动之间存在相关性。2023年1月的攻击数量激增,超过了前5年的总和,随后在2023年3月出现了显著下降趋势。随后从2023年4月至9月再次逐渐回升,从10月开始温和下降,这些变化都与几起关键的全球事件和事态发展有关。

值得注意的是,地缘政治紧张局势,尤其是俄乌战争以及芬兰和瑞典等国的北约扩张,是DDoS攻击上升的重要驱动因素。这些事件经常遭到网络报复,比如芬兰在申请加入北约期间被亲俄黑客分子攻击,瑞典在申请加入北约期间遭受了500 Gbps的DDoS攻击。

针对无线电信提供商的攻击也在显著增加,2022年下半年全球此类攻击增长了79%,2023年上半年针对亚太地区提供商的攻击增加了惊人的294%,这可能与5G网络的采用增加以及宽带游戏用户陆续转向5G固定无线接入有关。

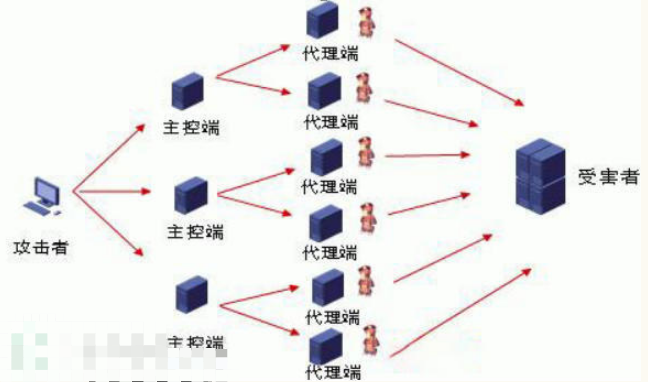

此外,DDoS攻击的升级与新技术和基础设施的采用存在极大相关性,例如5G网络,以及防弹主机(bulletproof host)或代理网络等定制基础设施。这些方法适用于动态和持续的DDoS攻击,使其更难以缓解。

更复杂的DDoS攻击技术(如DNS水刑和地毯式轰炸攻击)的增加,表明攻击者越来越坚持寻找和武器化新的攻击方法。自2019年以来,HTTP/应用层攻击增长了近500%,而在2023年上半年,DNS反射/放大攻击数量也显著增加,这些都表明威胁形势正在演变。

从这些发现中得出的结论是,DDoS攻击正被用作地缘政治表达的工具,并受到全球技术基础设施进步和部署的影响,这是一个复杂的、自适应的威胁环境。过去五年DDoS攻击趋势的故事反映了世界日益相互联系,同时也容易受到网络战争的破坏。

【图1:2019 - 2023年DDoS攻击趋势】

2023年DDoS攻击统计数据

攻击向量分布

2023年,DDoS攻击主要由三种方法主导:NTP放大攻击、HTTPS洪水攻击和DNS放大攻击,每种方法在塑造网络威胁环境方面都发挥着不同的作用。

【图2:2022年和2023年攻击向量分布】

Top 3攻击向量

NTP放大攻击

NTP放大攻击是最主要的DDoS攻击向量。这些攻击利用了网络时间协议的漏洞,极大地放大了攻击带宽。这种技术允许攻击者使用有限的资源发动大规模攻击,从而以最小的努力造成实质性的破坏。然而,2023年的NTP放大攻击也出现了17.32%的下降趋势。这种变化表明改进的网络配置和增强的安全意识缓解了此类攻击的影响。

HTTPS洪水攻击

HTTPS洪水攻击占总数的20.85%,展示了一种不同的策略。这些攻击的目标是安全的web层,用大量的加密请求使服务器过载。这种方法的微妙之处在于它模仿合法流量的能力,使检测和缓解更具挑战性。与NTP放大攻击不同的是,这种攻击显著增长了77.47%。

DNS放大攻击

DNS放大攻击占攻击的13.73%,仍然是一个值得关注的问题。这些攻击利用开放的DNS服务器来制造大规模的中断。尽管排名第三,但它们的持续存在凸显了全球互联网基础设施的持续脆弱性,强调了组织保护其网络免受这种广泛利用的持续挑战。

攻击类别分布

DDoS攻击的格局展示了重要的趋势和现实世界的事件,特别是在容量(放大)攻击、应用程序攻击和容量(直接洪水)攻击类别中。

【图3:2022年和2023年各类攻击的分布】

容量(放大)攻击

虽然容量(放大)攻击同比下降了0.44%,但它们仍然占DDoS事件的很大一部分(51.05%)。2022年的一个值得注意的例子是,Nexusguard缓解了一起大规模的容量攻击,这可能反映了延续到2023年的趋势。这次攻击持续了超过36个小时,持续速率超过700Gbps。其持续时间、数量、数据包速率和持续攻击率的组合使其成为史上最重要的DDoS攻击之一。越来越多的互联网连接设备和可用带宽也表明,这种大规模容量攻击在未来可能继续成为一个重大威胁。

应用程序攻击

2023年,应用程序攻击占整体DDoS攻击的24.95%,同比增长78.51%。随着Killnet等组织基于应用程序(HTTP/HTTPS)的攻击的兴起,这些攻击正变得越来越频繁和复杂。这些攻击已经达到每秒294k请求的峰值,并且已经显示出适应和更新工具方法以响应新兴防御的能力。

容量(直接洪水)攻击

2023年,容量(直接洪水)攻击占总攻击的24.00%,同比下降30.93%。这种趋势可能与能够吸收更大流量的网络基础设施的改进或攻击者策略转向更复杂的方法有关。

攻击协议分布

2023年,基于UDP和TCP的攻击显著影响了DDoS攻击格局,而ICMP攻击相对不那么突出。基于UDP的攻击——以发送大量UDP数据包来淹没目标而闻名——是最主要的攻击,占总攻击的66.81%。

【图4:2022年和2023年按协议划分的攻击分布】

基于TCP的攻击

基于TCP的攻击占整体DDoS事件的33.91%,通常涉及发起大量TCP连接请求以耗尽目标的资源。例如,在与乌克兰冲突有关的地缘政治紧张局势中,英国金融部门遭受的此类攻击激增。这些攻击旨在破坏金融服务,表明以关键经济基础设施为目标的趋势越来越明显。基于TCP的攻击同比增长了38.75%,这意味着检测和缓解策略的增强。

基于ICMP的攻击

基于ICMP的攻击虽然只占总数的一小部分(0.64%),但却是整个DDoS威胁范围的一部分。这些攻击通常包括向目标发送大量ICMP响应请求,导致资源耗尽。

攻击向量的数量

与2023年的多向量(multi-vector)攻击相比,单向量(single-vector)攻击占总DDoS攻击的92.70%,这表明网络威胁领域的一个重要趋势。单向量攻击占主导地位有以下几个潜在原因:

- 简单性和成本效益:单向量攻击通常更容易执行并且需要更少的资源。这种简单性也意味着需要较少的技术专业知识,使这些攻击更容易被更广泛的攻击者所利用。

- 足够有效:对于许多目标,单向量攻击可以足够有效地破坏操作或服务。如果攻击的主要目标是造成中断或停机,即使是像UDP洪水这样直接的攻击方法也同样有效,而不需要更复杂的多向量方法。

- 逃避检测:鉴于其直接属性,单向量攻击有时更难以检测和缓解。它们可以更轻松地混入合法流量中,使防御系统在不影响正常操作的情况下更难识别和阻止攻击。

- 攻击者优先级的变化:单向量攻击的流行也可能反映了攻击者优先级或策略的变化。随着网络安全防御的发展,攻击者可能会调整他们的方法,可能会发现单向量攻击能以更低的风险或努力达到他们的目标。

- 资源分配:进行多向量攻击需要更多的资源、协调和技术知识。攻击者可能会为高价值目标或特定活动保留这种复杂的攻击,而单向量攻击则更广泛地用于目标范围。

- 防御机制的演变:针对多向量攻击的防御机制的演变也可能是一个促成因素。由于多向量攻击历来构成重大威胁,组织可能已经开发出更强大的防御措施,导致攻击者转向单向量攻击。

值得注意的是,虽然单向量攻击占主导地位,多向量攻击只占少数,但仍然需要全面和自适应的防御策略。多向量攻击的复杂性可能会给防御机制带来挑战,并可用于更有针对性和复杂的网络活动。

【图5:2022年和2023年DDoS攻击向量分布】

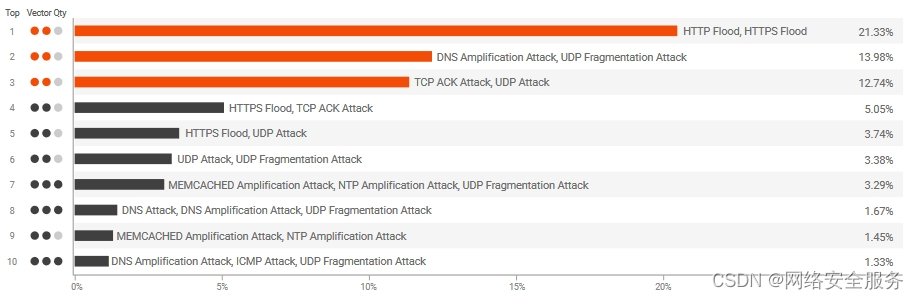

多向量攻击组合

本节数据展示了常见的多向量DDoS攻击组合的分布。多向量DDoS攻击同时利用多个攻击向量,与单向量攻击相比,它更为复杂且难以防御。

【图6:2023年十大多向量组合】

Top 3多向量攻击组合

HTTP和HTTPS洪水

这些攻击的目标是通过HTTP或HTTPS请求使web服务器和应用程序不堪重负。事实上,这种组合是最常见的(21.33%),强调了web服务易受DDoS攻击的现实。

DNS放大和UDP分片(Fragmentation)

这种组合利用DNS查询的放大系数来生成大量的UDP流量,压倒目标的网络基础设施。此类攻击最知名的一个例子是2016年的Dyn网络攻击,该攻击导致Twitter、Netflix和PayPal等主流网站瘫痪。这次攻击并不仅仅依赖于DNS放大攻击,而是展示了这些技术结合起来是多么强大。

TCP ACK攻击和UDP攻击

结合TCP ACK和UDP攻击向量可以破坏有状态和无状态防火墙的处理能力。媒体很少报道此类攻击的真实案例,但其在在线游戏和服务提供商网络中却很常见,目的是破坏服务或勒索受害者。

攻击时长分布

在对2022年和2023年DDoS攻击持续时间的全面分析中,出现了反映不断发展的网络安全格局的显著趋势。长期以来,DDoS攻击一直是网络犯罪分子的工具,其目的是使网站和在线服务瘫痪,使其无法访问。然而,这两年的数据表明这些攻击的性质可能受到了防御机制进步、攻击者战术转变、监管影响和组织准备增强的影响。

主要结论:

- 持续90分钟的攻击增加了20%。

- 90-240分钟范围内的攻击比例增加了11%。

- 240-420分钟范围内的攻击增长最为明显,达到96%,这表明在此范围内攻击者的偏好或战术可能发生变化。

- 持续时间在420-720分钟和720-1200分钟之间的攻击发生率分别下降19%和增加32.53%。

- 最后,最长攻击持续时间(1200+分钟)的总事件计数减少95%。

【表1:2022年和2023年的最长和平均持续时间】

这些趋势表明,网络安全领域有如下几个潜在因素在起作用:

- 增强的安全措施:世界各地的组织都加强了他们的网络安全防御,整合了复杂的检测系统,加强了基础设施的弹性,并部署了快速响应策略来有效地缓解DDoS攻击。

- 不断发展的攻击策略:网络犯罪分子可能正在调整他们的方法,可能会从长期攻击转向更短、更激烈的爆发式攻击或其他形式的网络威胁,这些网络威胁更具挑战性,也可能更具破坏性。

- 监管和执法行动:越来越多的监管审查和针对网络犯罪网络的积极执法努力可能会破坏许多潜在攻击者的行动,削弱他们发起扩展DDoS活动的能力。

- 更强的意识和准备:网络安全社区对DDoS威胁的意识和准备增强,可能会导致缓解能力的提高。这种主动的姿态使组织能够更迅速地平息攻击,从而缩短攻击的总持续时间。

【图7:2022年和2023年攻击持续时间分布】

攻击规模分布

与2022年相比,2023年DDoS攻击的形势发生了显著变化。本节深入研究了这些年来观察到的DDoS攻击规模变化,并探讨了这些变化的潜在原因。

数据分析显示,从2022年到2023年,DDoS攻击规模的分布发生了重大变化。虽然总体攻击数量有所减少,但大规模攻击(>= 10Gbps)的比例明显增加。具体来说,1Gbps以下的攻击仍然占多数,但总数有所减少,这表明攻击者可能正转向更强大的攻击。

主要结论:

- 攻击总量减少:2023年DDoS攻击总量有所减少。6%的下降比例表明,攻击者可能会选择质量而不是数量。

- 转向更大规模的攻击:最显著的变化发生在>=10 Gbps类别在2023年有所增加。大规模攻击的急剧增加(超过450%)表明了更具破坏性和更强大的攻击的趋势。

- 比例变化:虽然较小的攻击(< 1Gbps)仍然占主导地位,比例从1%略微增加到90.9%。但相反地,中等规模的攻击(>=1和<10 Gbps)的数量和比例都有所下降,突出了天平两端的两极分化。

导致DDoS攻击规模变化的因素可能主要包含以下几点:

- 攻击技术的进步:攻击者正在利用更复杂的工具和技术,使他们能够以更少的努力发动更大规模、更有效的攻击。

- 增加的攻击面:物联网设备和云服务的扩展为攻击者提供了更多的目标和机会来扩大攻击。

- 动机和影响:较大的攻击通常会产生更多的媒体报道,并且可以实现各种动机,包括勒索,政治激进主义或能力展示。

【图8:2022年和2023年攻击规模分布】

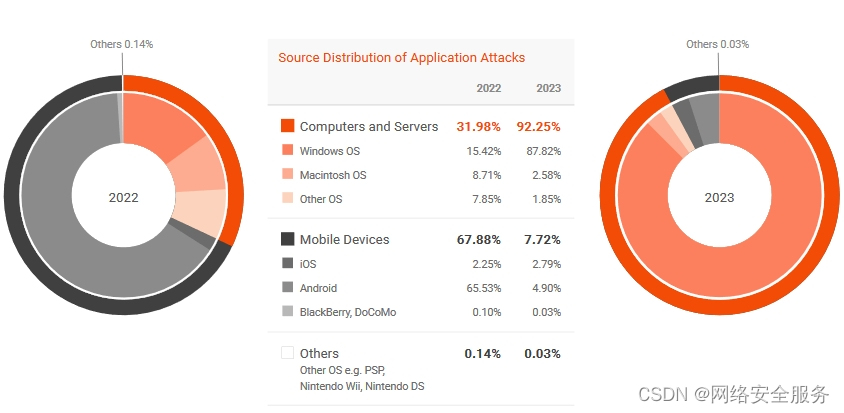

应用程序攻击源分布

本节的研究结果表明,从2022年到2023年,应用层DDoS攻击的来源分布发生了重大变化。来自运行Windows操作系统的设备的攻击明显增加,这表明攻击者的策略有所转变,或者这些系统的脆弱性有所增加。

主要结论:

- 来自Windows操作系统设备的攻击增加:来自运行Windows操作系统的设备的攻击数量急剧增加,这表明这些设备可能更容易成为攻击目标,或者影响Windows系统的恶意软件有所增加。

- 设备类型的变化:数据还可能揭示用于攻击的设备类型的变化,例如与移动设备或物联网设备相比,来自计算机和服务器的攻击增加,反映了攻击者偏好的变化或新漏洞的发现。

造成这些趋势的主要因素为以下几点:

- 漏洞利用:在Windows操作系统或更复杂的恶意软件中发现的新漏洞可能更容易破坏这些系统。

- 僵尸网络的演变:攻击者倾向于由计算机和服务器提供更强大的计算资源,特别是那些运行Windows操作系统的,以进行更有效的攻击。

- 攻击者策略的转变:由于网络安全防御的变化,攻击者可能已经改变了策略,目标是在企业环境中被认为不太安全或更广泛使用的设备和操作系统。

【图9:2022年和2023年应用程序攻击来源分布】

结论与建议

《2024年度DDoS趋势报告》揭示了DDoS攻击的微妙图景,其特点是攻击媒介的演变、地缘政治动机的变化以及网络威胁的日益复杂。尽管DDoS攻击的总数明显减少,但攻击者正转向发动更大规模、更具影响力的攻击,以最大限度地造成破坏。

研究结果还强调了DDoS对各行业构成的普遍风险,攻击规模显著增加,复杂的多向量攻击组合出现。DDoS策略的政治化(特别是通过黑客行动主义)使威胁形势进一步复杂化,将网络安全与国家安全和国际关系纠缠在一起。

本报告旨在为应对复杂DDoS威胁的组织提供战略蓝图。总之,面对这种不断演变的威胁格局需要一种动态和适应性的网络安全防御方法。具体而言,组织可以遵循如下建议:

- 增强的威胁情报:组织必须投资于实时威胁情报,以保持领先于不断发展的DDoS战术和战略。了解攻击者的动机和策略对于开发有效的防御机制至关重要。

- 强大的基础设施弹性:在数字基础设施中建立弹性可以减轻攻击的影响。这包括多样化网络资源,采用基于云的DDoS缓解策略,以及确保关键系统的冗余。

- 协作防御机制:企业、政府和国际实体之间的协作对于共享情报、最佳实践和资源至关重要。通过共同努力,可以制定出更有效的战略来应对全球范围内的DDoS威胁。

- 公众意识和教育:提高公众对网络安全卫生重要性及DDoS攻击相关风险的认知,可以使个人和组织采取积极主动的措施来保护其数字资产。

- 政策和监管框架:政府和监管机构必须建立全面的网络安全框架,以鼓励采用最佳实践,促进报告和信息共享,并促进对网络威胁的协调响应。