陇剑杯 2021刷题记录_[陇剑杯 2021]签到-CSDN博客

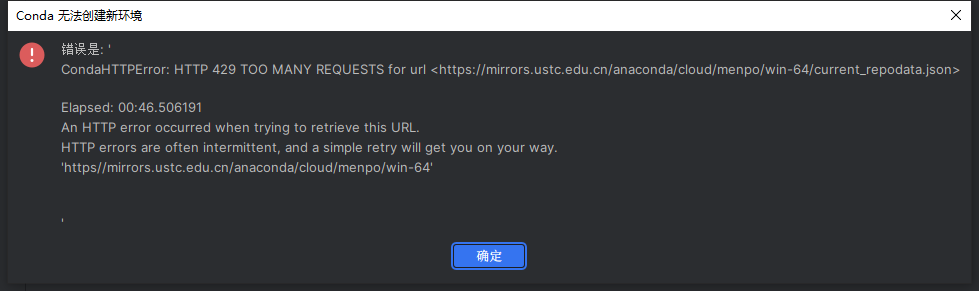

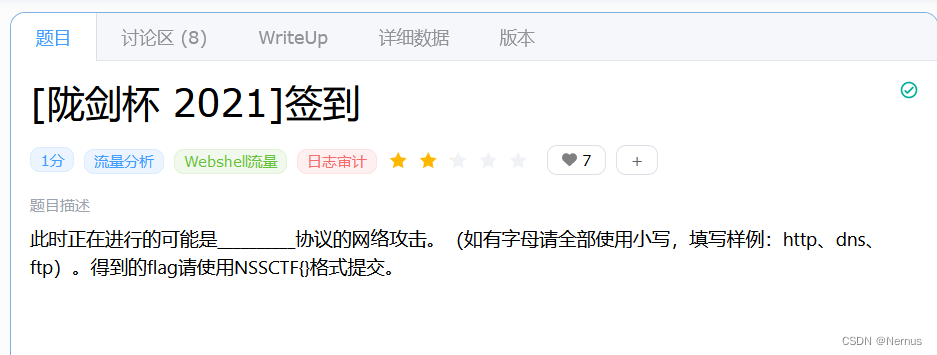

[陇剑杯 2021]签到

下载附件压缩包,解压后得到

后缀为.pcpang,为流量包,流量分析,使用wireshark打开

{NSSCTF} [陇剑杯 2021]签到 详解-CSDN博客

选择统计里面的协议分级

发现流量包基本都是tcp协议,应用层协议基本是http,就可以判断出是HTTP协议的攻击了

所以flag为:NSSCTF{http}

[陇剑杯 2021]jwt(问1)

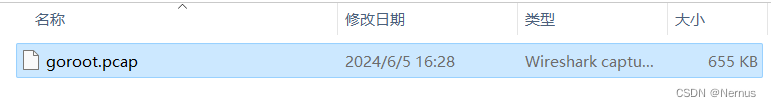

下载压缩包,解压后,得到附件

使用wireshark打开,得到

追踪TCP流,在tcp.stream eq 1 发现通过token认证登录

flag为

NSSCTF{jwt}

[陇剑杯 2021]jwt(问2)

[陇剑杯 2021]jwt(问2) WP_[陇剑杯 2021]jwt(问2)-CSDN博客

下载附件,使用wireshark打开得到

执行whoami时,前面都提示需要管理员权限

在tcp.stream eq 10中,执行命令成功回显root,因此该处的token为所需的数据。

对应的token为:eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6MTAwODcsIk1hcENsYWltcyI6eyJ1c2VybmFtZSI6ImFkbWluIn19.rurQD5RYgMrFZow8r-k7KCP13P32sF-RpTXhKsxzvD0

观察后,对编码部分进行解码

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9eyJpZCI6MTAwODcsIk1hcENsYWltcyI6eyJ1c2VybmFtZSI6ImFkbWluIn19

flag为

NSSCTF{10087#admin}

[陇剑杯 2021]jwt(问3)

下载解压压缩包,使用wireshark打开附件

在TCP流tcp.stream eq 30中,查看/tmp目录时,可以得知最终提权得到的管理员用户是root。

flag为

NSSCTF{root}

[陇剑杯 2021]jwt(问4)

下载附件,解压压缩包,使用wireshark打开.pcpang文件

在TCP流tcp.stream eq 13中,将命令执行结果传入了/tmp/1.c文件中:

flag为

NSSCTF{1.c}

[陇剑杯 2021]jwt(问5)

下载附件后如上

在tcp.stream eq 16中,发现编码Q0ZMQUdTICs9IC1XZXJyb3IgLVdhbGwKCmxvb3Rlci5zbzogbG9vdGVyLmMKCWdjYyAkKENGTEFHUykgLWZQSUMgLXNoYXJlZCAtWGxpbmtlciAteCAtbyAkQCAkPCAtbGN1cmw=

base64解码后得到

发现文件looter.so

flag为

NSSCTF{looter.so}

[陇剑杯 2021]jwt(问6)

在tcp.stream eq 25中

在tcp.stream eq 26中,将结果输入到/etc/pam.d/common-auth

在tcp.stream eq 27中,查看执行结果

flag为

NSSCTF{/etc/pam.d/common-auth}

[NISACTF 2022]huaji?

下载附件,放入kali后,打开得到一张图片

使用binwalk命令查看

CTF工具隐写分离神器Binwalk安装和详细使用方法_binwalk下载-CSDN博客

binwalk -e

得到一个压缩包

压缩包内有flag.txt的文本文档,尝试打开,却发现有密码

在windows界面,查看图片属性,发现照相机型号处,有特殊字符串

base解码后,得到压缩包密码

输入密码解压压缩包后

得到flag,修改前缀后即可成功提交

[SWPU 2020]套娃

下载附件,得到一个套娃.xlsx文件

但是无法打开

使用010打开查看,PK头,为压缩包文件

拖入kali中,用binwalk分离文件

binwalk -e

分离得到了两个文件

RC4data.txt文件内有一串编码,由题易知为RC4编码,需要密码才能解码

解析 RC4 加密算法(C语言、python)-CSDN博客

U2FsdGVkX19uI2lzmxYrQ9mc16y7la7qc7VTS8gLaUKa49gzXPclxRXVsRJxWz/p

文件Swpu.xlx仍然打不开,使用010查看后,发现为压缩包文件,如法炮制,继续使用binwalk分解

binwalk -e

发现RC4key.zip文件,猜测里面就是rc4的解码密码,打开发现需要密码

继续尝试,用binwalk分离easyrc4.xlx,发现分离不出东西

用010打开easyrc4.xlx,在末尾发现password

即为RC4key.txt的密码,解压后打开得到

ABCDEFGHIJKLMNOPQRSTUVWXYZ

已知密文,密钥

使用在线工具进行解码在线RC4加密 | RC4解密- 在线工具 (sojson.com)

使用NSSCTF{}包裹后即为flag,成功提交

[LitCTF 2023]What_1s_BASE (初级)

下载附件,打开后内容如下

TGl0Q1RGe0tGQ19DcjR6eV9UaHVyM2RheV9WX21lXzUwfQ==

base64解码,直接秒了!

CyberChef

[SWPUCTF 2021 新生赛]gif好像有点大

工具GIFFrame的使用

GIFFrame免费版_GIFFrame免费版下载_GIFFrame官方版-华军软件园

使用工具打开gif文件后,在第561帧发现一个二维码

使用在线工具最近解码 - 草料二维码解码器 (cli.im)

扫码得到flag

[NISACTF 2022]为什么我什么都看不见

下载附件,发现文件没有后缀,无法判断是什么文件

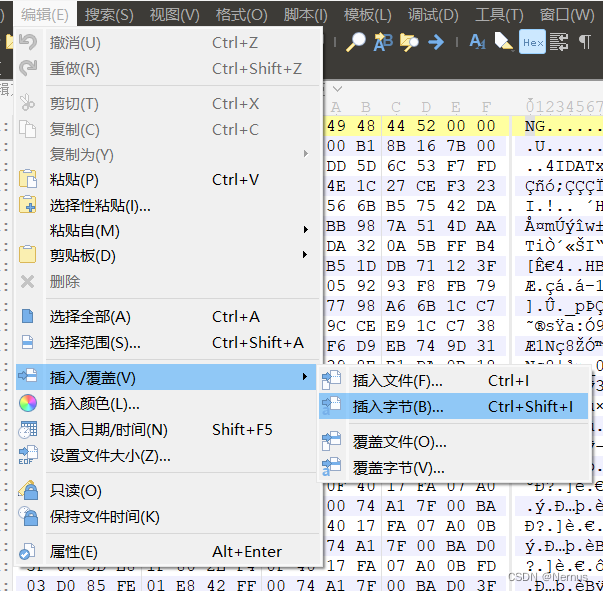

使用010打开查看

发现文件头部有NG,且头部的16进制码为4E 47

猜测为PNG文件的头部损坏,PNG头部完整为:89 50 4E 47

修补文件头,并修改文件后缀

使用010,编辑-插入-插入字节

也可以使用随波逐流工具进行修复

补齐文件头,并修改文件后缀为.png后可得

拖入虚拟机后,binwalk一下,可以看见有rar压缩包隐藏

再binwalk -e 得到四个文件

查看文件,却没有什么发现

在windows界面,使用StegSlove打开文件,lsb分析,得到

或者使用随波逐流工具,也可以看到图片的隐写信息

得到flag

[LitCTF 2023]404notfound (初级)

下载附件,解压后得到一张图片

拖入kali后,使用命令

strings

得到flag

Linux常用命令——strings命令_linux string-CSDN博客

[LitCTF 2023]这羽毛球怎么只有一半啊(恼 (初级)

下载附件,解压压缩包,得到图片

根据题目提示,猜测为修改图片高度

可以直接拖入随波逐流中

修改图片高度后,可以得到完整图片

明显看出flag

或者使用010进行修改

将原图片的高度适当增加后,保存,也可得到完整图片

[LitCTF 2023]这羽毛球怎么只有一半啊(恼 (初级_[litctf 2023]这羽毛球怎么只有一半啊(恼 (初级)-CSDN博客

使用在线工具图片转文字在线 - 图片文字提取 - 网页OCR文字识别 - 白描网页版 (baimiaoapp.com)

识别提取文本,得到flag