😄 19年之后由于某些原因断更了三年,23年重新扬帆起航,推出更多优质博文,希望大家多多支持~

🌷 古之立大事者,不惟有超世之才,亦必有坚忍不拔之志

🎐 个人CSND主页——Micro麦可乐的博客

🐥《Docker实操教程》专栏以最新的Centos版本为基础进行Docker实操教程,入门到实战

🌺《RabbitMQ》本专栏主要介绍使用JAVA开发RabbitMQ的系列教程,从基础知识到项目实战

🌸《设计模式》专栏以实际的生活场景为案例进行讲解,让大家对设计模式有一个更清晰的理解

💕《Jenkins实战》专栏主要介绍Jenkins+Docker+Git+Maven的实战教程,让你快速掌握项目CI/CD,是2024年最新的实战教程

如果文章能够给大家带来一定的帮助!欢迎关注、评论互动~

Spring Boot中整合Jasypt 使用自定义注解+AOP实现敏感字段的加解密

前言

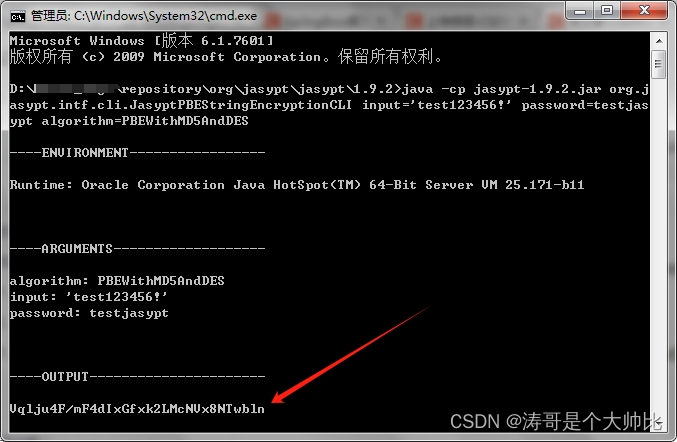

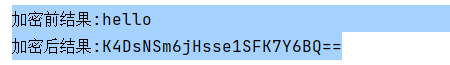

在博主前面一篇文章中,相信小伙伴对 Spring Boot 中整合 Jasypt 以及加解密的方法有了一定的了解,没看过的小伙伴可以访问 【Spring Boot整合Jasypt 库实现配置文件和数据库字段敏感数据的加解密】 一起探讨。

本章节我们针对 Jasypt 来做一些升级的玩法,使用自定义注解 + AOP 来实现敏感字段的加解密。

开始接入

步骤一:添加依赖

首先构建我们的 Spring Boot 项目, 引入相关依赖 Jasypt 和 Spring AOP 的依赖

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-aop</artifactId>

</dependency>

<dependency>

<groupId>com.github.ulisesbocchio</groupId>

<artifactId>jasypt-spring-boot-starter</artifactId>

<version>3.0.5</version>

</dependency>

步骤二:配置Jasypt

这里博主复用了上一篇教程的配置,如果你希望更深入的了解 YML配置和各项配置的说明,可以访问

【Spring Boot整合Jasypt 库实现配置文件和数据库字段敏感数据的加解密】

import com.ulisesbocchio.jasyptspringboot.annotation.EnableEncryptableProperties;

import org.jasypt.encryption.StringEncryptor;

import org.jasypt.encryption.pbe.PooledPBEStringEncryptor;

import org.jasypt.encryption.pbe.config.SimpleStringPBEConfig;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

@Configuration

@EnableEncryptableProperties

public class StringEncryptorConfig {

@Bean("jasyptStringEncryptor")

public StringEncryptor stringEncryptor() {

PooledPBEStringEncryptor encryptor = new PooledPBEStringEncryptor();

SimpleStringPBEConfig config = new SimpleStringPBEConfig();

config.setPassword("password");

config.setAlgorithm("PBEWITHHMACSHA512ANDAES_256");

config.setKeyObtentionIterations("1000");

config.setPoolSize("1");

config.setProviderName("SunJCE");

config.setSaltGeneratorClassName("org.jasypt.salt.RandomSaltGenerator");

config.setIvGeneratorClassName("org.jasypt.iv.RandomIvGenerator");

config.setStringOutputType("base64");

encryptor.setConfig(config);

return encryptor;

}

}

步骤三:创建自定义注解

接下来,我们创建两个自定义注解,用于标记需要加解密的字段以及方法

举个例子

- 前端传递后端某些值需要加密入库 (需要方法注解是加密)

- 后端返回前端某些值需要解密显示 (需要方法注解是解密)

定义一个作用在字段的注解

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

@Target(ElementType.FIELD)

@Retention(RetentionPolicy.RUNTIME)

public @interface JasyptField {

}

定义一个作用在方法上的注解

@Target(ElementType.METHOD)

@Retention(RetentionPolicy.RUNTIME)

public @interface JasyptMethod {

String value() default "ENC"; //ENC:加密 DEC:解密

}

步骤四:创建AOP切面

创建一个AOP切面,主要思路是找到方法上标注了 JasyptMethod 注解且定义枚举类型是加密还是解密,获取到对应参数 joinPoint.getArgs() 在进行加密或是获取返回对象解密,无论加密解密最后调用 proceed(Object[] args) 方法改变值

需要注意处理的问题

1、获取参数如果是字符串,直接加密字符串

2、获取参数是对象,则通过反射获取对象字段上@JasyptField注解的字段进行加密;

3、获取参数是集合,需要循环上一步骤操作

4、解密返回对象 同样需要处理字符串 、对象 、集合操作

注意看代码解释!注意看代码解释!注意看代码解释!

import lombok.SneakyThrows;

import lombok.extern.slf4j.Slf4j;

import org.aspectj.lang.ProceedingJoinPoint;

import org.aspectj.lang.annotation.Around;

import org.aspectj.lang.annotation.Aspect;

import org.aspectj.lang.annotation.Pointcut;

import org.aspectj.lang.reflect.MethodSignature;

import org.jasypt.encryption.StringEncryptor;

import org.springframework.beans.factory.annotation.Qualifier;

import org.springframework.stereotype.Component;

import java.lang.reflect.Field;

import java.util.List;

@Aspect

@Component

@Slf4j

public class JasyptAspect {

//注入加密类

private final StringEncryptor stringEncryptor;

// jasyptStringEncryptor 配置类中定义的名称

public JasyptAspect(@Qualifier("jasyptStringEncryptor") StringEncryptor stringEncryptor) {

this.stringEncryptor = stringEncryptor;

}

@Pointcut("@annotation(JasyptMethod)")

public void pointCut() {

}

@SneakyThrows

@Around("pointCut())")

public Object jasyptAround(ProceedingJoinPoint joinPoint) {

Object proceed;

//获取注解类

JasyptMethod jasyptMethod = ((MethodSignature) joinPoint.getSignature()).getMethod().getAnnotation(JasyptMethod.class);

//获取注解传递值

String value = jasyptMethod.value();

//获取参数

Object[] args = joinPoint.getArgs();

// 这里可以定义常量或枚举判断,博主就直接判断了

if(value.equals("ENC")){

for(int i=0 ; i < args.length ; i++){

// 判断字符串还是对象

if(args[i] instanceof String) {

args[i] = stringEncryptor.encrypt(String.valueOf(args[i]));

}else {

//对象 还分集合还是单个对象

boolean isList = (args[i] instanceof List<?>);

handlerArgs(args[i], value, isList);

}

}

proceed = joinPoint.proceed(args);

}else{

proceed = joinPoint.proceed();

// 判断字符串还是对象

if(proceed instanceof String) {

proceed = stringEncryptor.decrypt(String.valueOf(proceed));

}else {

//对象 还分集合还是单个对象

boolean isList = (proceed instanceof List<?>);

handlerArgs(proceed, value, isList);

}

}

return proceed;

}

/**

* 处理对象加解密

* @param obj 参数对象

* @param value 加解密值

* @param isList 是否集合

*/

private void handlerArgs(Object obj , String value , boolean isList){

if(isList){

List<Object> objs = (List<Object>)obj;

for(Object o : objs){

handlerFields(o, value);

}

}else{

handlerFields(obj, value);

}

}

/**

* 抽取公共处理字段加解密方法

* @param obj

* @param value

*/

private void handlerFields(Object obj , String value){

Field[] fields = obj.getClass().getDeclaredFields();

for(Field field : fields){

//判断是否存在注解

boolean hasJasyptField = field.isAnnotationPresent(JasyptField.class);

if (hasJasyptField) {

try {

field.setAccessible(true);

String plaintextValue = null;

plaintextValue = (String)field.get(obj);

String handlerValue;

if(value.equals("ENC")){

handlerValue = stringEncryptor.encrypt(plaintextValue); //处理加密

}

else{

handlerValue = stringEncryptor.decrypt(plaintextValue); //处理解密

}

field.set(obj, handlerValue);

} catch (IllegalAccessException e) {

throw new RuntimeException(e);

}

}

}

}

}

步骤四:创建示例实体类

模拟一个User类,包含需要加密的字段,并使用 @JasyptField 注解标记

import lombok.Data;

@Data

public class UserDto {

@JasyptField

private String phone;

@JasyptField

private String idCard;

private int age;

}

步骤五:创建测试Controller

创建一个 Controller ,用于处理用户请求,主要模拟保存单个对象、集合对象,以及返回单个对象、集合对象的操作

import lombok.extern.slf4j.Slf4j;

import org.springframework.web.bind.annotation.RequestBody;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

import java.util.ArrayList;

import java.util.List;

@RestController

@RequestMapping("/api")

@Slf4j

public class JasyptController {

/**

* 参数是字符串

* @param text

* @return

*/

@RequestMapping("/param-text")

@JasyptMethod

public String isStringParam(String text){

log.info("参数是字符串: {}" , text);

return text;

}

/**

* 参数是 单个对象

* @param userDto

* @return

*/

@RequestMapping("/insert-user")

@JasyptMethod

public UserDto insertUser(@RequestBody UserDto userDto){

log.info("参数是对象: {}" , userDto.toString());

//TODO 操纵入库

return userDto;

}

/**

* 参数是 集合对象

* @param userDtos

* @return

*/

@RequestMapping("/insert-users")

@JasyptMethod

public List<UserDto> insertUsers(@RequestBody List<UserDto> userDtos){

log.info("参数是集合: {}", userDtos.toString());

//TODO 操纵入库

return userDtos;

}

/**

* 返回是对象

* @return

*/

@RequestMapping("/get-user")

@JasyptMethod("DEC")

public UserDto getUser(){

//模拟数据库取出

UserDto userDto = new UserDto();

userDto.setAge(10);

userDto.setPhone("WyXyMRDDdvZEri1XcsPyMA/Pxv+f/N9ODU612IXi4HazSK5NicKK+zZJKolEz8bv");

userDto.setIdCard("/KP3oTWB4pDRyyio54fJ+634pIS7VyVxltNACLG/gtDof4UDYTICMd+zsimbHGDJ0JwiubTLhHqMNxztyAU7zg==");

return userDto;

}

/**

* 返回是集合对象

* @return

*/

@RequestMapping("/get-users")

@JasyptMethod("DEC")

public List<UserDto> getUsers(){

//模拟数据库取出

UserDto userDto = new UserDto();

userDto.setAge(10);

userDto.setPhone("WyXyMRDDdvZEri1XcsPyMA/Pxv+f/N9ODU612IXi4HazSK5NicKK+zZJKolEz8bv");

userDto.setIdCard("/KP3oTWB4pDRyyio54fJ+634pIS7VyVxltNACLG/gtDof4UDYTICMd+zsimbHGDJ0JwiubTLhHqMNxztyAU7zg==");

UserDto userDto2 = new UserDto();

userDto2.setAge(100);

userDto2.setPhone("WyXyMRDDdvZEri1XcsPyMA/Pxv+f/N9ODU612IXi4HazSK5NicKK+zZJKolEz8bv");

userDto2.setIdCard("/KP3oTWB4pDRyyio54fJ+634pIS7VyVxltNACLG/gtDof4UDYTICMd+zsimbHGDJ0JwiubTLhHqMNxztyAU7zg==");

List<UserDto> userDtos = new ArrayList<>();

userDtos.add(userDto);

userDtos.add(userDto2);

return userDtos;

}

}

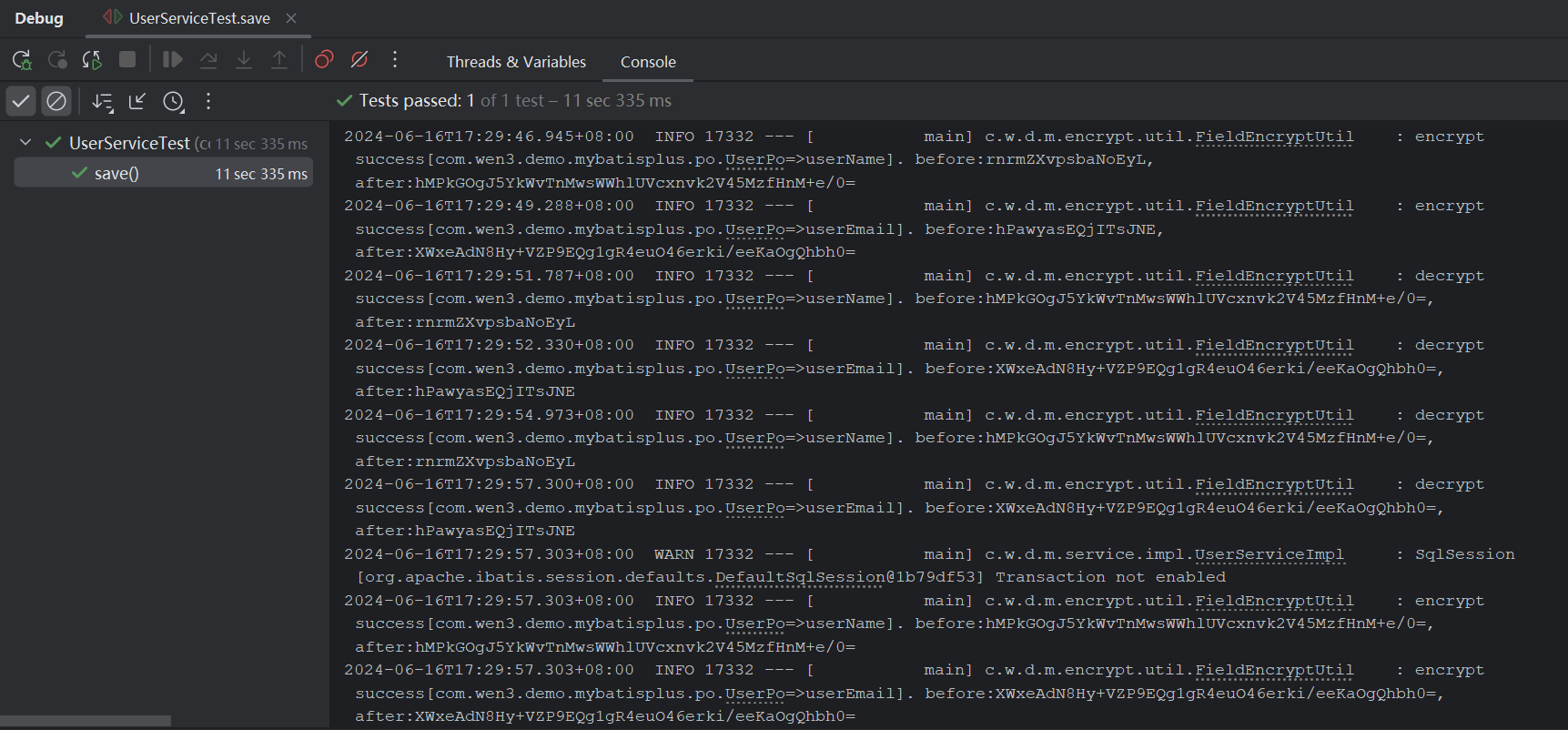

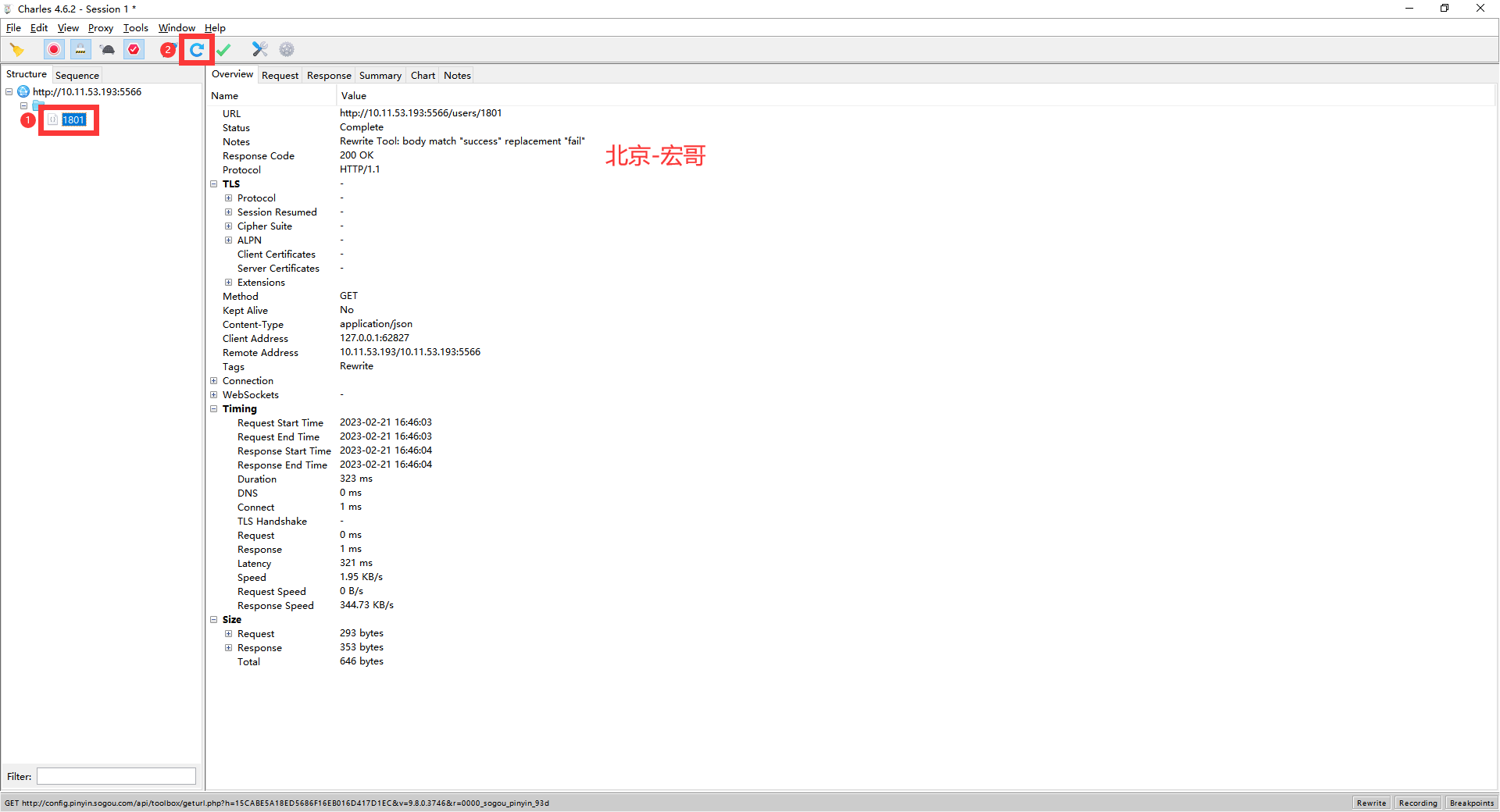

步骤六:验证功能

运行 Spring Boot 应用程序,并发送请求到接口。观察请求和响应中的数据,确保密码字段已被加密

加密参数是字符串

加密参数是对象

加密参数是集合

解密返回是对象

解密返回是集合

至此,我们所有测试均已通过,小伙伴们可以复制博主的代码进行测试,编写的代码结构如下(仅为了演示,所有类都放在一个包下)

结语

通过本文的步骤,我们成功地在Spring Boot项目中整合了Jasypt,并使用自定义注解结合AOP实现了敏感字段的自动加解密。这种方法不仅提高了代码的可读性和可维护性,还增强了数据的安全性。在实际项目中,您可以进一步扩展和优化这个示例(比如数据入库、数据查询等),以适应更多复杂的需求。

希望本文对您有所帮助,如果您有任何疑问或建议,请随时留言讨论。如果觉得本文对你有所帮助,希望 一键三连 给博主一点点鼓励!