在笔者上一篇文章《驱动开发:内核实现SSDT挂钩与摘钩》中介绍了如何对SSDT函数进行Hook挂钩与摘钩的,本章将继续实现一个新功能,如何检测SSDT函数是否挂钩,要实现检测挂钩状态有两种方式,第一种方式则是类似于《驱动开发:摘除InlineHook内核钩子》文章中所演示的通过读取函数的前16个字节与原始字节做对比来判断挂钩状态,另一种方式则是通过对比函数的当前地址与起源地址进行判断,为了提高检测准确性本章将采用两种方式混合检测。

具体原理,通过解析内核文件PE结构找到导出表,依次计算出每一个内核函数的RVA相对偏移,通过与内核模块基址相加此相对偏移得到函数的原始地址,然后再动态获取函数当前地址,两者作比较即可得知指定内核函数是否被挂钩。

在实现这个功能之前我们需要解决两个问题,第一个问题是如何得到特定内核模块的内存模块基址此处我们需要封装一个GetOsBaseAddress()用户只需要传入指定的内核模块即可得到该模块基址,如此简单的代码没有任何解释的必要;

// 署名权

// right to sign one's name on a piece of work

// PowerBy: LyShark

// Email: me@lyshark.com

#include <ntifs.h>

#include <ntimage.h>

#include <ntstrsafe.h>

typedef struct _LDR_DATA_TABLE_ENTRY

{

LIST_ENTRY InLoadOrderLinks;

LIST_ENTRY InMemoryOrderLinks;

LIST_ENTRY InInitializationOrderLinks;

PVOID DllBase;

PVOID EntryPoint;

ULONG SizeOfImage;

UNICODE_STRING FullDllName;

UNICODE_STRING BaseDllName;

ULONG Flags;

USHORT LoadCount;

USHORT TlsIndex;

LIST_ENTRY HashLinks;

ULONG TimeDateStamp;

} LDR_DATA_TABLE_ENTRY, *PLDR_DATA_TABLE_ENTRY;

// 得到内核模块基址

ULONGLONG GetOsBaseAddress(PDRIVER_OBJECT pDriverObject, WCHAR *wzData)

{

UNICODE_STRING osName = { 0 };

// WCHAR wzData[0x100] = L"ntoskrnl.exe";

RtlInitUnicodeString(&osName, wzData);

LDR_DATA_TABLE_ENTRY *pDataTableEntry, *pTempDataTableEntry;

//双循环链表定义

PLIST_ENTRY pList;

//指向驱动对象的DriverSection

pDataTableEntry = (LDR_DATA_TABLE_ENTRY*)pDriverObject->DriverSection;

//判断是否为空

if (!pDataTableEntry)

{

return 0;

}

//得到链表地址

pList = pDataTableEntry->InLoadOrderLinks.Flink;

// 判断是否等于头部

while (pList != &pDataTableEntry->InLoadOrderLinks)

{

pTempDataTableEntry = (LDR_DATA_TABLE_ENTRY *)pList;

if (RtlEqualUnicodeString(&pTempDataTableEntry->BaseDllName, &osName, TRUE))

{

return (ULONGLONG)pTempDataTableEntry->DllBase;

}

pList = pList->Flink;

}

return 0;

}

VOID UnDriver(PDRIVER_OBJECT driver)

{

DbgPrint("驱动卸载 \n");

}

NTSTATUS DriverEntry(IN PDRIVER_OBJECT Driver, PUNICODE_STRING RegistryPath)

{

DbgPrint("Hello LyShark.com \n");

ULONGLONG kernel_base = GetOsBaseAddress(Driver, L"ntoskrnl.exe");

DbgPrint("ntoskrnl.exe => 模块基址: %p \n", kernel_base);

ULONGLONG hal_base = GetOsBaseAddress(Driver, L"hal.dll");

DbgPrint("hal.dll => 模块基址: %p \n", hal_base);

Driver->DriverUnload = UnDriver;

return STATUS_SUCCESS;

}

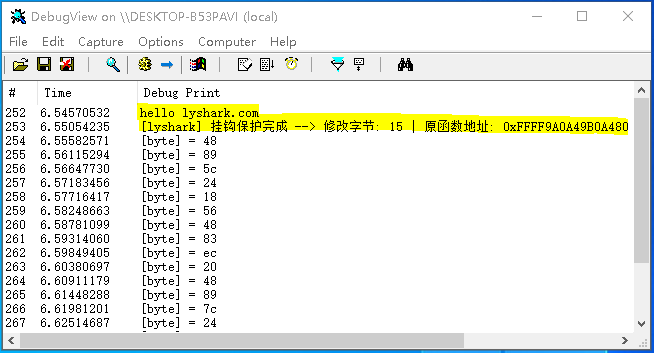

如上直接编译并运行,即可输出ntoskrnl.exe以及hal.dll两个内核模块的基址;