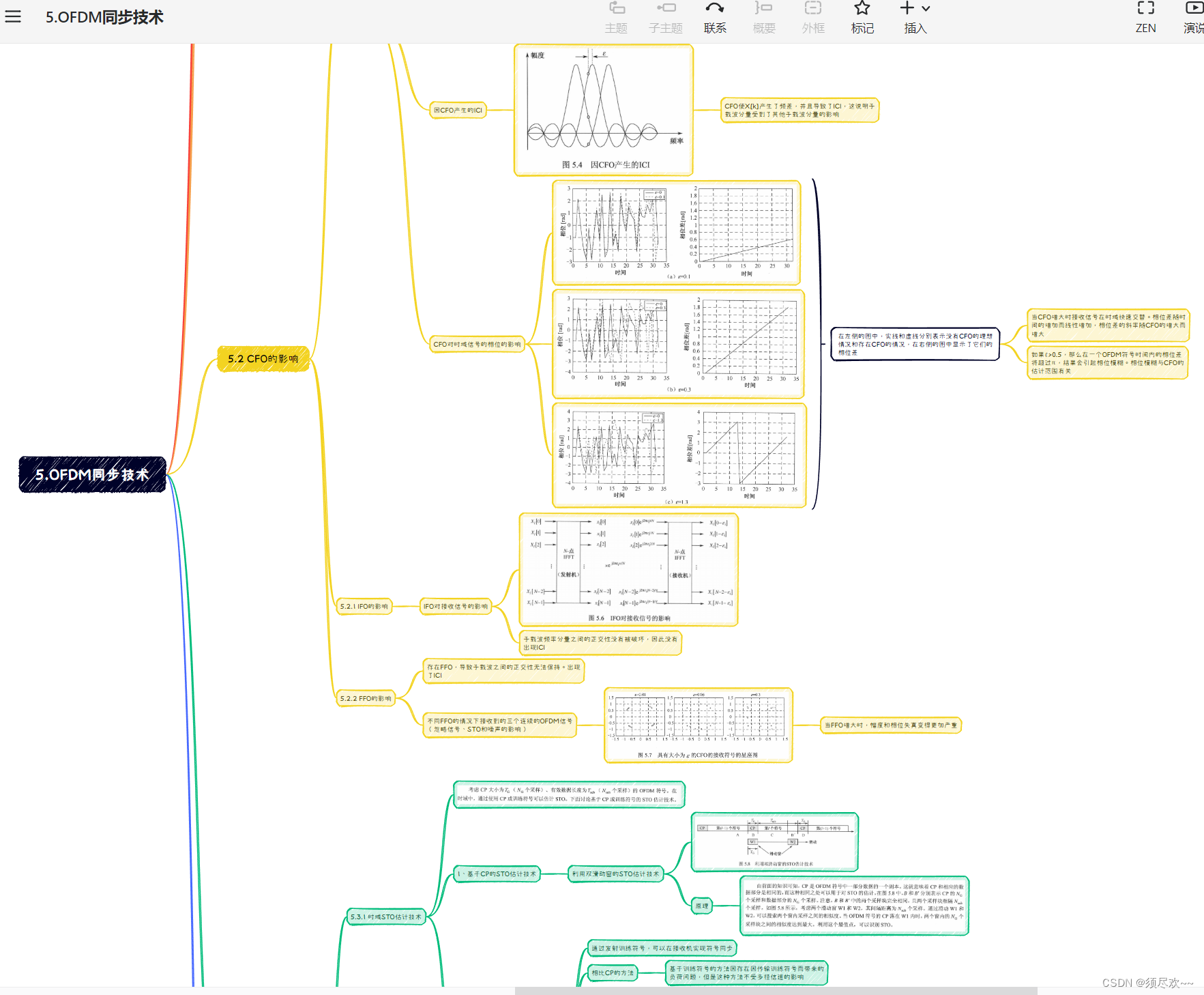

目录

要求:

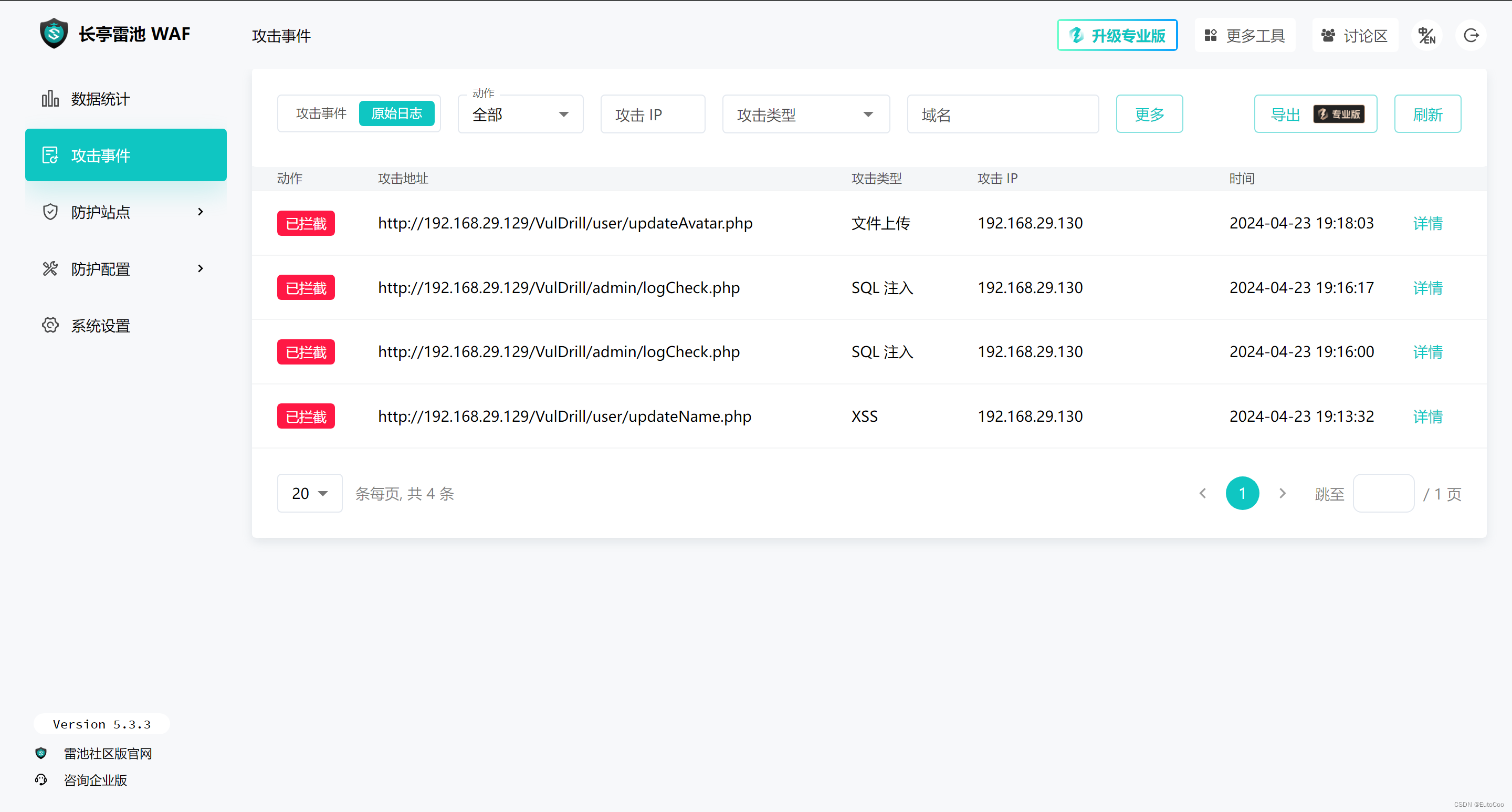

使用WAF,通过配置策略要求能防御常见的web漏洞攻击(要求至少能够防御SQL、XSS、文件上传三类漏洞并作测试)。

一、什么是WAF

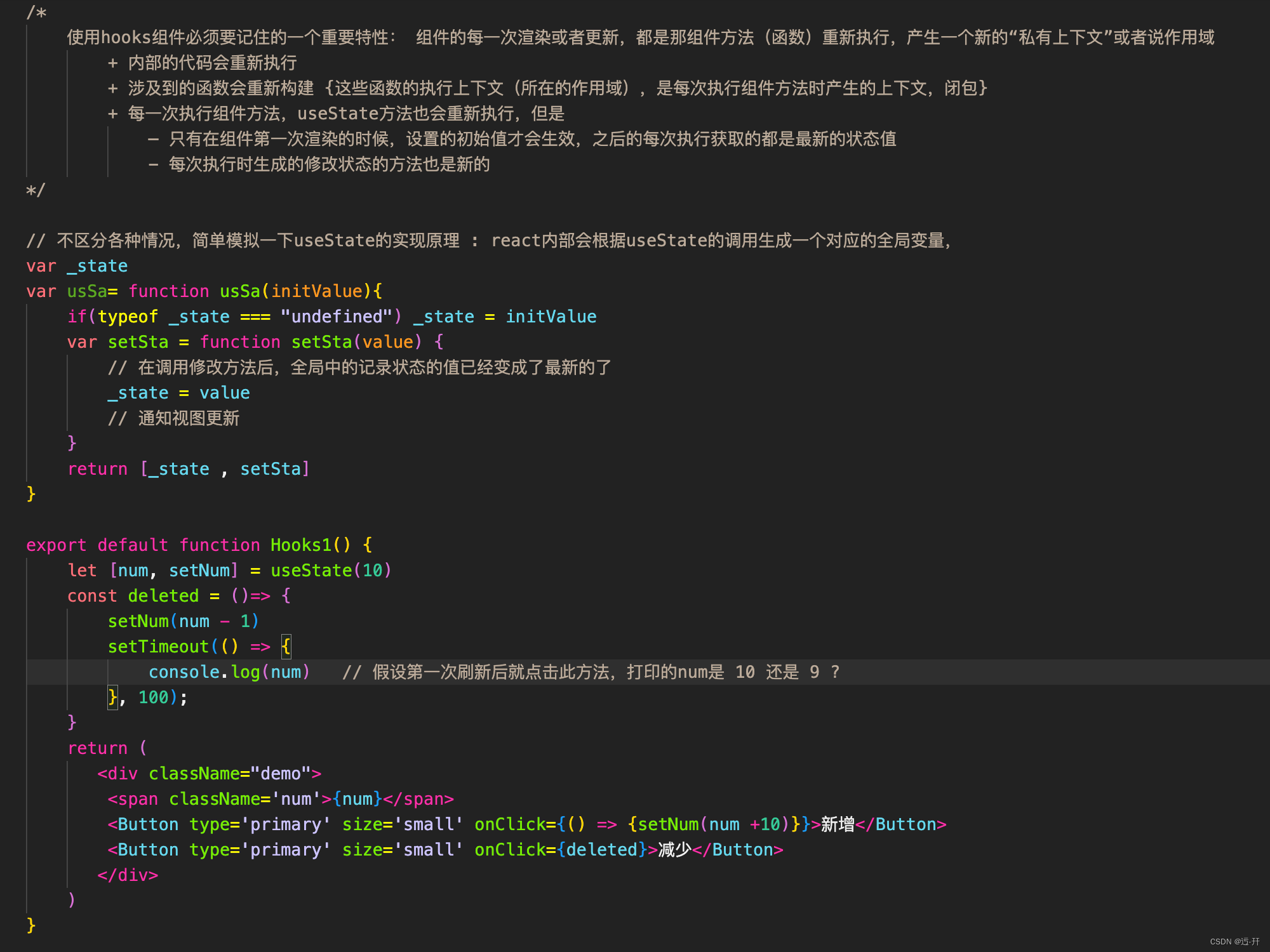

WAF,即Web Application Firewall,和传统防火墙的区别是,它是工作在应用层的防火墙,也是基于特征规则库防御,主要对web请求/响应进行防护。

WAF能做什么呢?

1.纵深安全

纵深防护,精确识别

人机识别,拦截爬虫行为

隐藏服务器敏感信息泄露

2.WAF其实是部署在服务器的前置,这样可以减少对服务器的资源消耗,但是对WAF的性能要求比较高。

二、纵深安全防御

IP信誉库用来筛选源IP是否“干净”

WAF的组网模式

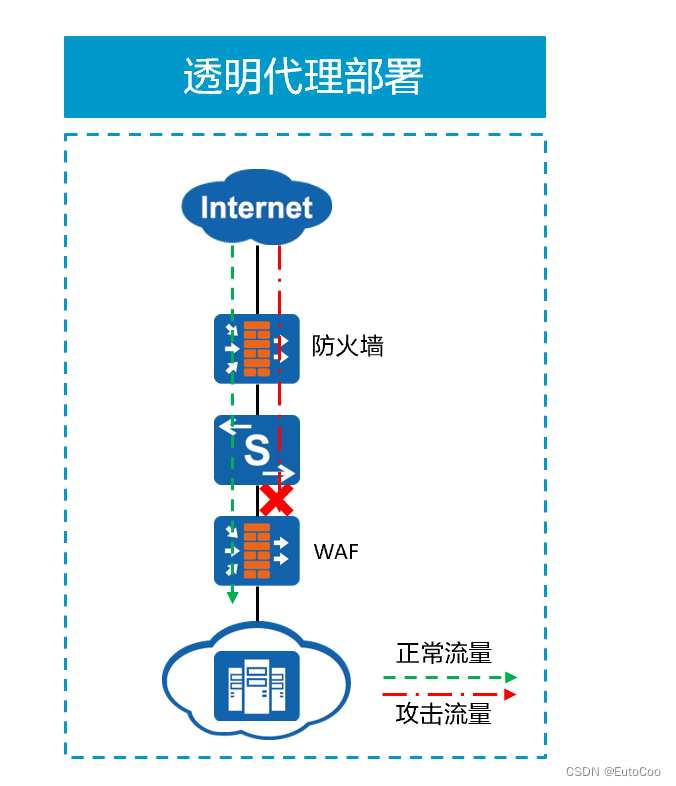

透明代理部署

串接在用户网络中,可实现即插即用,无需用户更改网络设备与服务器配置。部署简单易用,应用于大部分用户网络中。

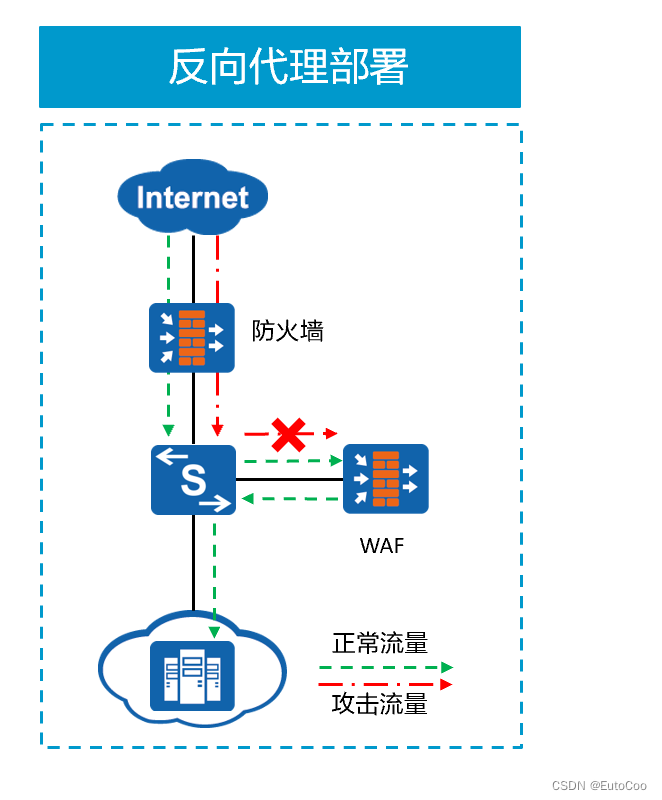

反向代理部署

用户访问的不是服务器的真实的IP地址,需要在交换机上面将用户访问服务器的http流量通过策略路由的方式牵引到WAF,策略路由的下一跳地址为WAF的前端地址,WAF在接受到地址之后通过后端地址去请求真实的服务器。

WAF配置全景

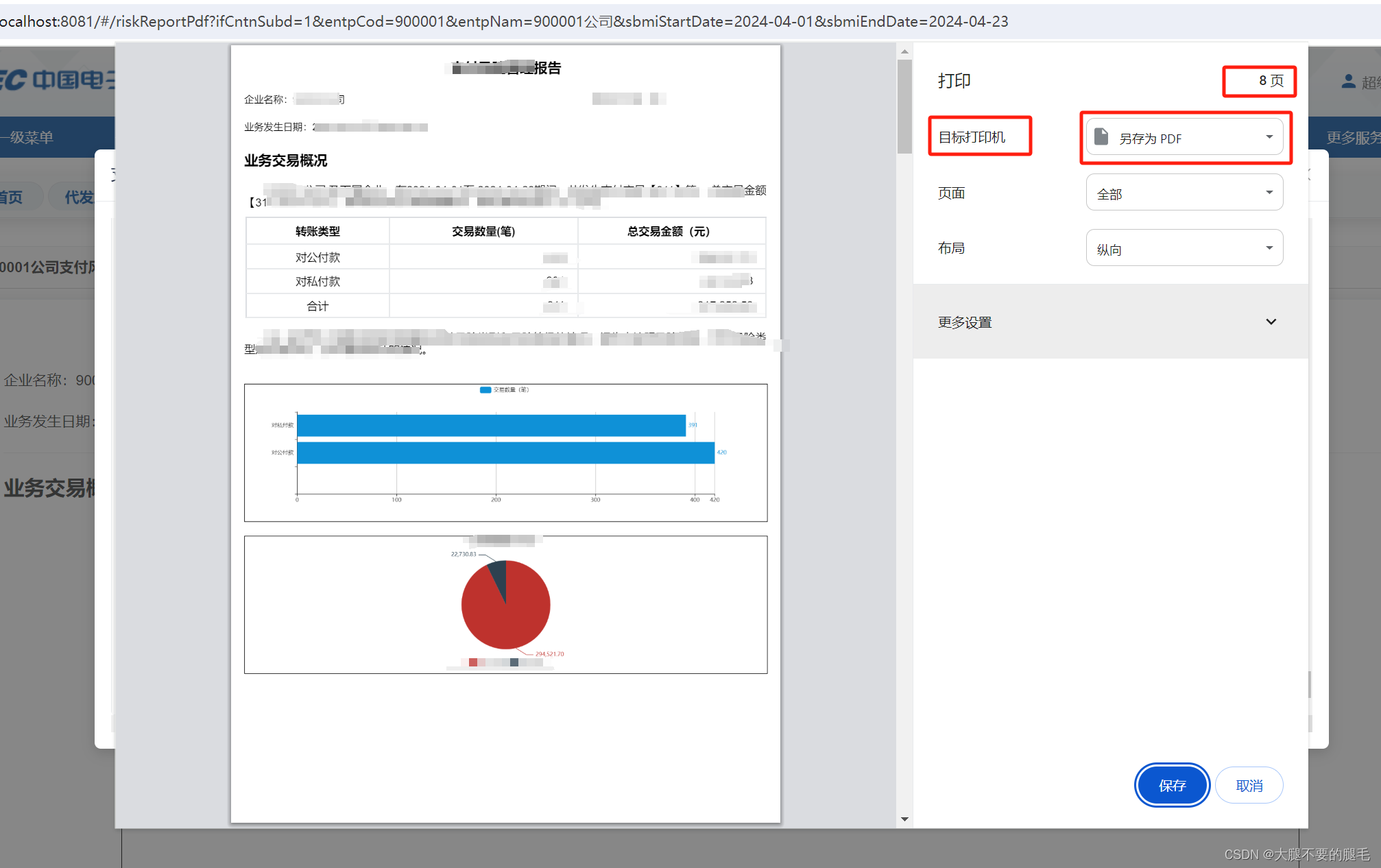

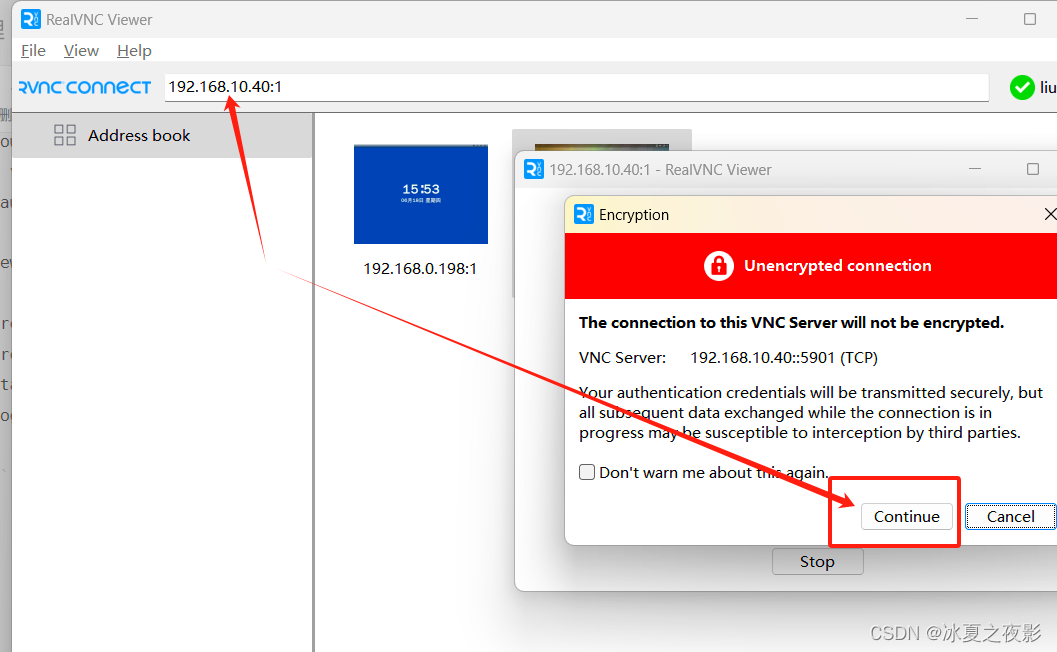

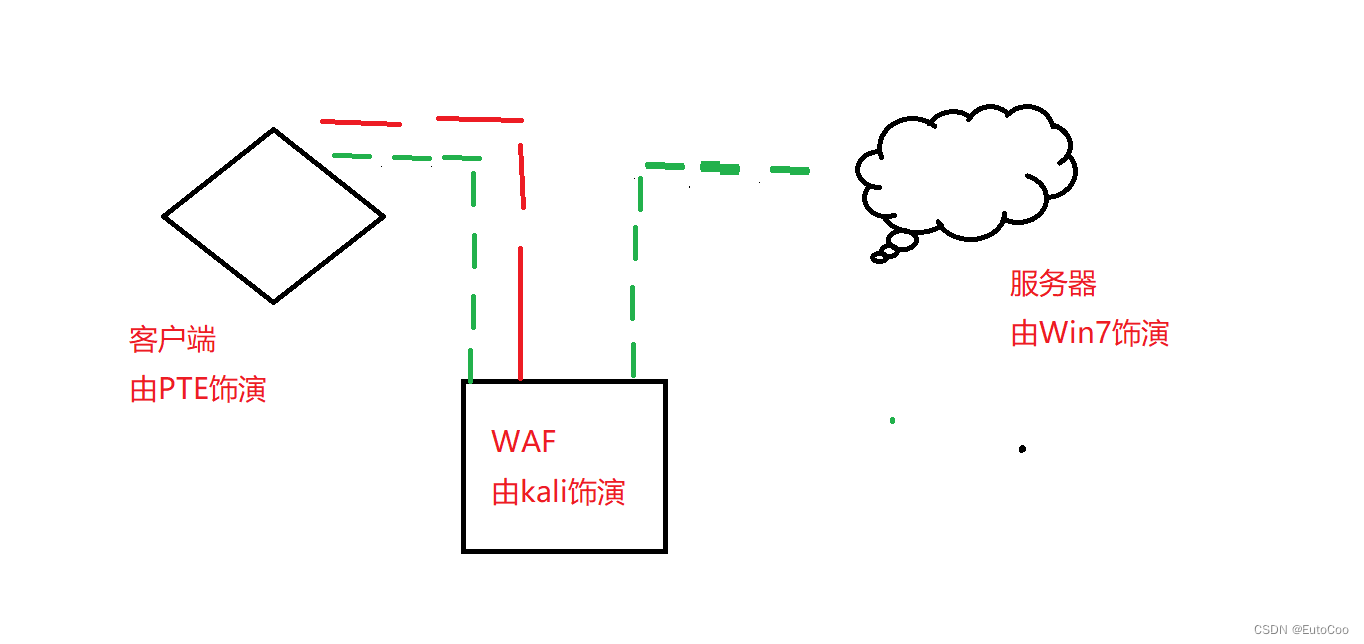

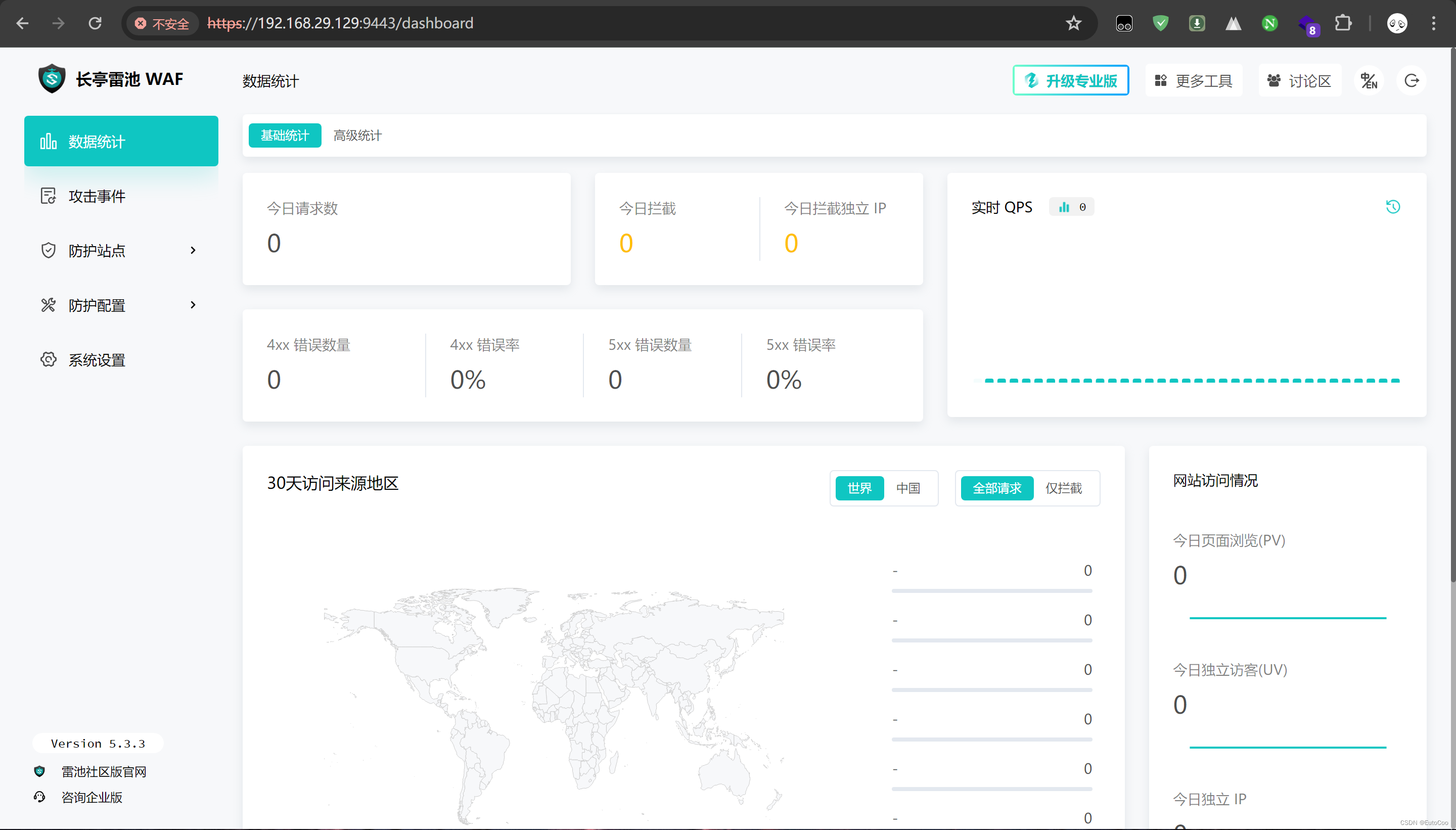

以雷池WAF举例,使用的组网模式是反向代理,在主机上用三台虚拟机分别饰演客户端,WAF,服务器

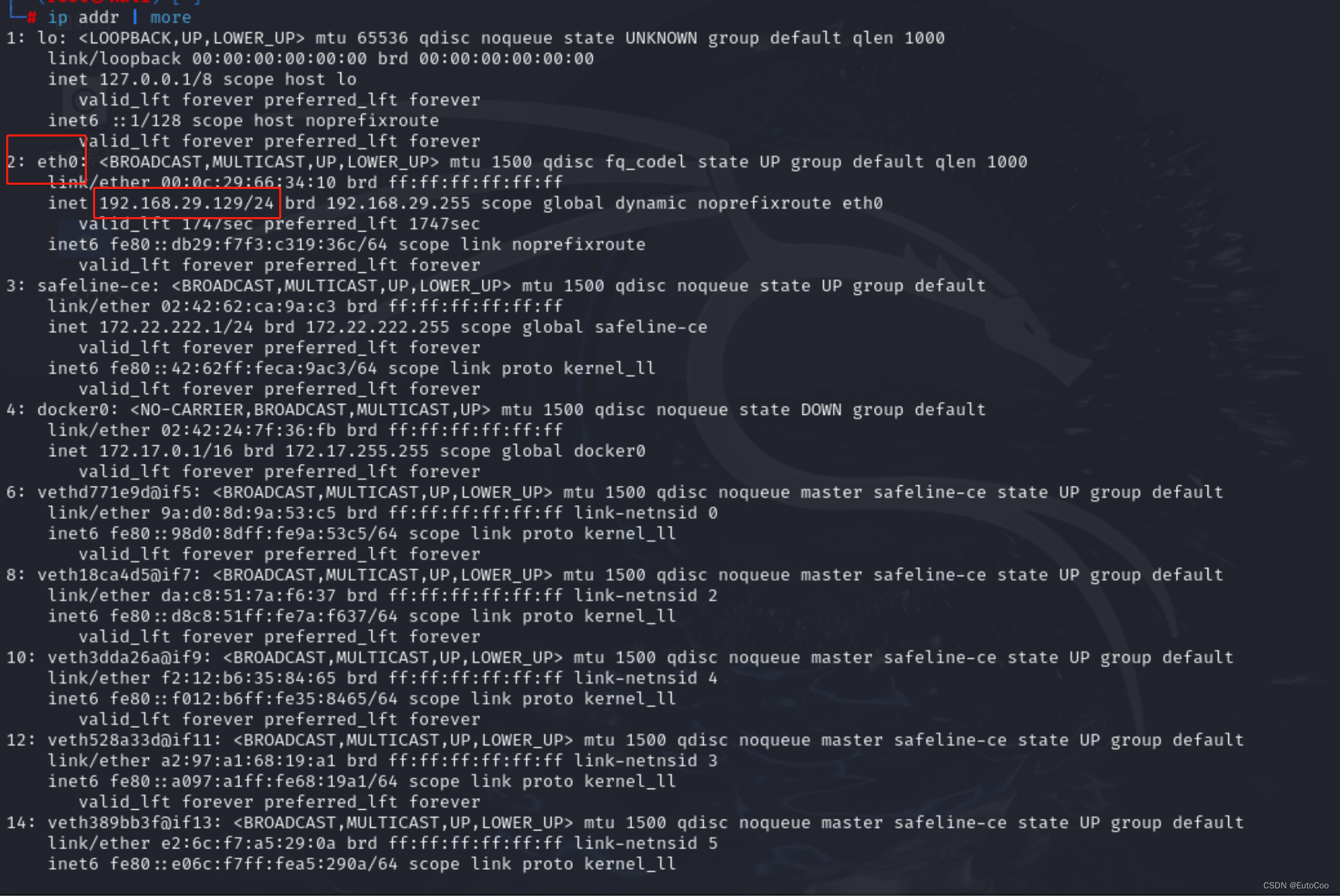

WAF端

使用

ip addr | more查看WAF地址

这里是192.168.29.129

在我们主机的浏览器登录https://192.168.29.129:9443

服务器

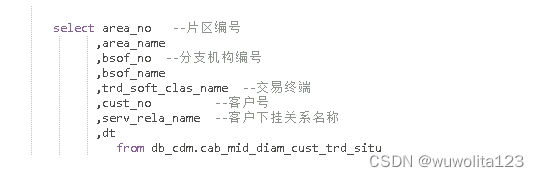

这里用Win7模拟服务器,IP为192.168.29.131,攻击路径为文件Vuldrill

雷池配置防护站点:

攻击端

WAF 为29.129

实际服务器是29.131

此时对外的Web服务器是29.129

当客户端访问29.129时,WAF会监测到请求

拦截SQL注入,XSS攻击,木马文件上传

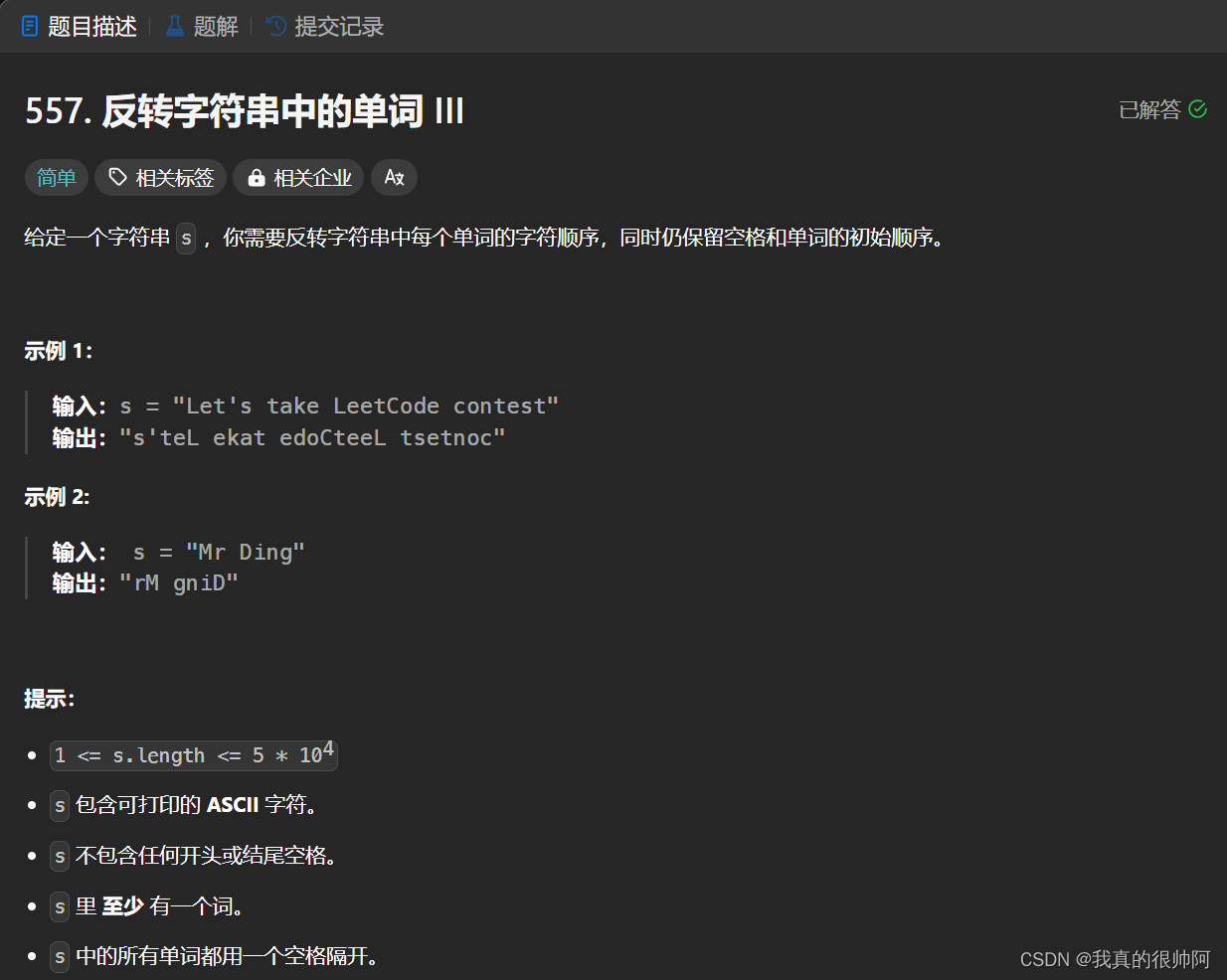

![[Meachines][Medium]IClean](https://img-blog.csdnimg.cn/img_convert/aaffd918d0aed9bff086b15fe4b79d80.jpeg)