在攻防演练中,如果您的服务器被告知已经被攻破,重要的是要快速并系统地响应,以确定攻击的范围、方法和影响。这包括确认攻击的痕迹、哪些数据可能被访问或盗取,以及如何尽快恢复安全状态。以下是一系列步骤和建议,帮助您有效地应对和分析这种情况:

1. 立即隔离系统

- 阻止进一步的数据泄漏或损害。根据您的网络和业务需求,可能需要将受影响的服务器从网络中断开或限制其网络通信。

2. 确保数据完整性

- 在进行任何进一步的操作前,确保有完整的数据和系统备份。这对于后续的取证分析和系统恢复至关重要。

3. 进行初步审查

- 检查系统日志文件(如

/var/log/auth.log,/var/log/secure,/var/log/syslog等),寻找异常登录尝试、成功的登录、执行的命令和其他异常活动的迹象。 - 查看 Web 服务器的访问日志和错误日志,寻找异常请求或错误增多的迹象。

- 检查系统的用户账户和组管理(

/etc/passwd,/etc/shadow,/etc/group),确认是否有未授权的用户或组改动。

4. 使用取证工具

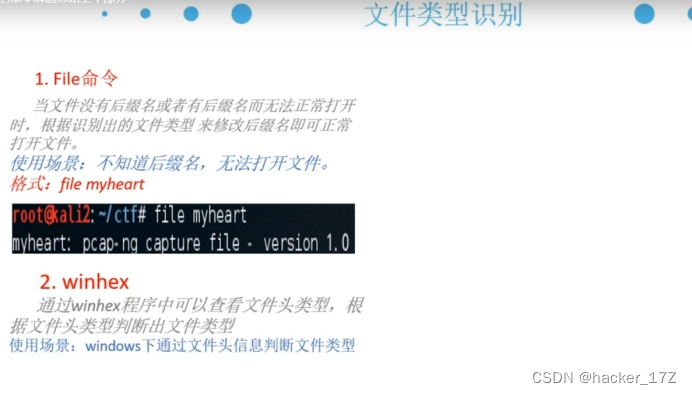

- 利用如 Sleuth Kit, Autopsy 等取证工具来分析文件系统,寻找被修改或删除的文件。

- 使用网络取证工具(如 Wireshark)分析任何可用的网络捕获,以识别可能的数据泄露或恶意通信。

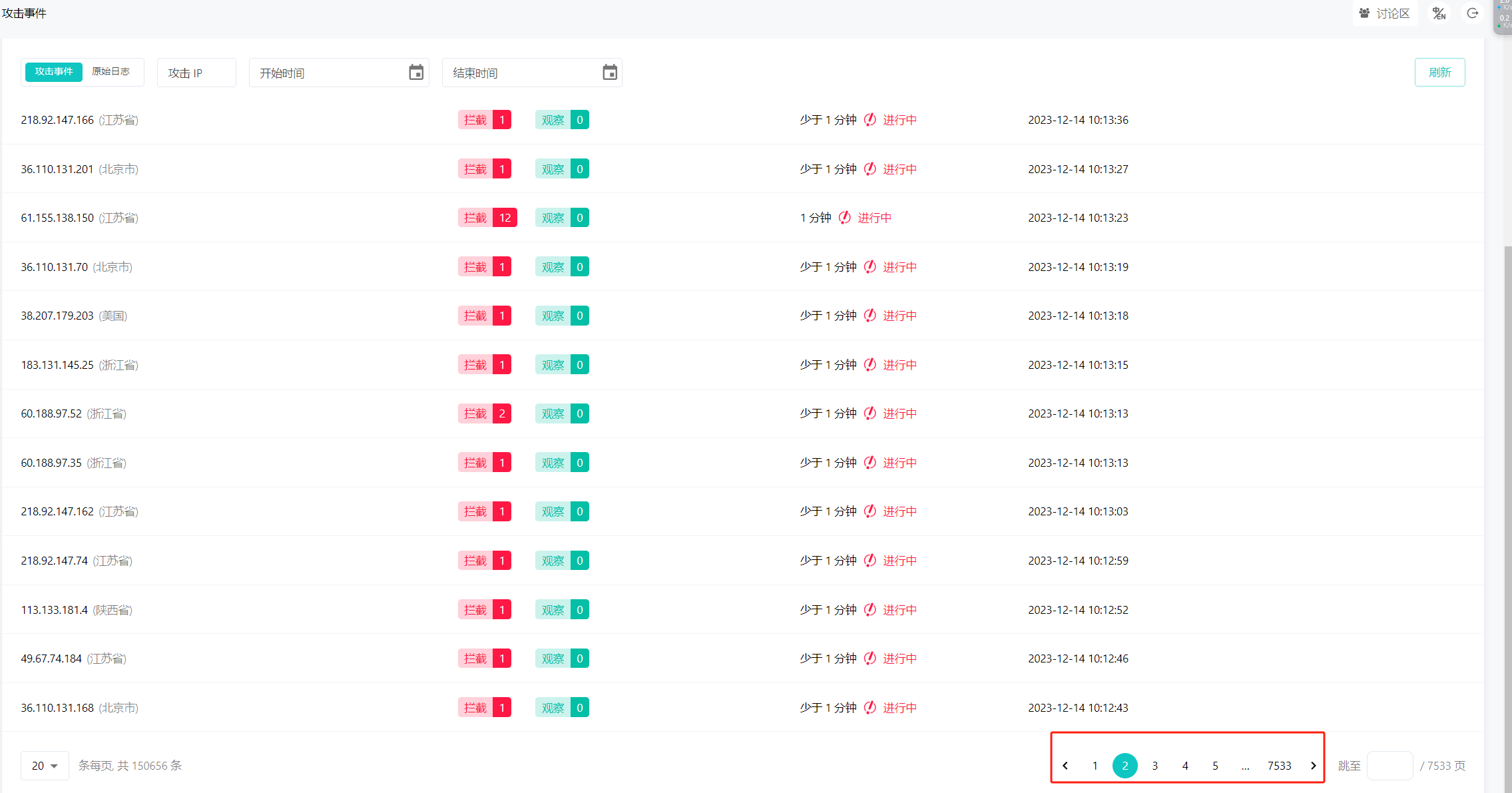

5. 检查已知的漏洞和入侵指标

- 使用 IDS (入侵检测系统) 和 IPS (入侵防御系统) 的报告来识别攻击的痕迹和模式。

- 利用已有的安全工具(如反病毒软件、EDR平台)扫描恶意软件和其他威胁。

6. 评估数据泄露的影响

- 确定哪些数据可能已被访问或盗取。这可能包括客户数据、商业机密、财务信息等。

- 根据泄露的数据类型和数量,评估对业务的潜在影响。

7. 通知相关方

- 根据法律和合规要求,通知影响的内部和外部利益相关者。

- 如果涉及敏感数据泄露,可能需要通知监管机构和受影响的个人。

8. 制定和实施修复措施

- 根据攻击的性质和范围,制定具体的修复和加强安全措施。

- 更新和修补系统中发现的漏洞。

- 加强网络和系统的安全防护措施,例如实施多因素认证、加强防火墙规则、提高网络监控的能力。

9. 撰写事件报告

- 准备详细的安全事件报告,记录事件的时间线、检测和响应的行动、发现的信息以及后续的修复措施。

10. 审查和改进安全政策

- 基于这次事件的经验,审查和改进现有的安全策略和程序。

- 增强员工的安全意识和培训。

对服务器被攻破后的反应应迅速且有序,以减少损害并防止未来的安全事件。重要的是要有一个预先准备的应急响应计划,并确保所有团队成员都了解在安全事件中的角色和责任。