| 层面 | 控制点 | 四级 | 三级 | 二级 |

| 安全 通信 网络 |

网络架构 | a)应保证设备的业务处理能力满足业务高峰期需要; | a)应保证设备的业务处理能力满足业务高峰期需要; | |

| b)应保证网络各个部分的带宽满足业务高峰期需要; | b)应保证网络各个部分的带宽满足业务高峰期需要; | |||

| c)应划分不同的网络区域,并按照方便管理和控制的原则为个网络区域分配地址; | c)应划分不同的网络区域,并按照方便管理和控制的原则为个网络区域分配地址; | a)应划分不同的网络区域,并按照方便管理和控制的原则为个网络区域分配地址; | ||

| d)应避免将重要网络区域部署在边界处,重要网络区域与其他网络区域之间应采取可靠的技术隔离手段; | d)应避免将重要网络区域部署在边界处,重要网络区域与其他网络区域之间应采取可靠的技术隔离手段; | b)应避免将重要网络区域部署在边界处,重要网络区域与其他网络区域之间应采取可靠的技术隔离手段; | ||

| e)应提供通信线路、关键网络设备和关键计算设备的硬件冗余,保证系统的可用性; | e)应提供通信线路、关键网络设备和关键计算设备的硬件冗余,保证系统的可用性; | |||

| f)应按照业务服务的重要程度分配带宽,优先保障重要业务。 | a)应采用校验码技术保证通信过程中数据的完整性; | |||

| 通信传输 | a)应采用校验码技术或密码技术保证通信过程中数据的完整性; | a)应采用校验码技术或密码技术保证通信过程中数据的完整性; | ||

| b)应采用密码技术保证通信过程中数据的保密性。 | b)应采用密码技术保证通信过程中数据的保密性。 | a)可基于可信根对通信设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证,并在应用程序的关键执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心。 | ||

| c) 应在通信前基于密码技术对通信的双方进行验证或认证; | ||||

| d) 应基千硬件密码模块对重要通信过程进行密码运算和密钥管理。 | ||||

| 可信验证 | a)可基于可信根对通信设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证,并在应用程序的关键执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心。 | a)可基于可信根对通信设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证,并在应用程序的关键执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心。 | ||

| 安全 区域 边界 |

边界防护 | a)应保证跨越边界的访问和数据流通过边界设备提供的受控接口进行通信; | a)应保证跨越边界的访问和数据流通过边界设备提供的受控接口进行通信; | 应保证跨越边界的访问和数据流通过边界设备提供的受控接口进行通信; |

| b)应能够对非授权设备私自连到内部网络的行为进行检查或限制; | b)应能够对非授权设备私自连到内部网络的行为进行检查或限制; | |||

| c)应能够对内部用户非授权联到外部网络的行为进行检查或限制; | c)应能够对内部用户非授权联到外部网络的行为进行检查或限制; | |||

| d)应限制无线网络的使用,保证无线网络通过受控的边界设备接入内部网络; | d)应限制无线网络的使用,保证无线网络通过受控的边界设备接入内部网络; | |||

| e)应能够在发现非授权设备私自联到内部网络的行为或内部用户非授权联到外部网络的行为时,对其进行有效阻断。 | ||||

| f)应采用可信验证机制对接入到网络中的设备进行可信验证,保证接入网络的设备真实可靠。 | ||||

| 访问控制 | a)应在网络边界或区域之间根据访问控制策略设置访问控制规则,默认情况下除允许通信外受控接口拒绝所有通信; | a)应在网络边界或区域之间根据访问控制策略设置访问控制规则,默认情况下除允许通信外受控接口拒绝所有通信; | a)应在网络边界或区域之间根据访问控制策略设置访问控制规则,默认情况下除允许通信外受控接口拒绝所有通信; | |

| b)应删除多余或无效的访问控制规则,优化访问控制列表,并保证访问控制规则数量最小化; | b)应删除多余或无效的访问控制规则,优化访问控制列表,并保证访问控制规则数量最小化; | b)应删除多余或无效的访问控制规则,优化访问控制列表,并保证访问控制规则数量最小化; | ||

| c)应对源地址、目的地址、源端口、目的端口和协议等进行检查,以允许/拒绝数据包进出; | c)应对源地址、目的地址、源端口、目的端口和协议等进行检查,以允许/拒绝数据包进出; | c)应对源地址、目的地址、源端口、目的端口和协议等进行检查,以允许/拒绝数据包进出; | ||

| d)应能根据会话状态信息为进出数据流提供明确的允许/拒绝访问的能力; |

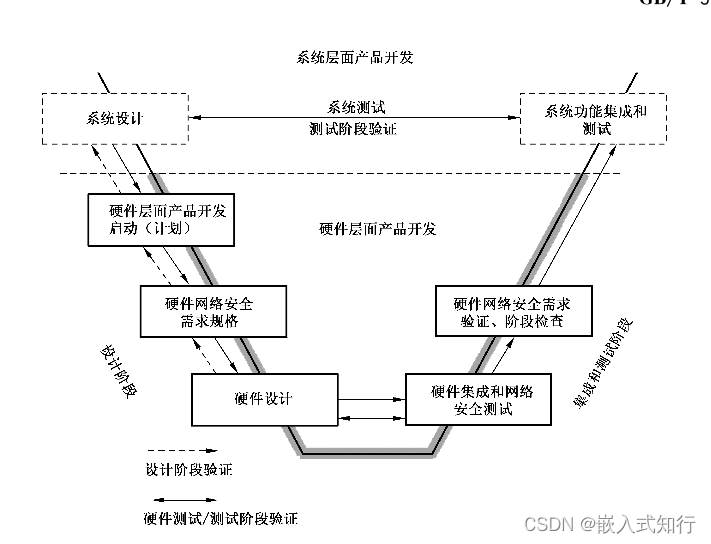

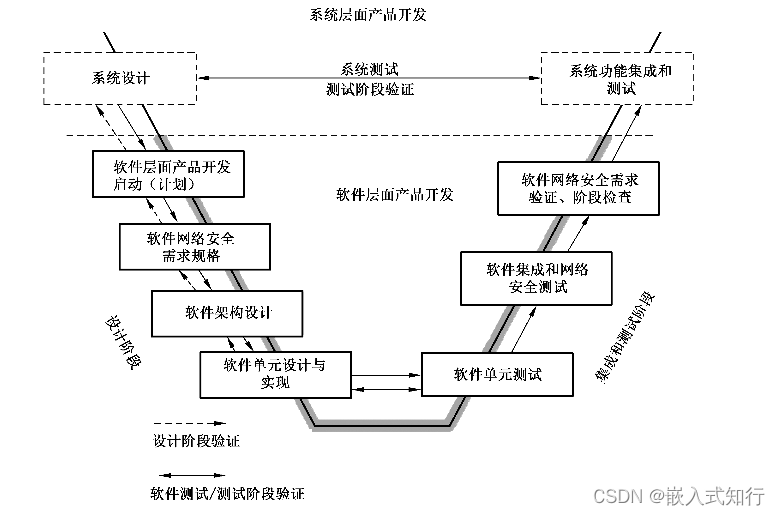

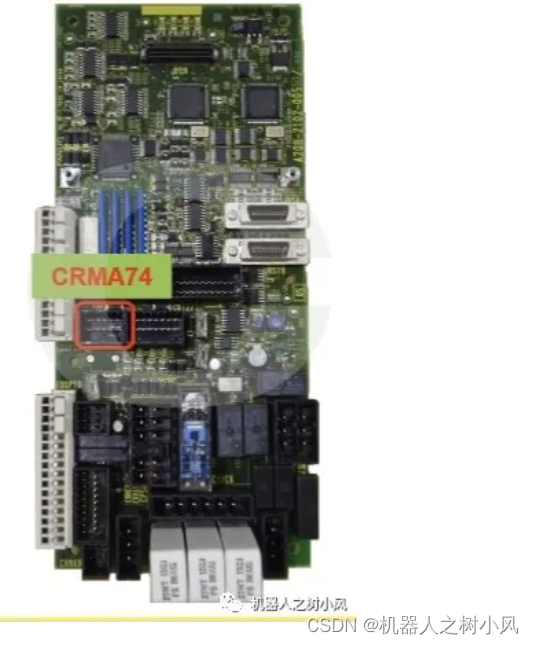

车载网络安全指南 硬件层面开发阶段(七)

2024-04-05 22:06:02 9 阅读