尊敬的读者:

数据安全问题备受关注。而勒索病毒是其中一种最为恶劣的威胁之一。其中,.ma1x0勒索病毒备受人们担忧,因其可将用户的数据文件加密,并要求支付赎金以解密文件。本文将介绍.ma1x0勒索病毒的特征、预防方法以及如何恢复被加密的数据文件。如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

了解.ma1x0勒索病毒

.ma1x0勒索病毒是一种恶意软件,也被称为勒索软件或勒索码(Ransomware)。它的工作原理是将用户计算机上的文件加密,并要求受害者支付赎金以获取解密密钥。这种病毒通常通过电子邮件附件、恶意链接、软件漏洞或其他安全漏洞等方式传播。

一旦.ma1x0勒索病毒感染了用户的系统,它会开始加密文件,通常是常见的文档、图片、视频和其他个人或工作文件。在加密完成后,勒索软件会显示一条信息,通常要求受害者支付赎金以获取解密密钥。这种勒索通常以加密货币的形式支付,并且往往要求在限定时间内支付,否则会威胁删除密钥或增加赎金金额。

.ma1x0勒索病毒的感染对个人用户、企业以及其他组织都可能造成严重的损失。个人用户可能会丢失珍贵的照片、文档和其他文件,而企业可能会面临数据丢失、生产中断以及恶劣的声誉影响。

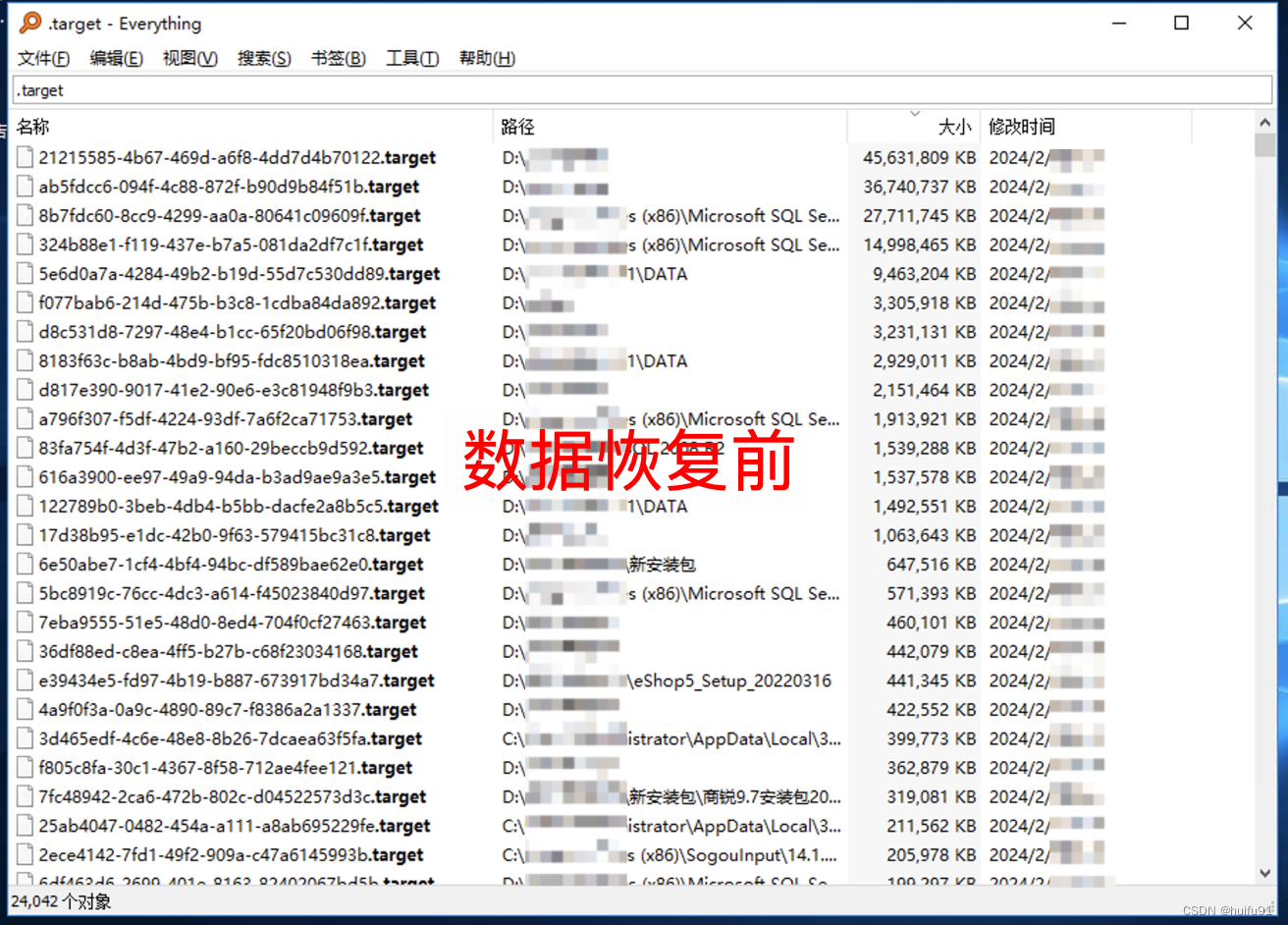

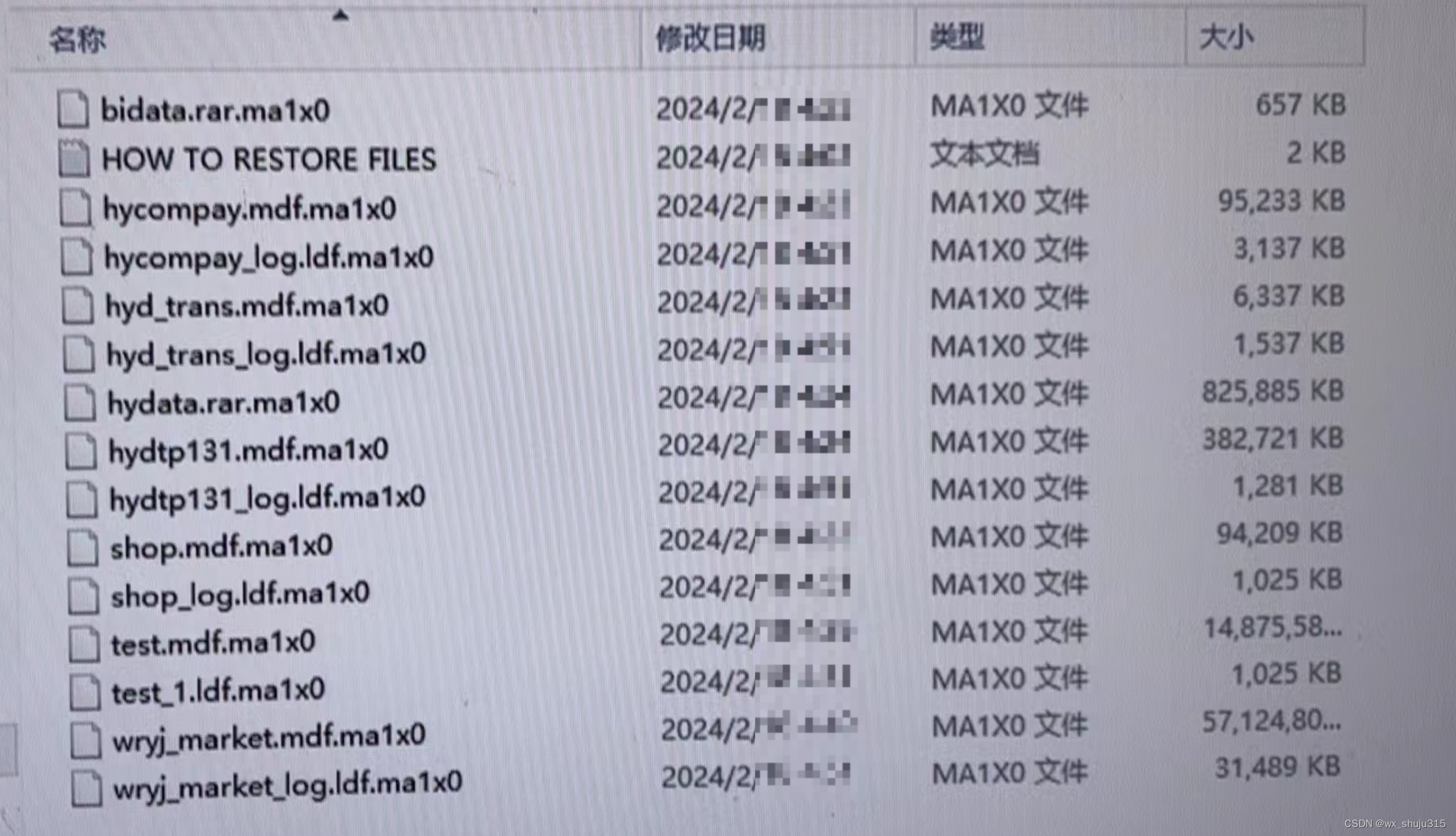

被.ma1x0勒索病毒加密的文件

使用安全访问控制保护数据

安全访问控制是指通过管理和控制用户对系统和网络资源的访问,以确保只有经过授权的用户才能够获得相应的权限和资源访问权限。这是保护信息系统安全的重要措施之一,可以帮助防止未经授权的用户或恶意攻击者访问敏感数据或系统功能。

安全访问控制通常包括以下几个方面:

身份验证(Authentication):确认用户身份的过程,以确保用户是谁他们声称的。这通常通过用户名和密码、生物识别特征、硬件令牌等方式进行。

授权(Authorization):确定用户被允许访问哪些资源和执行哪些操作的过程。授权通常基于用户的身份和角色,并且需要与身份验证结合使用来确保用户仅能够访问其所需的资源。

审计和监控(Auditing and Monitoring):监控用户访问和操作系统资源的过程,以便发现异常行为或潜在的安全威胁。审计日志记录用户的访问行为,包括登录、访问文件、执行命令等,并且可以在必要时进行审计和调查。

访问控制策略(Access Control Policies):定义系统中访问控制的规则和策略,以确保只有经过授权的用户才能够访问特定资源。这可能包括基于角色的访问控制、基于属性的访问控制、基于上下文的访问控制等。

面对复杂的勒索病毒,您需要数据恢复专家作为坚强后盾。我们的专业团队(技术服务号shuju315)具备丰富的经验和技术知识,精通各类数据恢复技术,能够应对各种数据加密情况。

安全访问控制可以通过多种技术和措施来实现,包括:

访问控制列表(ACL):在系统中配置ACL,以控制用户对文件和目录的访问权限。

角色基础访问控制(RBAC):将用户分配到不同的角色,并将角色与特定的权限和资源关联起来,以简化访问控制管理。

单点登录(SSO):通过一次身份验证,允许用户访问多个相关系统或应用程序,以提高用户体验并简化访问控制管理。

多因素认证(MFA):结合多种身份验证方法,如密码、硬件令牌、生物识别特征等,以增强身份验证的安全性。

网络访问控制(NAC):通过在网络上实施访问控制策略,限制未经授权设备和用户的访问。

综合采用这些安全访问控制措施,可以帮助组织有效地保护其系统和网络资源,降低未经授权访问和安全威胁的风险。