应急响应-挖矿木马

- 开发

- 30

-

挖矿木马简介

- 挖矿的英语为Mining,早期主要与比特币相关。用户使用个人计算机下载软件,然后运行特定算法,与远方服务器通信后可得到相应比特币。挖矿就是利用比特币挖矿机赚取比特币。

- 挖矿木马是利用各种方法入侵计算机,利用被入侵计算机的算力挖掘加密数字货币以牟取利益的木马。其即可以是一段自动化扫描、攻击的脚本,也可以集成在单个可执行文件中。挖矿木马为了能给长期在服务器中驻留,会采用多种安全对抗技术,如修改任务计划、修改防火墙配置、修改系统动态链接库等,使用这些技术手段严重时可能造成服务器业务中断。

常见的挖矿木马

WannaMine

- WannaMine主要针对搭建WebLogic的服务器,也攻击PHPMyadmin、Drupal等Web应用。WannaMine将染毒机器用“无文件”的攻击方法构建一个健壮的僵尸网络,并且支持内网自更新。WannaMine通过WMI类属性存储shellcode,并使用“永恒之蓝”漏洞攻击武器及“Minikatz+WMIExec”攻击组件,在同一局域网进行横向渗透,以隐藏其恶意行为。

- 2018年6月,WannaMine增加了DDoS模块,改变了以往的风格和攻击手法。2019年4月,WannaMine舍弃了原有的隐藏策略,启用新的C2地址存放恶意代码,采用PowerShell内存注入挖矿程序和释放PE木马挖矿的方法进行挖矿,增大了挖矿程序执行成功的概率。

Mykings(隐匿者)

- Mykings在2017年被多家安全厂商披露,至今任然处于活跃状态,也是迄今为止发现的最复杂的僵尸网络之一。Mykings主要利益“永恒之蓝”漏洞,针对MsSQL、Telent、RDP、CCTV等系统组件或设备进行密码暴力破解。Mykings在暴力破解时还集成了丰富的弱密码字典和针对MsMQL的多种命令执行方法。暴力破解成功后,利用扫描攻击进行蠕虫式传播。Mykings不仅局限于挖矿获利,还与其他黑产家族合作完成锁首页、DDoS攻击等工作。

Bulehero

- Bulehero被披露于2018年8月,其专注于攻击Windows服务器,由于最早使用bulehero.in域名,因此被命名为Bulehero。早期,Bulehero并非使用bulehero.in这个域名作为载荷下载URL,而是直接使用IP地址173.208.202.234。Bulehero不仅使用弱密码暴力破解,并且利用多个服务器组件漏洞进行攻击,攻击主要分为Windwos系统漏洞、Web组件漏洞、各类弱密码暴力破解攻击三种类型。

- 2018年12月,Bulehero成为首个使用远程代码执行漏洞入侵服务器的病毒,而且这次入侵也使Bulehero控制的僵尸机数量暴涨。

8220Miner

- 8220Miner被披露于2018年8月,因固定使用8220端口而被命名。8220Miner是一个长期活跃的,利用多个漏洞进行攻击和部署挖矿程序的国内团伙,也是最早Hadoop Yarn为授权访问漏洞攻击的挖矿木马,除此之外,其还使用了多种其他的Web服务漏洞。8220Miner并采用蠕虫式传播,而且使用固定的一组IP地址进行全网攻击。为了更持久的驻留主机,以获取最大利益,其使用rootkit技术进行自我隐藏。

- 2018年初,由于披露的Web服务漏洞的POC数量较多,因此8220Miner较为活跃。2018年下半年至今,随着披露的Web服务漏洞POC数量减少,8220Miner沉默期。

“匿隐”挖矿木马

- 2019年3月,出现了一种携带NSA全套武器库的新变种挖矿木马“匿隐”该挖矿木马大肆利用功能网盘和图床隐藏自己,在局域网中利用“永恒之蓝”和“双脉冲星”等漏洞进行横向传播。由于该挖矿木马具有极强的隐蔽性和匿名的特点,因此给安全厂商的分析监测增加了难度。

- 自该挖矿木马被发现以来,其进行了不断更新,增加了挖矿币种、钱包ID、矿池、安装流程、代理等基础设施,简化了攻击流程,启用了最新的挖矿账户,同时挖掘PASC币、门罗币等多种数字加密货币。

DDG

- DDG被披露于2017年10月,是一个Linux系统下用go语言实现的挖矿木马。2018年,DDG一跃成为继Mykings之后,收益第二多的挖矿木马。DDG利用Orientdb漏洞、SSH密码进行入侵。入侵主机后会下载i.sh的恶意脚本和DDG恶意程序,然后启动disable.sh脚本清理其他挖矿程序,在与攻击者控制的中控服务器通信后启动挖矿程序,挖掘门罗币等获利。

h2Miner

- h2Miner是一个Linux系统下的挖矿木马,其以恶意shell脚本h2.sh进行命名。主要利用redis未授权访问漏洞或SSH若密码作为暴力破解入口,同时利用多种Web服务漏洞进行攻击,使用主从同步的方法从恶意服务器上同步恶意module,之后在目标机器上加载此恶意module,并执行恶意指令。该挖矿木马的活跃度一直较低,直到2019年12月18日,因Redis入侵方法的改变才突然爆发,成为互联网上有一活跃的挖矿木马。

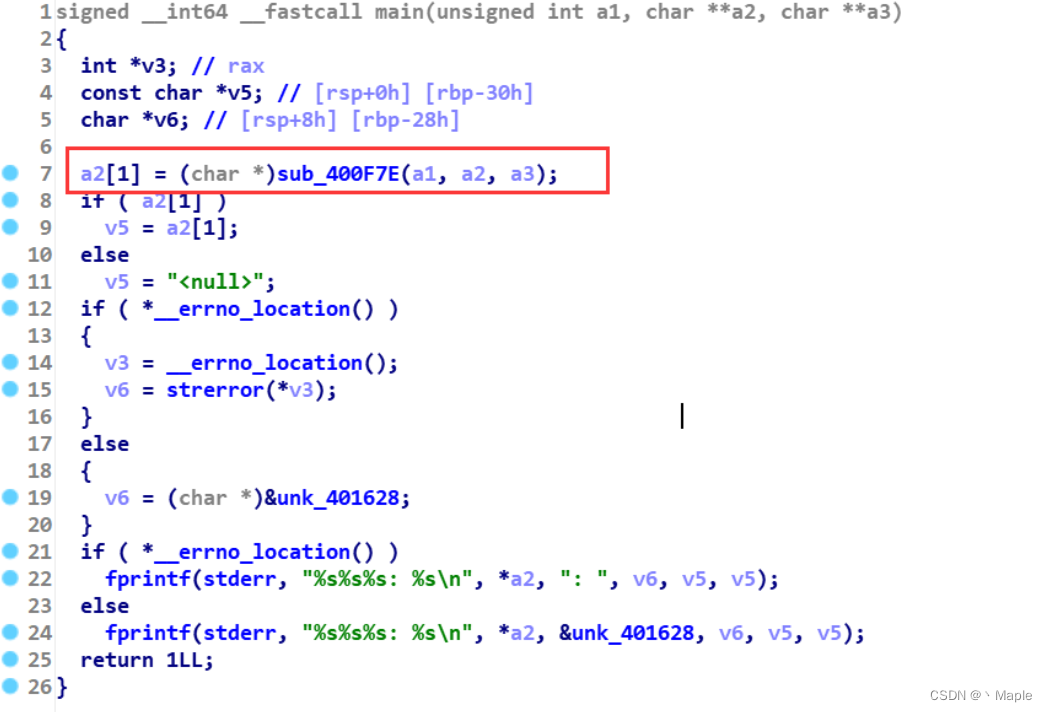

Kworkerds

- Kworkerds于2018年9月爆发,是一个跨Windwos和Linux平台的挖矿木马,它最大的特点是通过劫持动态链接库植入rootkit后门。Kworkerds主要利用Redis未授权访问漏洞、SSH弱密码、WebLogic代码执行等进行入侵,入侵后下载mr.sh/2mr.sh恶意脚本运行,之人挖矿程序。该挖矿木马在代码结构未发生重大变化的基础上频繁更换恶意文件下载地址,具备较高的活跃度。

Watchdogs

- Watchdogs是2019年4月爆发的Linux系统下的挖矿木马。Watchdogs利用SSH弱密码、WebLogic远程代码执行、Jenkins漏洞、ActiveMQ漏洞等进行入侵,还利用新公开的Confilence RCE漏洞大肆传播。其包含自定义版本的UPX加壳程序,会尝试获取root权限,进行隐藏。

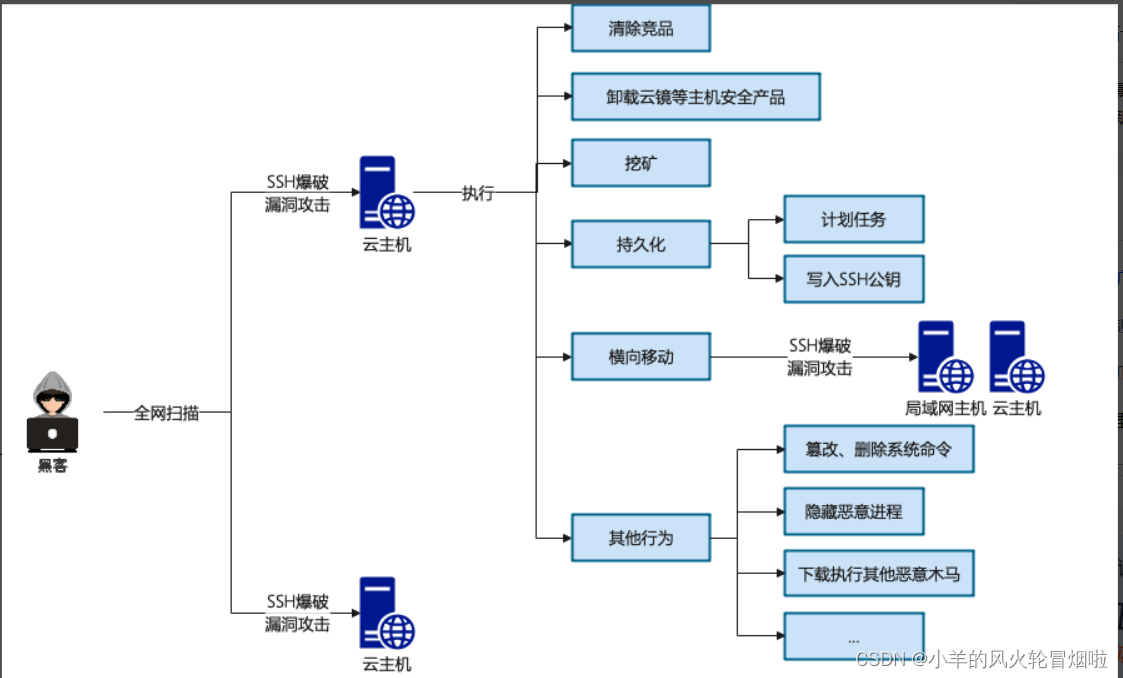

挖矿木马的传播方法

利用漏洞传播

- 为了追求高效率,攻击者一般会通过自动化脚本扫描互联网的所以机器,寻找漏洞,然后部署挖矿进程。因此,大部分的挖矿都是由于受害者主机上存在常见漏洞,如Windwos系统漏洞、服务器组件插件漏洞、中间件漏洞、Web漏洞等,利用系统漏洞可快速获取相关服务器权限,植入挖矿木马。

通过弱密码暴力破解传播

- 挖坑木马会通过弱密码暴力破解进行传播,但这种方法攻击时间较长。

通过僵尸网络传播

- 利用僵尸网络也是挖矿木马重要的传播方法,如利用Mykings、WannaMine、Glupteba等控制大量主机。攻击者通过任务计划、数据库存储过程、WMI等技术进行持久化攻击,很难被清除,还可随时从服务器下载最新版本的挖坑木马,控制主机挖矿。

利用无文件攻击方法传播

- 通过在PowerShell中嵌入PE文件加载的形式,达到执行“无文件”形式挖矿攻击。新的挖矿木马执行方法没有文件落地,会直接在PowerShell.exe进程中运行,这种注入“白进程”执行的方法更加难以实施检测和清除恶意代码。

利用网页挂马传播

- 在网页内嵌入挖矿JavaScript脚本,用户一旦进入此类网页,脚本就会自动执行,自动下载挖矿木马。

利用软件供应链攻击传播

- 软件供应链攻击是指利用软件供应商与最终用户之间的信任关系,在合法软件正常传播和升级过程中,利用软件供应商的各种疏忽或漏洞,对合法软件进行劫持或篡改,从而绕过传统安全产品检查,达到非法目的的攻击。例如,2018年12月出现的DTLMiner是利用现有的软件升级功能进行木马分发,属于供应链攻击传播。攻击者在后台的配置文件中插入木马下载链接,导致在软件升级时下载木马文件。

利用社交软件、邮件传播

- 攻击者将木马程序伪装成正规软件、热门文件等,通过社交软件或邮件发送给受害者,受害者一旦打开相关软件或文件就会激活木马。

内部人员私自安装和运行挖矿程序

- 机构、企业内部人员带来的安全风险往往不可忽视,需要防范内部人员私自利用内部网络和机器进行挖矿获取利益。

挖矿木马利用的常见漏洞

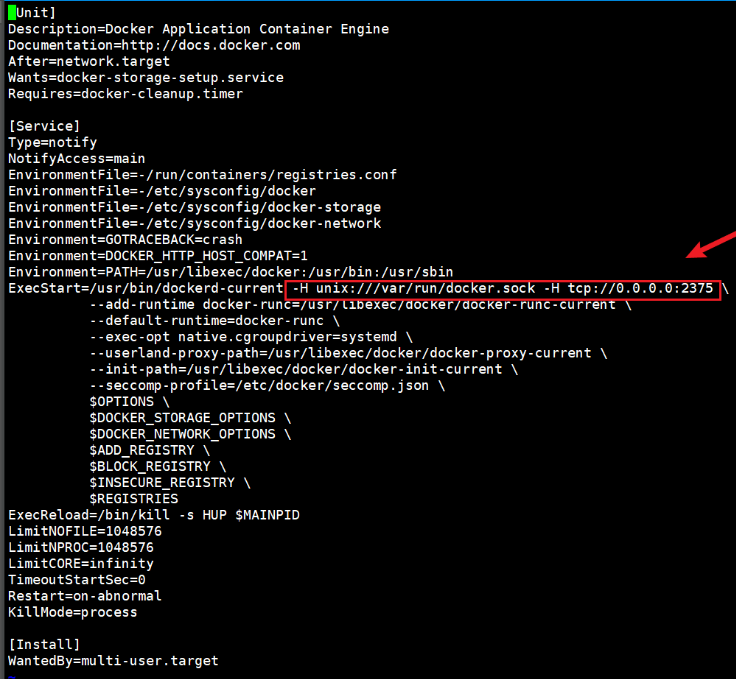

- 挖矿木马入侵服务器所使用的漏洞主要有弱密码、未授权访问、命令执行漏洞。一般,每当有新的高危漏洞爆发时,很快便会出现一波大规模的全网扫描利用和挖矿。

- 表是挖矿木马入侵Windwos服务器的常用漏洞

- 表是进两年挖矿木马广泛利用的非Web基础框架/组件漏洞。

原文地址:https://blog.csdn.net/qq_50765147/article/details/136048207

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。

本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:https://www.suanlizi.com/kf/1754523283165941760.html

如若内容造成侵权/违法违规/事实不符,请联系《酸梨子》网邮箱:1419361763@qq.com进行投诉反馈,一经查实,立即删除!