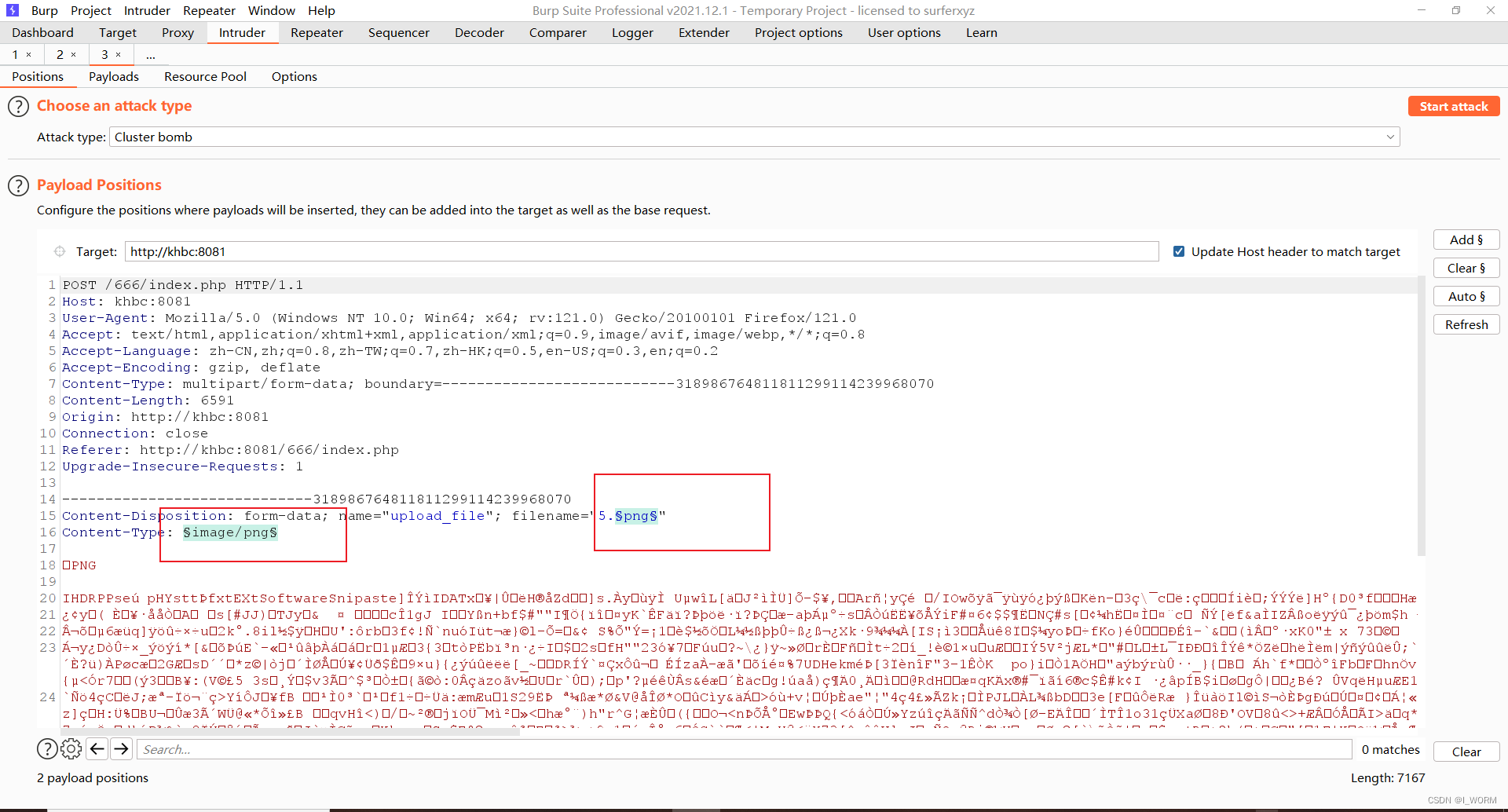

MIME类型的验证 image/GIF可通过

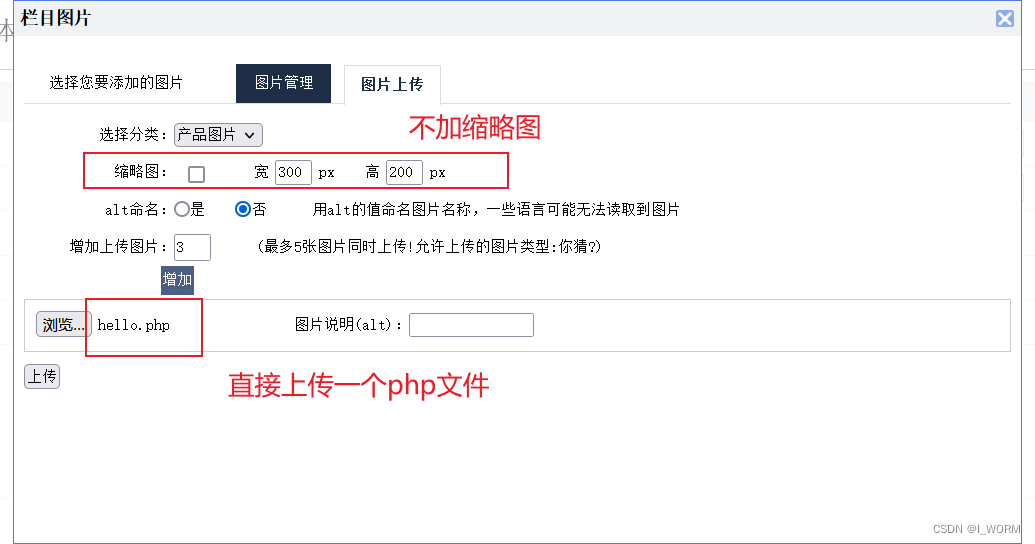

这个靶场有两个小坑:

1.缩略图勾选则php文件不执行或执行出错

2.要从上传文件管理位置获取图片链接(这是原图上传位置);文件上传点中显示图片应该是通过二次复制过去的;被强行改成了.png/.gif文件;复制那个图片链接的话是不会执行的

具体实操:

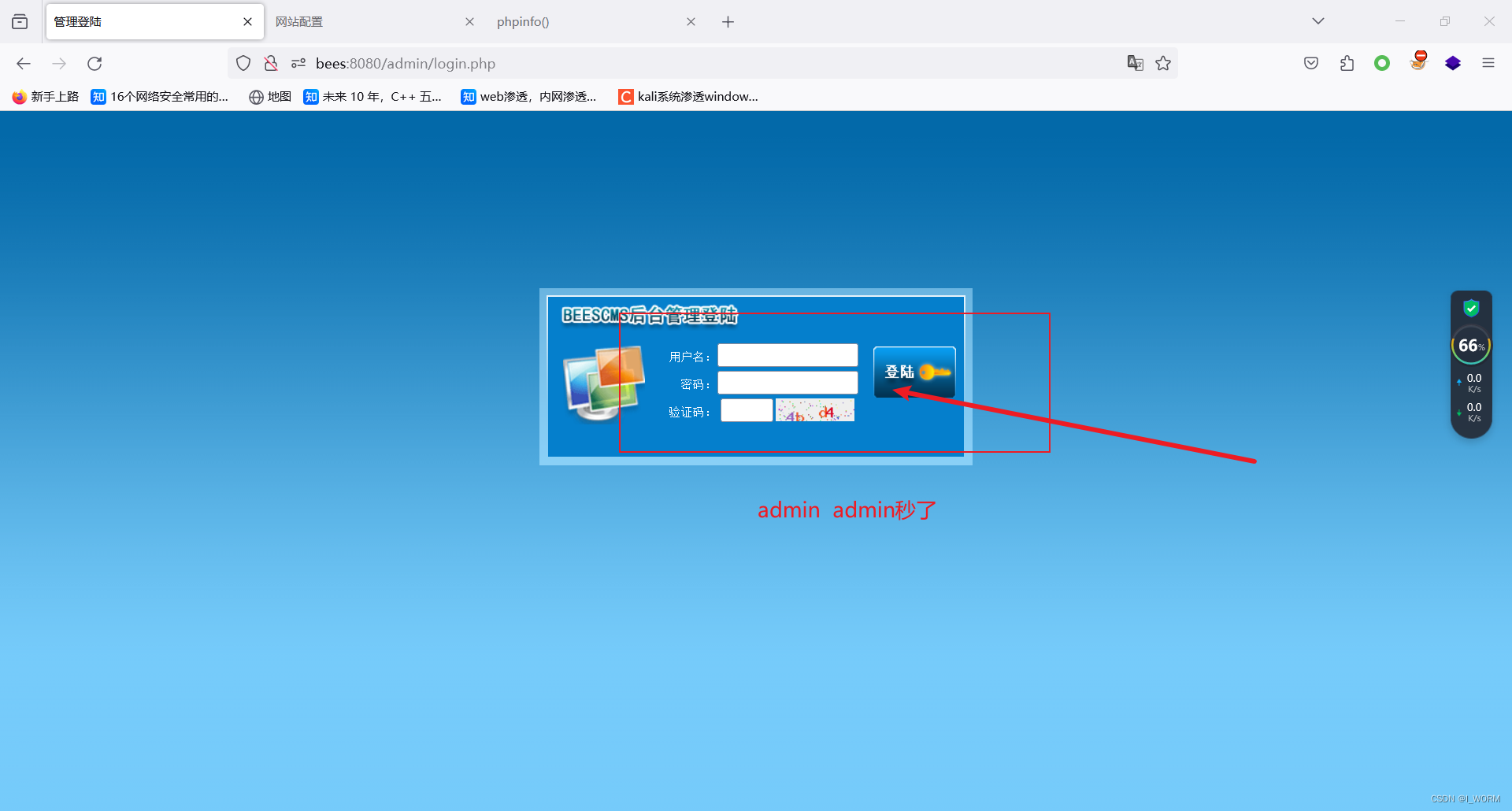

进入网站首页,url后面通过输入admin发现了后台管理系统的登录界面

用弱口令admin admin 直接进去了;(可以看到一些系统信息)

通过查看里面的数据发现了一个文件上传点

对文件进行上传(上传一个hello.php文件)不要勾选缩略图

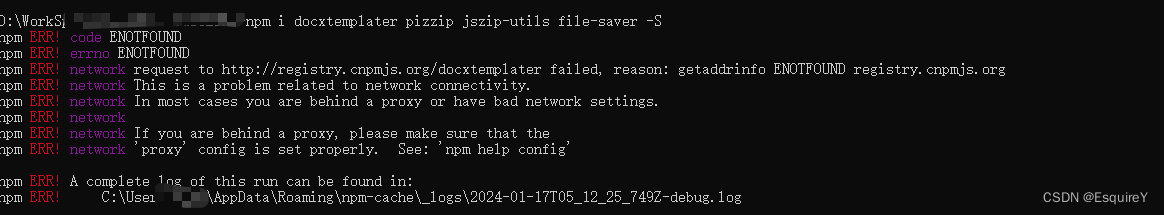

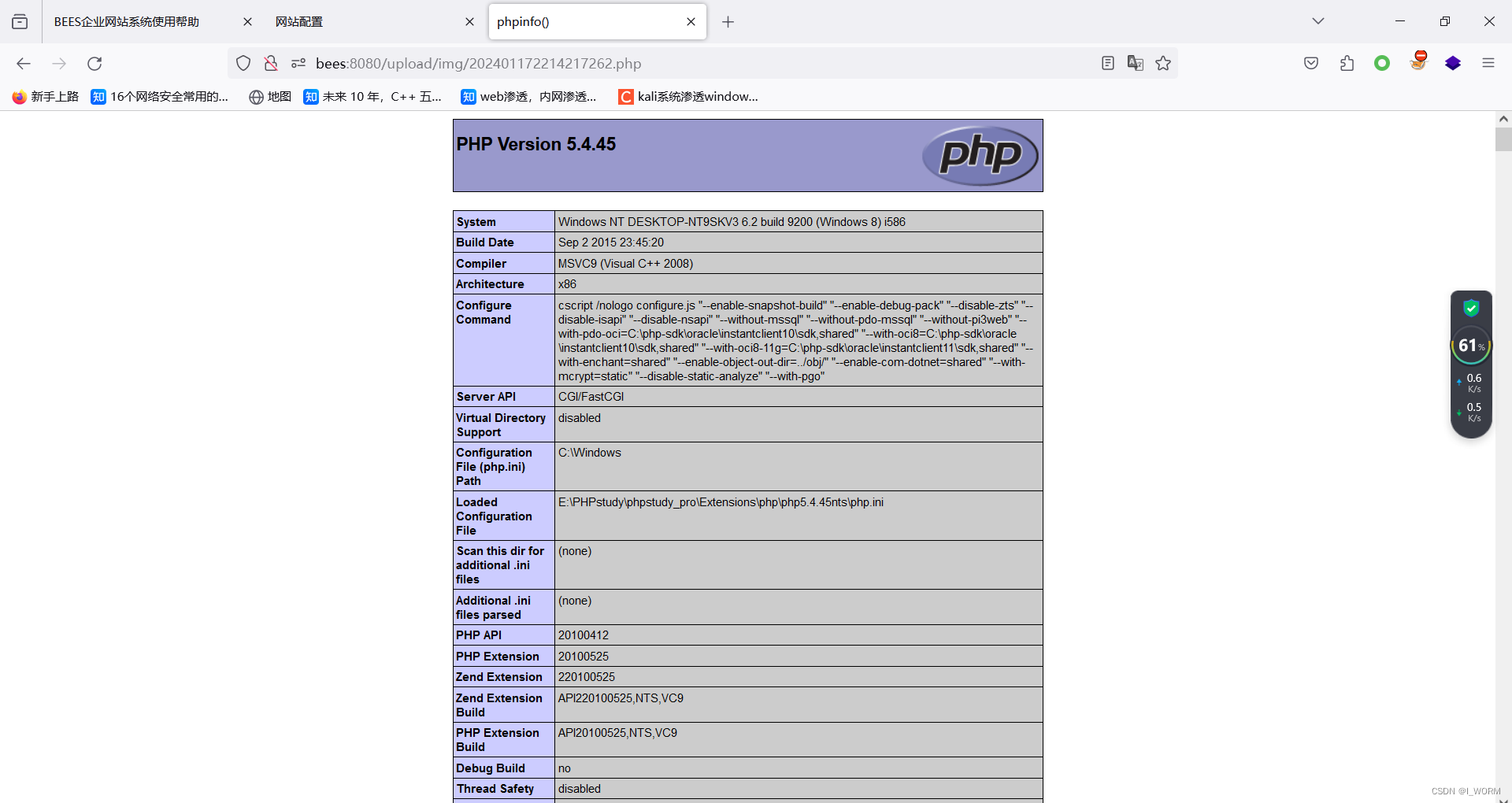

通过抓包对MIME类型进行修改上传成功

从图片管理位置可以查看上传的原图;可以看到上传了一个php文件;

复制图片的链接访问成功执行

![C语言通过MSXML6.0读写XML文件(同时支持char[]和wchar_t[]字符数组)](https://img-blog.csdnimg.cn/direct/6962b989ee7f4a3f88eb0dc6a4905ffa.png)

![[足式机器人]Part2 Dr. CAN学习笔记-Ch04 Advanced控制理论](https://img-blog.csdnimg.cn/direct/a9ad506659654152be1558db8004e952.png#pic_center)