SQL注入是一种常见的攻击方式,攻击者通过在Web应用程序的输入字段中插入恶意的SQL代码,从而可以执行未经授权的数据库操作。这种攻击方式通常利用了应用程序对用户输入的不充分验证和过滤,使得攻击者能够通过输入恶意代码来绕过应用程序的安全控制,进而获取敏感数据、修改数据或者执行其他恶意操作。为了防止SQL注入攻击,开发人员需要对用户输入进行充分的验证和过滤,并使用参数化查询或者ORM框架来构建SQL查询语句。

当应用程序使用用户输入来构建SQL查询语句时,如果没有对用户输入进行充分的验证和过滤,就会存在SQL注入的风险。攻击者可以在输入字段中插入恶意的SQL代码,这些代码会被拼接到应用程序原本的SQL查询语句中,从而改变原本的查询逻辑,甚至执行恶意操作。

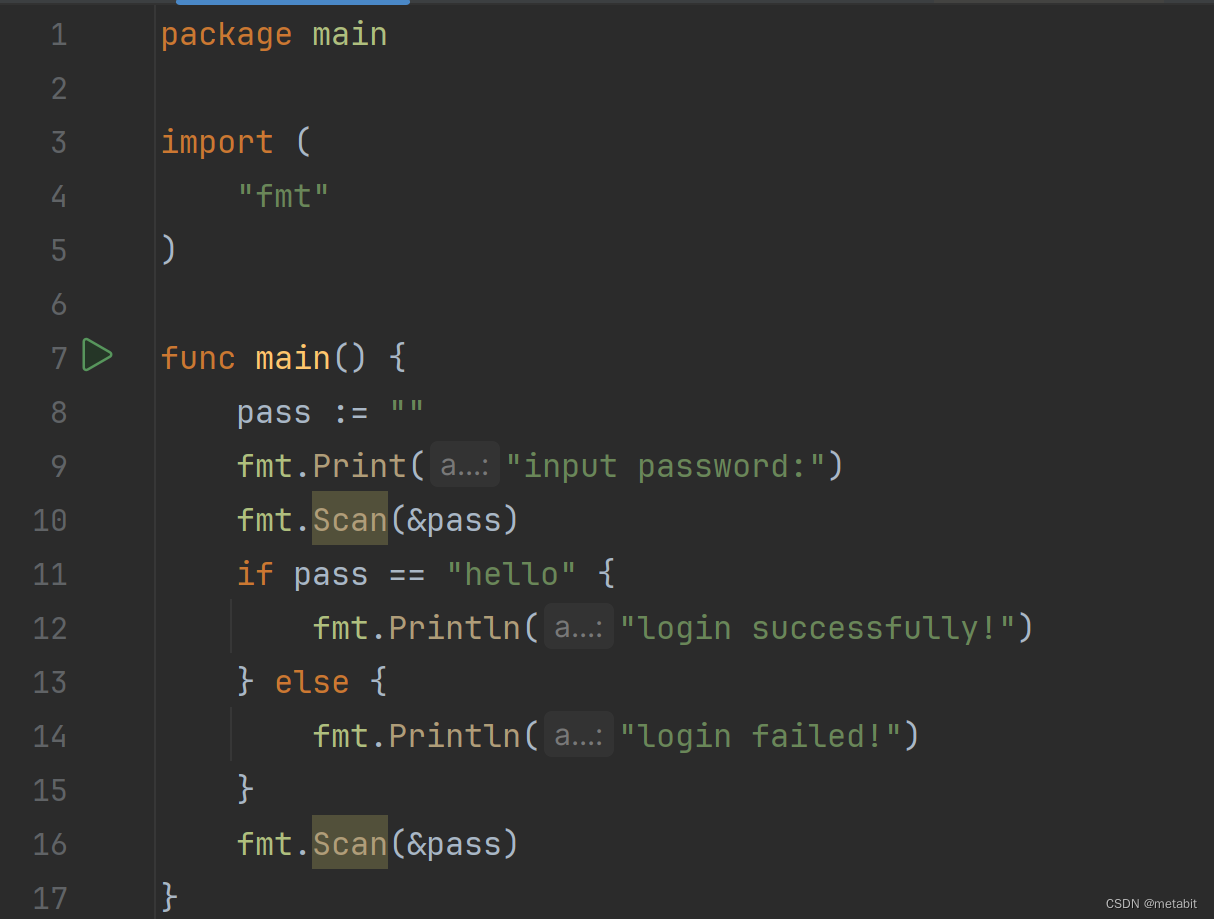

例如,一个简单的登录功能可能会使用类似以下的SQL查询语句来验证用户输入的用户名和密码:

SELECT * FROM users WHERE username = '输入的用户名' AND password = '输入的密码'如果应用程序没有对用户输入进行充分的验证和过滤,攻击者可以在用户名或密码字段中插入恶意的SQL代码,比如输入 `' OR '1'='1`,那么原始的SQL查询语句就会变成:

SELECT * FROM users WHERE username = '' OR '1'='1' AND password = '输入的密码'这样就会使得查询条件永远为真,从而绕过了原本的用户名和密码验证,攻击者可以成功登录到系统。除了登录功能外,SQL注入还可以用于执行任意的数据库操作,比如获取敏感数据、修改数据或者删除数据等。

为了防止SQL注入攻击,开发人员需要对用户输入进行充分的验证和过滤,使用参数化查询或者ORM框架来构建SQL查询语句,避免直接拼接用户输入到SQL语句中。此外,还可以使用安全的数据库访问控制策略,限制应用程序对数据库的操作权限,从而减少SQL注入攻击的风险。

MyBatis可以通过使用参数化查询来防止SQL注入攻击。参数化查询是一种将SQL查询语句与参数分开的技术,可以确保用户输入不会被直接拼接到SQL语句中,从而避免了SQL注入的风险。

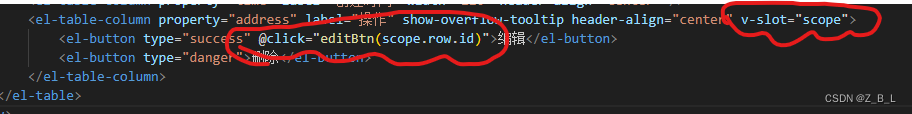

在MyBatis中,可以使用`#{}`语法来定义参数,例如:

<select id="getUserById" parameterType="int" resultType="User">

SELECT * FROM users WHERE id = #{userId}

</select>在这个例子中,`#{userId}`就是一个参数,当这个参数传递给SQL查询语句时,MyBatis会自动将其转换为一个安全的参数化查询,而不是简单地将用户输入直接拼接到SQL语句中。

通过使用参数化查询,MyBatis可以确保用户输入不会被误解为SQL代码的一部分,从而有效地防止了SQL注入攻击。因此,开发人员在使用MyBatis时应该始终使用参数化查询来构建SQL语句,以确保应用程序的安全性。

![[VUE]2-vue的基本使用](https://img-blog.csdnimg.cn/direct/ff002c928cd6405092ec39aac52a85b2.png)