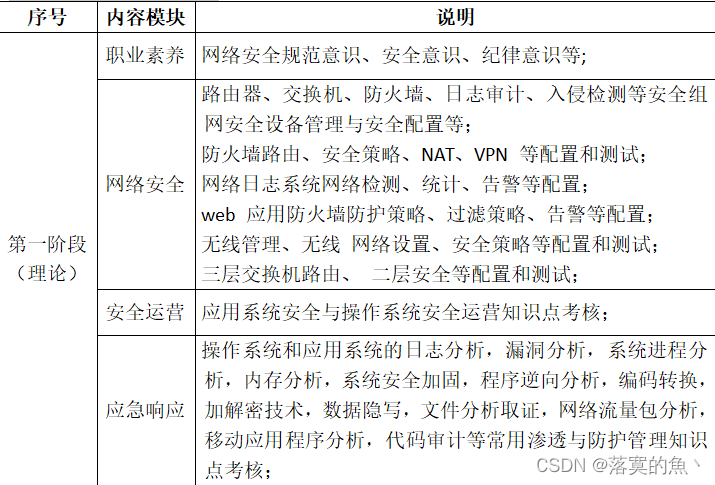

2023 金砖国家职业技能大赛网络安全省赛二三阶段样题(金砖国家未来技能挑战赛)

第二阶段: 安全运营

**背景:**作为信息安全技术人员必须能够掌握操作系统加固与安全管控、防火

墙一般配置、常见服务配置等相关技能,利用这些技能我们能够进一步保障重要

业务平稳运行。

安全运营阶段题目主要包含应用系统安全加固与配置、操作系统安全加固与

配置等内容,详细内容见下表:

序号

内容模块

说明

第二阶段

(实操)

应用系统安全运营管理

中间件安全运营、数据库安全运营、应用软件安全运营、

安全设备运营;

操作系统安全运营管理

系统安全策略、系统日志、系统帐户安全、系统事件监控、系统应用运营

项目 1.

操作系统安全配置与加固

任务一 Linux 加固

你作为 A 公司的安全运营人员,当前有一部 Linux 系统电脑需要加固,请按

照下面要求完成相关操作,保障系统安全运行。

\1. Linux 操作系统中修改本地登录显示信息的文件路径为;

\2. Linux 操作系统中锁定 user 用户的命令为;

\3. Linux 操作系统新建用户的密码最长使用天数需要修改的配置是;

\4. Linux 操作系统 SSH 服务禁止空密码登陆需要修改的配置是;

\5. Linux 操作系统 SSH 服务允许密码错误次数需要修改的配置是;

\6. 查看此 Linux 操作系统中/file/目录下哪个文件既有不可更改属性,又有

SUID 权限,将文件名作为 Flag 进行提交。2023 金砖国家职业技能大赛(金砖国家未来技能挑战赛)

BRICS-FS-28-SA_网络安全_样题TP

23 / 27

项目 2.

应用服务安全

任务二 My****SQL 数据库配置

你作为 A 公司的安全运营人员,当前有一部 MySQL 的数据库服务器的需要配

置,请按照下面要求完成相关操作,保障系统安全运行。

\1. 通过分析数据库服务器的配置,获得 MySQL 当前配置的错误日志路径,将

获得的完整错误日志路径作为 flag 值提交,提交格式:flag{******};

\2. 将当前 MySQL 服务器设置为只允许本机访问,将需要修改的配置参数和配

置内容作为 flag 值提交,配置参数和配置内容用=分隔,提交格式:

flag{ =};

\3. 当前 MySQL 服务器的密码被遗忘了,现需要通过其他的方式登录到 MySQL

中,获取 flag数据库中的 flag值作为flag 值提交,提交格式:

flag{******};

\4. 黑客经常通过 SQL 注入的方式获取系统核心文件,mysql 对本地文件的存取

主要通过 LoadDATA LOCAL INFILE 等 SQL 语句实现,对当前的 MySQL 服务

进行安全配置,禁止黑客通过数据库获取到系统文件,将需要修改的配置

参数和配置内容作为 flag 值提交,配置参数和配置内容用=分隔,提交格

式:flag{ =};

\5. 为了防止弱口令爆破,数据库的密码长应该设有复杂度要求,查看当前

MySQL 配置,将当前 MySQL 密码最少长度要求的值作为 flag 进行提交,提

交格式:flag{******}

\6. MySQL 安全策略中需要启用登录失败处理功能,查看当前 MySQL 配置,获取

登录失败次数限制与登录发生延迟时,延迟的最小时间(单位为毫秒),将

两个值通过/进行分隔,然后作为 flag 进行提交,提交格式:flag{ /}

第三阶段: 应急响应

**背景:**作为信息安全技术人员必须能够掌握内容镜像分析、重要数据恢复、

恶意文件分析等相关技能,利用这些技能我们能够第一时间分析相关恶意文件、

分析蛛丝马迹帮助我们更好的完成应急响应工作。

应急响应阶段题目主要包含安全事件应急响应及数字取证与调查等内容,详

细内容见下表:2023 金砖国家职业技能大赛(金砖国家未来技能挑战赛)

BRICS-FS-28-SA_网络安全_样题TP

24 / 27

序号

内容模块

说明

第三阶段

(实操)

安全事件应

急响应

系统日志分析、进程分析、内存文件分析、木马病毒分

析、程序逆向分析、恶意脚本分析、追踪溯源;

数字取证与

调查

网络流量分析、协议流量分析、文件分析取证、编码转

换、加解密、数据恢复、数据隐写

项目 1.

安全事件应急响应

任务一 数据泄露应急响应事件

某台服务器由于存在 SQL 注入漏洞,被不法分析获取到了网站的某个管理员

的账号和密码,现需要您通过登入到服务器中进行研判分析。(SSH 账号:user,

口令:toor)

\1. 找到服务器中记录到此次攻击事件的日志文件,将此日志文件的文件名

(包括后缀)作为 flag 进行提交;

\2. 上一步中找到的日志分析中发现有多个 IP 地址对此服务器进行了访问或

者攻击,找到访问或攻击次数最多的 IP 地址,将该 IP 地址字符串通过

SHA256 运算后返回哈希值的十六进制结果作为 Flag 值(形式:十六进

制字符串)提交;

\3. 找到访问或攻击次数最多的 IP 地址,将此 IP 地址访问和攻击的总次数作

为 Flag 进行提交;

\4. 哪一个 IP 地址对此服务器发起了 SQL 注入攻击,并最终获取到了 Web

应用中 admin 用户的密码,将该 IP 地址字符串通过 SHA256 运算后返回

哈希值的十六进制结果作为 Flag 值(形式:十六进制字符串)提交;

\5. 通过日志分析找到被泄露的 Web 应用中 admin 用户的密码,并使用浏览

器访问此 Web 应用,使用被泄露的用户名和密码进行登录,获得 Flag

值进行提交。

任务二 漏洞利用应急响应事件

某服务器由于存在漏洞导致黑客可以访问到不该访问的机密文件,现需要你

登入到服务器中,通过分析找到此漏洞,并对存在的漏洞进行修复(SSH 账号:

user,口令:toor)2023 金砖国家职业技能大赛(金砖国家未来技能挑战赛)

BRICS-FS-28-SA_网络安全_样题TP

25 / 27

\1. 找到存在漏洞的应用服务,将此应用服务的名称作为 Flag 进行提交;

\2. 黑客利用此漏洞获取了某个机密文件,此机密文件中存在机密信息,将

此机密信息解密后作为 Flag 进行提交;

\3. 找到存在漏洞的配置文件,将此配置文件在服务器中的绝对路径通过

SHA256 运算后返回哈希值的十六进制结果作为 Flag 值(形式:十六进

制字符串)提交

\4. 对此漏洞进行修复,靶机中存在自动检测脚本,脚本每 5 分钟运行一次,

修复完成后,选手可以到/tmp/secret 文件中查看修复结果。如:Result:

Fail(表示失败),Result:Success(表示成功,并会给出 flag 字符串)

项目 2.

电子取证分析

任务三 磁盘分析取证

\1. 分析磁盘文件,并对磁盘进行挂载,挂载成功后,在磁盘的 file/目录下

获取 Flag 进行提交;

\2. 修复磁盘中 img/目录下被损坏的图片文件,并获取 Flag 进行提交;

\3. 磁盘的 file/目录下存在被隐藏的文件,找到此隐藏文件并进行恢复,在

恢复后的文件中找到 Flag 进行提交;

\4. 磁盘中的一些文件已经被删除,将其恢复,并将文件中的机密字符串解

密后作为 Flag 进行提交。

第四阶段: CTF 夺旗

**背景:**作为信息安全技术人员,除了要掌握安全运营、应急响应这些方面安

全内容还应该经常参与 CTF 夺旗实战,通过夺旗赛能够进一步提升实战技术能力,

磨练选手的耐心,增强选手的学习能力。

CTF 夺旗阶段题目主要包含:Misc 综合、Crypto 加解密、Reverse 逆向、Web

安全、PWN 溢出。2023 金砖国家职业技能大赛(金砖国家未来技能挑战赛)

BRICS-FS-28-SA_网络安全_样题TP

26 / 27

项目 1.

Misc 综合

任务一 文件隐写

\1. 对压缩包 filezip1.zip 进行破解,获得 Flag 进行提交;

\2. 对压缩包 filezip2.zip 进行破解,获得 Flag 进行提交;

\3. 对压缩包中包含的文件进行修复,获得 Flag 进行提交。

项目 2.

Crypto 加解密

任务二 Crypto1

\1. 对题目中给出的密文进行解码与解密,获得 Flag 进行提交

任务三 Crypto2

\1. 分析题目附件,使用广播攻击,并编写脚本进行爆破公钥,获得明文 Flag

进行提交

项目 3.

Reverse 逆向

任务四 Reverse1

对文件中涉及到的算法进行分析,通过逆推加密过程并解密获得 Flag 进行提交;

项目 4.

Web 安全

任务五 Web1

\1. 分析题目给出的源代码,并利用源代码中存在的漏洞读取 Flag 进行提交;2023 金砖国家职业技能大赛(金砖国家未来技能挑战赛)

BRICS-FS-28-SA_网络安全_样题TP

27 / 27

任务六 Web2

\1. 获取题目源代码,在源代码中找到 Flag 进行提交;

\2. 利用题目环境中存在的漏洞,成功登陆到 Web 应用,在登录成功的提示

框中获得 Flag 进行提交;

\3. 利用题目环境中存在的任意文件漏洞,读取靶机网站根目录下的机密文

件内容,将文件内容作为 Flag 进行提交;

\4. 利用题目环境中存在的反序列化漏洞,获得靶机服务器权限,并读取靶

机服务器根目录下的机密文件内容,将文件内容作为 Flag 进行提交;

项目 5.

PWN 溢出

任务七 PWN1

\1. 利用栈溢出漏洞,得到服务器运行权限,获取 flag;

任务八 PWN2

\1. 利用堆溢出漏洞,得到服务器运行权限,获取 flag;