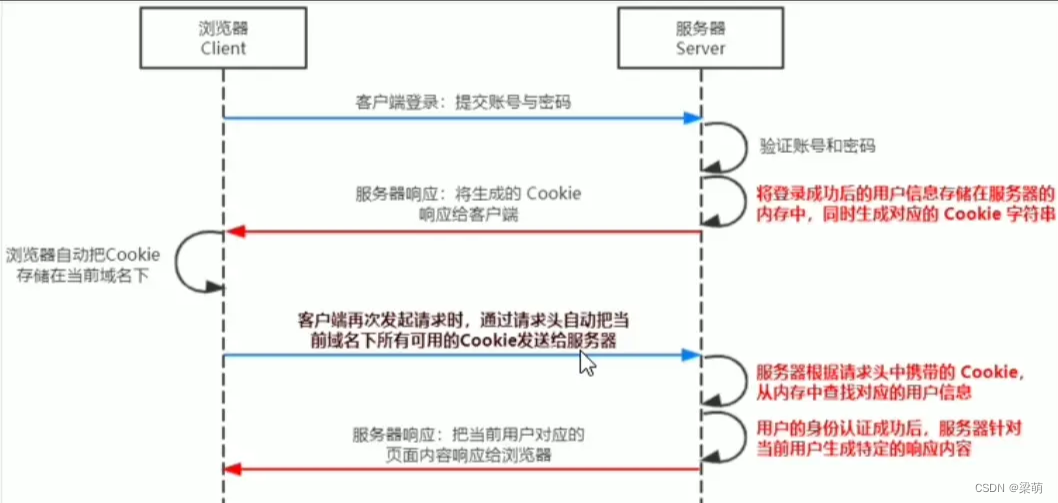

1. Session 认证的局限性

Session 认证机制需要配合 Cookie 才能实现。由于 Cookie 默认不支持跨域访问,所以,当涉及到前端跨域请求后端按口的时候,需要做很多额外的配置,才能实现跨域 Session 认证。

注意:

1)当前端请求后端接口不存在跨域问题的时候,推荐使用 Session 身份认证机制

2)当前端需要跨域请求后端接口的时候,不推荐使用 Session 身份认证机制,推荐使用JWT 认证机制

2.JWT

1)JWT (英文全称:JSON Web Token) 是目前最流行的跨域认证解决方案

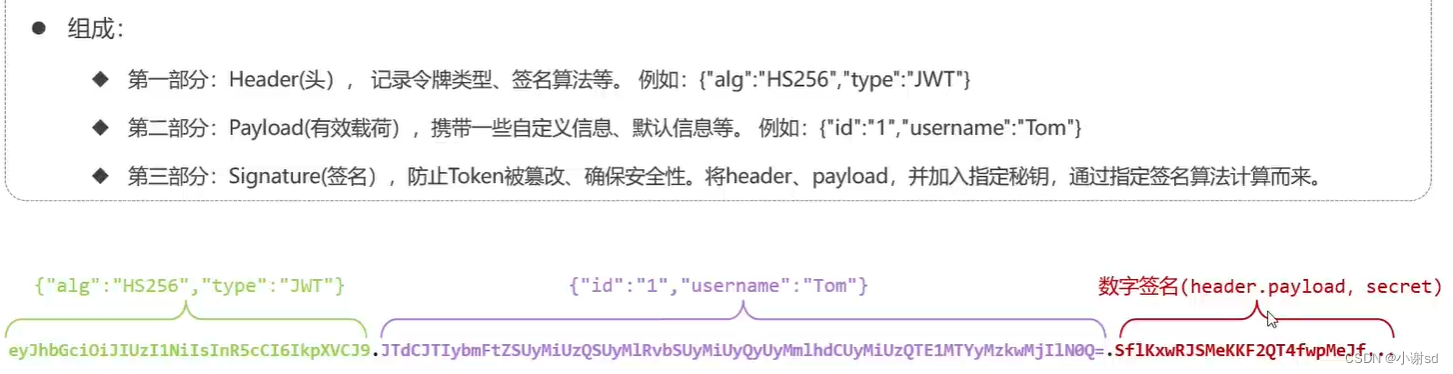

2)JWT 通常由三部分组成,分别是 Header (头部)、Payload (有效荷载)、Signature (签名)

Payload 部分才是真正的用户信息,它是用户信息经过加密之后生成的字符串

Header 和 Signature 是安全性相关的部分,只是为了保证 Token 的安全性

三者之间使用英文的“.”分隔,格式如下:

Header.Payload.Signature

//下面是JWT 字符串的示例:

eyJhbGcioiJIUzI1NiIsInRp.ZCI6MSwidXNlcm5hbwUi0iJhZG1pbiisInBhc3N3b3JkIjoiliwibmlja25hbwuioilms6Xlt7Tlt70iLLCJ1c2VyX3BpYyI6IiIsImlhdCI6M.TU30DAZNjY4MiwNhc30uY241izxhwIjoxNTc4MDcyNjgyfQKdZ33S9KBL3XeuBxuI3.JWT 的使用方式

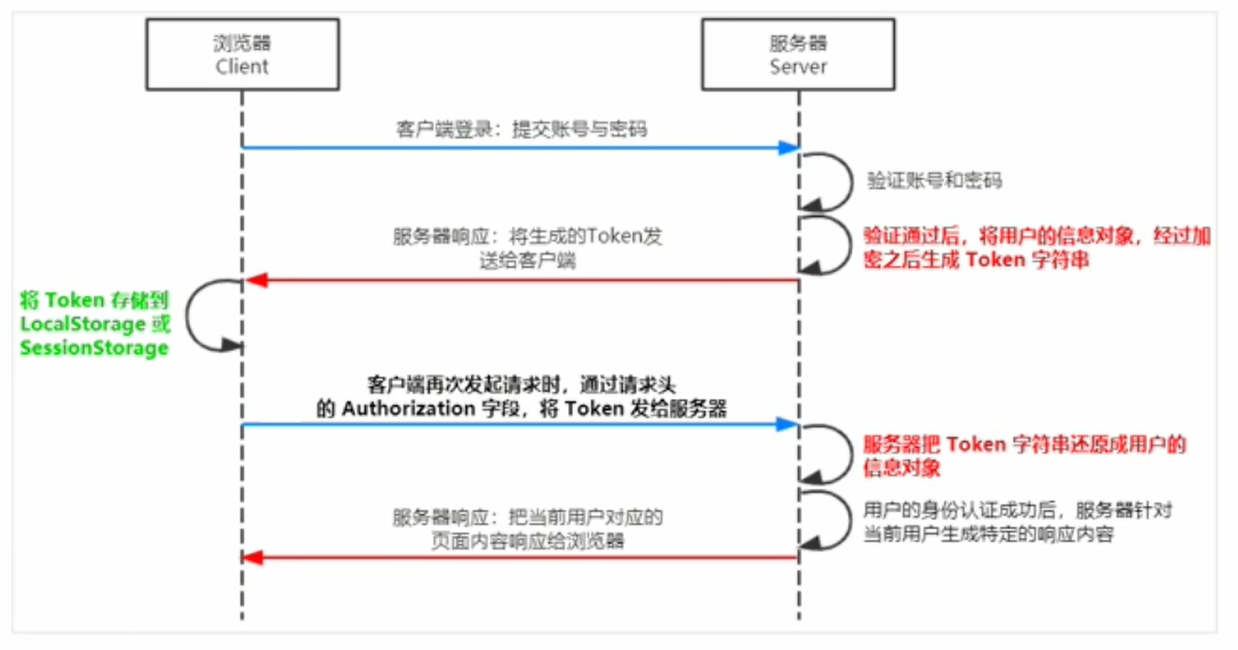

客户端收到服务器返回的JWT 之后,通常会将它储存在localStorage 或 sessionStorage 中

此后,客户端每次与服务器通信,都要带上这个JWT 的字符串,从而进行身份认证。推荐的做法是把JWT 放在 HTTP请求头的 Authorization 字段中

格式如下: Authorization: Bearer <token>

4.安装JWT相关的包

//运行如下命令,安装如下两个JWT 相关的包:

npm install jsonwebtoken express-jwtjsonwebtoken 用于生成JWT 字符串

express-jwt 用于将JWT 字符串解析还原成 JSON 对象

5.导入JWT 相关的包

使用 require()函数,分别导入JWT 相关的两个包:

// 1.导入用于生成 JWT 字符串的包

const jwt = require( 'jsonwebtoken' )

// 2.导入用于将客户端发送过来的 JWT 字符串,解析还原成 JSON 对象的包

const expressJWT = require( 'express-jwt')6.定义 secret 密钥

为了保证JWT 字符串的安全性,防止JWT 字符串在网络传输过程中被别人破解,我们需要专门定义一个用于加密和解密的 secret 密钥:

1)当生成JWT 字符串的时候,需要使用 secret 密钥对用户的信息进行加密,最终得到加密好的JWT 字符串

2)当把JWT 字符串解析还原成JSON 对象的时候,需要使用 secret 密钥进行解密

// secret 密钥的本质: 就是一个字符串(自定义)

const secretKey = "secret ^ ^'7.在登录成功后生成JWT 字符串

调用jsonwebtoken 包提供的 sign() 方法,将用户的信息加密成JWT 字符串,响应给客户端

// 登录接口

app.post('/api/login', function(req, res) {

// ... 省略登录失败情况下的代码

// 用户登录成功之后,生成 JWT 字符串,通过 token 属性响应给客户端

// 用 jwt,sign() 生成 JWT 字符串,三个参数分别是:

//1.用户信息对象、

//2.加密的密钥、

//3.配置对象(可以配置当前token的有效期)

const tokenStr = jwt.sign(

{ username: userinfo.username},

secretKey,

{ expiresin : '30s' } //30s有效期

)

res .send({

status: 200

message:登录成功!

token: tokenStr

})

})8.将JWT 字符串还原为 JSON 对象

客户端每次在访问那些有权限接口的时候,都需要主动通过请求头中的 Authorization 字段,将 Token 字符串发送到服务器进行身份认证。

此时,服务器可以通过 express-jwt 这个中间件,自动将客户端发送过来的 Token 解析还原成JSON 对象:

//注册将 JWT 字符串解析还原成 JSON 对象的中间件

//注意: 只要配置成功了 express-jwt 这个中间件,就可以把解析出来的用户信息,挂载到 req.auth 属性上

// 使用 app.use() 来注册中间件

// expressJWT({ secret: secretKey }) 就是用来解析 Token 的中间件

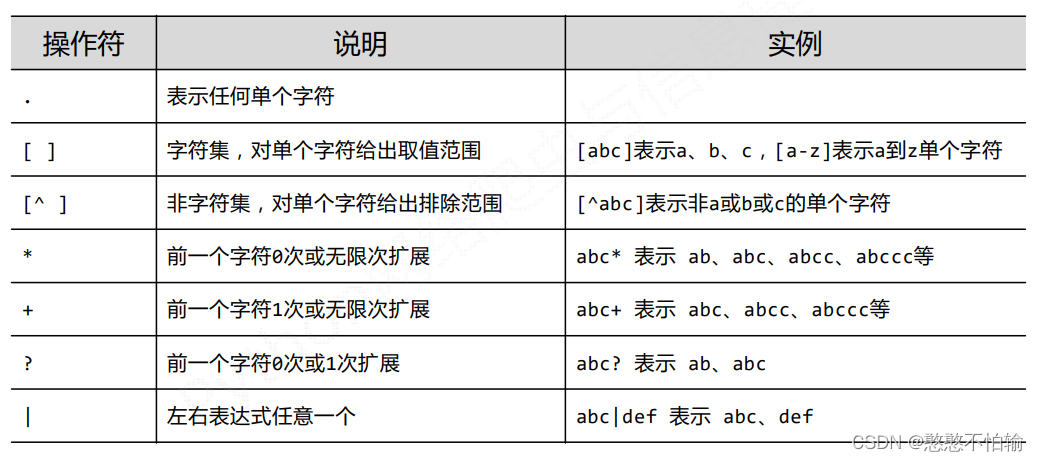

// .unless({ path: [/^\/api\//] }) 用来指定哪些接口不需要访问权限

app.use(expressJWT({ secret:secretKey }).unless({ path: [/^\/api\//] }))

//这是一个有权限的 API 接口

app.get('/admin/getinfo', function (req, res){

// 使用 req.auth 获取用户信息,并使用 data 属性将用户信息发送给客户端

console.log(req.auth)

res.send({

status: 200,

message:'获取用户信息成功!',

data: req.auth // 要发送给客户端的用户信息

})

})9.捕获解析JWT 失败后产生的错误

当使用express-jwt 解析 Token 字符串时,如果客户端发送过来的 Token 字符串过期或不合法,会产生一个解析失败的错误,影响项目的正常运行。我们可以通过 Express 的错误中间件,捕获这个错误并进行相关的处理,示例代码如下:

//使用全局错误处理中间件,捕获解析 JWT 失败后产生的错误

app.use((err, req, res, next) => {

// token 解析失败导致的错误

if( err.name=== 'UnauthorizedError') {

return res.send({ status: 401,message:'无效的token' })

}

// 其它原因导致的错误

res.send({ status: 500,message:'未知错误'})

})