【玄机-应急平台】第九章-blueteam 的小心思3

前言:

一个不错的应急平台可以练习,感谢玄机应急平台,做点笔记记录一下。

玄机应急平台:https://xj.edisec.net/

[X] 🛰:ly3260344435

[X] 🐧:3260344435

[X] BiliBili:鱼影安全

[X] 公众号:鱼影安全

[X] CSDN:落寞的魚丶

[X] 知识星球:中职-高职-CTF竞赛

[X] 信息安全评估(高职)、中职网络安全、金砖比赛、世界技能大赛省选拔选拔赛竞赛培训等

欢迎师傅们交流学习~

应急响应工程师小 c 被通知服务器有对外链接请求的痕迹,并且提供给了小 c 一段 waf 上截获的数据包,请你分析对应的虚拟机环境跟数据包,找到关键字符串并且尝试修复漏洞

账号:root 密码:root123 流量包在/result.pcap

1. 审计日志,攻击者下载恶意木马文件的 ip是多少 flag{ip}

过滤http协议哇,直接看到下载了shell.php

FLAG:192.168.150.253

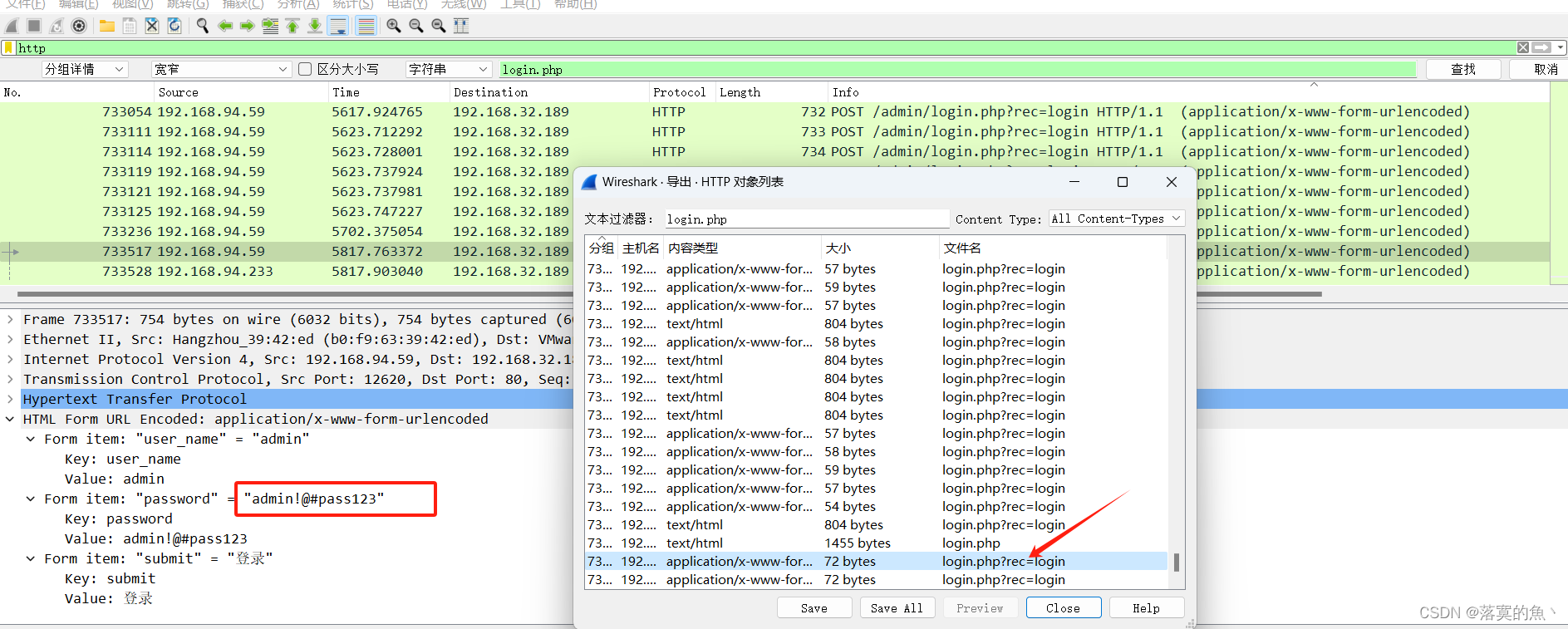

2. 审计流量包,木马文件连接密码是什么? flag{xxx}

随便找个shell.php 直接看数据包下面就有连接密码!

FLAG:cmd

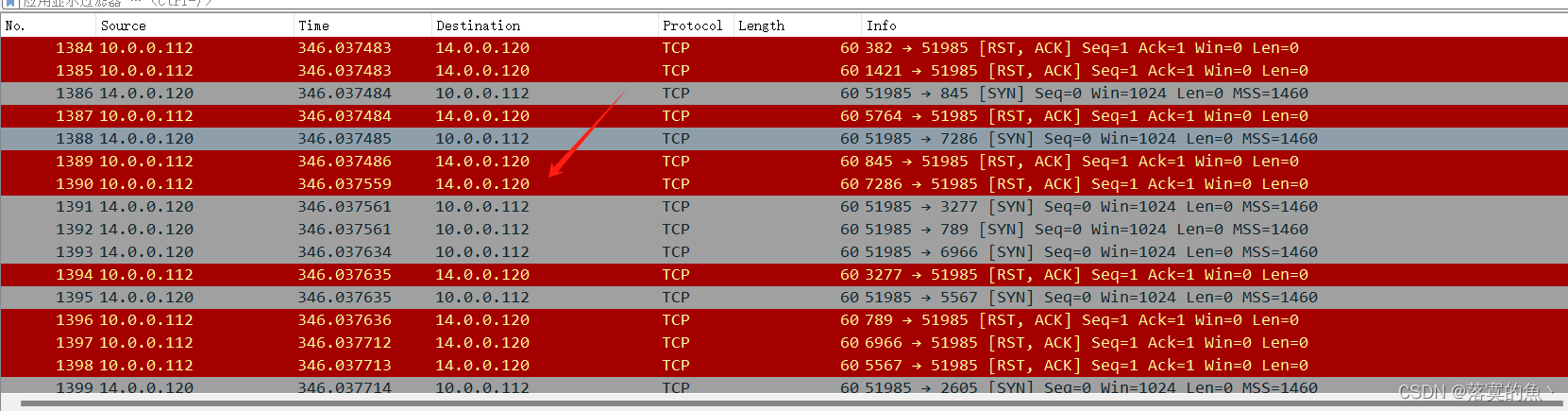

3. 审计流量包,攻击者反弹的IP和端口是什么? flag{ip:port}

找到shell.php 找到base64去掉前两位解码即可,非常检查之前讲过这个知识点。

FLAG:192.168.150.199:4444

4. 提交黑客上传恶意文件的 md5 md5sum xxx.so

利用redis的主从复制上传了modules.so文件

使用redis进行反弹shell

FLAG:d41d8cd98f00b204e9800998ecf8427e

5. 攻击者在服务器内权限维持请求外部地址和恶意文件的地址flag{http://xxxxxxxxxx/xx.xxx}

看到题目就要想到计划任务,数据包中也可以看到

FLAG:http://192.168.150.199:88/shell.php

总结:

通过这个evil.php下载了另外一个木马shell.php,木马的密码为cmd使用.shell.php看redis配置文件和反弹shell,反弹成功.redis服务利用主从复制,整了module.so文件,然后利用这个文件进行命令执行,又反弹shell使用新的shell,进行了权限维持。期待下次再见ovo!

![BUUCTF逆向wp [MRCTF2020]Xor](https://i-blog.csdnimg.cn/direct/ddce944b9bea4315909206a012738761.png)

![YOLOV5的输出[1,25200,85]如何理解和解析](https://i-blog.csdnimg.cn/direct/be31580956ae400c934e1f88a3880a79.png)