网络安全监控与入侵检测:使用Snort、Suricata等工具进行入侵检测

随着网络攻击手段的不断演变和升级,企业和个人面临着前所未有的安全挑战。网络安全监控与入侵检测是构建坚不可摧的网络安全防线的重要环节。通过实时监控网络流量和系统活动,及时发现和阻止恶意行为,从而保护网络安全。在本篇文章中,我们将介绍网络安全监控与入侵检测的基本概念,并使用Snort、Suricata等工具进行入侵检测。

1. 网络安全监控与入侵检测的基本概念

网络安全监控与入侵检测是指通过实时监控网络流量和系统活动,及时发现和阻止恶意行为的过程。入侵检测系统(IDS)是一种用于检测和阻止恶意行为的工具,可以分析网络流量和系统日志,识别可疑行为和已知攻击模式。

1.1 入侵检测系统(IDS)

入侵检测系统(IDS)是一种用于检测和阻止恶意行为的工具,可以分析网络流量和系统日志,识别可疑行为和已知攻击模式。IDS通常包括以下几种类型:

1.1.1 基于主机的入侵检测系统(HIDS)

基于主机的入侵检测系统(HIDS)安装在受保护的主机上,可以监控系统日志、文件系统和网络连接,检测主机的异常行为。

1.1.2 基于网络的入侵检测系统(NIDS)

基于网络的入侵检测系统(NIDS)部署在网络设备上,可以分析网络流量,检测网络中的异常行为和攻击。

1.1.3 基于应用的入侵检测系统(AIDS)

基于应用的入侵检测系统(AIDS)专注于检测针对特定应用程序的攻击,例如Web应用和数据库。

1.2 入侵防御系统(IPS)

入侵防御系统(IPS)是一种主动防御机制,可以检测和阻止恶意行为。IPS通常包括以下几种类型:

1.2.1 基于主机的入侵防御系统(HIPS)

基于主机的入侵防御系统(HIPS)安装在受保护的主机上,可以监控系统日志、文件系统和网络连接,阻止主机的异常行为。

1.2.2 基于网络的入侵防御系统(NIPS)

基于网络的入侵防御系统(NIPS)部署在网络设备上,可以分析网络流量,阻止网络中的异常行为和攻击。

1.2.3 基于应用的入侵防御系统(AIPS)

基于应用的入侵防御系统(AIPS)专注于阻止针对特定应用程序的攻击,例如Web应用和数据库。

2. 使用Snort进行入侵检测

Snort是一个开源的入侵检测系统,可以分析网络流量,检测网络中的异常行为和攻击。Snort使用规则来识别可疑流量,并根据规则采取相应的行动。

2.1 安装Snort

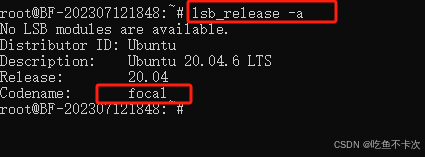

Ubuntu

sudo apt-get update

sudo apt-get install snort

CentOS

sudo yum install epel-release

sudo yum install snort

2.2 配置Snort

Snort的配置文件位于/etc/snort/snort.conf。在配置文件中,可以设置Snort的运行参数和规则。

示例:配置Snort的接口和规则

interface: eth0

daq: pcap

2.3 启动Snort

sudo systemctl start snort

2.4 查看Snort的日志

Snort的日志文件位于/var/log/snort/。可以查看日志文件,了解Snort检测到的可疑流量和攻击。

示例:查看Snort的日志

sudo tail -f /var/log/snort/alert

3. 使用Suricata进行入侵检测

Suricata是一个开源的入侵检测和防御系统,可以分析网络流量,检测网络中的异常行为和攻击。Suricata支持多种协议,包括HTTP、TLS和DNS等。

3.1 安装Suricata

Ubuntu

sudo apt-get update

sudo apt-get install suricata

CentOS

sudo yum install epel-release

sudo yum install suricata

3.2 配置Suricata

Suricata的配置文件位于/etc/suricata/suricata.yaml。在配置文件中,可以设置Suricata的运行参数和规则。

示例:配置Suricata的接口和规则

default-rule-path: /etc/suricata/rules

3.3 启动Suricata

sudo systemctl start suricata

3.4 查看Suricata的日志

Suricata的日志文件位于/var/log/suricata/。可以查看日志文件,了解Suricata检测到的可疑流量和攻击。

示例:查看Suricata的日志

sudo tail -f /var/log/suricata/fast.log

4. 网络安全监控与入侵检测最佳实践

为了有效地进行网络安全监控与入侵检测,我们需要遵循一些最佳实践:

4.1 定期更新规则和签名

定期更新入侵检测系统的规则和签名,以保持系统的最新状态,并能够检测到最新的攻击。

4.2 配置合理的报警阈值

配置合理的报警阈值,以减少误报和漏报,并确保及时采取行动。

4.3 监控网络流量和系统活动

定期监控网络流量和系统活动,以便及时发现可疑行为和攻击。

4.4 响应和处理安全事件

及时响应和处理安全事件,以减少攻击的影响和损害。

5. 总结

网络安全监控与入侵检测是构建坚不可摧的网络安全防线的重要环节。通过实时监控网络流量和系统活动,及时发现和阻止恶意行为,从而保护网络安全。在本篇文章中,我们介绍了网络安全监控与入侵检测的基本概念,并使用Snort、Suricata等工具进行入侵检测。通过遵循最佳实践,我们可以更有效地进行网络安全监控与入侵检测,提高网络的安全性。